Accès adaptatif

L'accès adaptatif est un élément essentiel de la stratégie de confiance zéro de toute organisation. Il est important de veiller à ce que les bons utilisateurs, sur les bons appareils, aient accès aux informations sensibles des entreprises. IBM Verify la fonctionnalité d'accès adaptatif de IBM Security Trusteer permet d'évaluer les risques avec une grande fidélité et d'appliquer en permanence des politiques d'entreprise basées sur des informations contextuelles provenant de l'utilisateur, de l'appareil, du réseau et d'autres éléments comportementaux.

L'évaluation du risque par rapport à des informations comportementales réelles encourage à réduire les défis de vérification, plutôt que d'inviter à l'AMF uniquement lorsqu'un nouveau dispositif est détecté.

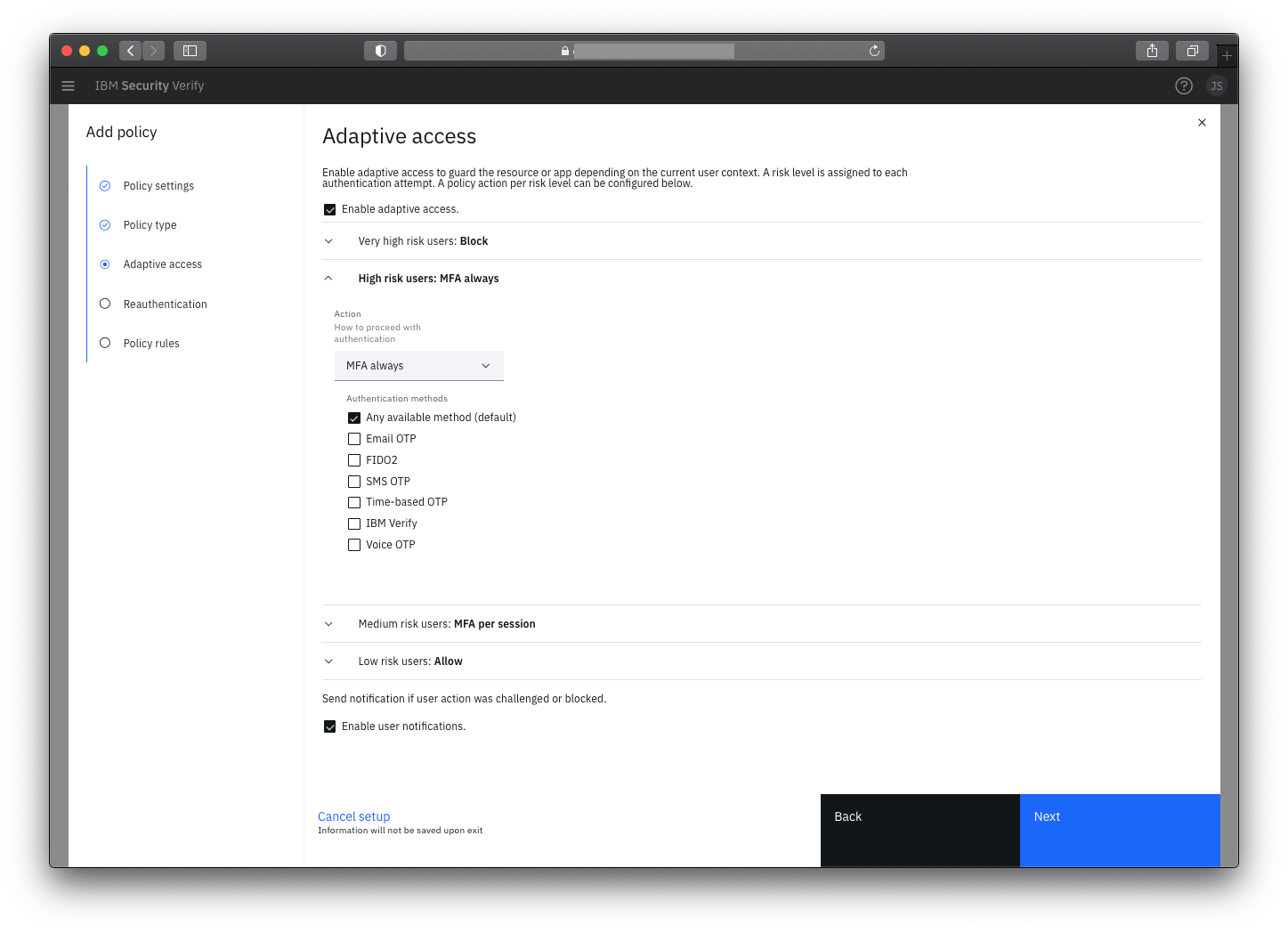

Authentification basée sur le risque et contrôle d'accès adaptatif

Permettre un accès simplifié aux utilisateurs à faible risque et bloquer ou contester l'accès dans des conditions de risque plus élevé grâce à l'authentification contextuelle basée sur le risque et à l'accès adaptatif. Les organisations peuvent utiliser un simple éditeur de politiques pour appliquer des politiques d'accès informées par l'IA afin d'inviter à l'AMF sur la base de signaux de détection de la fraude en profondeur à travers l'utilisateur, l'appareil, l'activité, l'environnement et le contexte de comportement et le score de risque holistique qui en résulte.

Un contexte global est essentiel

Pour prendre des décisions d'authentification précises, il est essentiel d'analyser les interactions qui se déroulent simultanément à l'aide de l'IA et de l'apprentissage automatique. Paramètres contextuels :

Utilisateur- attributs du profil comme le numéro de téléphone et l'adresse électronique et leur réputation

Appareil- données du consortium pour les risques liés aux appareils, la conformité aux politiques organisationnelles, la détection des logiciels malveillants, la détection des environnements virtuels et des chevaux de Troie d'accès à distance, l'empreinte digitale des appareils, l'hygiène mobile

Activité- comparer l'activité pour détecter les anomalies par rapport à la population générale ou au rôle professionnel, évaluer le niveau de gravité des transactions

Environnement- géolocalisation, heure de la journée et évaluation des connexions réseau, recherche de réseaux exposés, de DNS compromis, de logiciels malveillants dans l'environnement

Comportement- comparer le comportement à l'historique pour détecter les anomalies, biométrie comportementale comme le mouvement de la souris, la vitesse de frappe, le positionnement du téléphone portable

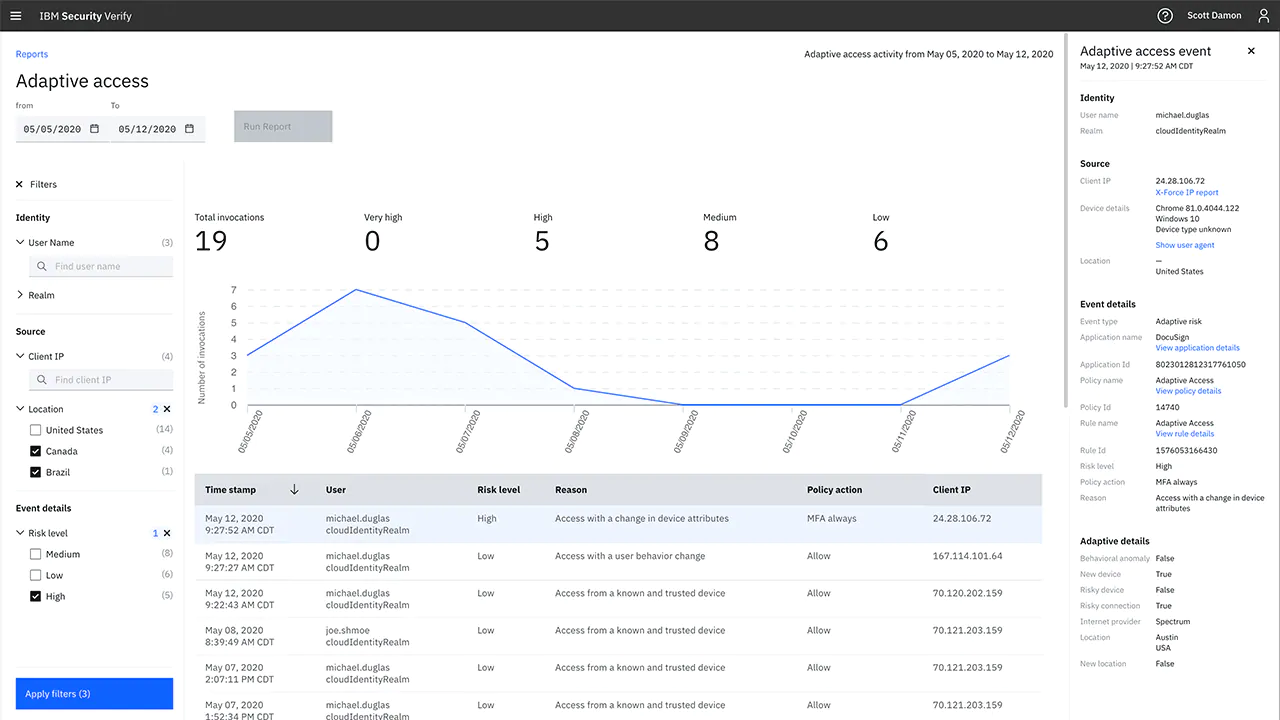

Contrôler les niveaux de risque des événements

Filtrez l'activité d'authentification pour diagnostiquer les problèmes et affichez les détails des événements à haut risque qui sont envoyés à la gestion des cas.

Updated 5 months ago