OpenShift Opérateur

Dynamically onboard applications running in an OpenShift environment to Verify SaaS for centralized authentication and authorization.

Introduction

:NONE. IBM Verify l'opérateur permet aux développeurs et aux administrateurs de d'appliquer des politiques d'authentification et d'autorisation pour toutes les applications d'un cluster. OpenShift OpenShift L'opérateur IBM Verify permet d'embarquer dynamiquement des applications et de les protéger de manière centralisée à partir de IBM Verify SaaS.

L'opérateur IBM Verify est disponible par l'intermédiaire de l'application Le catalogue Red Hat OpenShift et est certifié en tant qu'image Red Hat OpenShift pour garantir l'actualité et la sécurité appropriées lors du déploiement au sein de la plateforme OpenShift.

Prérequis

Pour utiliser l'opérateur IBM Verify, les conditions suivantes doivent être remplies :

- OpenShift doit être déployé. L'opérateur IBM Verify ne prend pas en charge les autres environnements Kubernetes.

- La certification Red Hat OpenShift L'opérateur NGINX doit être installé et les applications qui seront protégées par IBM Verify SaaS doivent être accessibles par le contrôleur d'entrée NGINX.

- Un locataire IBM Verify SaaS est requis.

IBM Verify installation de l'opérateur

Les détails concernant l'opérateur IBM Verify se trouvent dans la rubrique IBM Verify opérateur. GitHub Elle fournit des détails sur l'architecture de l'opérateur et les flux pris en charge, y compris les étapes de configuration et d'installation de l'opérateur de vérification.

Configuration de Verify SaaS avec l'opérateur Verify

Une fois que l'opérateur Verify est installé et que les conditions préalables correspondantes sont remplies, quelques étapes sont nécessaires pour achever la configuration.

1. Obtenir l'identifiant et le secret du client au format YAML

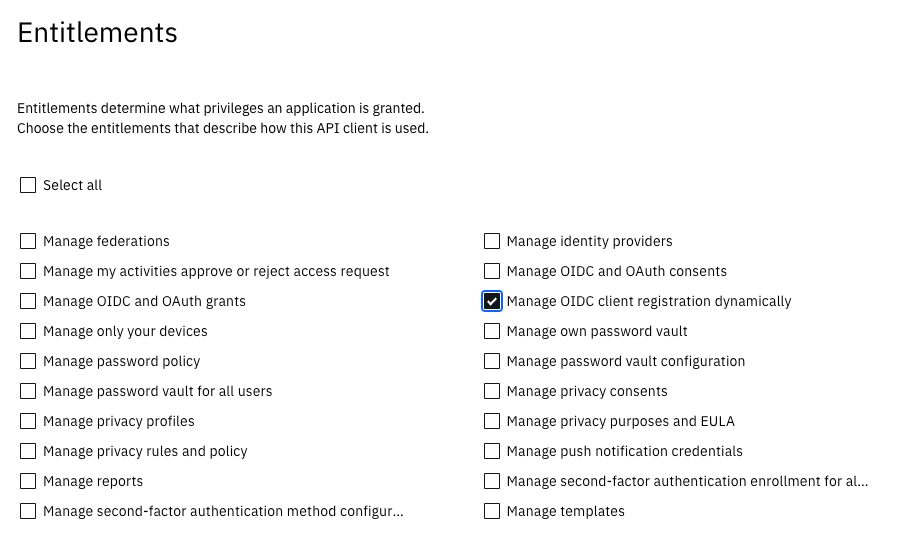

L'opérateur de vérification a besoin de l'ID et du secret du client de l'API qui dispose du droit Manage OIDC client registration dynamically. Dans les nouveaux locataires, un client API doté de cette autorisation existera déjà. Pour les locataires plus anciens, vous devrez créer un nouveau client API avec cette autorisation.

Grant "Manage OIDC client registration dynamically" entitlement.

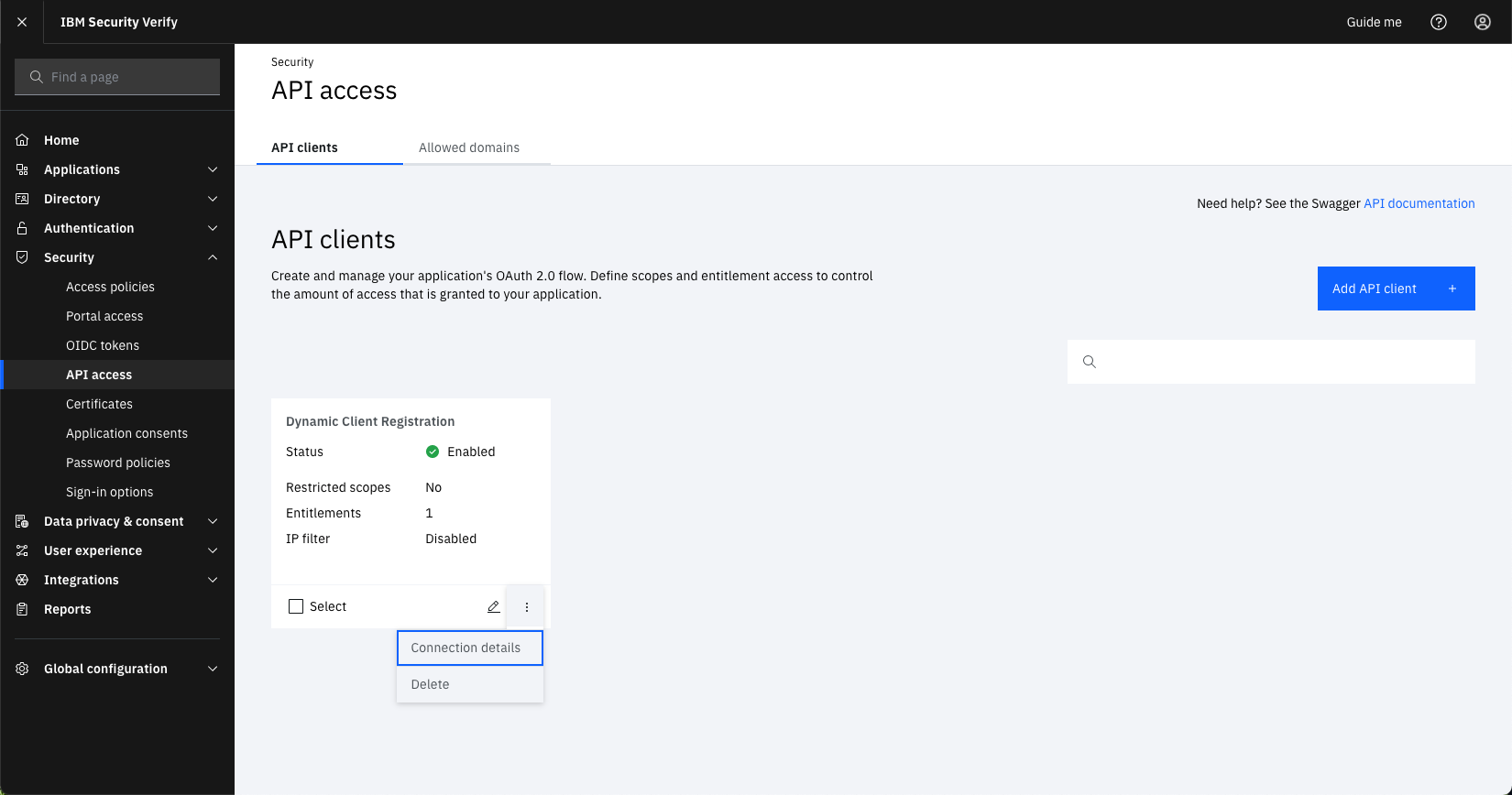

Pour obtenir l'ID et le secret du client de votre API, connectez-vous à votre locataire IBM Verify en tant qu'administrateur et accédez à Security -> API Access. Cliquez sur les points de la tuile du client et sélectionnez Détails de la connexion.

Section client API dans IBM Verify SaaS

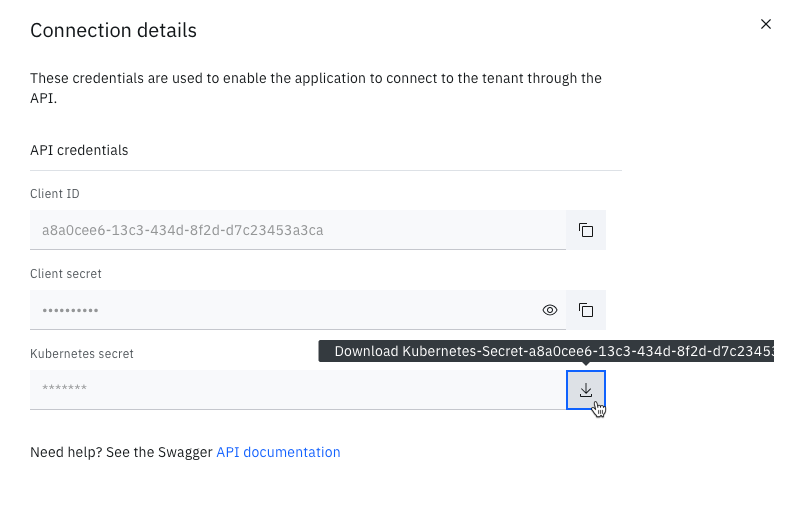

Sélectionnez l'icône de téléchargement pour le secret Kubernetes afin de télécharger un fichier YAML qui peut être utilisé pour créer un secret dans OpenShift qui contient les détails de la connexion. Ce secret sera utilisé par l'opérateur de Verify pour se connecter à votre locataire Verify SaaS.

Télécharger le YAML nécessaire à la configuration de Verify Operator avec Verify SaaS

2. Créer une ressource secrète et personnalisée dans OpenShift

Une fois que le YAML définissant le secret de connexion a été téléchargé, les étapes suivantes peuvent être suivies pour configurer l'opérateur Verify, qui se trouve dans le fichier Vérifier la configuration de l'opérateur section . Veillez à respecter le formatage et le schéma de données lors de la configuration de l'opérateur Verify avec votre locataire Verify SaaS.

Applications embarquées

Les applications peuvent être intégrées automatiquement ou manuellement. La section Vérifier l'utilisation de l'opérateur décrit l'utilisation de l'opérateur pour protéger les applications.

Updated 5 months ago