Protéger les applications sur site

Saviez-vous que, parallèlement à la sortie du site v10.0 de IBM Verify Access (anciennement IBM Security Access Manager- ISAM ), vous pouvez désormais utiliser le site IBM Application Gateway comme alternative légère au déploiement d'un proxy inverse?

Qu'est-ce que la Application Gateway IBM?

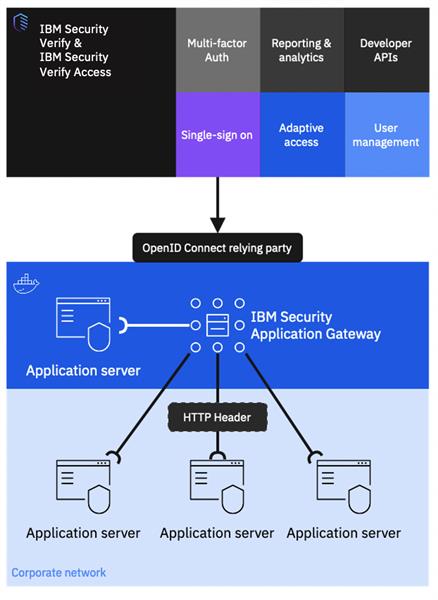

Figure 1. Vue d'ensemble de haut niveau

Le IBM Application Gateway (IAG), est un Reverse Proxy conteneurisé léger, construit avec les fondations de IBM Verify Access, qui peut être déployé en quelques minutes, sans dépendances. Utilisez l'IAG pour protéger les applications traditionnellement reliées à des serveurs mandataires inversés (Reverse Proxies) sans en subir la complexité.

Il permet de déployer et de protéger un proxy inverse devant des applications d'entreprise traditionnelles qui ne prennent pas en charge les protocoles de fédération modernes et qui dépendent de méthodes d'authentification unique standard pour les requêtes proxy ( HTTP Header, JWT, IV-Cred, etc.). La plupart des intégrations Verify Access/ ISAM SSO existantes fonctionnent avec l'IAG!

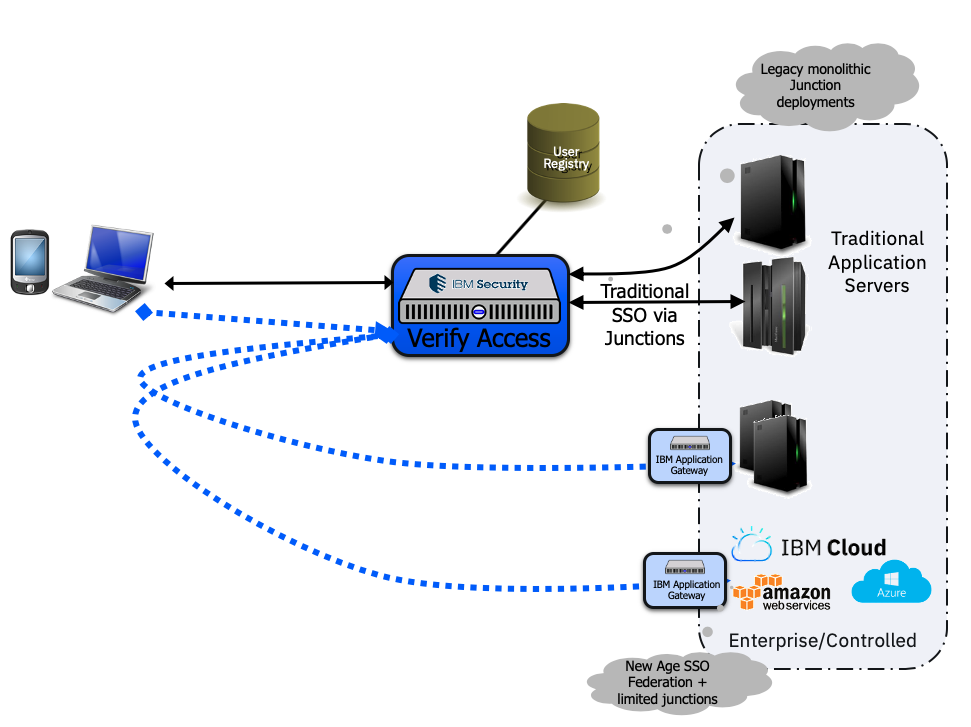

D'un point de vue architectural, le déploiement est simple : là où vous utilisiez l'ancien proxy inverse WebSEAL, vous pouvez désormais utiliser l'IAG. Il peut fonctionner en liaison étroite avec le fournisseur d'identité centralisé de l'entreprise, dans le cadre d'un accord de niveau de service entièrement différent. Les expériences d'authentification riches offertes par le contrôle d'accès avancé (AAC) ou l'accès adaptatif peuvent toujours être tout aussi viables, et elles peuvent être suralimentées lorsqu'elles sont déployées en conjonction avec OpenShift et Kubernetes pour permettre une expérience de déploiement entièrement automatisée.

Figure 2. Une architecture en étoile, utilisant IBM Verify Access, en conjonction avec IBM Application Gateway.

L'IAG dispose d'un Relying Party OpenID Connect intégré qui peut être configuré pour IBM Verify ou IBM Verify Access afin d'offrir une expérience d'authentification riche et de permettre le fonctionnement du proxy inverse en dehors du service d'authentification centralisé de l'entreprise.

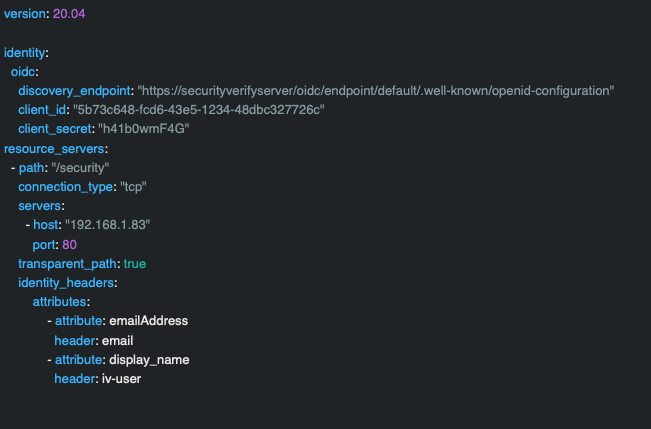

La configuration de l'IAG est si simple que les propriétaires d'applications peuvent prendre en charge la gestion et le cycle de vie du proxy inverse, sans que la charge des opérations n'incombe aux administrateurs IAM. Grâce à une expérience de configuration basée sur des fichiers, les états de déploiement peuvent être facilement sauvegardés à l'aide du contrôle de la source et peuvent être facilement répétés dans chaque environnement.

Figure 3. Voici un exemple complet/opérationnel de la configuration requise pour que la Application Gateway IBM authentifie et s'authentifie seule dans une application protégée à l'aide d'une intégration SSO basée sur l'en-tête HTTP

En utilisant les portails de développement disponibles sur IBM Verify et Verify Access, l'intégration des applications peut se faire presque sans contact pour les administrateurs!

Vous souhaitez en savoir plus ?

Essayez-le dès aujourd'hui sur Docker Hub

Updated 5 months ago