Splunk guide d'intégration dans le nuage

Guide d'intégration de Splunk Cloud

Splunk est un produit de gestion des informations et des événements de sécurité (SIEM) capable d'ingérer des événements provenant de sources multiples et de fournir des informations opérationnelles en temps réel.

Ce guide peut être utilisé pour envoyer des événements d'identité et de menace/anomalie en temps réel à Splunk Cloud. La technologie utilisée dans ce guide est un crochet Web de notification d'événements basé sur la technologie "push".

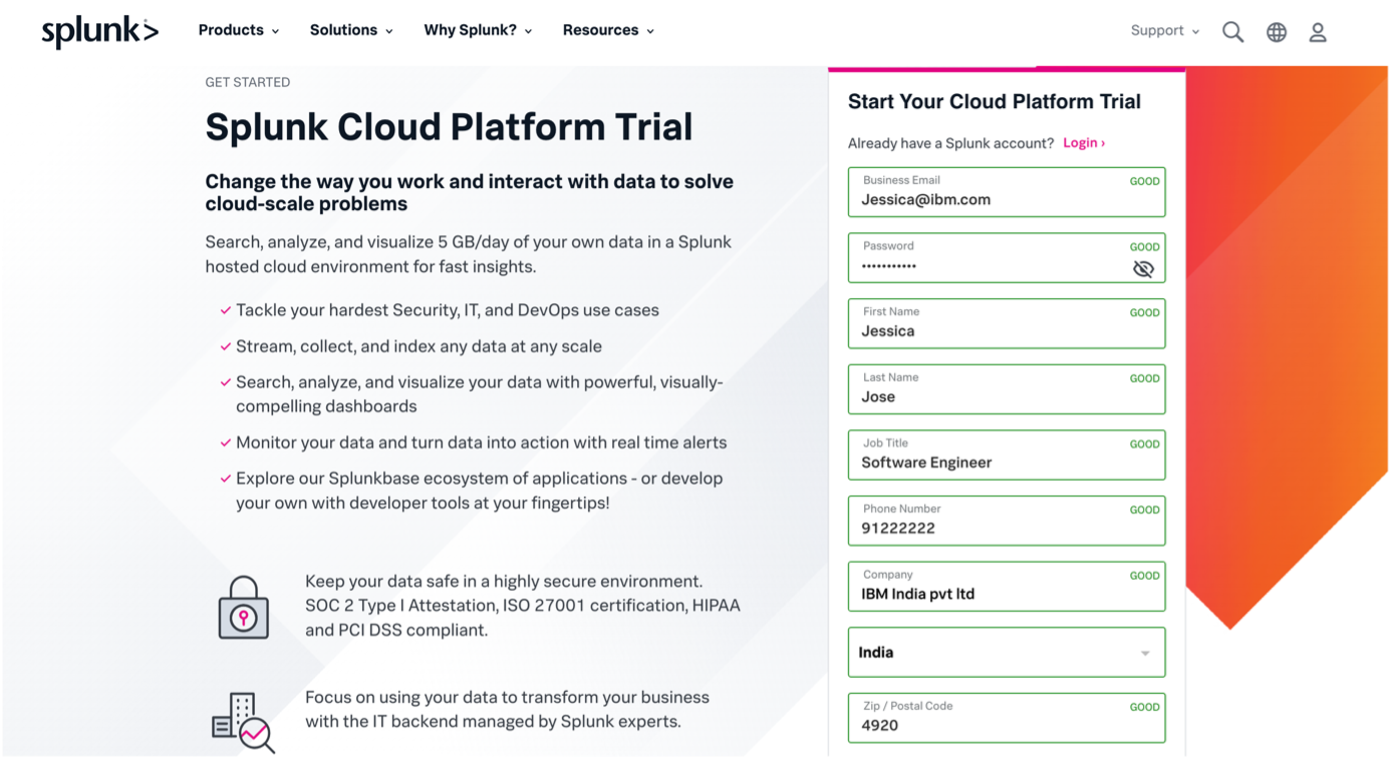

Création d'un compte d'essai Splunk Cloud

Ce guide nécessite un compte Splunk Cloud. Si vous avez un compte, passez cette section.

-

Inscrivez-vous pour un essai gratuit.

-

Vous recevrez un e-mail contenant l' URL la plateforme Splunk Cloud, un nom d'utilisateur et un mot de passe temporaire. Connectez-vous avec votre nom d'utilisateur et votre mot de passe sur l' URL Splunk Cloud Platform et fournissez un nouveau mot de passe lorsque vous y êtes invité.

Note

Les essais sont plus limités, comme prévu, et l'expérience utilisateur peut être différente sur Splunk. En outre, il peut être nécessaire d'inclure une approximation pour les résultats de l'essai. Ce point est abordé dans la section ci-dessous.

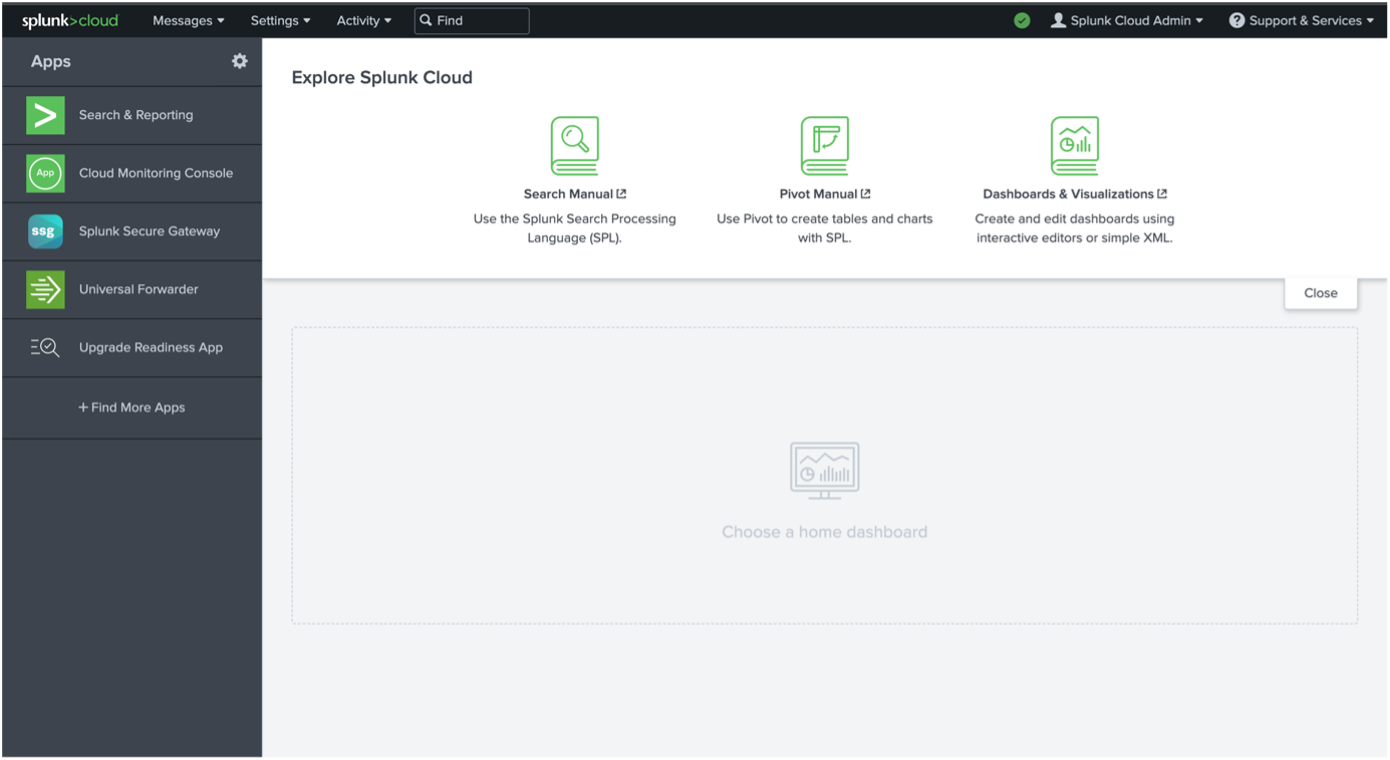

Configuration de Splunk

-

Connectez-vous à votre compte Splunk Cloud à l'aide de vos identifiants d'administrateur.

-

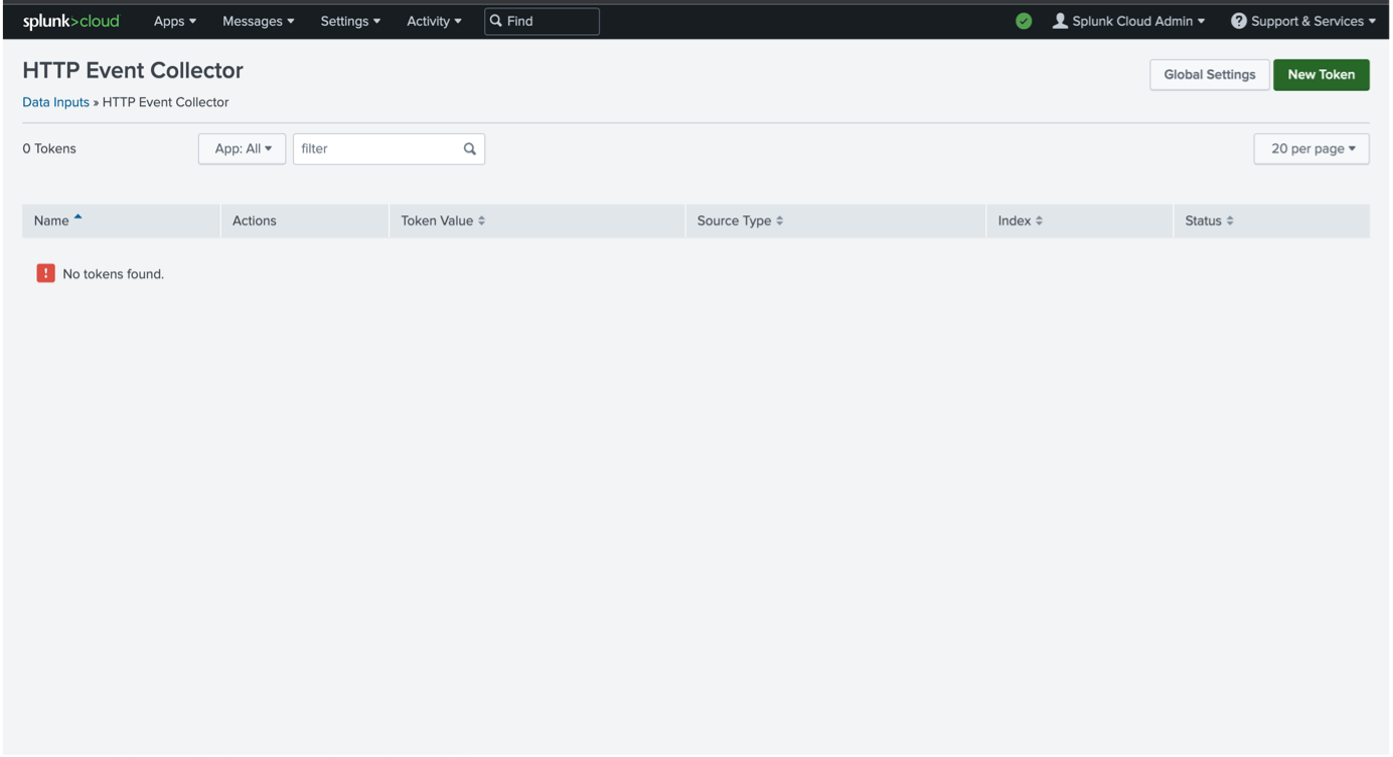

Allez dans "Paramètres" -> "Entrées de données".

-

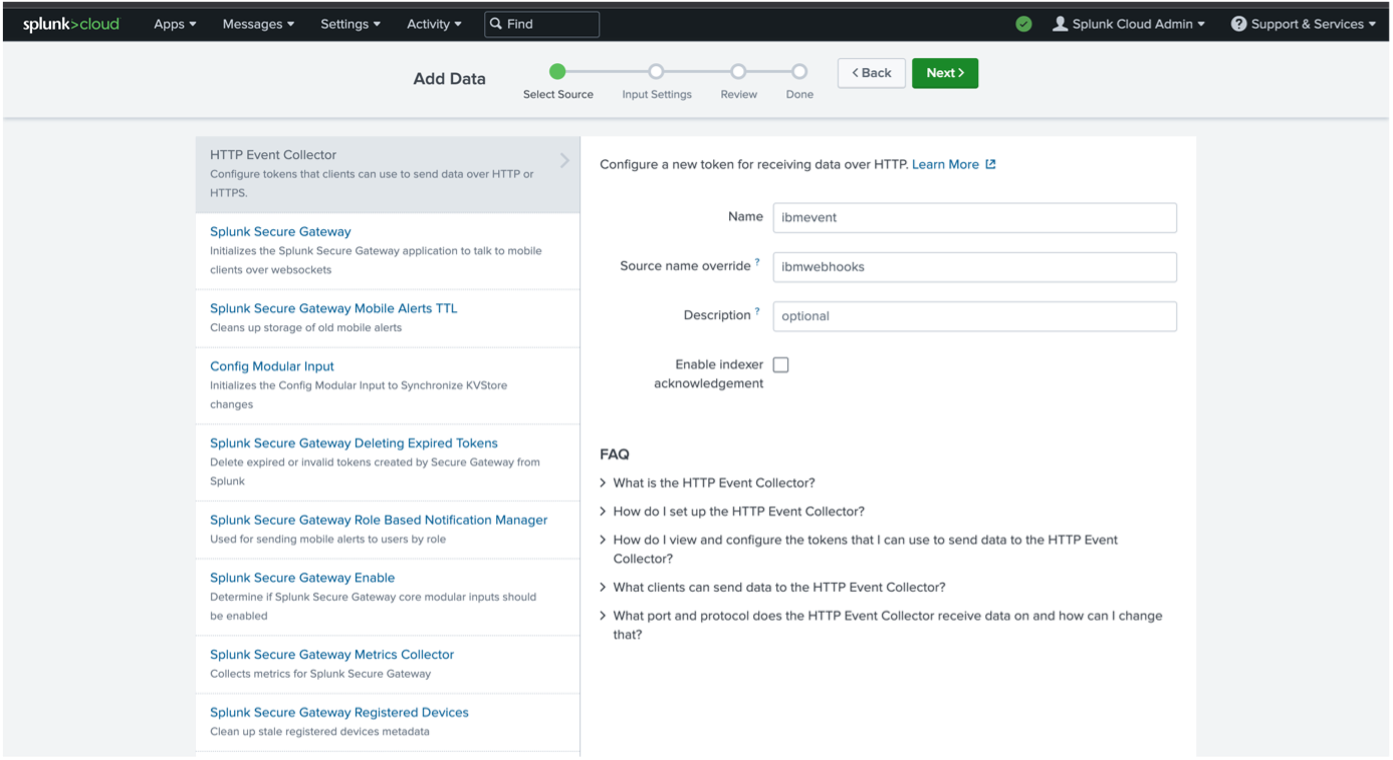

Sélectionnez HTTP Event Collector". Créez un nouveau token en cliquant sur "New Token".

-

Indiquez le nouveau nom du jeton et l'annulation du nom de la source, puis cliquez sur "Next".

-

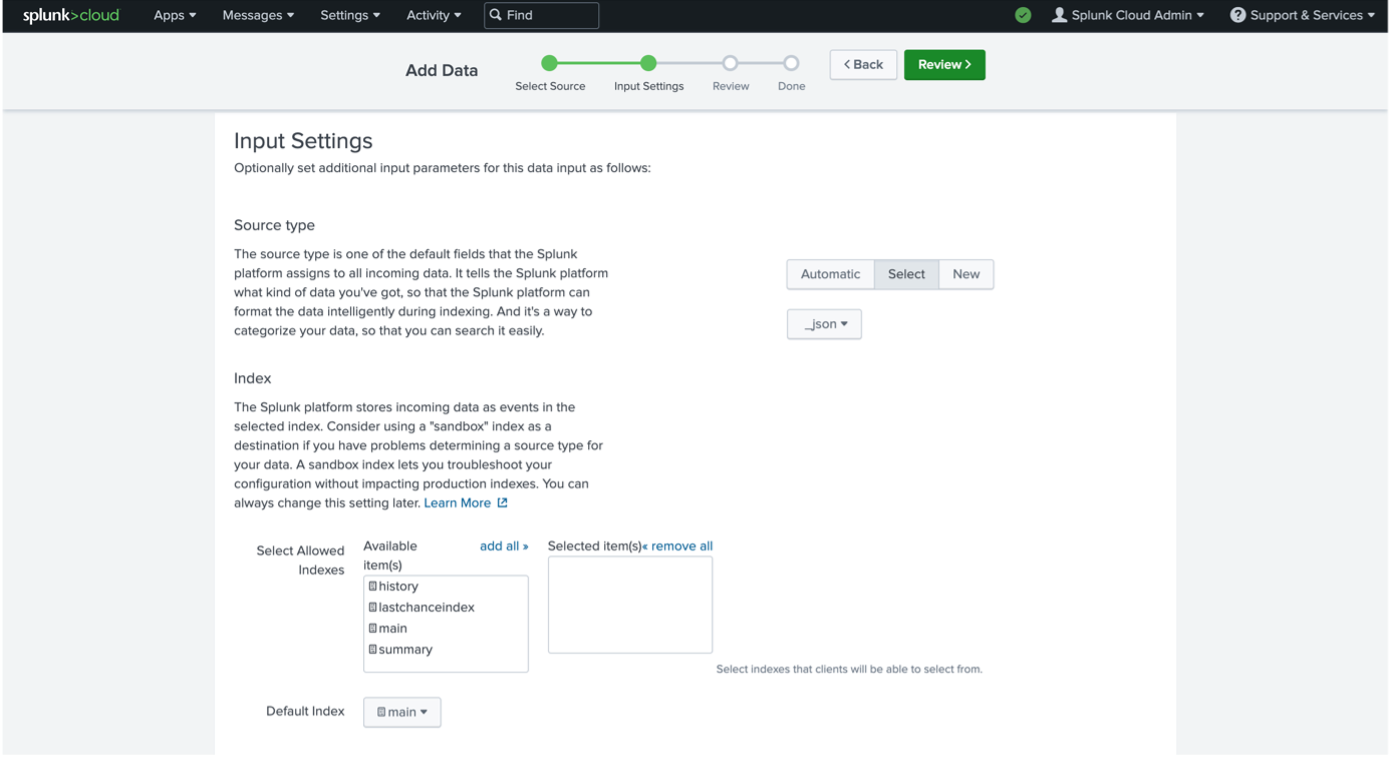

Sous "Paramètres d'entrée", cliquez sur l'onglet "Sélectionner", puis choisissez

_jsoncomme type de source. Spécifiez "Recherche et rapports" pour "Contexte de l'application". Choisissez l'index approprié ou créez un nouvel index.

-

Cliquez sur "Réviser" puis sur "Soumettre". Copiez la valeur du jeton, vous devrez la configurer dans la console d'administration de Verify.

-

Retournez à "Settings" -> "Data Inputs" -> " HTTP Event Collector"

-

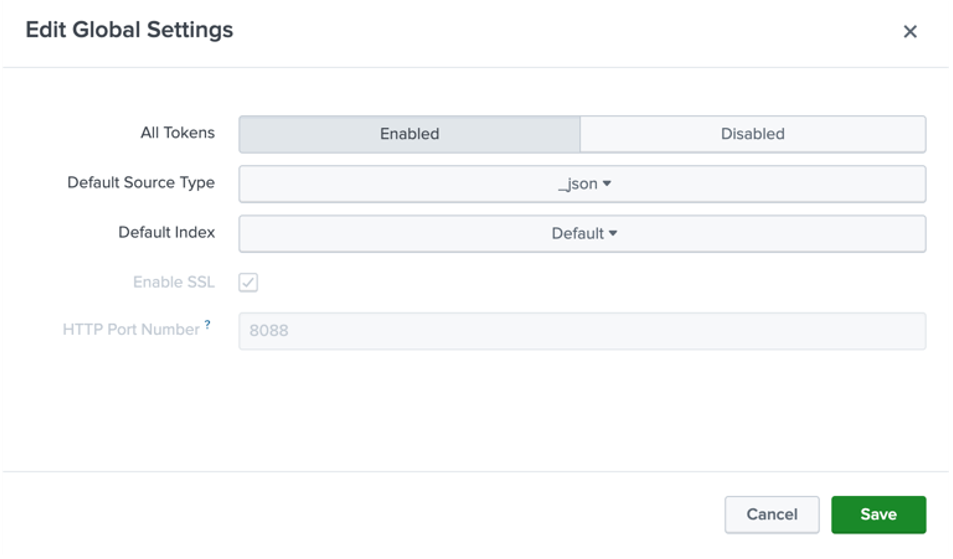

Sélectionnez "Réglages globaux". Spécifier le type de source par défaut de

_json. Le port "8088" est le port par défaut. Vous pouvez spécifier un index par défaut si nécessaire.

-

Vous avez maintenant configuré le collecteur d'événements HTTP.

-

Vous pouvez tester le collecteur d'événements HTTP (HEC) à l'aide d'une requête curl comme ci-dessous. L' URL utilisée ci-dessous sera utilisée dans la section suivante lors de la configuration du webhook.

curl -k https://yourdomain.splunkcloud.com:8088/services/collector \

-H 'Authorization: Splunk <hec_token>' \

-d '{"event": "hello world", "sourcetype": "manual"}'

-

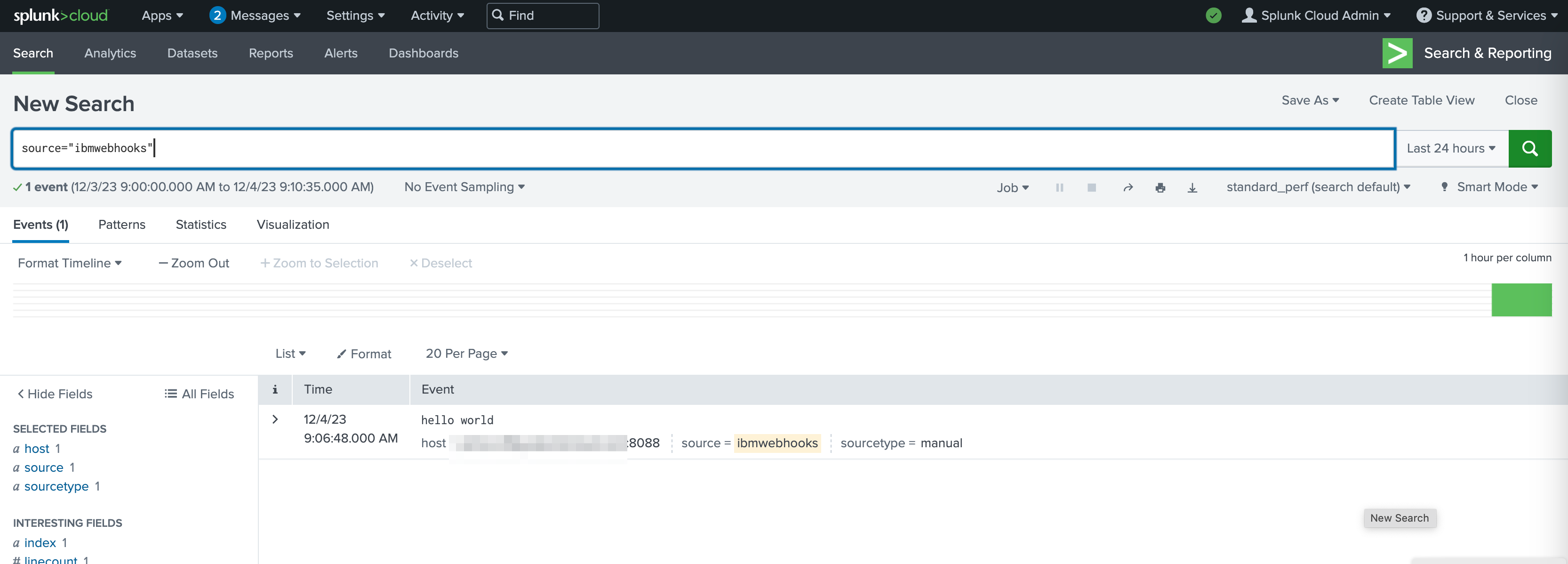

Dans la barre de navigation, sous "Apps", cliquez sur "Search and reporting".

-

Recherche de

source="ibmwebhooks". Vous devriez voir l'événement nouvellement créé.

Pour les essais de Splunk: Configurer un proxy

Les webhooks de notification de vérification exigent que le point de terminaison dispose d'un certificat valide. Les essais de Splunk Cloud n'utilisent pas de certificats dont le nom d'hôte figure dans l'objet ou dans les noms alternatifs de l'objet.

Vous pouvez utiliser IBM Application Gateway ou tout autre proxy inverse à cette fin. Un exemple de configuration resource_server pour IBM Application Gateway est présenté ci-dessous.

resource_servers:

- path: /splunk

transparent_path: false

connection_type: ssl

identity_headers:

encoding: utf8_uri

basic_auth: ignore

ip_address: true

servers:

- host: yourinstance.splunkcloud.com

port: 8088

ssl:

certificate:

- "B64:LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSURNakNDQWhvQ0NRRHVnalhCOTBFRENEQU5CZ2txaGtpRzl3MEJBUXNGQURCL01Rc3dDUVlEVlFRR0V3SlYKVXpFTE1Ba0dBMVVFQ0F3Q1EwRXhGakFVQmdOVkJBY01EVk5oYmlCR2NtRnVZMmx6WTI4eER6QU5CZ05WQkFvTQpCbE53YkhWdWF6RVhNQlVHQTFVRUF3d09VM0JzZFc1clEyOXRiVzl1UTBFeElUQWZCZ2txaGtpRzl3MEJDUUVXCkVuTjFjSEJ2Y25SQWMzQnNkVzVyTG1OdmJUQWVGdzB5TXpFeU1ERXhNakkzTkRsYUZ3MHlOakV4TXpBeE1qSTMKTkRsYU1EY3hJREFlQmdOVkJBTU1GMU53YkhWdWExTmxjblpsY2tSbFptRjFiSFJEWlhKME1STXdFUVlEVlFRSwpEQXBUY0d4MWJtdFZjMlZ5TUlJQklqQU5CZ2txaGtpRzl3MEJBUUVGQUFPQ0FROEFNSUlCQ2dLQ0FRRUFtM1E4CmVFbnFMeUFValVvcUlPUGgwaysvWEY5NjhtOEp3bTVNTDlEZU1UMGo0K1VwMHZ6VWtmUFJQMkZ4Sm5nM2kxRGUKTG9NOWtTZERkKytKWUJLSHR0ZDJJampRbjBtcFNGOVFmUU5DUEJRWVM2bnNrOVU4NjJOdnozYUQ4blVHeVBiMwpMaVkvMFh3YzhVNVpoTlk4MUhzc3p3bWlIRnpJdEkwVUZJRnF1dzFrL3V5bmdxdzRVU3ZFZHJ5bHhwemVpNWt6CjdqdjI2MzBhUVNtMEVOTGhsUmhLc24xNTJhK0Q5U2lmUk42b0VBcU15Mzk0WXVMZ0IydXkyOFYxa0d2RURpdEIKcXMvaWxBQ2U5Ui9sbjF3SURsYTg0QWZaV05MRGV0QmU1TXA2UmVoNWRhMHRCUGV3bGUwK3FDdTJIcjJIemtzRwoxUThTVm9UN0hqaDJuOTFaZXdJREFRQUJNQTBHQ1NxR1NJYjNEUUVCQ3dVQUE0SUJBUUJRMTJMY3Q4VUNLVVQ1CmFGTTdQV1RTdWR5eFpWNHZldFBjdjd2Yk51UzlVTVk1bTNyUE44WUxBQnBkT0ZKZVUvbVJTZzBBd2VlVDc5dFMKU2FQK2trbG1DbWVBMHF1eEt6amhPWHE1ZGV6cWFvNnVxU1ZxQ0IxY3FzbktpK2VZYmZRR2xac3ltaFNDUmFBcgpVQ2VHd2NHWUovcTVlZWoySWtnRGIrdWkyWjNDT3RsRUhYUnZJSnlTKzMrMjdnVFA2L2pFdnRuckxlZmtsekxECk9xZlAzRWdxYUNFbVVNQ2dsNWxVenNtTlI4cktSeEFLSjZpZlpTek5NRUlVbzRESXU2aENOOVFjbS9zQVRJUFYKRDM1M29RWHBQUFRCWDVlRVlmSUZRY2JGdkt1ako3RXI3TEZDL1Izd1pYN1FLNXExRkhLZzd0QUFXSHh3bWhGWgo2Ky9nazJGZgotLS0tLUVORCBDRVJUSUZJQ0FURS0tLS0t"

- "B64:LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSURlakNDQW1JQ0NRQ05IQk44dGovRnd6QU5CZ2txaGtpRzl3MEJBUXNGQURCL01Rc3dDUVlEVlFRR0V3SlYKVXpFTE1Ba0dBMVVFQ0F3Q1EwRXhGakFVQmdOVkJBY01EVk5oYmlCR2NtRnVZMmx6WTI4eER6QU5CZ05WQkFvTQpCbE53YkhWdWF6RVhNQlVHQTFVRUF3d09VM0JzZFc1clEyOXRiVzl1UTBFeElUQWZCZ2txaGtpRzl3MEJDUUVXCkVuTjFjSEJ2Y25SQWMzQnNkVzVyTG1OdmJUQWVGdzB4TnpBeE16QXlNREkyTlRSYUZ3MHlOekF4TWpneU1ESTIKTlRSYU1IOHhDekFKQmdOVkJBWVRBbFZUTVFzd0NRWURWUVFJREFKRFFURVdNQlFHQTFVRUJ3d05VMkZ1SUVaeQpZVzVqYVhOamJ6RVBNQTBHQTFVRUNnd0dVM0JzZFc1ck1SY3dGUVlEVlFRRERBNVRjR3gxYm10RGIyMXRiMjVEClFURWhNQjhHQ1NxR1NJYjNEUUVKQVJZU2MzVndjRzl5ZEVCemNHeDFibXN1WTI5dE1JSUJJakFOQmdrcWhraUcKOXcwQkFRRUZBQU9DQVE4QU1JSUJDZ0tDQVFFQXpCOWx0VkVHazczUXZQbHhYdEEwcU1XL1NMRFFsUU1GSi9DLwp0WFJWSmRRc21jVzRXc2FFVHRlZVdaaDhBZ296TzFMcU9hM0k2VW1yV0xjdjRMbVVBaC9UM2laV1h6SExJcUZOCldMU1ZVKzJnMFhrbjQzeFNnUUVQU3ZFSzFOcVpSWnYxU1d2eDMrb0dIZ3UwM0FacnFUajBIeUx1anFVREFSRlgKc1J2QlBXL1ZmRGtvbUhqOWI4SXVLM3FPVXdRdElPVXIrb0t4MXRNMUo3Vk5ONU5mbEx3OU5kSHRsZmJsdzBZcwo1eEk1UXh1M3JjQ3hrS1F1d3o5S1JlNGlpak9JUk1BS1gyOHBiYWt4VTlOazM4QWMzUE5hZGdJazBzN1I4MjlrCjk4MHNxR1drZDA2K0MxN094Z2pwUWJ2TE9SMjBGdG1ReWJ0dFVzWEdSN0JwMDdZU3R3SURBUUFCTUEwR0NTcUcKU0liM0RRRUJDd1VBQTRJQkFRQ3hoUWQ2S1hQMlZ6SzJjd0FxZEs3NGJHd2w1V252c3lxZFBXa2RBTmlLa3NyNApaeWJKWk5mZGZSc28zZkEyb0sxUjhpNUNhOExLM1YvVXVBc1h2RzYvaWtKdFdzSjlqZitlWUxvdThsUzZOVkpPCnhETi9neFBjSHJoVG9HcWkxd2ZQd0RRck5Wb2ZaY3VRTmtsY2RnWjErWFZ1b3RmVENPWEhyUm9ObVpYK0hna1kKZ0V0UEcrcjFWd1NGb3dmWXF5RlhRNUNVZVJhM0pCNy9PYkYxNVdmR1VZcGxiZDN3UXovTTNQTE5LTHZ6NWExegpMTU5YRHdONVB2eWIyZXB5TzhMUEp1NGRHVEI0ak9HcFlMVWpHMVVVcUpvOU9hNkQ5OXJ2NnNJZCs4cWpFUnRsClpaYzFvYUMwUEtTekJtcStUcGJSMjdCOFpyYTNncG9BK2dhdmRSWmoKLS0tLS1FTkQgQ0VSVElGSUNBVEUtLS0tLQ=="

Configuration de Verify

-

Connectez-vous à la console d'administration de Verify https://yourtenant.verify.ibm.com/ui/admin ).

-

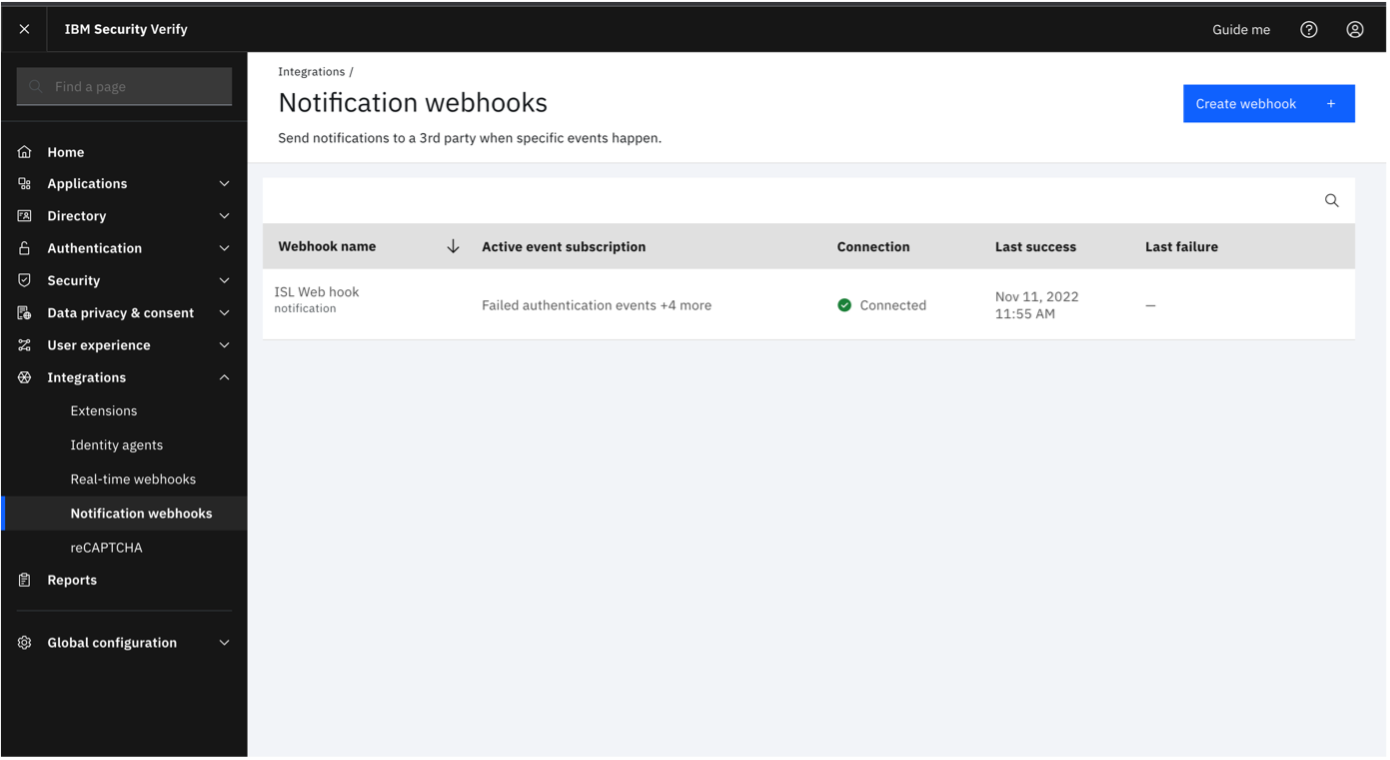

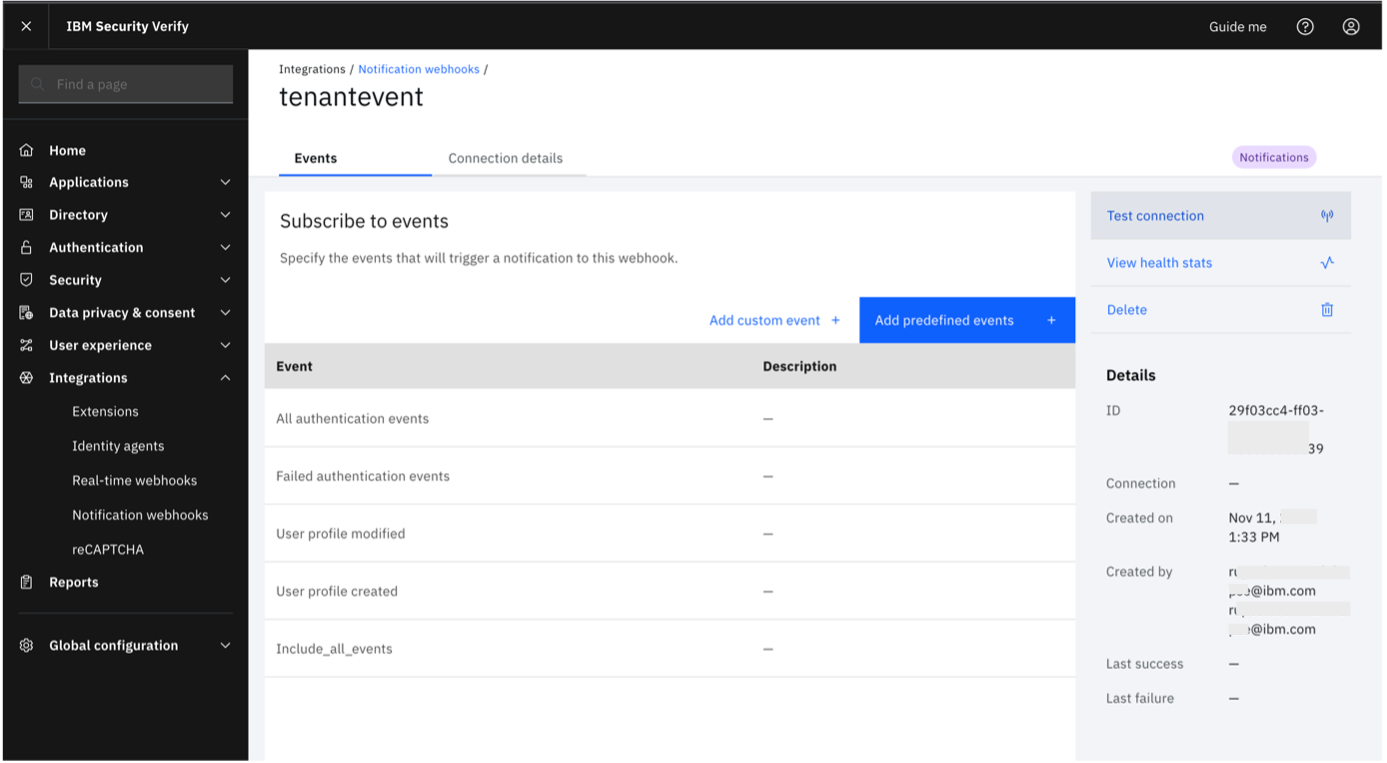

Naviguez vers "Intégrations" -> "Notification webhooks".

-

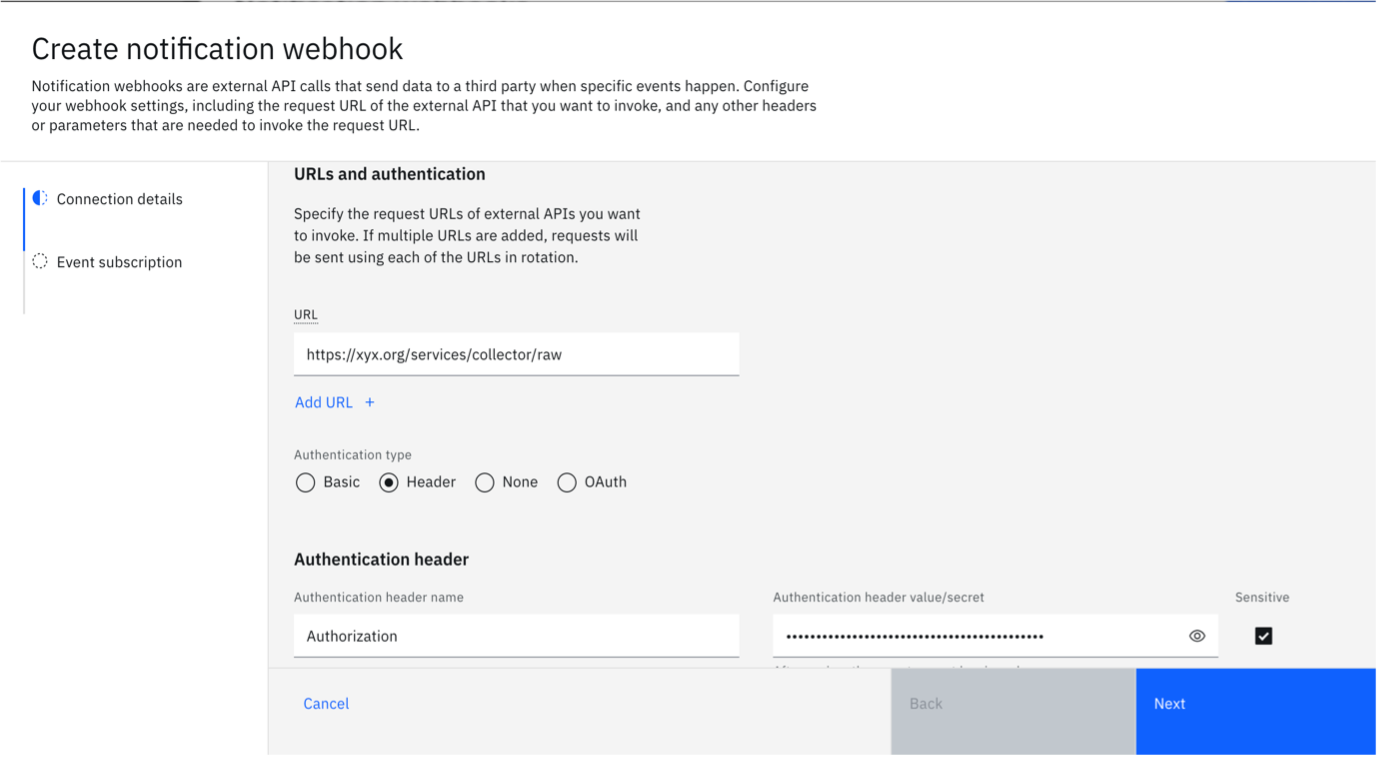

Cliquez sur "Create webhook".

-

Spécifiez tous les champs obligatoires pour créer un webhook de notification.

- Spécifiez un nom unique pour le webhook.

- Dans le champ URL, entrez l' URL Splunk. Elle suit généralement le schéma suivant :

https://yourdomain.splunkcloud.com:8088/services/collector. Si vous utilisez un proxy, utilisez le nom d'hôte et le chemin d'accès du proxy. - Choisissez "En-tête" comme "Type d'authentification".

- Saisissez "Authorization" comme nom d'en-tête et spécifiez la valeur

Splunk <token>. Le jeton Splunk a été généré dans la section précédente sur Splunk Cloud.

-

Cliquez ensuite sur "Suivant".

-

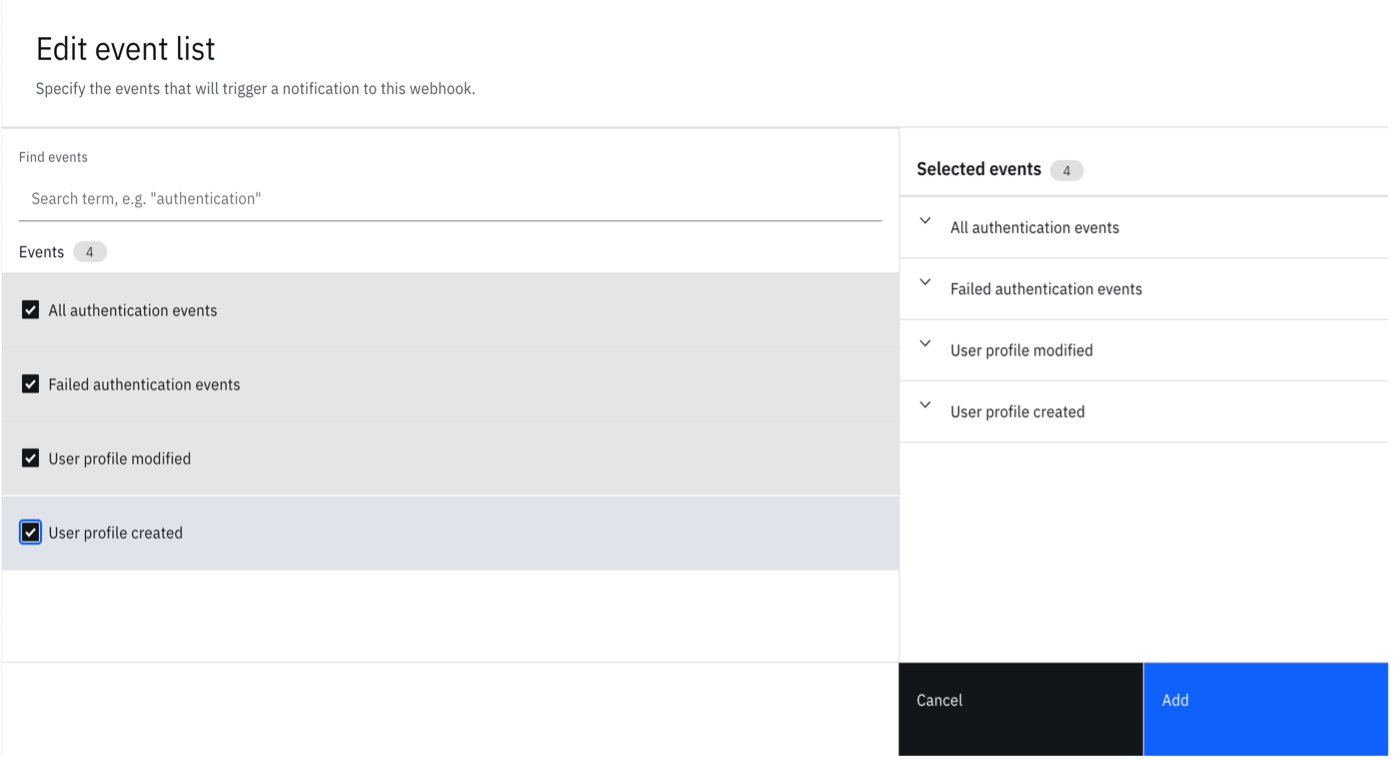

Configurez maintenant les événements en fonction de vos besoins. Vous pouvez définir des événements prédéfinis en cliquant sur la section "Ajouter des événements prédéfinis".

-

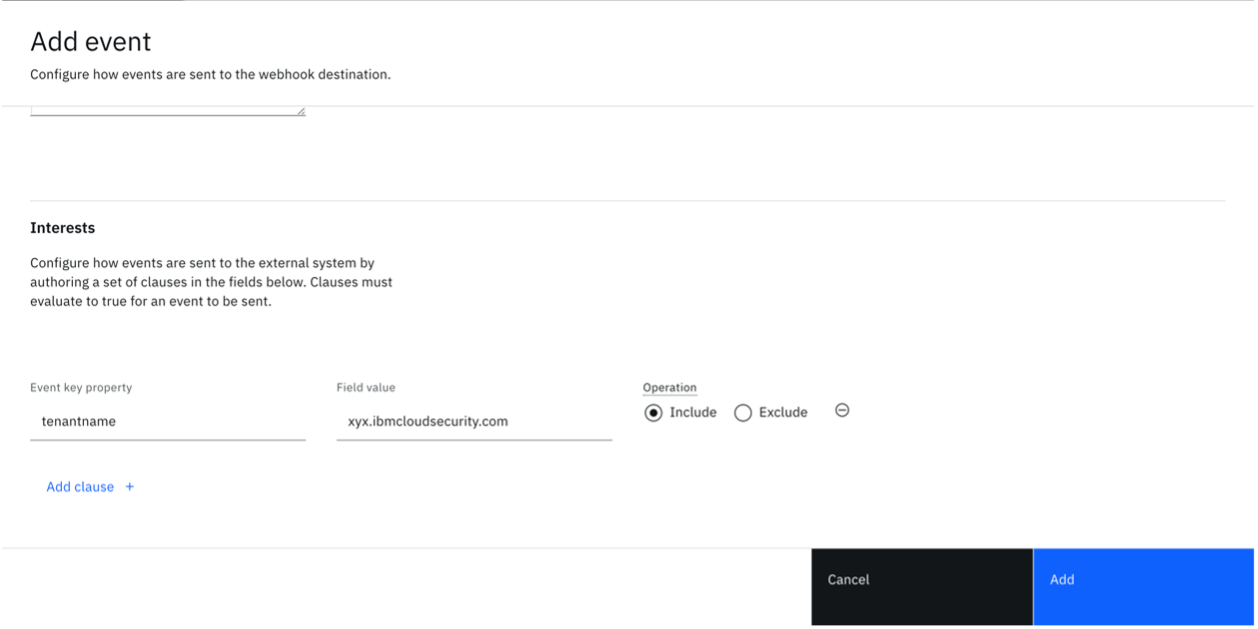

Consultez les charges utiles de l'événement pour créer une condition personnalisée. L'exemple ci-dessous montre comment envoyer tous les événements des locataires à l'outil SIEM.

-

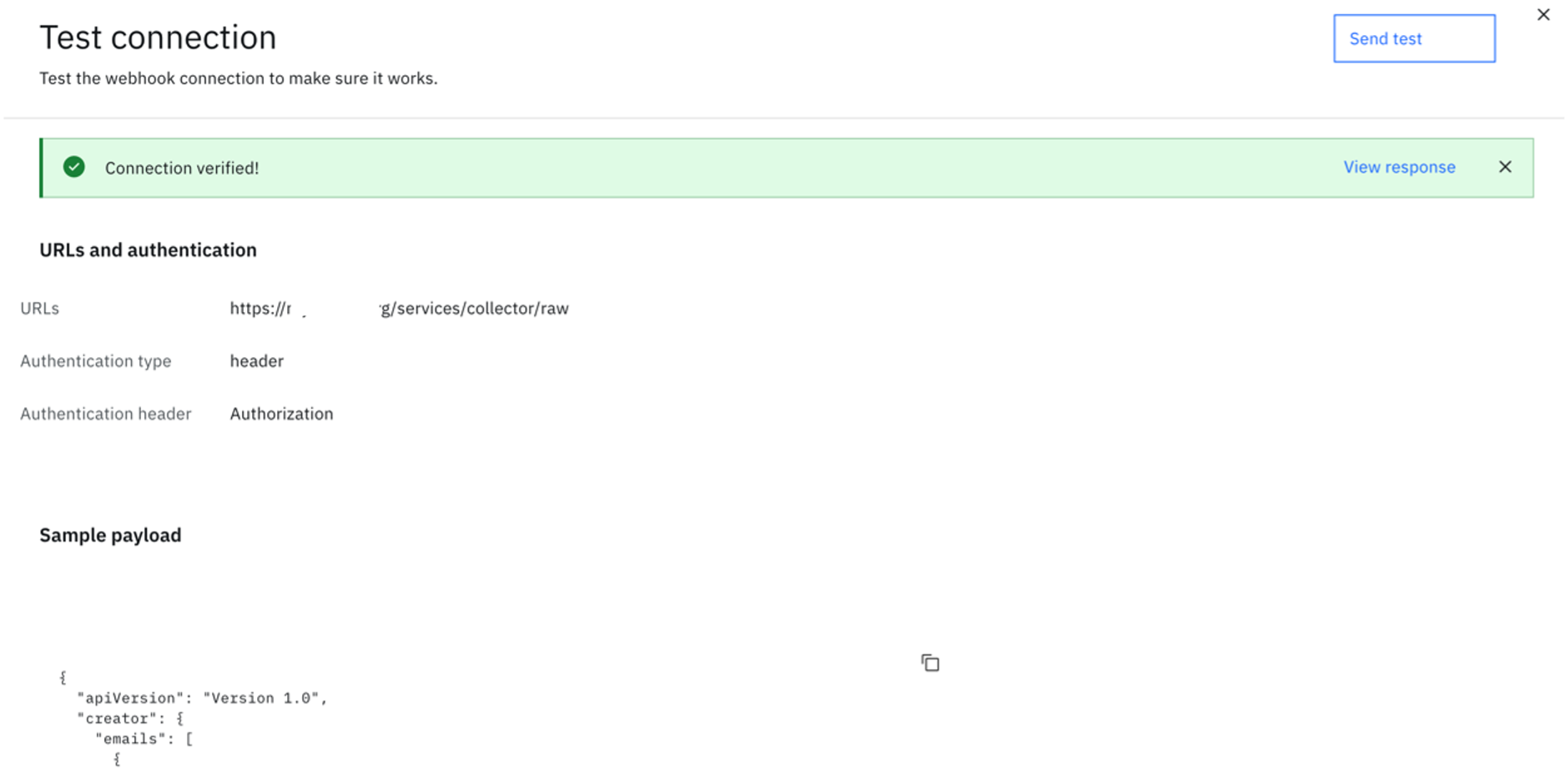

Modifiez le webhook de notification que vous venez de créer. Cliquez sur "Tester la connexion".

-

Cliquez sur "Envoyer le test". Si la connexion est réussie, le message de réussite s'affiche.

Note

Les événements synchronisés avec Splunk ne comprendront que ceux créés après la configuration de l'intégration. Si vous vous intéressez aux événements historiques, vous pouvez utiliser l'API "Événements". Cependant, le mécanisme permettant d'ajouter ces événements dans Splunk nécessitera une intégration personnalisée qui n'est pas abordée dans ce guide.

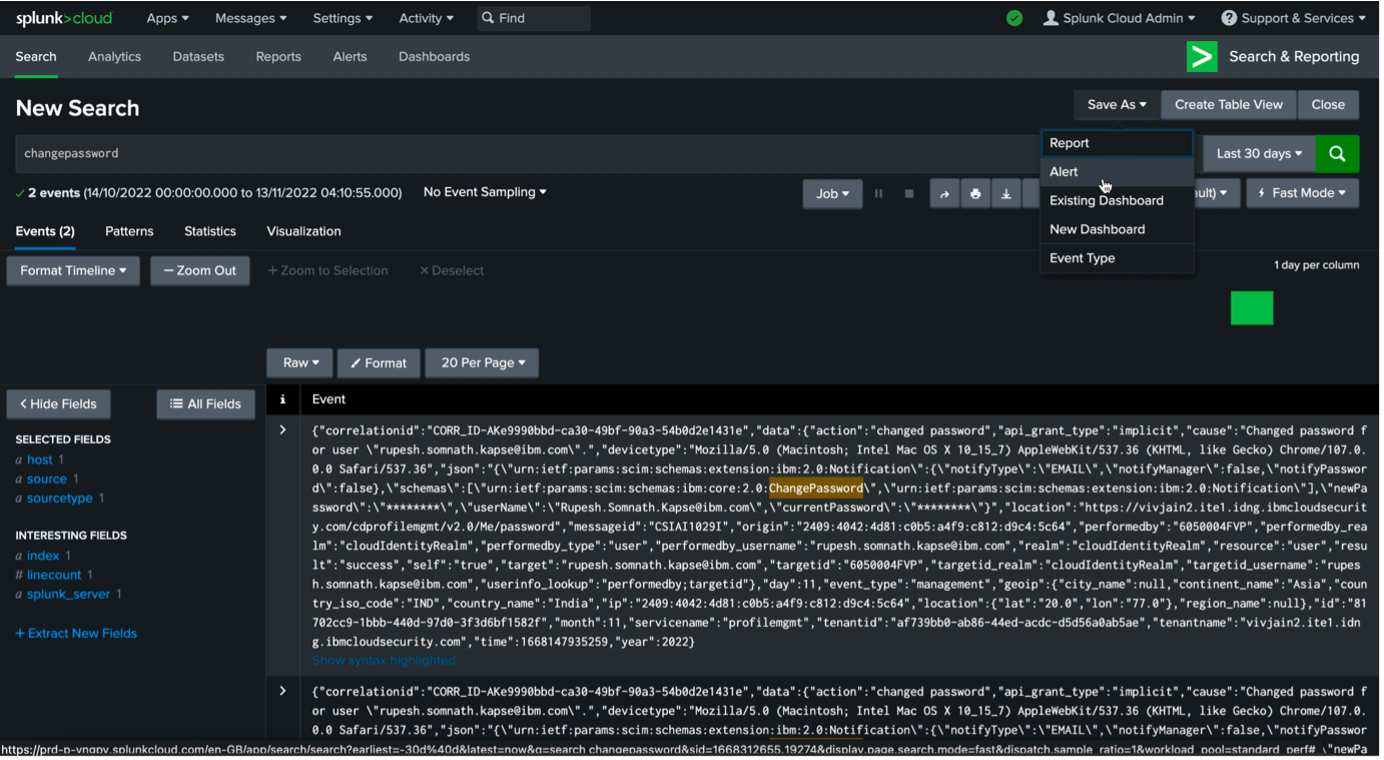

Validation des événements reçus sur Splunk Cloud

-

Connectez-vous à nouveau à votre compte Splunk Cloud et allez dans la section "Search and Reporting".

-

Dans le champ de recherche, utilisez un critère approprié. Vous pouvez également utiliser

**pour consulter tous les journaux.

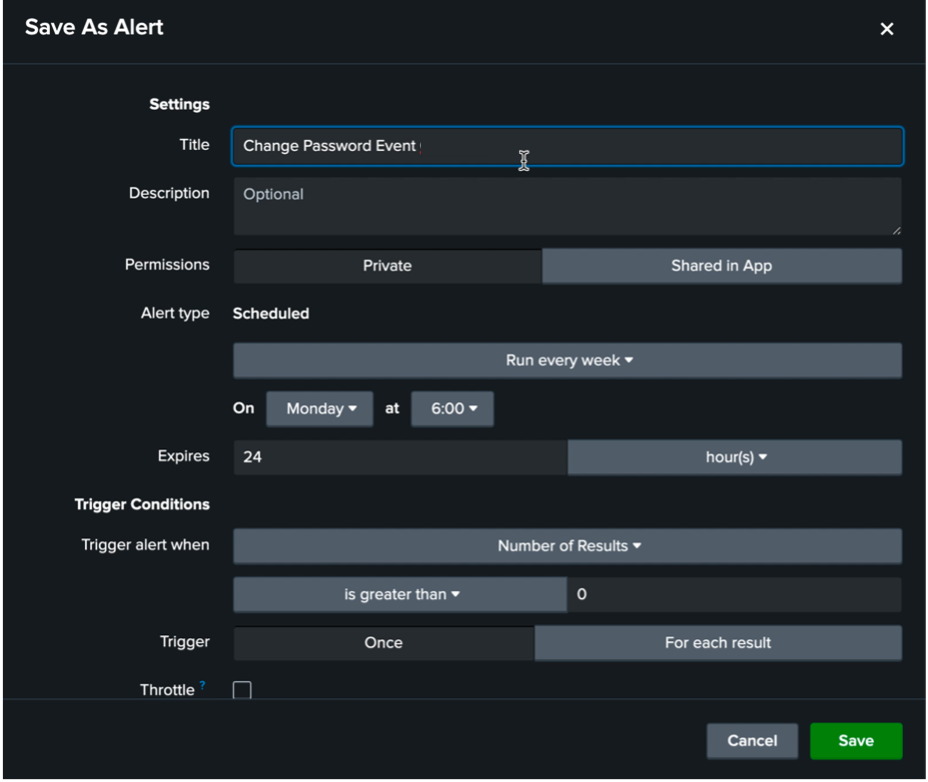

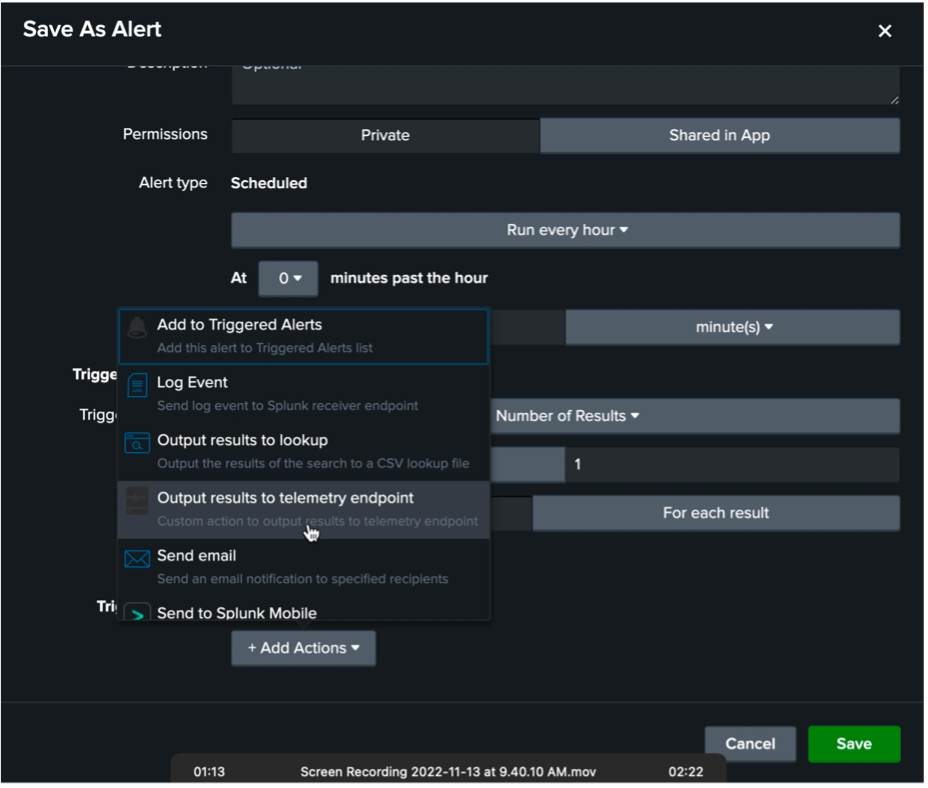

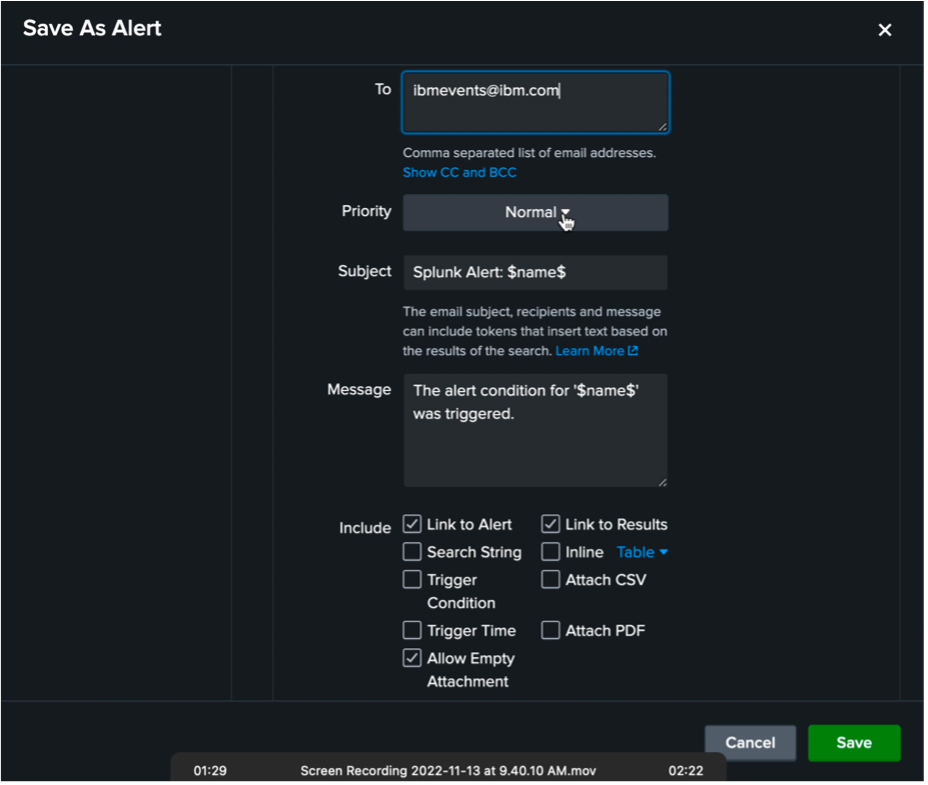

Les étapes ci-dessous sont facultatives et servent de guide pour ajouter des alertes à partir de Splunk, si nécessaire.

-

Enregistrez les critères de recherche et les alertes et déclencheurs éventuels.

-

Sélectionnez les actions que vous souhaitez entreprendre.

-

Définissez les informations de contact, puis cliquez sur "Enregistrer".

-

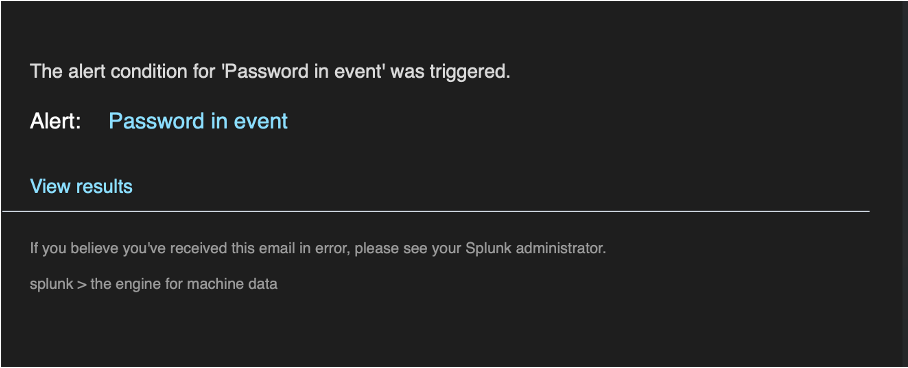

Désormais, lorsque les événements sélectionnés sont reçus par Splunk, la notification par courrier électronique est envoyée.

Updated 5 months ago