Gestion des utilisateurs et des groupes

Introduction

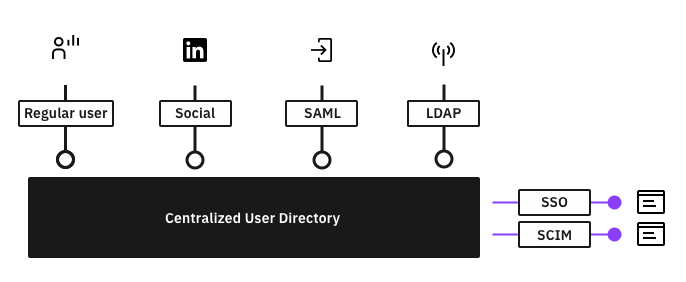

IBM Verify fournit un répertoire d'utilisateurs centralisé et robuste permettant de gérer des centaines, voire des millions d'utilisateurs à partir d'une console unique pour tous les clients. Cette fonction est incluse pour tous les clients, car sans un répertoire universel des utilisateurs dans le nuage, IBM Verify ne serait pas un produit d'identité.

Cette technologie évolutive, qui fait fonctionner des millions d'utilisateurs dans le monde entier, a été utilisée pour gérer les citoyens, les clients des banques, les clients des voitures, etc.

Gestion

Il existe de nombreuses façons de gérer les données des utilisateurs dans Verify. Grâce à l'absence de code et à une gestion aisée via l'interface utilisateur ou grâce à un développement de système plus complexe, Verify répond à des cas d'utilisation dans tout le spectre de la complexité.

Types d'utilisateur

Il existe deux types d'utilisateurs dans Verify : regular et federated. Les utilisateurs ordinaires ont des mots de passe locaux qui sont cryptés dans le répertoire de Verify. Les utilisateurs fédérés sont des enregistrements de métadonnées d'informations sur les utilisateurs, mais ils ne disposent pas de mécanisme d'authentification inhérent. Les utilisateurs fédérés sont des utilisateurs qui proviennent d'un agent d'identité (comme LDAP ou Active Directory ) ou de fournisseurs sociaux. Tous les utilisateurs fédérés s'authentifieront auprès de leur fournisseur d'identité tiers, puis seront autorisés à entrer dans Verify.

Interface d'administration

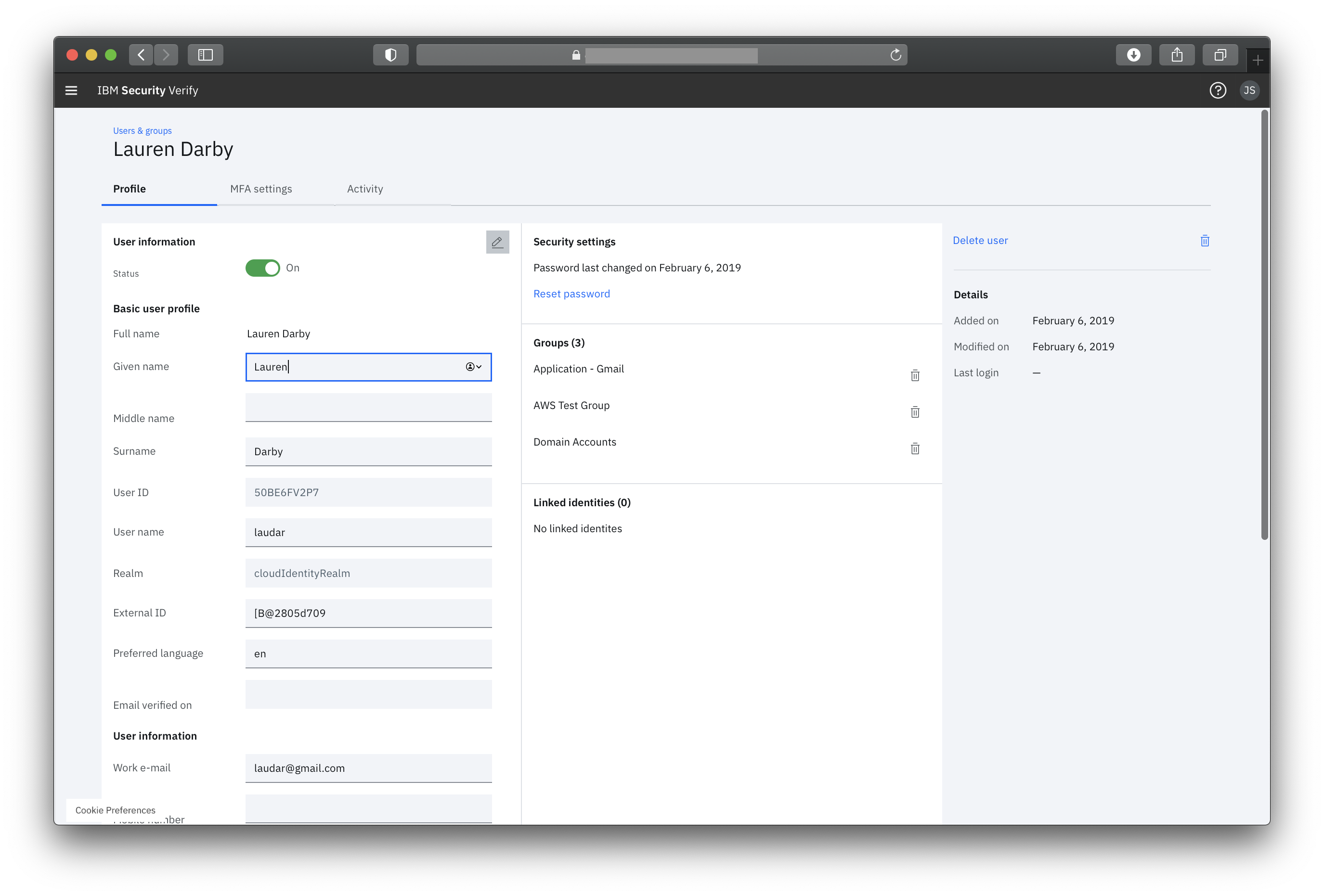

Chaque utilisateur existant dans Verify peut être entièrement géré dans la console d'administration. Gérer les valeurs des attributs standard (nom, courriel, téléphone, adresse, etc.) et des attributs personnalisés. Affichez et gérez les inscriptions au deuxième facteur pour aider les utilisateurs à déverrouiller leurs comptes. Consultez l'activité du compte pour visualiser le parcours de l'utilisateur.

Gestion des utilisateurs basée sur des normes (SCIM)

En raison de son engagement envers les normes modernes, Verify utilise la spécification SCIM (System for Cross-domain Identity Management) qui facilite la gestion des identités des utilisateurs dans les applications basées sur le cloud.

Ce protocole standard permet de synchroniser les référentiels des utilisateurs à partir de bases de données et d'applications d'entreprise (telles que les applications RH) sans aucun codage personnalisé. Toutefois, si un codage personnalisé est nécessaire, SCIM2.0 facilite les choses. Cette méthode permet de créer et de gérer des utilisateurs dans le répertoire central du nuage d'utilisateurs et Verify fournira automatiquement des utilisateurs (et des modifications) aux applications cibles.

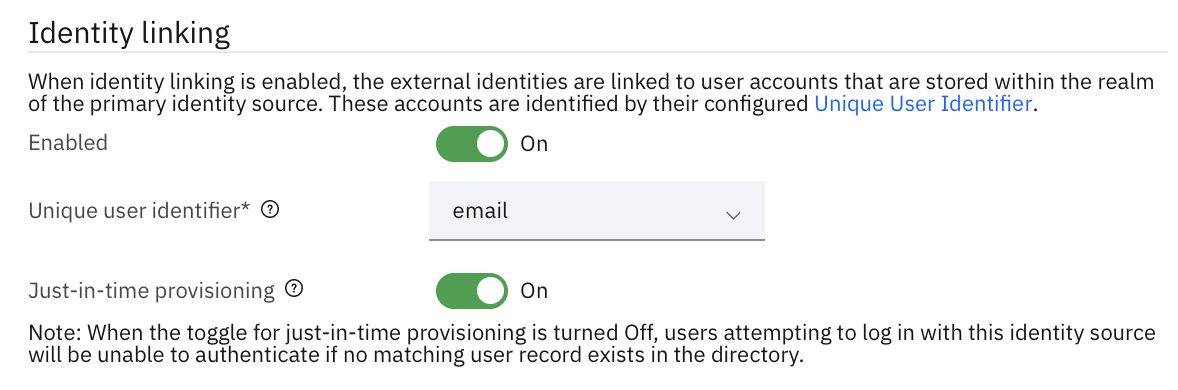

Liaison d'identité

Lorsque plusieurs utilisateurs sont introduits par le biais de différentes sources d'identité, Verify peut automatiquement relier ces comptes entre eux lorsque leurs identifiants uniques correspondent (comme le téléphone ou l'adresse électronique). Engagez vos utilisateurs avec plusieurs moyens d'authentification, comme les fournisseurs sociaux, tout en fournissant une identité unique pour naviguer entre les applications.

Gérer les liens entre les comptes en passant par Configuration, puis en cliquant sur Sources d'identité. Chaque source d'identité a la capacité de relier les comptes grâce à des paramètres de provisionnement juste à temps.

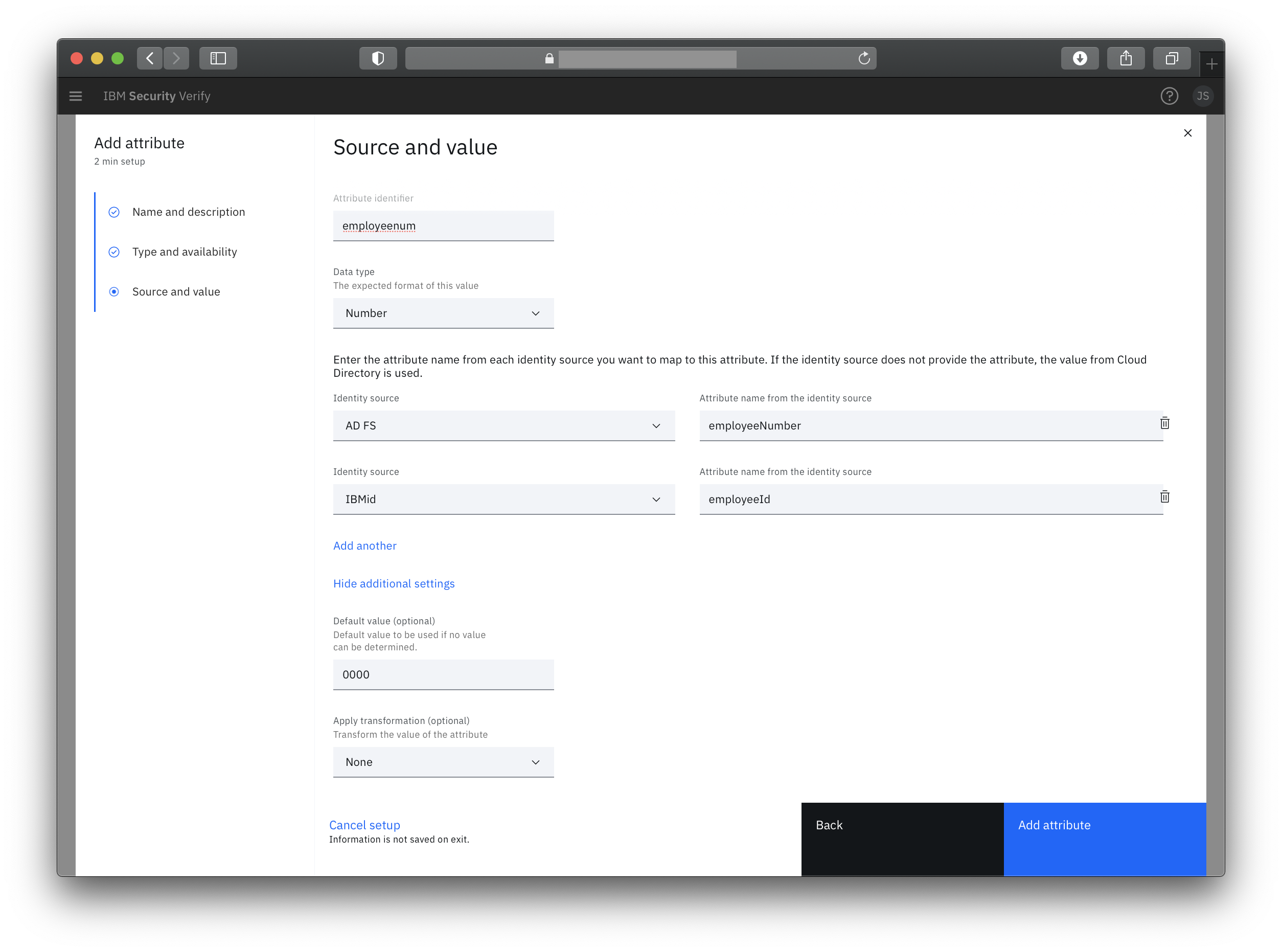

Attributs

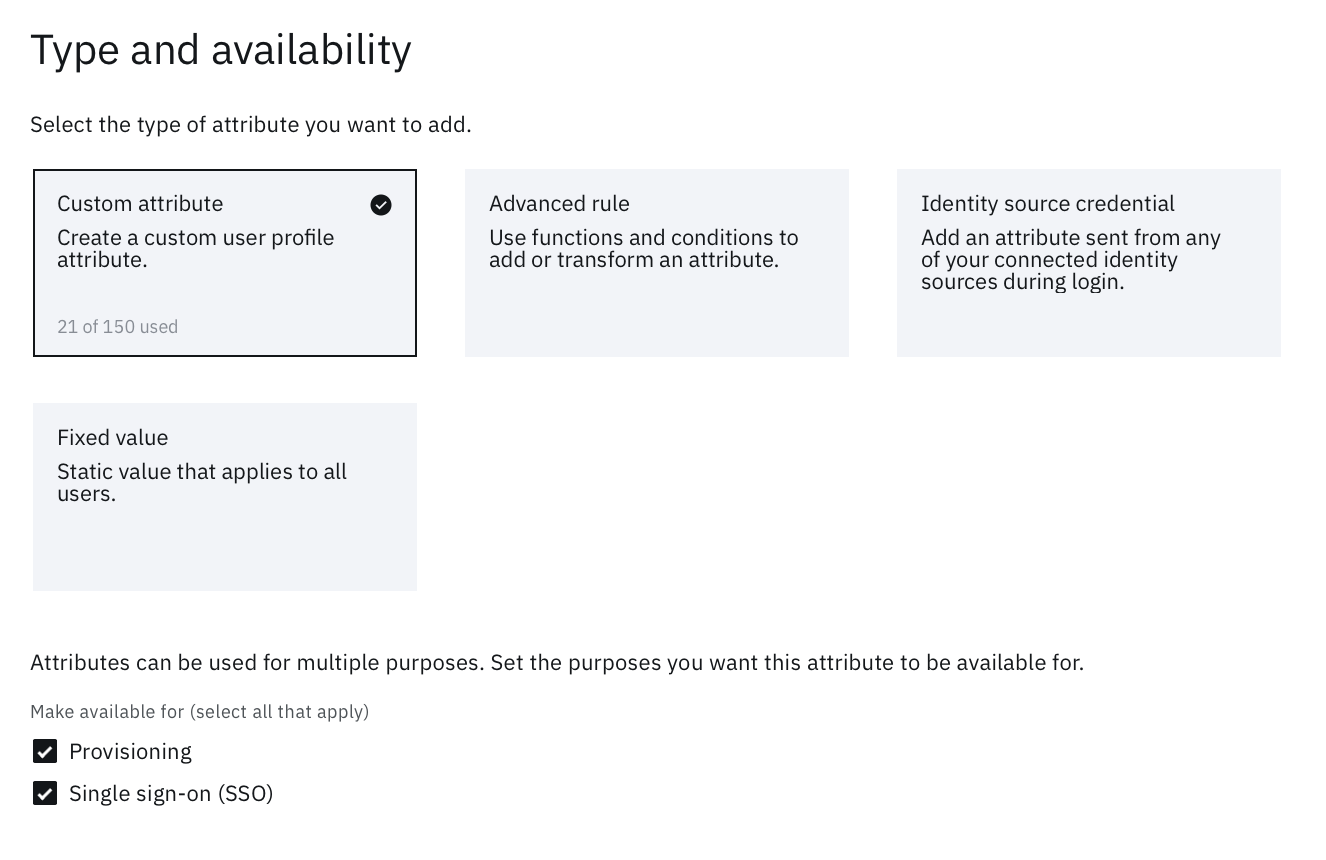

Les utilisateurs ont diverses associations dans leur profil. De l'adresse électronique à la date d'anniversaire, du numéro de grand voyageur au numéro de carte de crédit, les comptes d'utilisateur sont l'entité unique qui définit une identité. Verify comprend un schéma d'utilisateur standard qui inclut des informations de base sur l'utilisateur (par exemple, le nom d'affichage, l'adresse électronique, le numéro de téléphone, etc.) 150 attributs personnalisés peuvent être ajoutés pour étendre le schéma de l'utilisateur afin de répondre à n'importe quel cas d'utilisation. Tous ces attributs peuvent être utilisés dans les applications (jeton d'identification / assertions SAML).

Tous les attributs peuvent être mis en correspondance d'une source à une cible. Mapper un attribut SAML et un attribut de source d'identité sociale en un seul attribut.

Si vous avez besoin de manipuler des attributs de quelque manière que ce soit, vous pouvez appliquer des fonctions prêtes à l'emploi, comme l'encodage base64 ou l'encodage URI, à l'aide d'un simple menu déroulant. Toutefois, des fonctions plus complexes peuvent être écrites à l'aide de fonctions d'attribut. Les règles peuvent être des expressions d'une seule ligne ou des fonctions complexes de plusieurs lignes pour transformer complètement les données de l'utilisateur. Il s'agit d'un moyen simple et propre de gérer les valeurs des attributs sans avoir à écrire une syntaxe complexe.

statements:

- context: "workEmails := has(user.emails) ? user.emails.filter(e, e.type == 'work') : []"

- context: "workEmail := size(context.workEmails) > 0 ? context.workEmails[0].value : ''"

- if:

match: context.workEmail != ""

block:

- context: cn := context.workEmail.substring(0, context.workEmail.lastIndexOf('@'))

- if:

match: context.cn != ""

block:

- return: context.cn + "@github.com"

- return: ""

Updated 5 months ago