Microsoft Entra

Ce guide explique comment configurer IBM Application Gateway (IAG) en tant que partie prenante OIDC pour Microsoft Entra ID.

Ce guide a été rédigé en octobre 2023.The étapes suivantes peuvent changer si un fournisseur tiers modifie ses interfaces administratives.

Prérequis

- Consultez la documentation sur les fournisseurs tiers pour obtenir des informations de haut niveau sur l'utilisation de l'IAG avec des fournisseurs d'identité tiers.

- Un abonnement Microsoft Entra actif. Un locataire Microsoft Entra ID Free peut être utilisé.

Ressources de référence

La documentation Microsoft suivante a été utilisée pour préparer ces instructions de configuration :

- Enregistrement de l'application Entra ID

- OpenID Connection sur la plateforme d'identité de Microsoft

Configuration

Étapes de configuration de Microsoft Entra

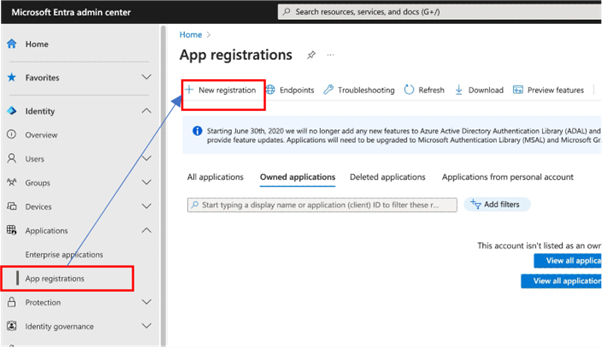

À partir de la console d'administration d'Entra ID, naviguez vers Applications > App Registrations et cliquez sur New registration.

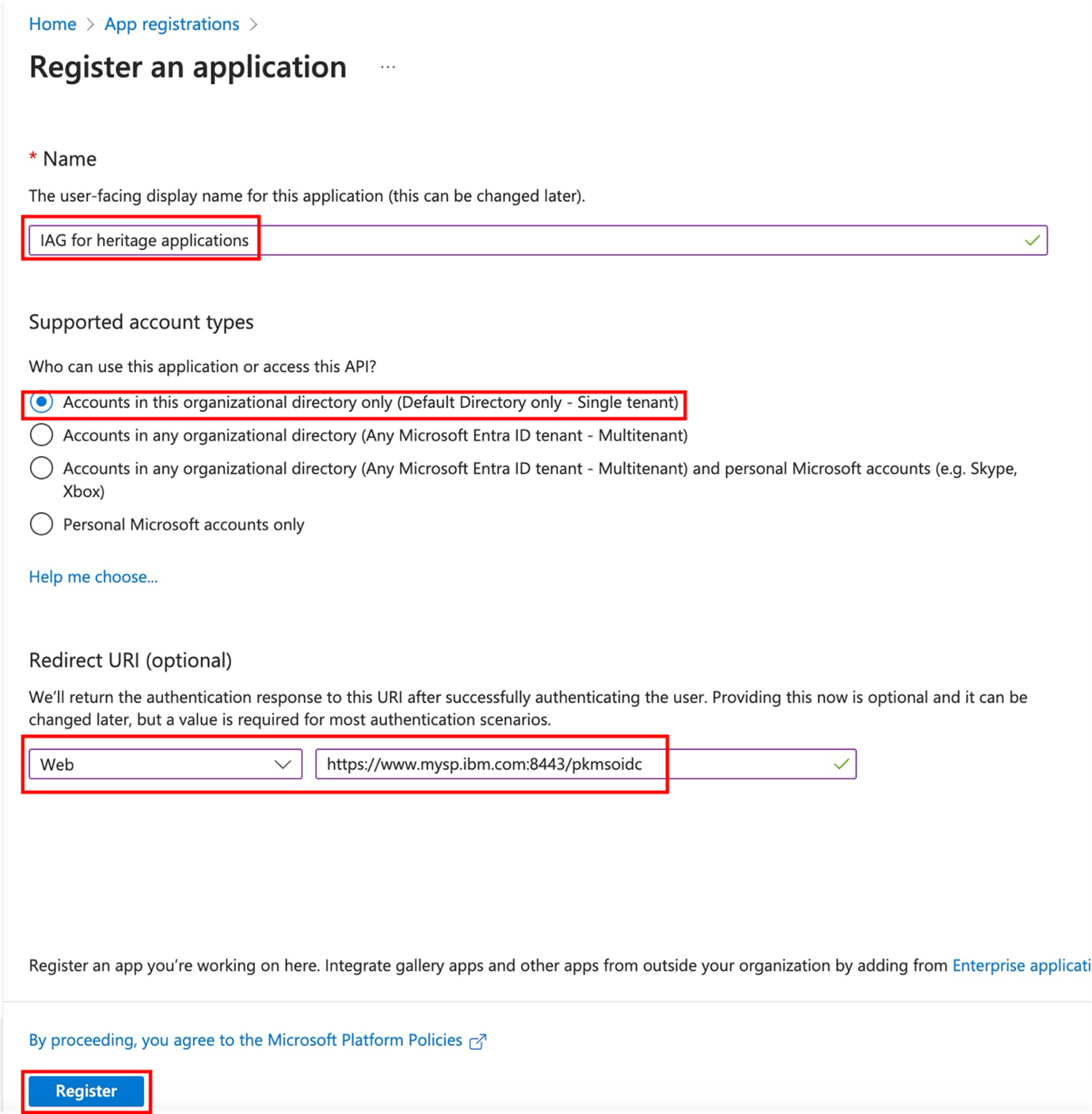

Remplissez les champs Nom et Types de comptes pris en charge, et fournissez un URI de redirection de type Web.

L' URI de redirection est au format https://<iag>/pkmsoidc.

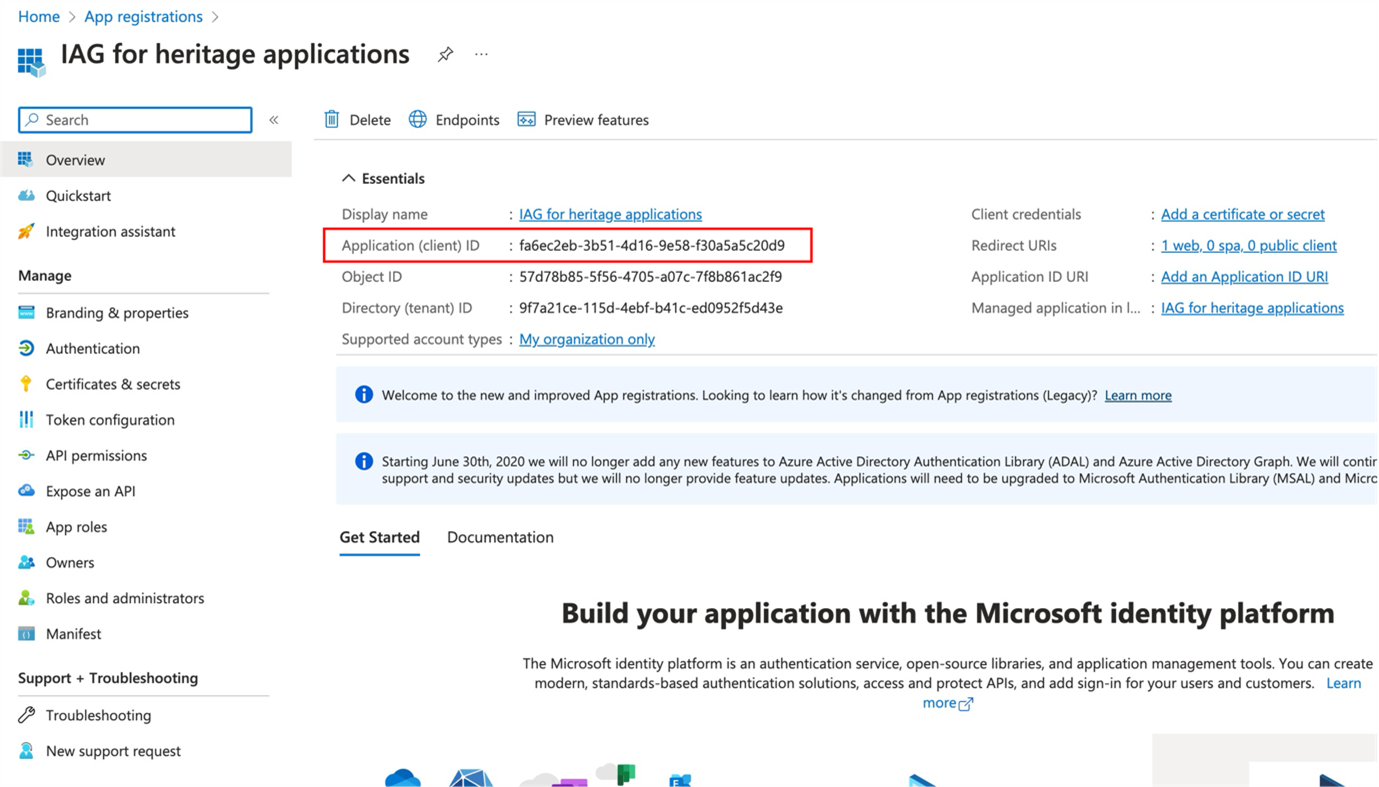

Après la création de la définition initiale de l'application, notez le champ ID de l'application (client). Dans IAG, la valeur de l 'ID de l'application (client) est utilisée dans le champ client_id.

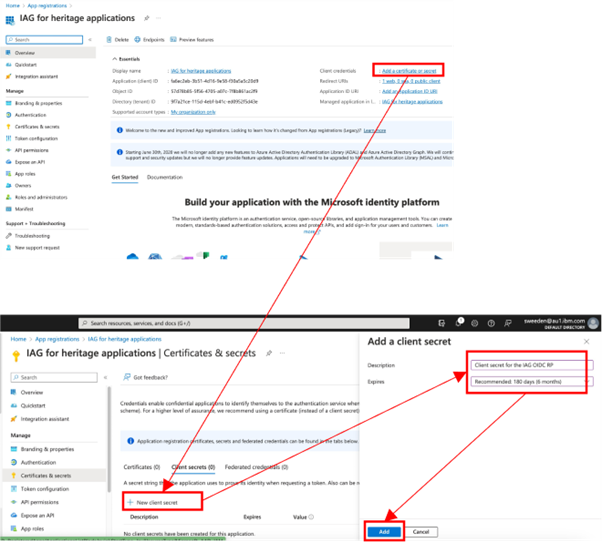

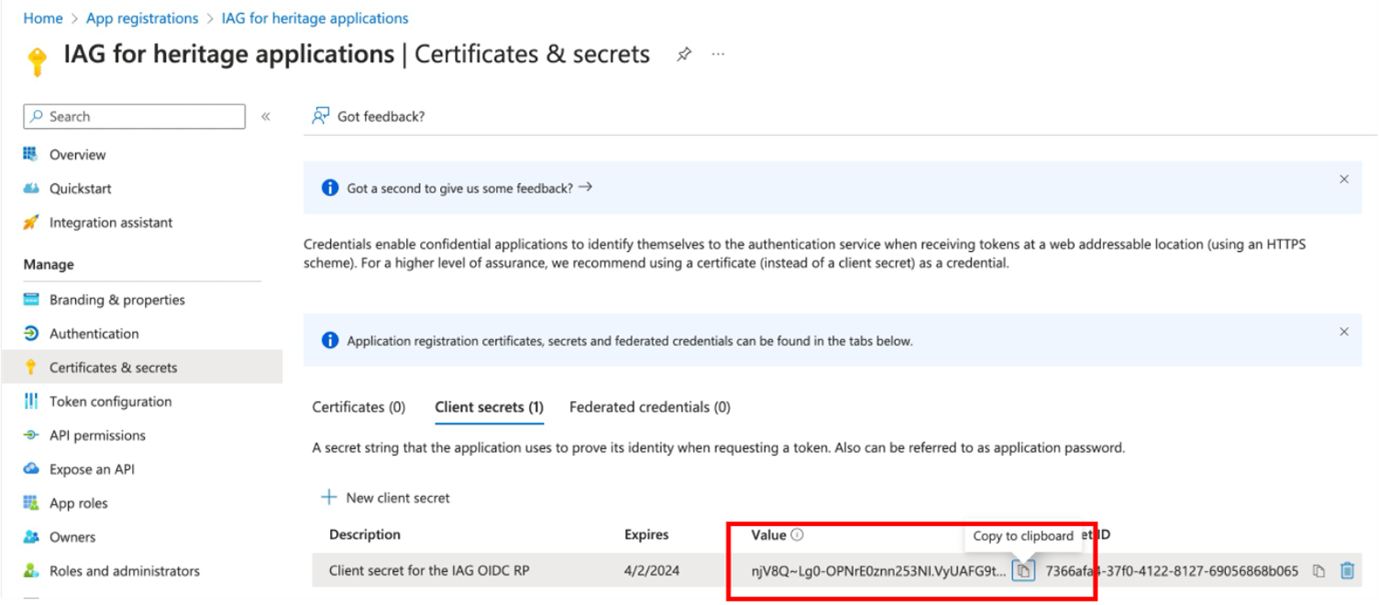

Un secret client doit être fourni pour l'application. Note Microsoft Entra ID expire périodiquement les secrets clients, ce qui doit être pris en compte dans les activités de maintenance.

La valeur secrète du client peut maintenant être récupérée. La valeur secrète du client générée dans cet exemple est njV8Q~Lg0-OPNrE0znn253NI.VyUAFG9t~ZV-cgL. Dans IAG, la valeur secrète du client est utilisée dans le champ client_secret.

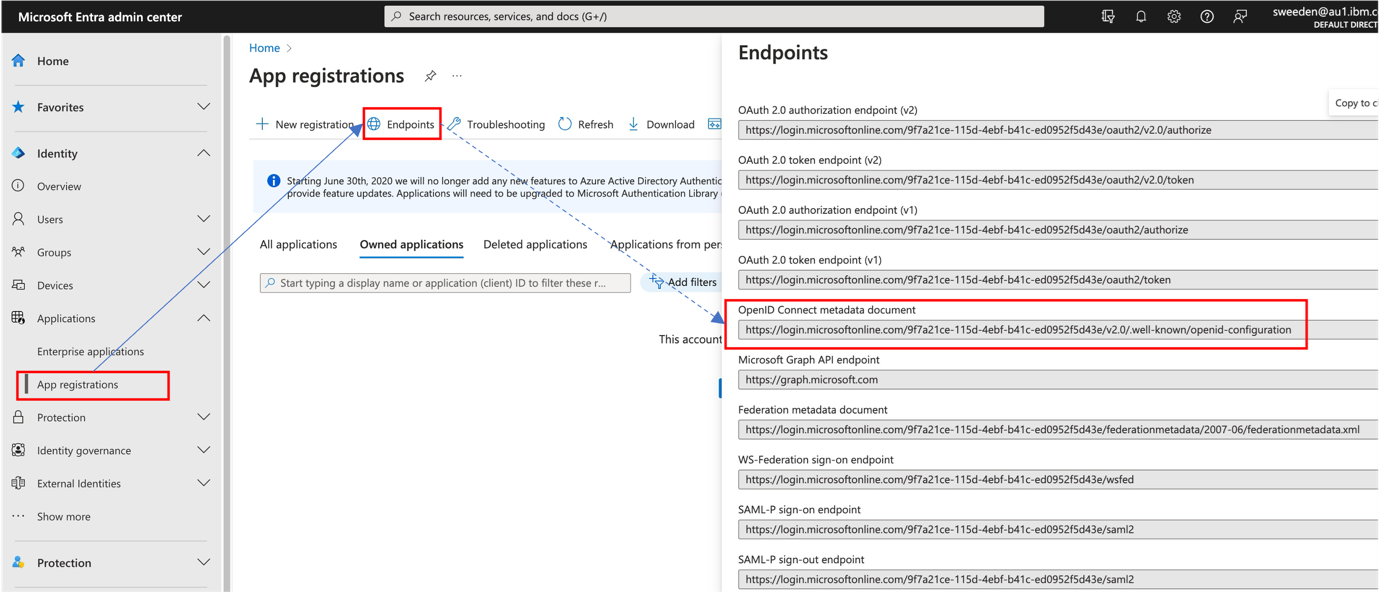

Trouvez l' URL métadonnées de l'OIDC en accédant à Applications > App Registrations et en sélectionnant Endpoints. Dans la liste des points de terminaison, recherchez l' URL du document de métadonnées OpenID Connect. Dans IAG, il s'agit de la valeur discovery_endpoint.

Étapes de la configuration de l'IAG

En utilisant la valeur récupérée dans les étapes précédentes, terminez la configuration de l'IAG. L'exemple de configuration contient suffisamment d'informations pour permettre à IAG d'effectuer une authentification unique avec Microsoft Entra ID.

identity:

oidc:

discovery_endpoint: "https://login.microsoftonline.com/9f7a21ce-115d-4ebf-b41c-ed0952f5d43e/v2.0/.well-known/openid-configuration"

client_id: "fa6ec2eb-3b51-4d16-9e58-f30a5a5c20d9"

client_secret: "njV8Q~Lg0-OPNrE0znn253NI.VyUAFG9t~ZV-cgL"

scopes:

- "profile"

- "email"

Configuration supplémentaire

Désactiver le consentement de l'utilisateur

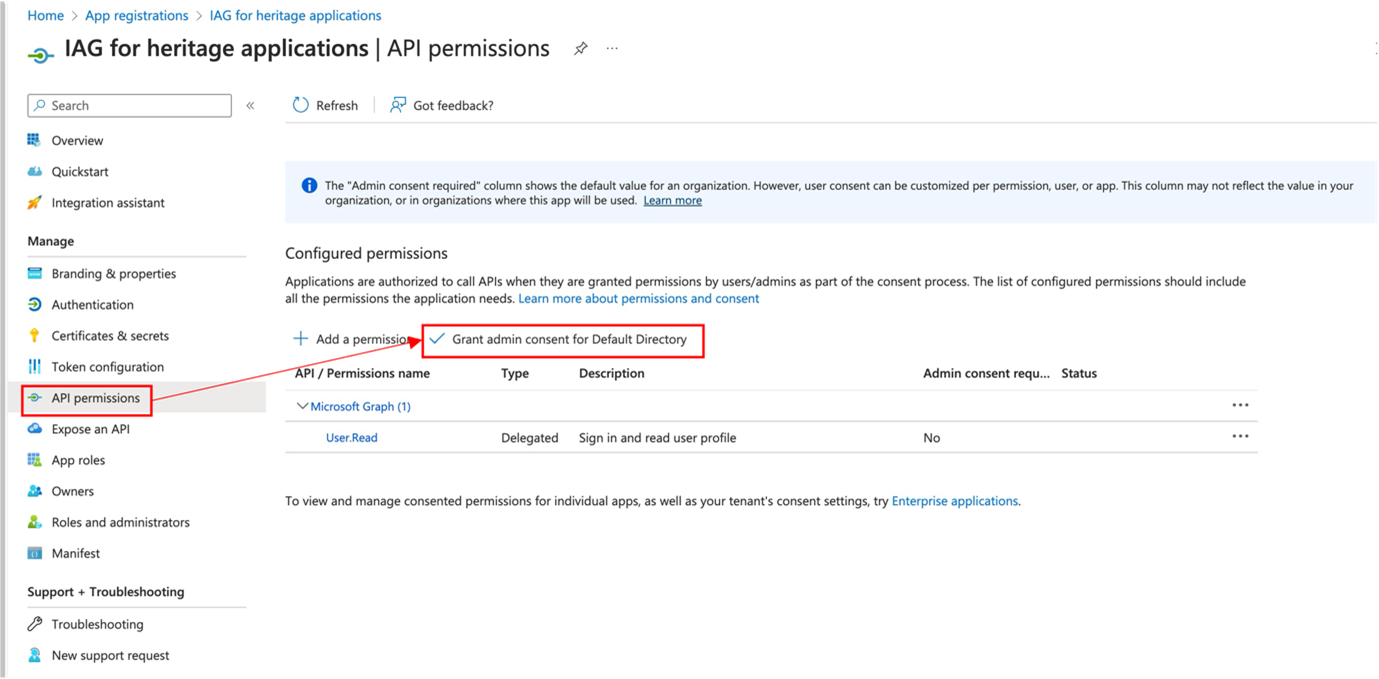

Par défaut, Entra ID demande aux utilisateurs de consentir au partage des informations d'authentification unique entre le PDI et l'application la première fois qu'ils ouvrent une session.

Dans les scénarios où le propriétaire de l'instance et de l'application IAG est également le propriétaire de l'IDP, l'étape du consentement peut être superflue.

La configuration de l'application Entra ID requiert le consentement de l'utilisateur par défaut, mais ce consentement peut être accordé au niveau de l'administration en tant que permission API.

Fournir des attributs d'utilisateur supplémentaires dans l'id_token

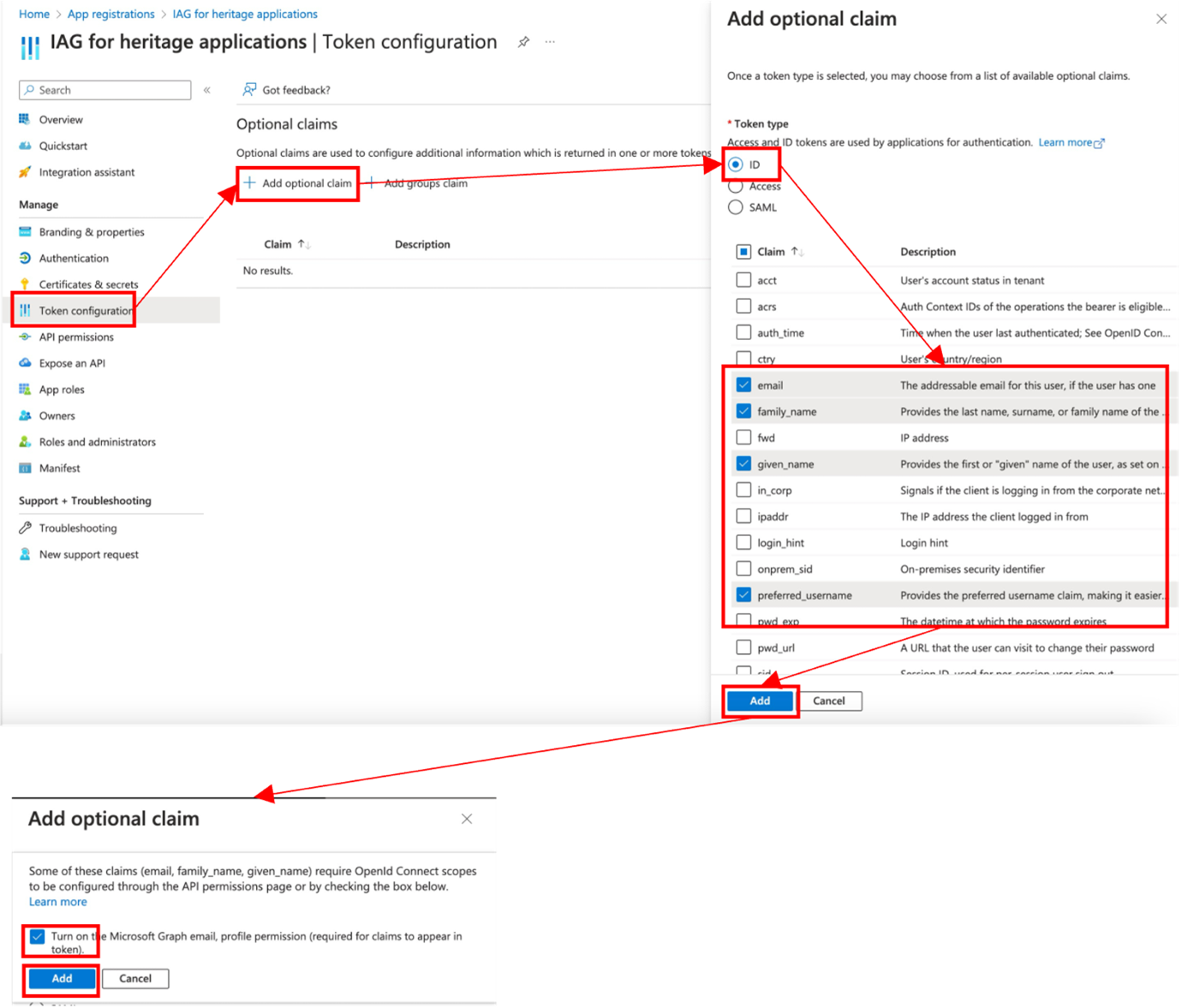

Une application protégée nécessite souvent des attributs d'utilisateur supplémentaires de la part du fournisseur d'identité tiers. Les attributs de l'utilisateur doivent être transmis à IAG en tant que revendications dans l'id_token.

Pour configurer des attributs supplémentaires dans Entra ID, sélectionnez Token configuration puis cliquez sur Add optional claim. Dans la fenêtre Ajouter une réclamation facultative, réglez le type de jeton sur ID, puis cochez les valeurs de réclamation requises.

La capture d'écran illustre le processus d'ajout de réclamations supplémentaires, y compris le courrier électronique, qui nécessite l'octroi d'une autorisation API supplémentaire.

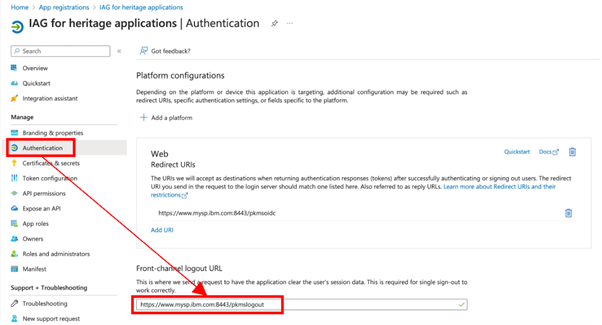

URL déconnexion du canal frontal

Entra ID peut être configuré avec une URL déconnexion pour l'application.

Pour configurer ceci dans Entra ID, sélectionnez Authentification et entrez l' URL déconnexion dans le champ URL déconnexion du canal frontal. L' URL déconnexion pour IAG est du format https:///pkmslogout.

Cette URL n'est pas liée au profil OpenID SLO, qui n'est pas pris en charge par IAG.

Test de l'intégration d'Entra ID

Pour tester la configuration :

-

Accédez à l'application IAG credential viewer. Pour plus d'informations, voir Configuration commune de l'IAG. Dans cet exemple, l' URL est https://www.mysp.ibm.com:8443/ivcreds.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/05faa28-ms-entra-results-1.png",

"05faa28-ms-entra-results-1.png",

972,

273,

"#000000",

null,

"66335257a6b962001efe75b6"

]

}

]

}

[/block] -

Le navigateur est redirigé vers Microsoft Entra ID pour l'authentification. Lorsque l'étape du consentement de l'utilisateur n'est pas requise (voir Désactiver le consentement de l'utilisateur ), le navigateur est renvoyé à l'application de visualisation des informations d'identification une fois l'authentification terminée.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/d84d3d1-ms-entra-results-2.png",

"d84d3d1-ms-entra-results-2.png",

579,

329,

"#000000",

null,

"66335258fca0fb00514cf482"

]

}

]

}

[/block] -

L'application de visualisation des informations d'identification s'affiche. Observez que les attributs

id_tokenconfigurés (voir Fournir des attributs utilisateur supplémentaires dans l'id_token ) sont affichés.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/8d38684-ms-entra-results-3.png",

"8d38684-ms-entra-results-3.png",

663,

681,

"#000000",

null,

"66335259f8e6b10048a27181"

]

}

]

}

[/block]

Updated 8 months ago