Approvisionnement et gouvernance

Le provisionnement et la gouvernance des identités constituent une étape importante pour garantir le respect des exigences en matière d'audit et de conformité au sein de votre organisation. Cela peut aider à automatiser les flux de travail liés à l'identité pour votre organisation lorsque vous avez un grand nombre d'utilisateurs.

Le provisionnement et la gouvernance des identités comportent plusieurs éléments clés :

- Gérer les mots de passe

- Gérer les autorisations

- Automatiser les flux de travail

- Reconfirmer périodiquement l'accès des utilisateurs

- Assurer la conformité

Si votre organisation dispose des ressources adéquates et des exigences en matière de réglementation des données, le provisionnement et la gouvernance des identités constituent une excellente option. Mais comment débuter en tant qu'administrateur ou analyste de la sécurité ? Le provisionnement et la gouvernance peuvent être des tâches fastidieuses, mais ils sont finalement facilités par l'aide de IBM Verify.

Automatisez le provisionnement

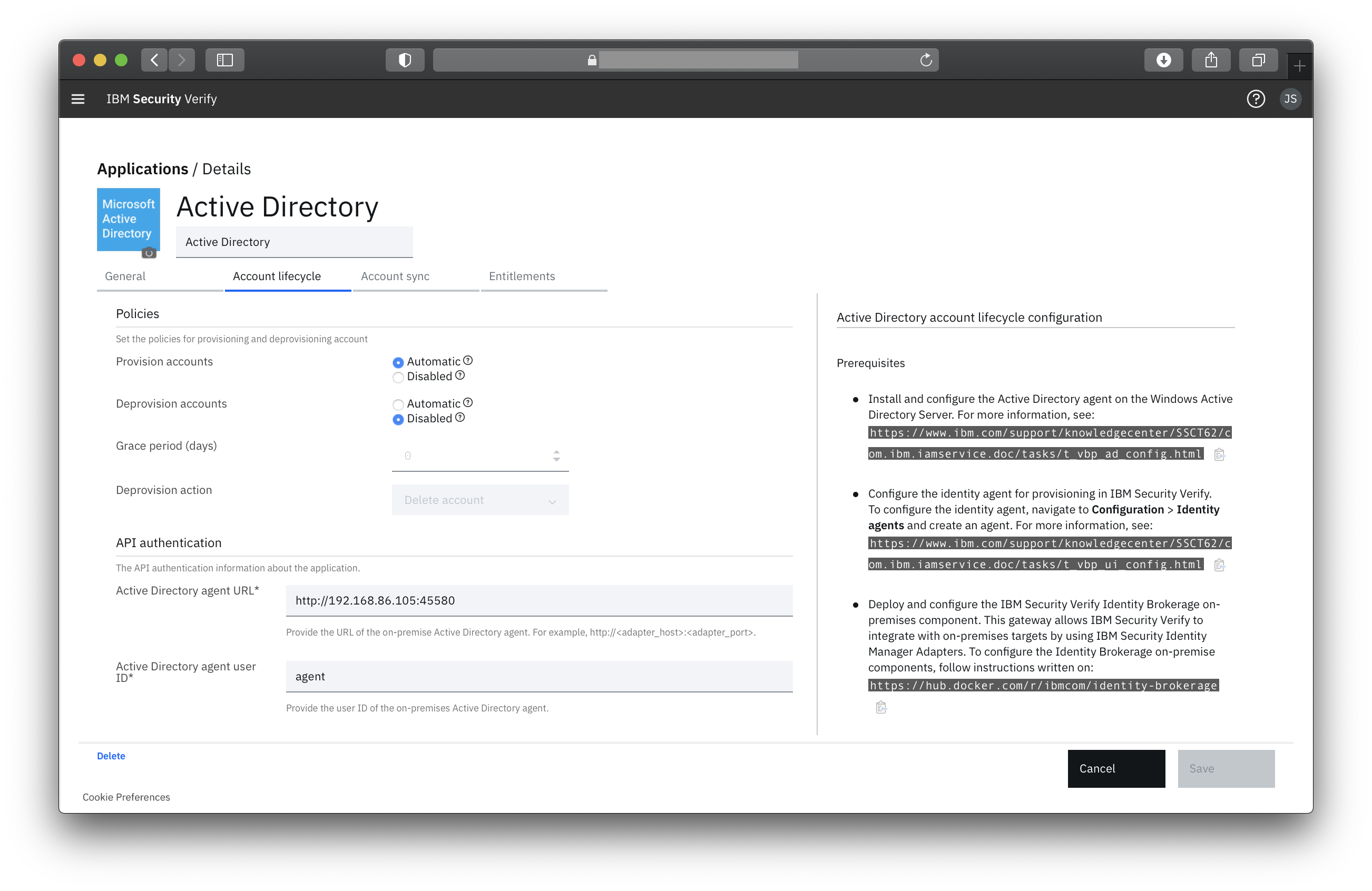

Permettre le provisionnement et le déprovisionnement automatiques des profils d'utilisateurs pour les applications par l'intermédiaire du SCIM et fournir aux utilisateurs des options en libre-service pour demander l'accès aux applications et réinitialiser et gérer leurs propres profils et mots de passe.

Afficher la liste actuelle des applications prises en charge pour le provisionnement

Verify prend en charge le SCIM pour le provisionnement des utilisateurs (à la fois en entrée pour les outils RH et en sortie pour les applications). Le connecteur personnalisé pour Verify prend en charge un point de terminaison SCIM générique pour le provisionnement avec une variété de types d'autorisation, et la prise en charge du mappage d'attributs personnalisés.

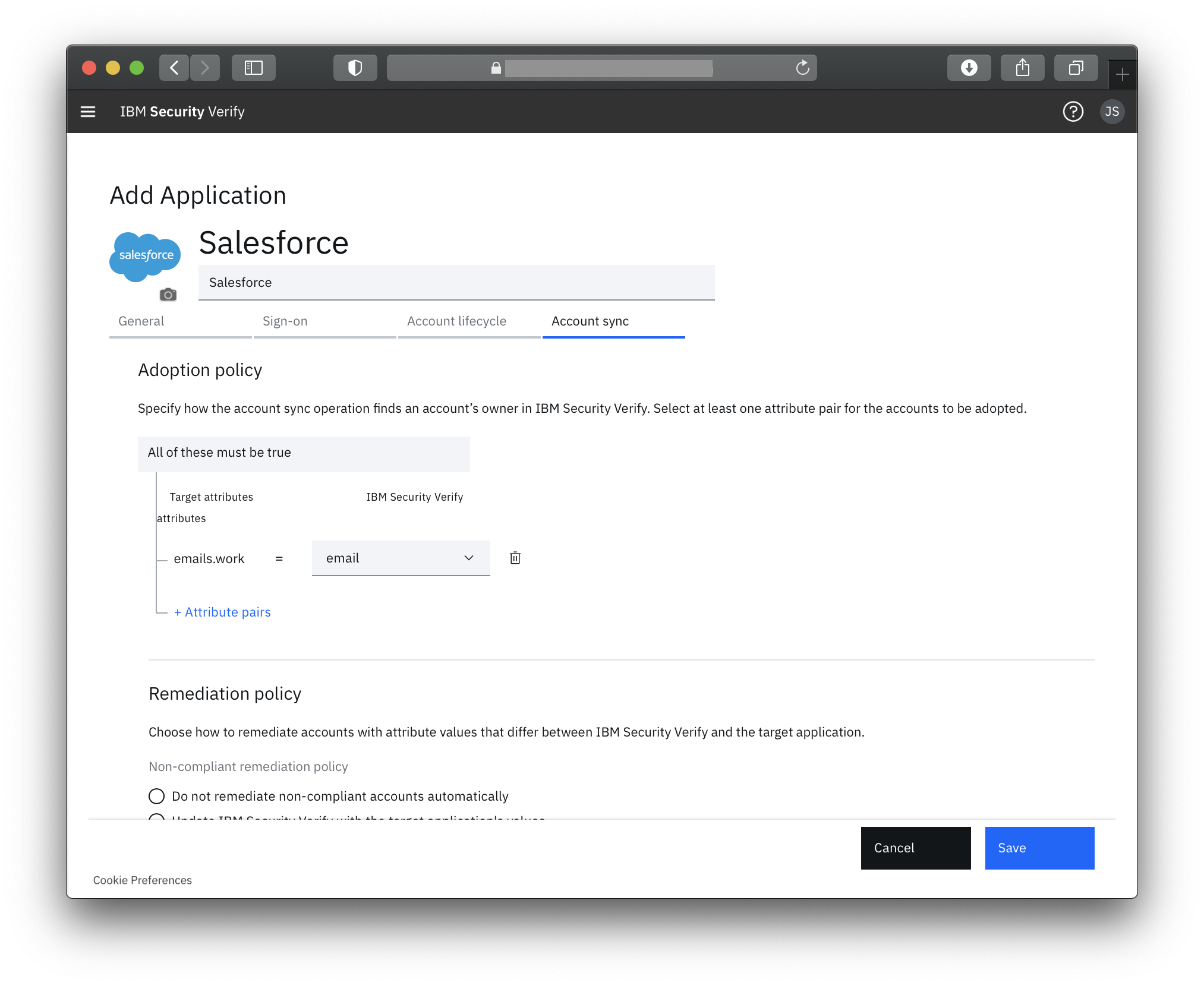

Rapprochement des comptes

Les données des utilisateurs sont facilement synchronisées avec les profils des applications. Ce processus permet de récupérer les utilisateurs et d'intégrer les données de leur profil dans Verify.

Règle d'adoption

Lorsque les comptes sont récupérés dans la cible, ils doivent être attribués aux utilisateurs appropriés dans Verify en tant que propriétaires des comptes. La politique d'adoption associe les utilisateurs de Verify comme propriétaires des comptes cibles. Avec la politique d'adoption, il est possible de rédiger une règle basée sur les comptes cibles auxquels sont attribués des propriétaires dans Verify.

Stratégie de résolution

Une stratégie de résolution permet de définir un processus visant à corriger des conflits de valeurs d'attribut de compte pour des comptes non conformes. Un administrateur peut utiliser la stratégie pour déterminer où les mises à jour détectées par une synchronisation de compte sont synchronisées. Lorsque les attributs des comptes sur la cible et sur Verify ne sont pas les mêmes, la politique de remédiation donne à l'utilisateur un moyen de corriger les valeurs et de maintenir les comptes synchronisés. L'opération de résolution de compte peut être effectuée manuellement ou peut reposer sur une stratégie et se déclencher lorsque l'opération de synchronisation de compte s'exécute.

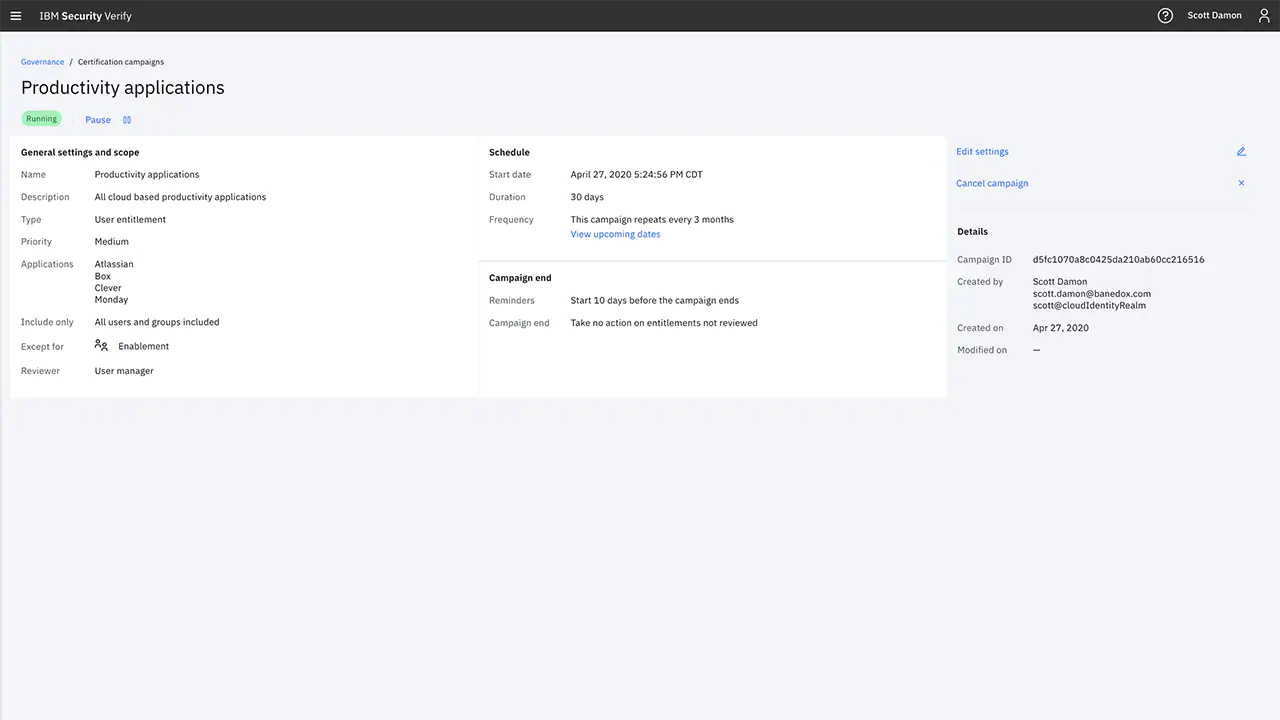

Automatiser les campagnes de recertification

Mettre en œuvre des cadences de recertification périodiques pour les applications à haut risque afin de répondre aux exigences de conformité. Lancez des campagnes de certification simultanées et récurrentes basées sur les utilisateurs, les groupes ou les deux. Appliquer des campagnes à des applications uniques ou à un groupe d'applications, comme les applications de productivité par exemple.

Updated 5 months ago