MaaS360 comme source d'identité

Introduction

IBM MaaS360 est associé à IBM Verify pour fournir des architectures à confiance zéro à partir d'un seul fournisseur. Cette solution intégrée est prête à vous faire bénéficier d'une authentification unique (SSO) transparente et d'un accès conditionnel aux ressources de l'entreprise à partir d'appareils mobiles et d'ordinateurs de bureau.

IBM Verify fonctionne avec les fournisseurs d'identité existants tels que ADFS, ISAM ou Azure AD. Verify peut toujours gérer toutes les demandes d'authentification unique de vos applications en nuage en s'appuyant sur votre fournisseur d'identité existant, sans qu'aucune infrastructure supplémentaire ne soit nécessaire. En fait, vous pouvez utiliser le pont Verify ou un MaaS360 Cloud Extender existant pour remplacer votre infrastructure de fournisseur d'identité existante.

Les administrateurs de MaaS360 peuvent activer Verify sous le service Identity and Access Management dans le portail MaaS360 et l'essayer. C'est aussi simple que cela. Lorsque vous activez le service MaaS360 Identity and Access Management, un locataire IBM Verify complet est configuré pour vous en quelques minutes et vous pouvez commencer à configurer les ressources cloud pour le SSO et l'accès conditionnel.

Dans ce guide, nous discuterons de la valeur que Maas360 et l'intégration de Verify fournissent, nous passerons en revue l'architecture, et nous vous guiderons à travers les étapes de configuration de haut niveau pour vous permettre de démarrer avec un SSO transparent et un accès conditionnel aux applications SaaS à partir de vos appareils mobiles.

Comment ça marche ?

L'objectif de MaaS360 Identity and Access Management est de fournir un SSO transparent et un contrôle d'accès conditionnel pour les appareils mobiles aux applications cloud tierces en utilisant l'intégration de Maas360 et Verify. Le diagramme ci-dessous donne un aperçu de haut niveau des flux d'intégration et d'authentification des données une fois la configuration terminée pour l'une de vos applications en nuage.

Lorsque les utilisateurs mobiles ouvrent une application mobile sur leur appareil, la demande est envoyée à l'application en nuage, par exemple Box. L'application en nuage reconnaît que le domaine de l'utilisateur utilise Verify et redirige la demande d'authentification vers Verify. Le service d'authentification Verify demande à l'appareil de s'authentifier et l'appareil présente un certificat d'identité que MaaS360 a fourni à l'appareil lors de son inscription. Verify reconnaît le certificat et vérifie si l'appareil est conforme aux politiques de l'entreprise dans MaaS360. Une fois toutes les vérifications effectuées, Verify délivre un jeton SAML à l'application mobile, qui le présente à son tour à l'application en nuage tierce, dans cet exemple Box. L'utilisateur est authentifié avec succès et l'application s'ouvre.

Lorsque vous activez la gestion des identités et des accès dans le portail MaaS360, vous configurez automatiquement un locataire Verify. Après la configuration, votre locataire Verify et le locataire Maas360 échangent des informations et une synchronisation régulière commence où les informations sur les utilisateurs et la conformité sont échangées. C'est ce qui permet à Verify de servir de fournisseur d'identité pour les applications mobiles qui sont poussées depuis MaaS360 vers les appareils.

Connecteurs prédéfinis

Verify propose des 1000s connecteurs prédéfinis pour les applications en nuage. L'administrateur configure les connecteurs pour les applications cloud auxquelles les appareils inscrits à MaaS360 auront accès. Les connecteurs permettent le SSO fédéré à l'aide de SAML, où Verify est le fournisseur d'identité et les applications en nuage telles que Box et Salesforce sont les fournisseurs de services. Lorsque vous configurez une application dans Verify, vous identifiez les types d'appareils qui peuvent y accéder et le type d'accès. Par exemple, vous pouvez spécifier que seuls les appareils mobiles gérés et conformes peuvent accéder à l'application. Vous pouvez également opter pour une authentification multifactorielle à l'aide d' IBM Verify.

SSO à l'aide de certificats d'identité

Lorsqu'un appareil s'inscrit à Maas360, un certificat d'identité est fourni à l'appareil. Le certificat d'identité est utilisé pour authentifier l'utilisateur et permet une expérience SSO transparente. Le certificat est unique pour l'utilisateur et l'appareil. La connexion unique échoue si le certificat est utilisé sur un autre appareil. Le certificat d'identité est utilisé pour s'authentifier avec Verify, de sorte que l'utilisateur mobile n'a pas besoin d'entrer d'informations d'identification, à l'exception peut-être d'une adresse électronique. MaaS360 utilise son propre Verify pour provisionner le certificat d'identité, vous n'avez donc pas besoin d'une PKI. Toutes les révocations et renouvellements de certificats sont gérés par MaaS360.

Charge utile SSO et conformité

MaaS360 régit également l'accès aux applications en nuage en fonction de la conformité aux politiques de gestion des appareils mobiles qui sont appliquées à l'appareil. Lorsque l'appareil s'inscrit à MaaS360, la politique MDM fournit une charge utile SSO à chaque appareil. La charge utile SSO contient des informations sur les applications cloud SSO que l'utilisateur peut utiliser. MaaS360 vérifie régulièrement la conformité de l'appareil. Vous pouvez configurer des règles de conformité dans le portail MaaS360, par exemple, pour vous assurer que l'appareil a un niveau de système d'exploitation spécifique. Si ce n'est pas le cas, l'appareil sera déclaré non conforme et cette information sera également mise à la disposition de Verify.

Les clients de Wandera prennent note

Si vous êtes un client de Wandera et que vous avez intégré son service dans Verify for compliance, vous pouvez utiliser le niveau de menace de Wandera pour déclencher un événement de non-conformité de sorte que, dans certaines situations, l'utilisateur ne puisse pas se connecter à des applications sensibles. Lorsque l'utilisateur tente d'accéder à une application mobile, Verify n'accorde pas l'accès en fonction de l'état de non-conformité si vous avez activé ce niveau d'accès conditionnel.

Prérequis

L'objectif de ce guide de configuration est de fournir un niveau élevé de compréhension de ce qui est impliqué dans la mise en place. Avant de commencer la configuration, vous devez comprendre quelle est votre source d'identité. Vous devez identifier une source d'identité dans Verify. Si vous utilisez les utilisateurs et groupes locaux dans MaaS360, vous n'avez pas besoin de configurer une nouvelle source d'identité. Le répertoire Cloud (utilisateurs et groupes locaux) est la valeur par défaut.

Utiliser Cloud Extender pour l'authentification des utilisateurs avec un service d'annuaire sur site ?

Source d'identité : MaaS360 Cloud Extender (ou LDAP Pass-through)

Utilisation d'une source d'identité d'entreprise telle que Azure AD, ISAM ou ADFS?

Source d'identité : SAML Enterprise

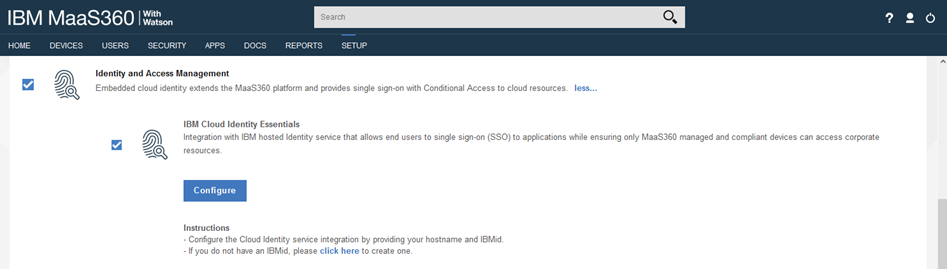

Activer le service Verify dans MaaS360

- Dans le portail MaaS360, sélectionnez SETUP > Services et trouvez le service Identity and Access Management.

- Activez-le et cliquez sur Configurer.

- Vous avez besoin d'un identifiant IBM pour configurer le service Verify.

- Entrez un nom d'hôte à enregistrer pour votre locataire Verify

- Remarque : il s'agit généralement du nom de votre entreprise (ex. company pour _company_verify.ibm.com )

Remarque : si vous prenez en charge les appareils Windows 10, vous verrez une case à cocher supplémentaire pour l'accès conditionnel des ordinateurs portables. N'activez l'accès aux ordinateurs portables que si vous souhaitez utiliser l'accès conditionnel pour Windows 10.

Lancer Verify et définir la source d'identité par défaut

Une fois votre locataire Verify créé, vous pouvez le lancer à partir de la sélection du service Identity and Access Management dans MaaS360.

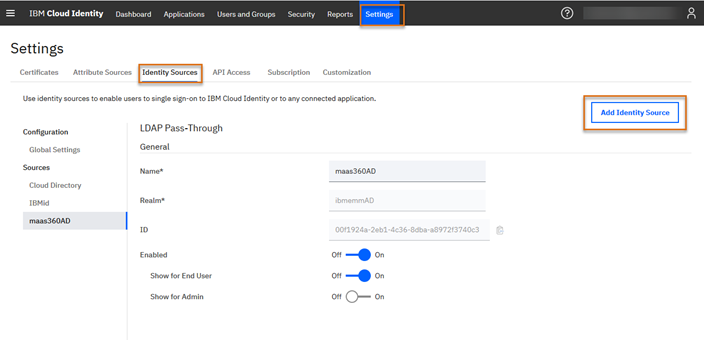

Dans cette étape, vous devez définir la source d'identité que vous prévoyez d'utiliser pour l'authentification. Si vous utilisez des utilisateurs et des groupes locaux, Cloud Directory est déjà configuré et constitue la valeur par défaut. Dans cet exemple, Cloud Extender avec authentification utilisateur Active Directory est utilisé dans le portail MaaS360. Nous créons donc une source d'identité de passage LDAP.

Dans le portail Verify, cliquez sur Add Identity Source (Ajouter une source d'identité).

Saisissez un nom et un domaine. Nom est le nom que vous attribuez pour représenter le registre des utilisateurs utilisé par les fournisseurs d'identité tels que Microsoft Active Directory, Microsoft Azure Active Directory, ou d'autres. Realm est un attribut de source d'identité qui permet de distinguer les utilisateurs de plusieurs sources d'identité ayant le même nom d'utilisateur. Dans les deux cas, vous pouvez saisir la valeur que vous voulez dans ces deux champs, mais faites en sorte qu'ils soient significatifs pour votre environnement.

Activez la nouvelle source d'identité en réglant Enabled sur On. Lorsque la source d'identité est configurée et activée, les utilisateurs peuvent ouvrir une session unique dans Verify et dans les applications auxquelles ils ont droit avec la source d'identité sélectionnée. Définissez l'option Afficher pour l'utilisateur final sur Activé pour la page d'ouverture de session de tous les utilisateurs finaux. Vous pouvez également l'activer pour les administrateurs si vous souhaitez qu'ils utilisent LDAP Passthrough pour l'authentification. Notez que la page de connexion n'est affichée à l'utilisateur mobile que si l'authentification du certificat échoue.

Lorsque vous enregistrez la nouvelle source d'identité, un identifiant unique est généré et la nouvelle source d'identité s'affiche dans la liste des sources. Désactivez les autres sources d'identité que vous n'utiliserez pas.

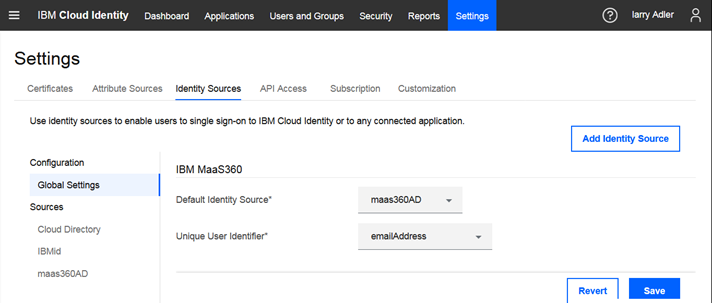

Ensuite, allez dans Global Settings et sélectionnez votre nouvelle source d'identité dans le champ Default Identity Source (Source d'identité par défaut) et sélectionnez un identifiant d'utilisateur unique. L'identifiant unique de l'utilisateur est utilisé pour identifier les utilisateurs IBM MaaS360 qui accèdent à Verify.

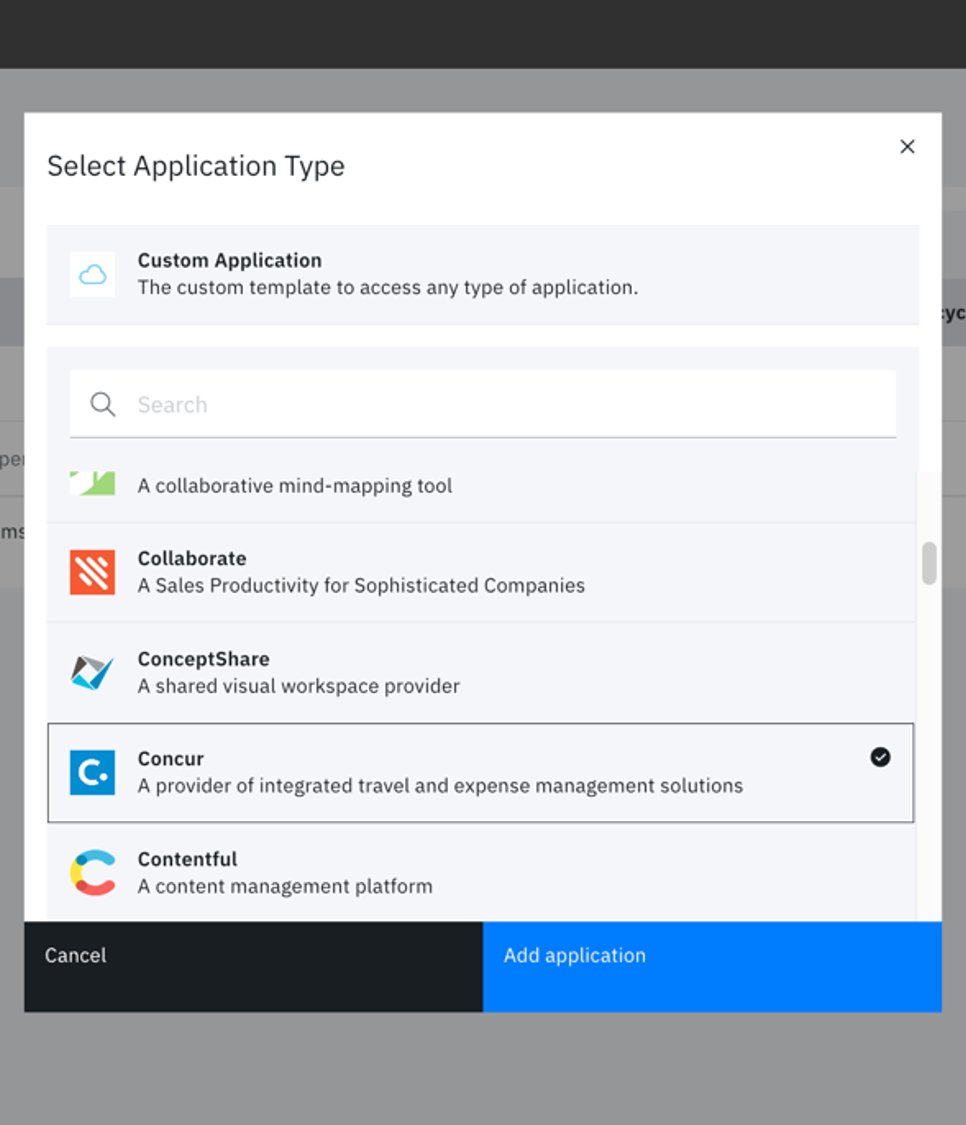

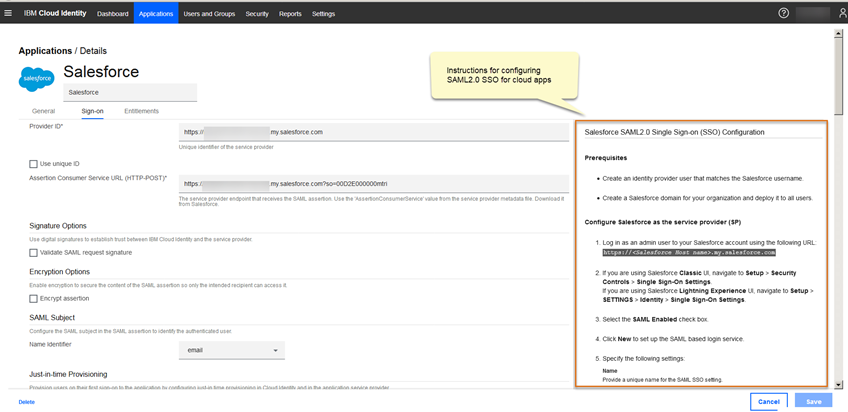

Configurer Verify pour les applications tierces

Configurez les applications en nuage auxquelles vos utilisateurs mobiles accèderont depuis leur appareil mobile. Si vous souhaitez que vos utilisateurs mobiles MaaS360 bénéficient d'un SSO transparent et contrôlent l'accès en fonction de leur statut de conformité MaaS360, par exemple : Salesforce et Box, vous devez sélectionner ces connecteurs prédéfinis dans Verify et les configurer pour l'authentification SAML fédérée. Lorsque l'utilisateur mobile accède à l'application à partir de son appareil, la demande d'authentification est envoyée à l'application en nuage, telle que Salesforce, et Salesforce redirige la demande vers Verify. La configuration du connecteur permet cette redirection et cette authentification. Chaque connecteur comporte des étapes de configuration détaillées que vous devez suivre.

Si l'authentification par certificat échoue, l'utilisateur sera redirigé vers sa source d'identité pour saisir son nom d'utilisateur et son mot de passe (l'accès à l'application dépend de votre politique d'accès). Si l'authentification par certificat réussit, l'utilisateur sera automatiquement authentifié et ne verra pas s'afficher l'écran de connexion avec l'utilisateur et le mot de passe.

Lorsque vous sélectionnez une application, vous obtenez également une note de risque et des informations sur IBM X-Force Exchange. Vous pouvez également consulter le site X-Force Exchange pour obtenir des informations sur les risques.

Verify fournit des étapes de configuration détaillées pour chaque connecteur d'application en nuage. Vous devrez également vous connecter à l'application en nuage, par exemple Salesforce, afin de compléter les configurations et de rassembler les paramètres pour le connecteur.

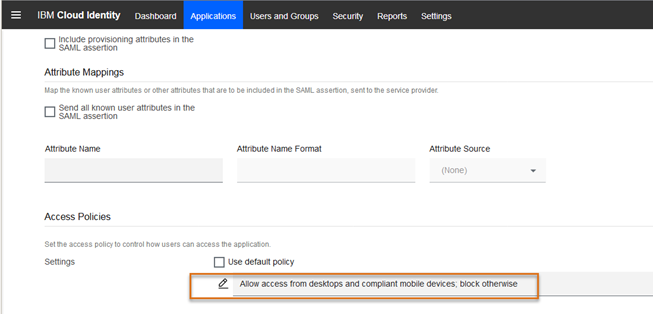

Lorsque la configuration de l'ouverture de session est terminée, vous devez également sélectionner la politique d'accès pour l'application. C'est ici que vous pouvez identifier les critères d'accès. Par exemple, si vous souhaitez que seuls les appareils gérés et conformes puissent accéder à Salesforce, l'accès à tous les autres appareils sera bloqué. Ainsi, si l'utilisateur d'un appareil n'est pas inscrit à MaaS360, il ne pourra pas accéder à l'application. Ou s'ils sont inscrits à MaaS360 mais ne respectent pas les politiques de mobilité, ils ne pourront pas accéder à l'application.

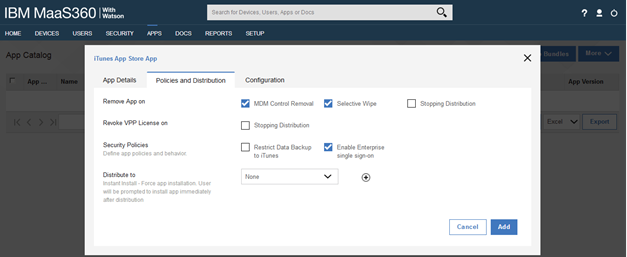

Configurer les applications dans MaaS360 pour l' Single Sign On entreprise

Dans le portail MaaS360, vous devez ajouter les applications mobiles au catalogue d'applications MaaS360 et configurer l' Single Sign On l'entreprise. Ou si vous avez une application existante dans le catalogue, vous pouvez éditer l'entrée du catalogue d'applications pour configurer l'authentification unique de l'entreprise. Par conséquent, si vous configurez un connecteur Salesforce dans Verify, vous devez ajouter l'application mobile Salesforce au catalogue d'applications MaaS360 et activer l'authentification unique Enterprise.

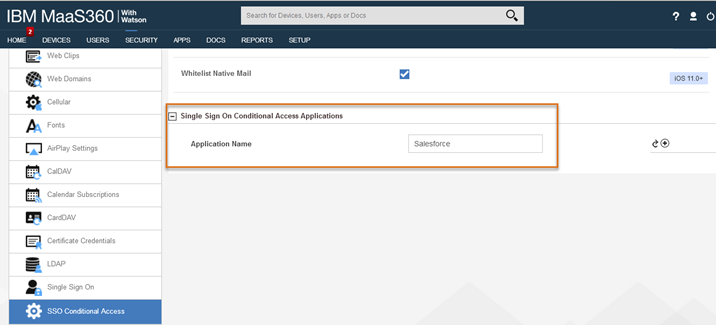

Définir l'accès conditionnel SSO dans les politiques MaaS360

Selon le type d'appareil mobile : iOS, Android ou Windows 10, vous devez mettre à jour la politique MDM dans MaaS360 pour activer l'accès conditionnel SSO pour les applications. Les applications s'affichent dans la sélection du nom de l'application en fonction de la signature unique de l'entreprise cochée dans le catalogue d'applications. Après avoir enregistré et publié la politique, la politique mise à jour doit être affectée aux appareils mobiles pour tirer parti du SSO et de l'accès conditionnel. Pour ce faire, il est possible de définir la politique par défaut, de l'attribuer à un groupe de périphériques ou à un périphérique unique.

[Facultatif] Configurer les règles de conformité dans MaaS360

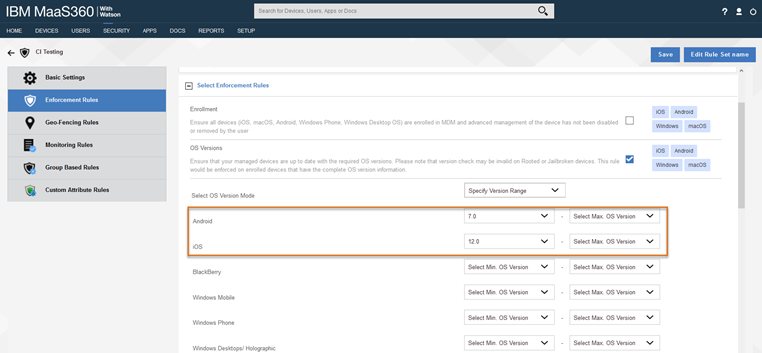

Vous pouvez également configurer des règles de conformité dans MaaS360 pour évaluer si un appareil est conforme en fonction des critères que vous avez définis. Les règles de conformité sont très souples ; il existe des conditions de conformité standard, telles que la vérification des appareils jailbreakés ou l'assurance que l'appareil dispose d'une version actuelle du système d'exploitation. Vous pouvez également créer des conditions de conformité personnalisées basées sur des règles de groupe et des attributs personnalisés. Configurez la règle de conformité et affectez-la aux appareils mobiles en la définissant par défaut ou en l'attribuant à un groupe d'appareils. Si l'appareil est marqué comme non conforme et que vous avez défini les contrôles d'accès dans Vérifier pour vérifier la conformité, l'appareil ne pourra pas accéder aux applications en nuage que vous avez configurées pour l'accès conditionnel SSO.

Commencer à accéder aux applications mobiles à l'aide du SSO

Pour profiter du SSO transparent et conditionnel, l'appareil mobile doit être enregistré dans MaaS360 avec la politique attribuée et les applications d'entreprise activées par le SSO distribuées. Lorsque l'appareil s'inscrit, la charge utile SSO et le certificat d'identité sont fournis à l'appareil. L'utilisateur n'a qu'à appuyer sur l'application pour l'ouvrir et l'authentification SSO transparente et le contrôle d'accès conditionnel sont effectués.

Ressources

Cours vidéo : Mettre en œuvre un SSO transparent avec MaaS360 et Verify

Ces vidéos de l' IBM Security Learning Academy vous guident à travers les étapes de l'intégration d' IBM MaaS360 avec IBM Verify in pour permettre une authentification unique transparente pour les appareils mobiles et les postes de travail.

margaret Radford, IBM Security

Updated 5 months ago