Approvisionnement LDAP

Ce document fournit des instructions pour configurer IBM® Verify User Lifecycle Management pour un répertoire LDAP sur site.

Plusieurs éléments doivent être mis en place pour gérer le provisionnement avec LDAP :

- Security Directory Server (SDI) et répartiteur RMI

- Composants onprem tels que Identity Brokerage, la base de données Postgres et l'agent Verify (à installer en tant que conteneurs)

- Profil de l'adaptateur LDAP pour le courtage d'identité

- Configurer l'agent d'identité dans IBM Verify

Se référer au provisionnement sur site afin d'installer les différents composants pré-requis

Configurer l'application LDAP pour le provisionnement

Une fois les pré-requis mis en place, l'étape suivante consiste à créer l'application LDAP dans le fichier IBM Verify

Créer une application LDAP

- Se connecter à IBM® Verify en tant qu'administrateur du locataire (Scott)

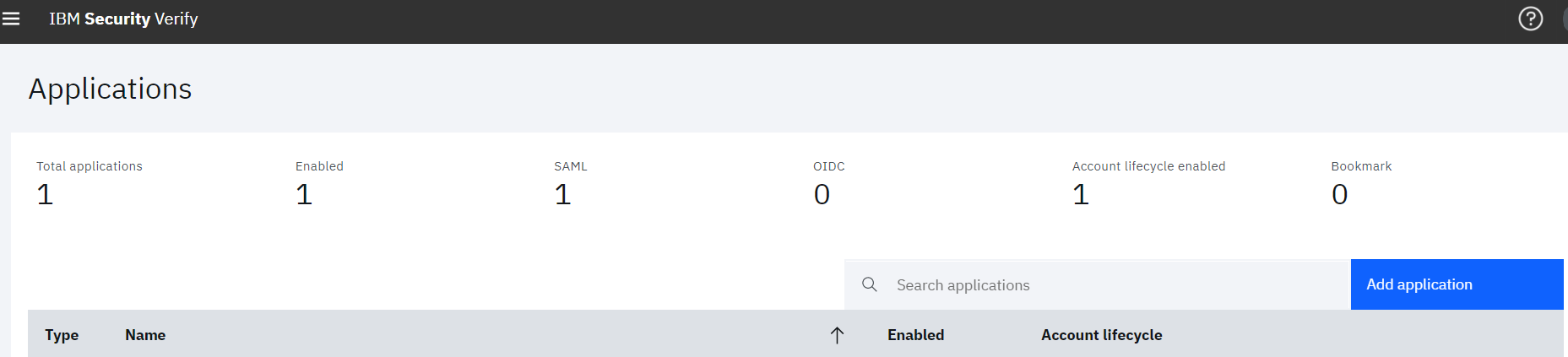

- Naviguer vers la page Applications, cliquer sur le bouton Ajouter une application

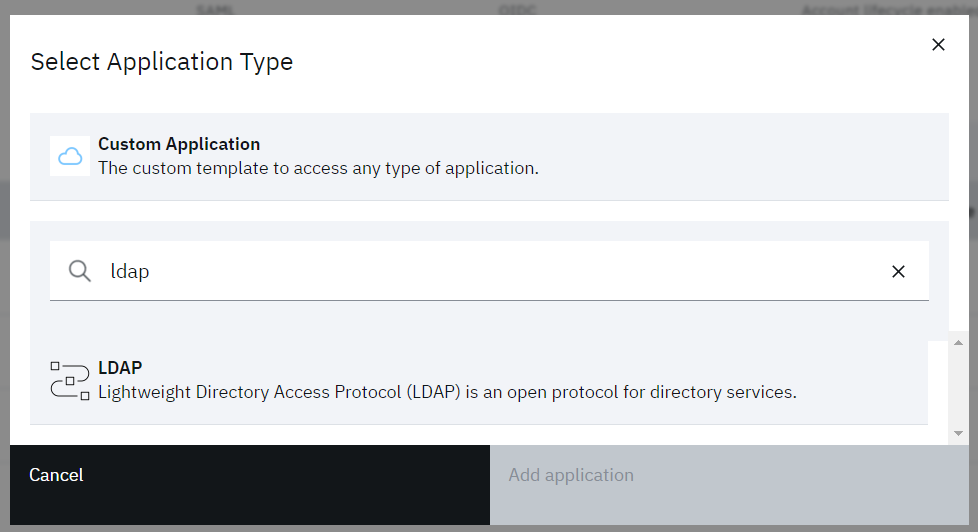

- Dans la boîte de dialogue Sélectionner un type d'application, saisissez LDAP dans le champ de recherche

- Lorsque l'application LDAP est affichée, sélectionnez-la puis cliquez sur le bouton

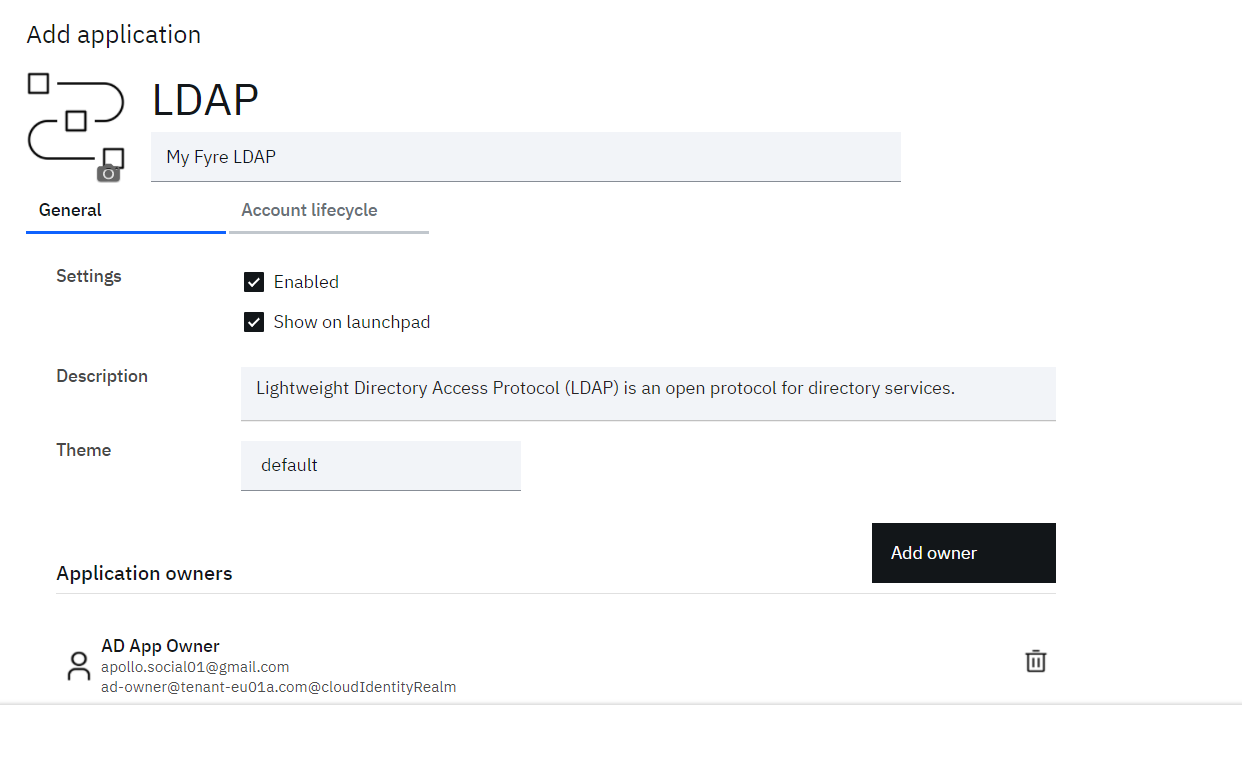

- Ajouter une application- Facultatif : Mettez à jour le nom de l'application et, si nécessaire, cliquez sur Ajouter un propriétaire pour attribuer un propriétaire à l'application

Définir le cycle de vie du compte

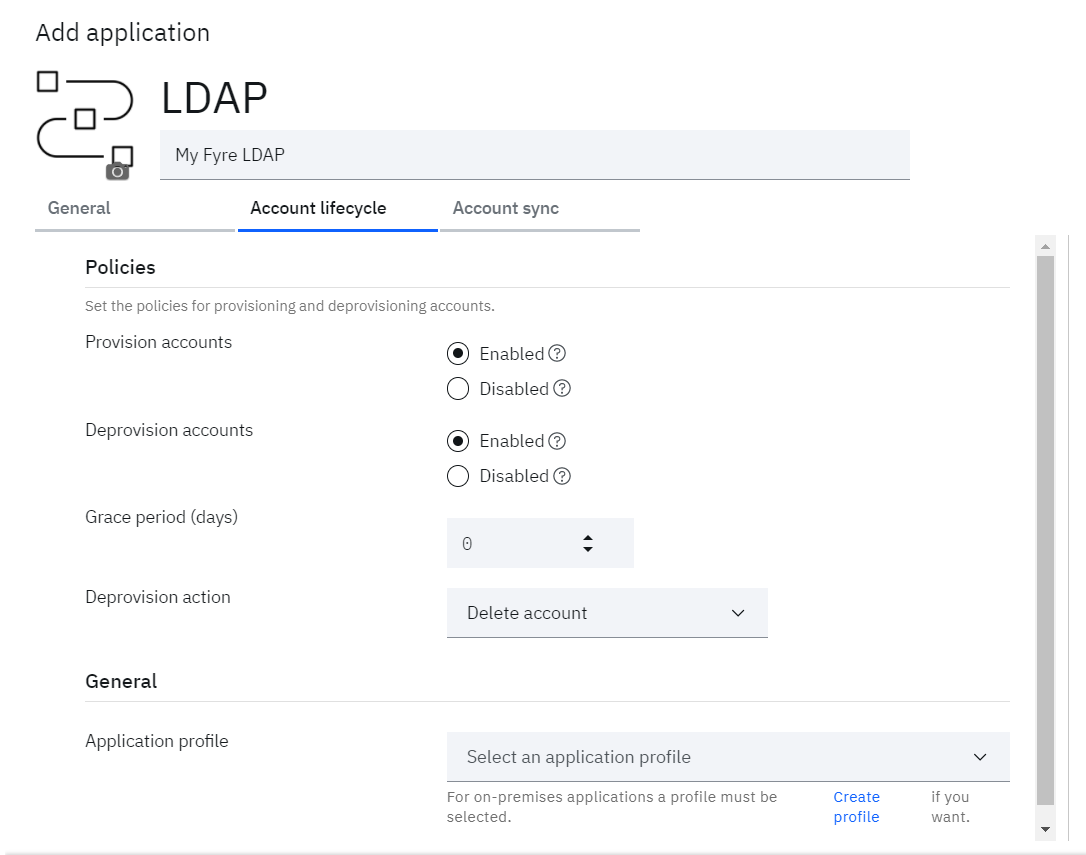

- Cliquez sur l'onglet Cycle de vie du compte- Activer le provisionnement et le déprovisionnement des comptes

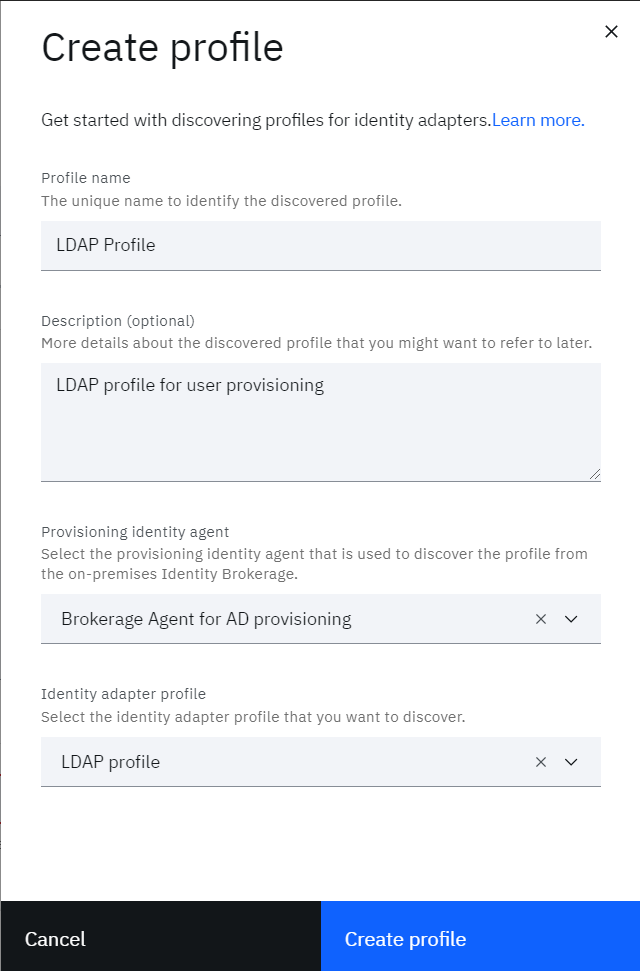

- Cliquez sur Créer un profil si le profil d'application n'a pas été créé auparavant

o Indiquer le nom du profil

o Sélectionnez l'agent d'identité Provisioning qui est utilisé pour découvrir le profil à partir du courtier d'identité sur site.

o Sélectionnez le profil de l'adaptateur d'identité dans la liste déroulante

Load LDAP Profile

Le profil ne sera découvert que si le profil requis a été chargé avec succès dans le conteneur de courtage d'identité

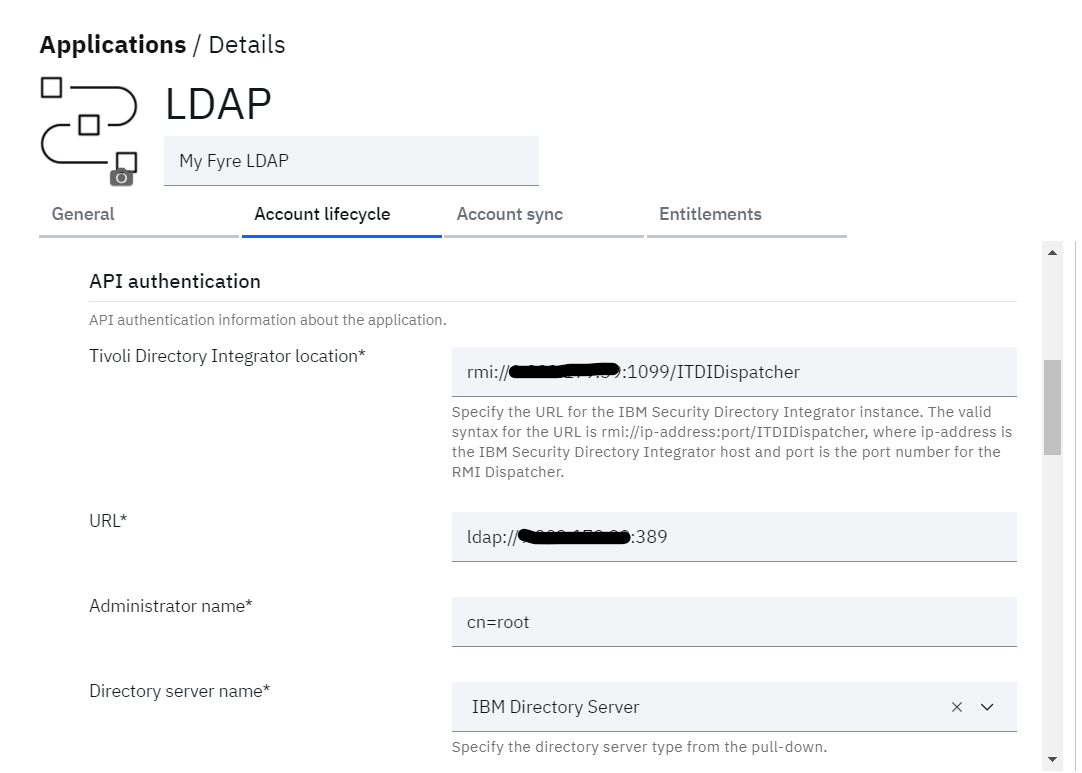

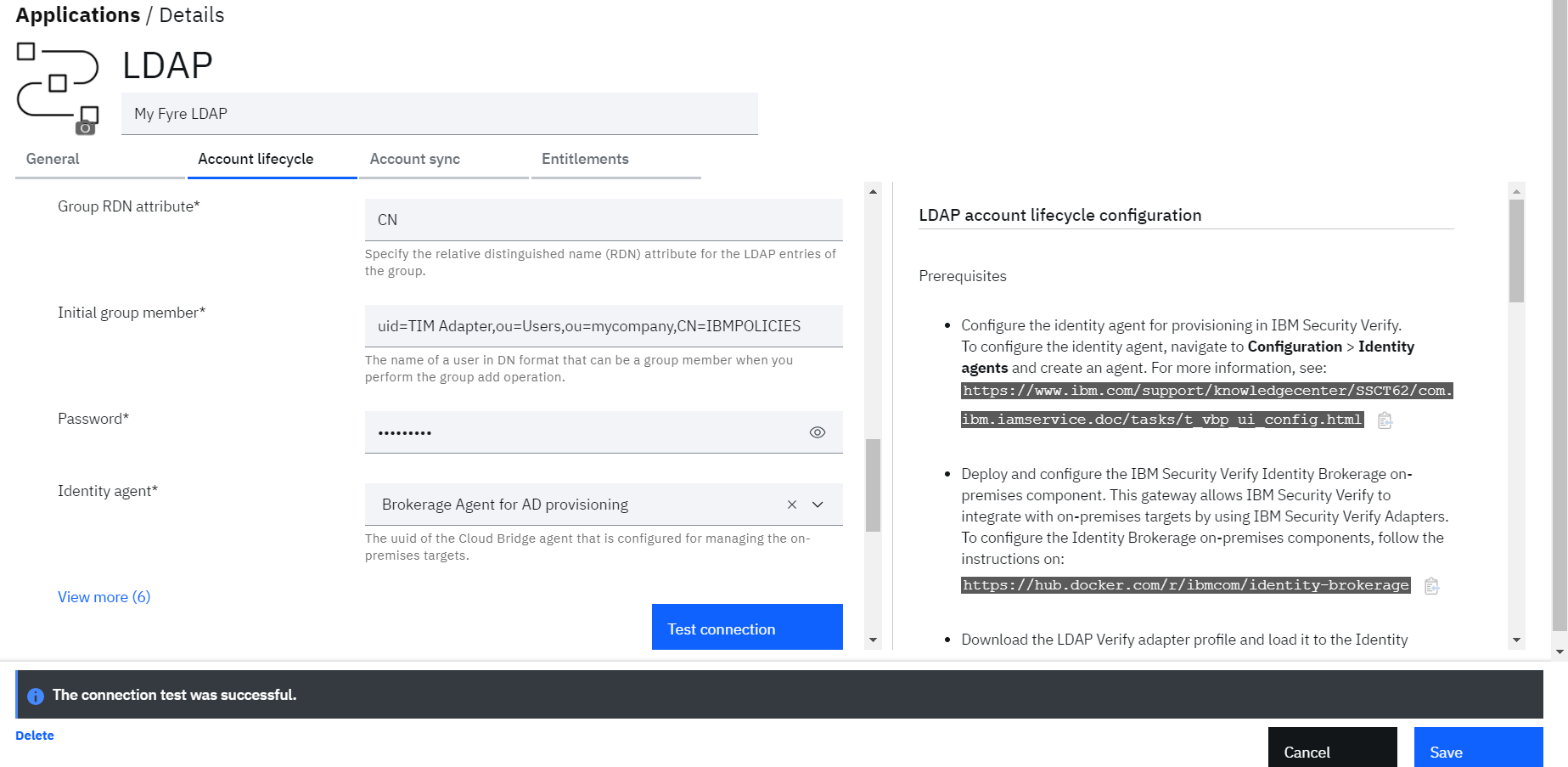

- Cliquez sur Créer un profil- Indiquez maintenant les détails pour :

o Emplacement de Tivoli Directory Integrator: Emplacement du répartiteur RMI

o URL: Serveur LDAP avec port

o Nom de l'administrateur : nom pour se connecter à LDAP (ex : cn=root)

o Nom du serveur d'annuaire : fournisseur du serveur d'annuaire ( IBM, Oracle, etc.)

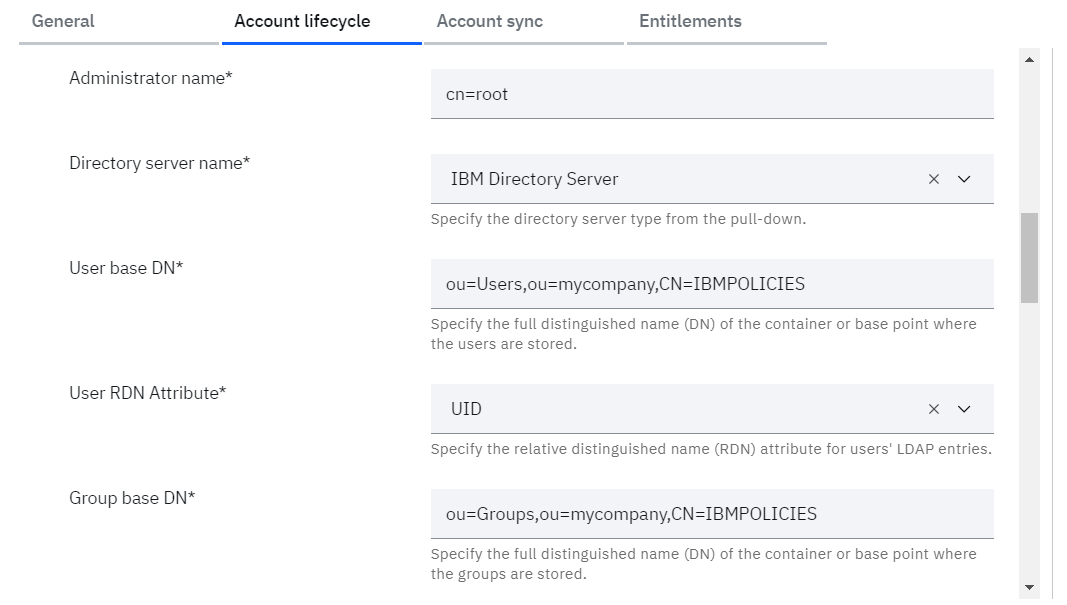

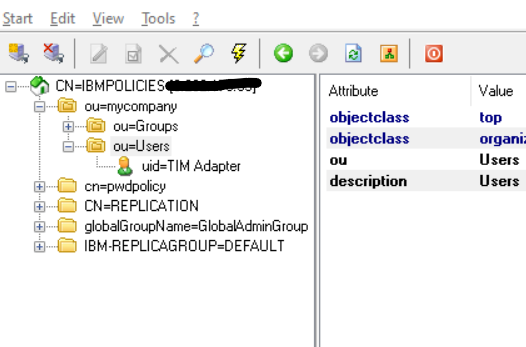

o DN de base de l'utilisateur : DN de base des utilisateurs (ex : ou=Users,ou=mycompany,CN=IBMPOLICIES)

o Attribut RDN de l'utilisateur : UID ou CN

o Group base DN : DN de base pour les groupes (ex : ou=Groups,ou=mycompany,CN=IBMPOLICIES)

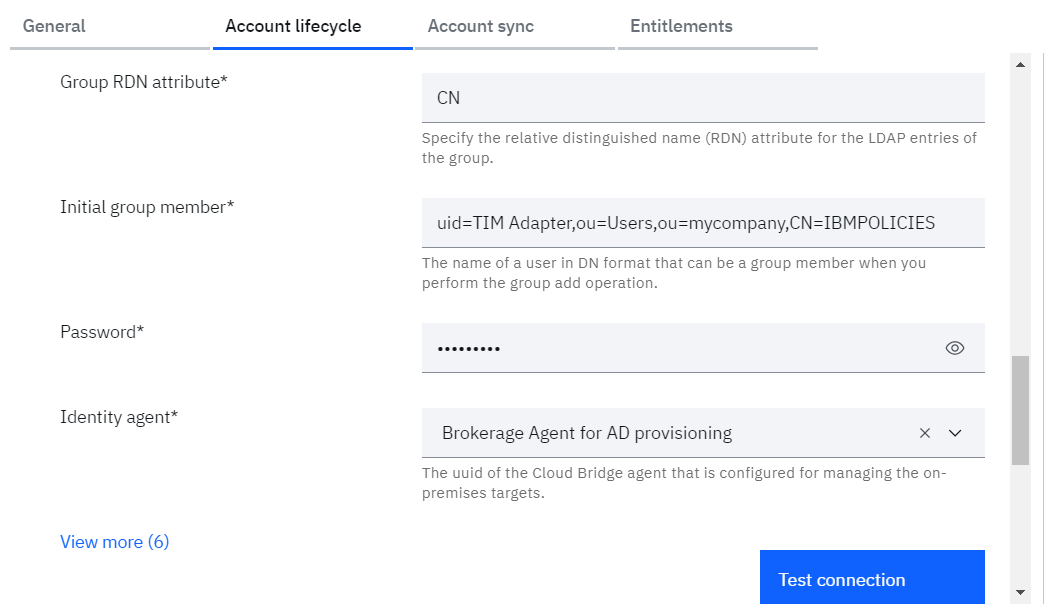

o Attribut RDN du groupe : UID ou CN

o Membre initial du groupe : Un utilisateur qui va faire partie du groupe (ex : uid=TIM Adapter)

o Mot de passe : mot de passe de l'administrateur

o Agent d'identité : Sélectionner l'agent dans la liste déroulante

- Cliquez sur Test connection pour valider la configuration

- Si toute la configuration est correcte, la connexion sera affichée comme réussie

-

Cliquez sur Enregistrer pour sauvegarder l'application

-

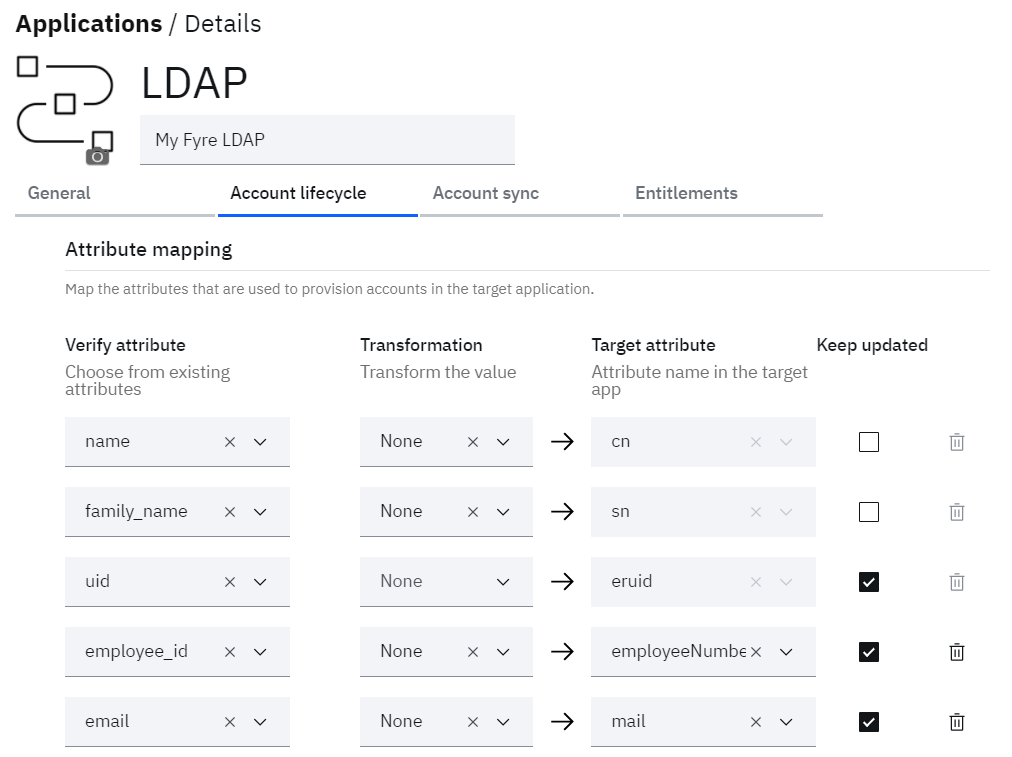

Faites défiler la page jusqu'à la section Attribute Mappings et définissez les éléments suivants :

o nom_d'utilisateur préféré = uid

o uid = eruid

o nom = cn

o nom_de_famille = sn

o email = mail

o employee_id = employeeNumber

o (les autres peuvent être laissés tels quels)

- Cliquez sur le bouton Enregistrer

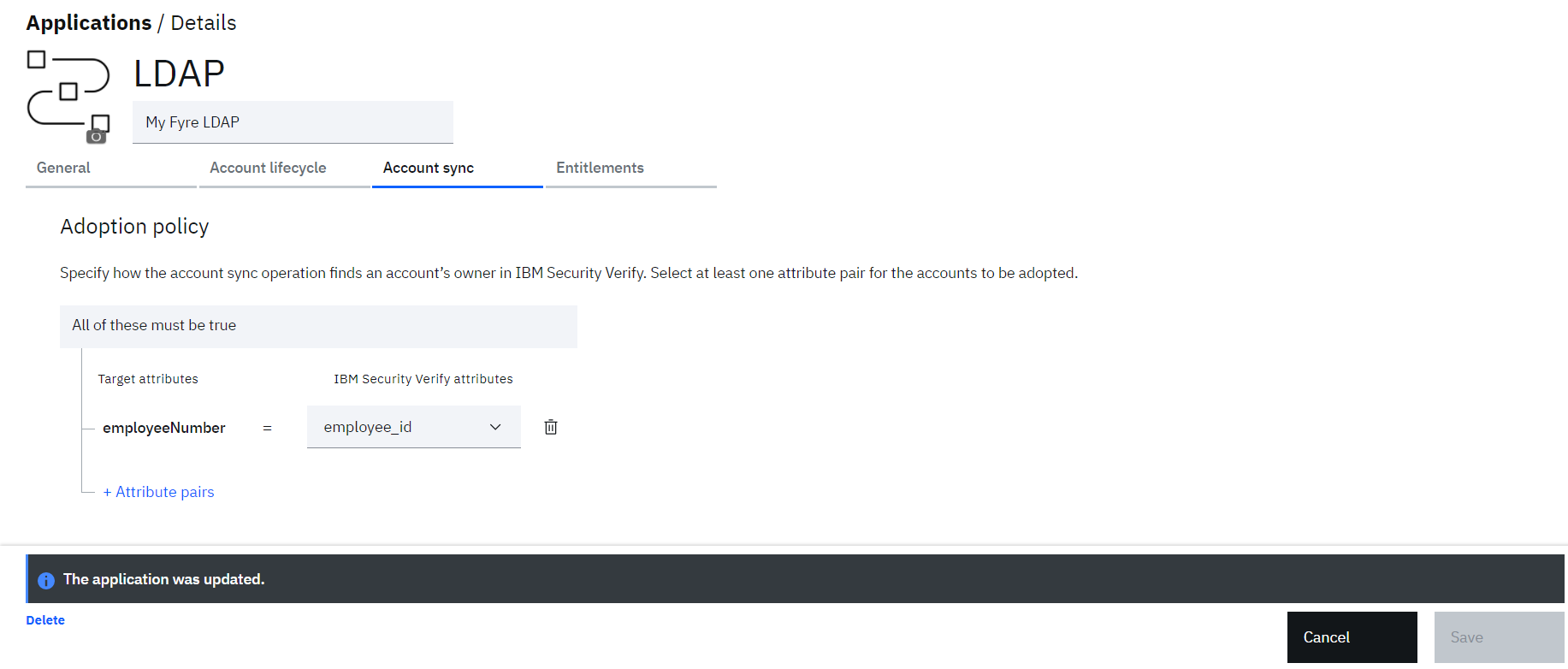

Définir une politique d'adoption pour la synchronisation des comptes

La connexion LDAP étant testée avec succès, définissons la politique d'adoption afin de synchroniser les comptes avec IBM® Verify. Pour définir la politique d'adoption, cliquez sur l'onglet Synchronisation des comptes dans les détails de l'application LDAP.

- Cliquez sur + Attribute pairs pour ajouter la règle d'attribut à utiliser pour faire correspondre les utilisateurs de LDAP avec les utilisateurs existants dans Verify.

Les règles sont définies comme suit :

o employeeNumber = employee_id

- Cliquez sur le bouton Enregistrer

Définir les droits pour la demande

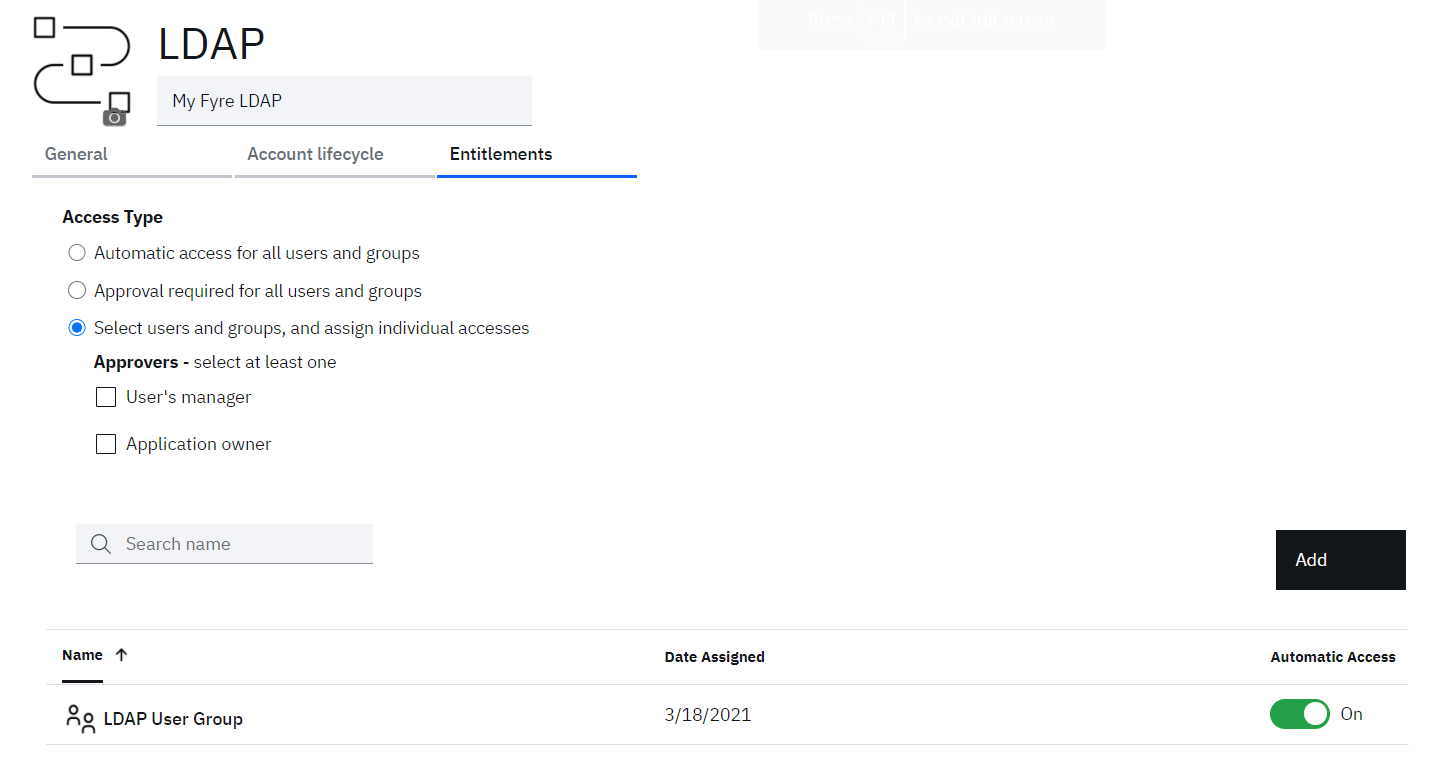

Maintenant, définissez les droits des utilisateurs / groupes qui doivent avoir accès à cette application.

Lorsque vous avez enregistré la demande ci-dessus, un nouvel onglet (Droits ) apparaît.

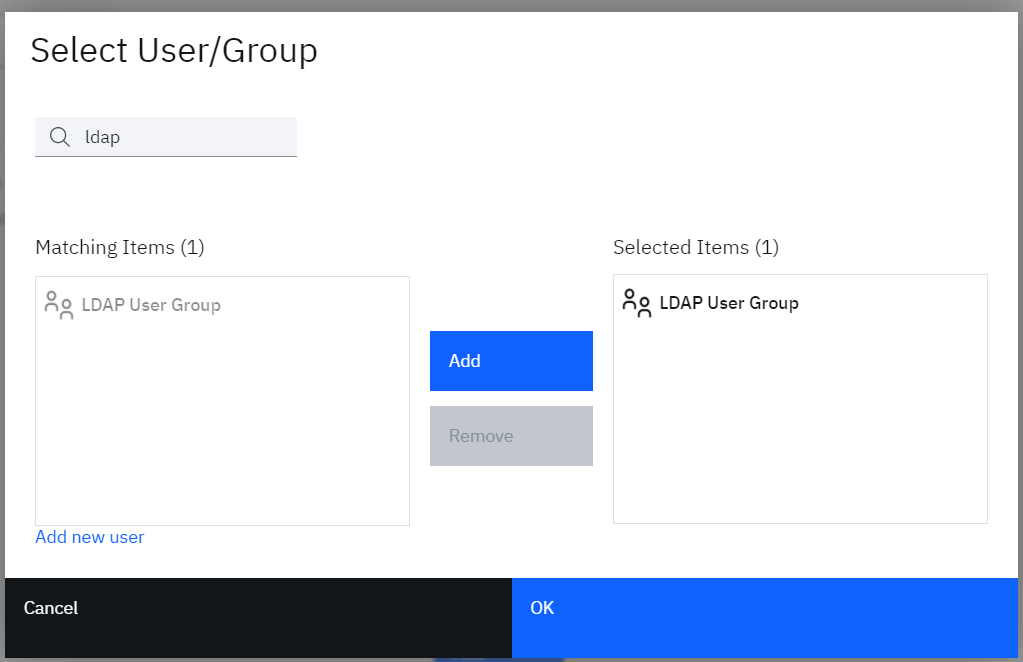

• Dans la section Droits, assurez-vous que l'option Sélectionner des utilisateurs et des groupes et attribuer des accès individuels est sélectionnée

- Cliquez sur le bouton Ajouter- Dans la boîte de dialogue Sélectionner un utilisateur/groupe, recherchez, sélectionnez et ajoutez le "Groupe d'utilisateurs LDAP" (ce groupe doit avoir été créé par l'administrateur)

- Cliquez sur OK pour fermer la boîte de dialogue

- Cliquez sur le bouton Enregistrer pour sauvegarder les modifications apportées à l'application

LDAP Provisioning Use Cases

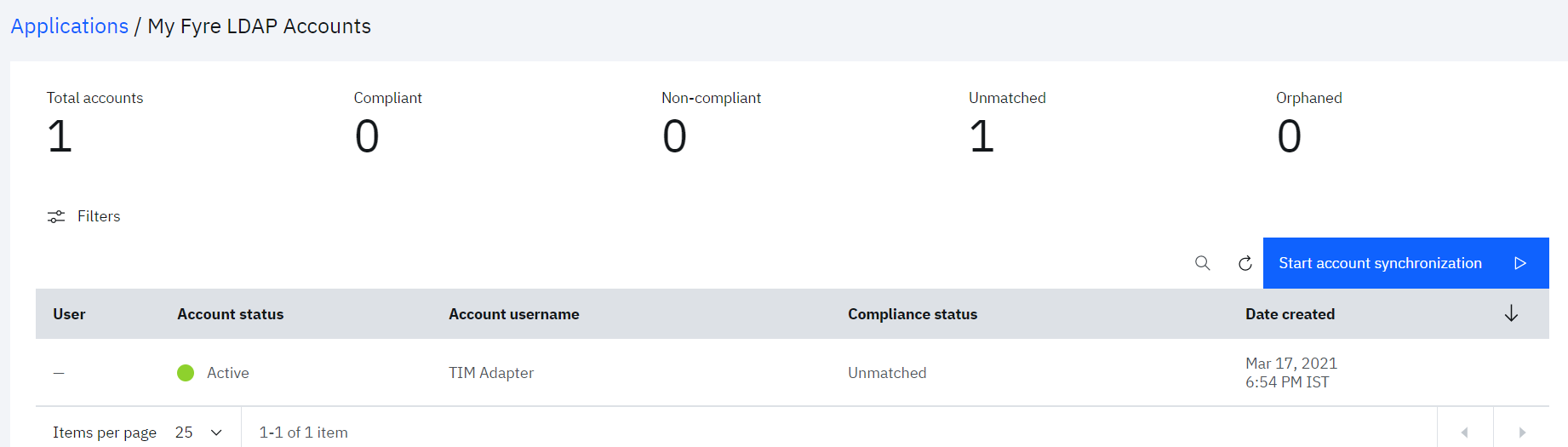

Une fois l'application LDAP configurée avec succès comme indiqué dans la section précédente, l'administrateur du locataire peut synchroniser les données du compte LDAP avec IBM Verify.

Synchronisation des comptes avec LDAP

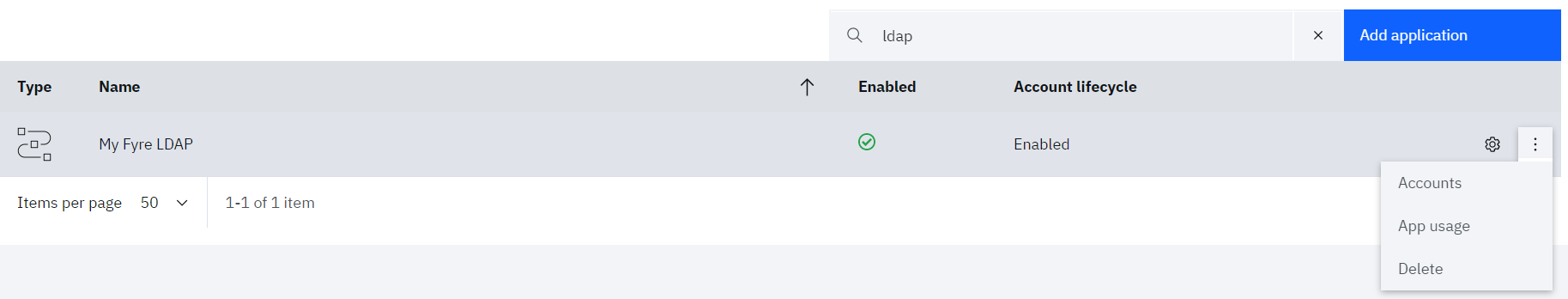

- Se connecter à IBM Verify en tant qu'administrateur du locataire (Scott)

- Dans la console d'administration, naviguez vers Applications- Sélectionnez Comptes dans le menu d'action à trois points de l'application LDAP

- Cliquez sur Démarrer la synchronisation des comptes

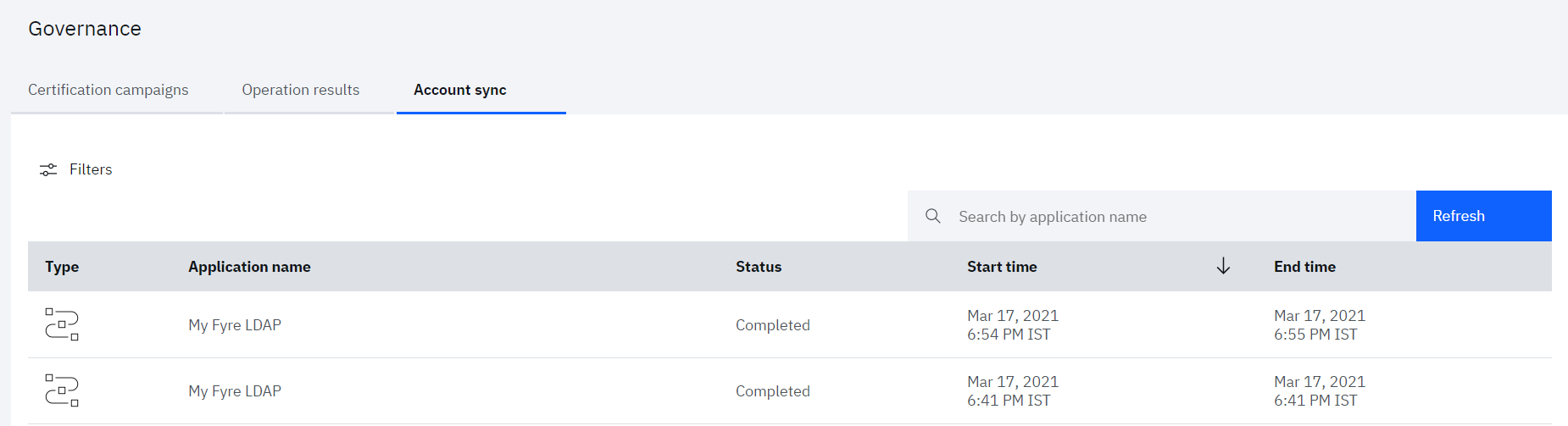

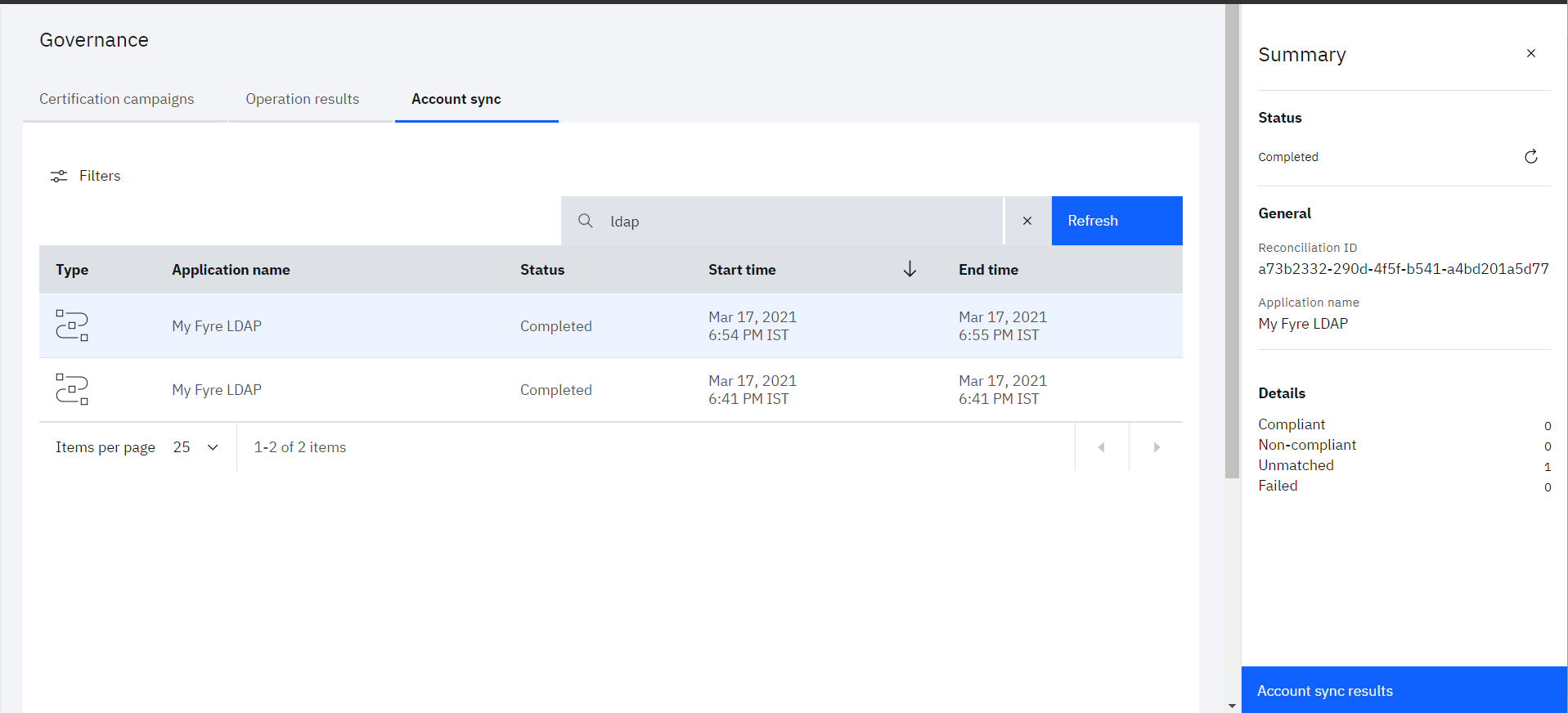

- Afin de surveiller la synchronisation des comptes, naviguez dans le menu Gouvernance et cliquez sur l'onglet Synchronisation des comptes

- Cliquez sur la ligne dont vous souhaitez voir les détails. Les détails de la synchronisation des comptes s'ouvrent dans le panneau de droite, qui fournit un résumé des différents comptes extraits du LDAP

Règle de synchronisation de compte

Les comptes seront synchronisés sur la base de la correspondance des attributs définie dans la politique d'adoption de l'application. L'administrateur doit donc faire preuve de prudence lorsqu'il définit la correspondance des attributs

Approvisionnement de nouveaux utilisateurs dans LDAP

Tout d'abord, créons un nouvel utilisateur dans IBM Verify et assurons-nous qu'il peut se connecter.

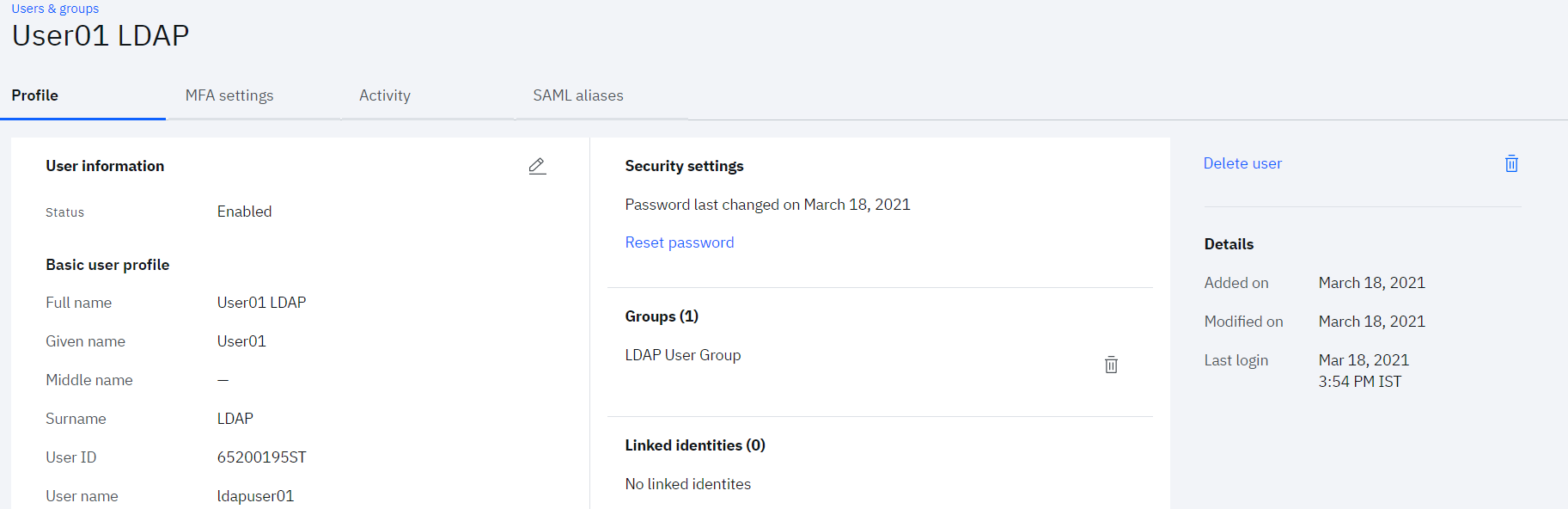

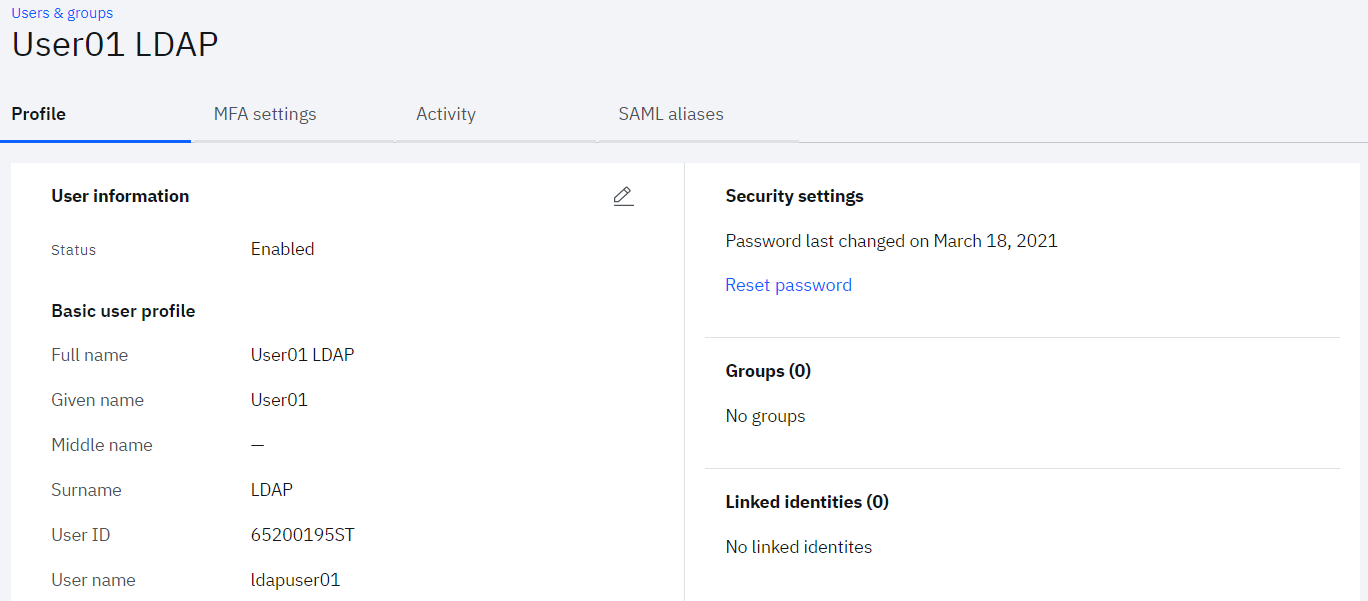

Créer un utilisateur

- Connectez-vous au locataire IBM® Verify en tant qu'utilisateur administratif (Scott)

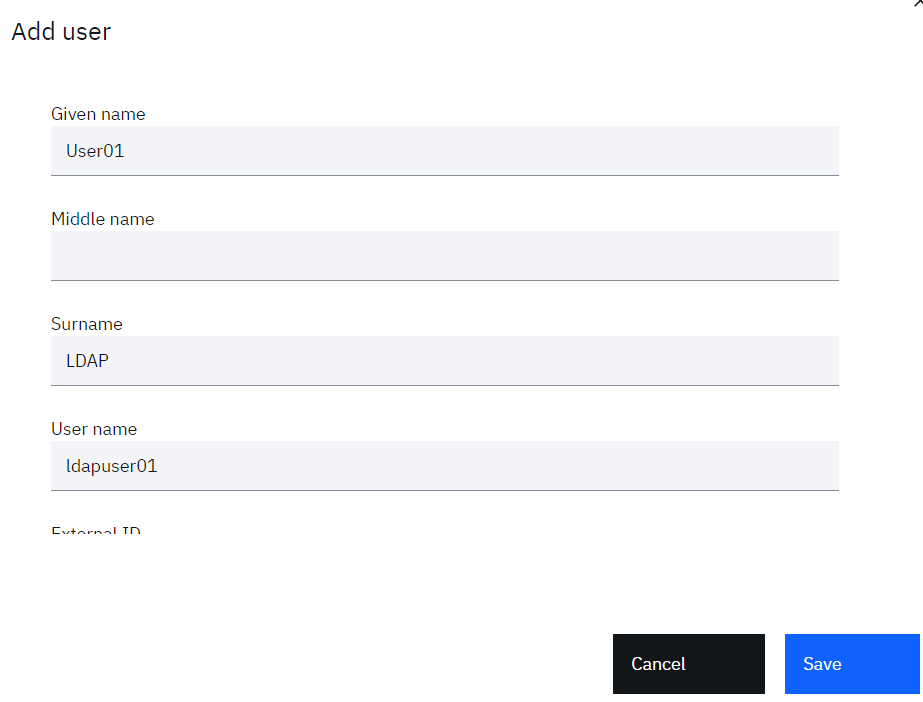

- Allez dans Utilisateurs et groupes- Cliquez sur le bouton Ajouter un utilisateur- Créez un utilisateur. Vous pouvez créer n'importe quel utilisateur (tant qu'il n'entre pas en conflit avec les utilisateurs existants).

Par exemple :

o Source d'identité = Cloud Directory

o Nom d'utilisateur = ldapuser01

o Prénom = User01

o Nom de famille = LDAP

o Email = une adresse email réelle valide

- Cliquez sur le bouton Enregistrer pour créer l'utilisateur

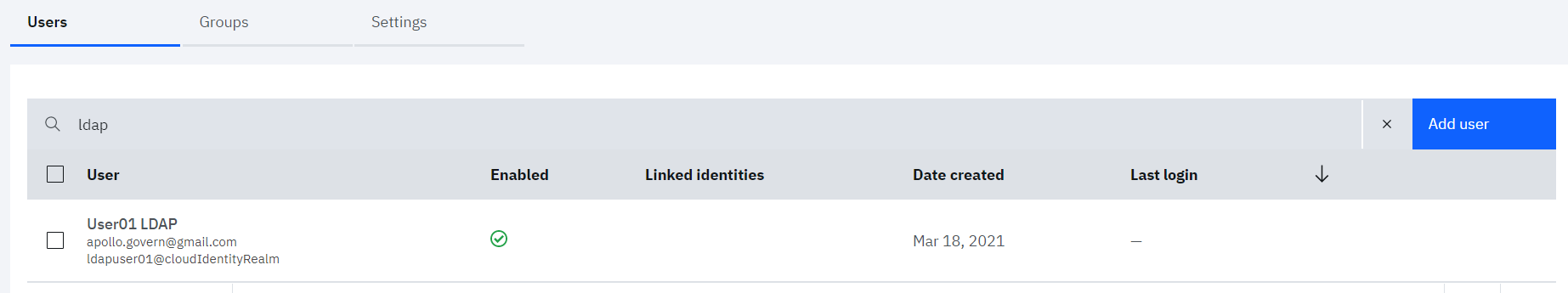

L'utilisateur devrait être créé et figurer dans la table des utilisateurs.

Tester que le nouvel utilisateur peut se connecter

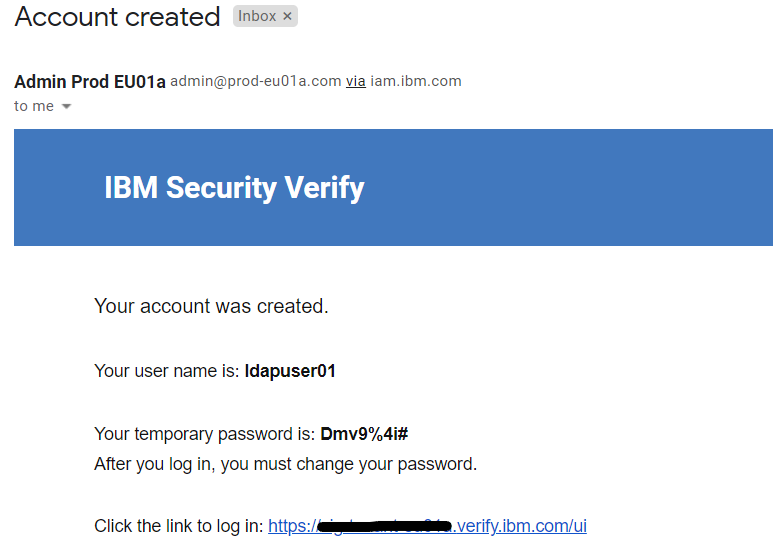

Le nouvel utilisateur recevra le mot de passe initial par e-mail. Accédez au client de messagerie de l'utilisateur nouvellement créé et recherchez un message indiquant qu'un utilisateur a été créé

- Ouvrez une nouvelle session de navigation, copiez le lien figurant dans l'e-mail et connectez-vous avec le nom d'utilisateur et le mot de passe figurant dans l'e-mail

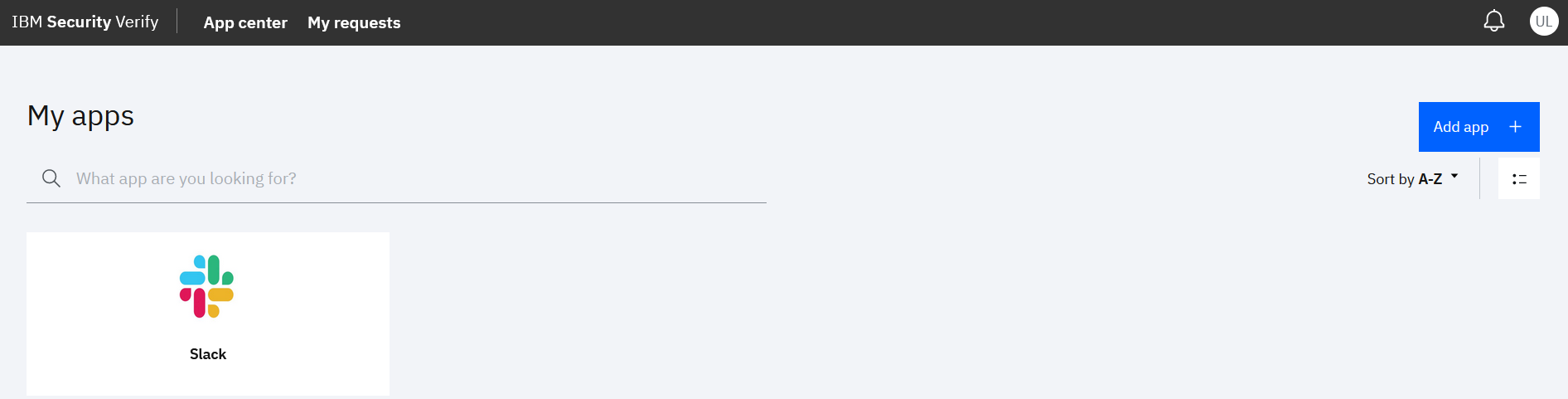

- Lorsque vous y êtes invité, entrez un nouveau mot de passe et confirmez le mot de passe, puis cliquez sur le bouton " Modifier le mot de passe"- Vérifier que l'utilisateur est en mesure d'accéder au pavé de lancement de Verify

Cas d'utilisation du provisionnement

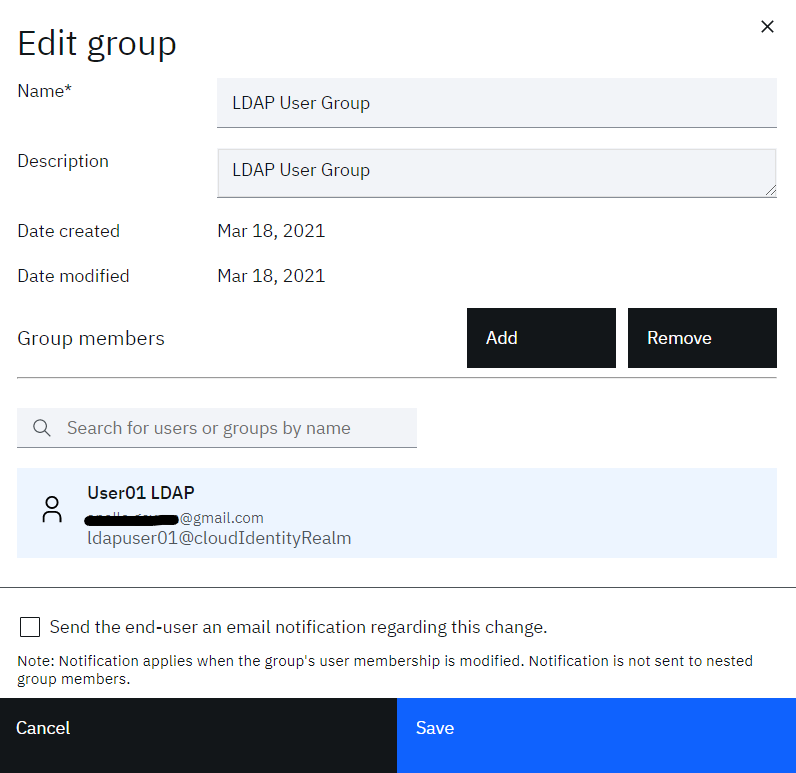

Nous avons donné au groupe LDAP User Group le titre d'"Accès automatique" pour l'application LDAP. Afin de fournir un nouveau compte LDAP à l'utilisateur nouvellement créé, nous allons faire en sorte que le nouvel utilisateur soit membre du groupe LDAP User Group. Cela déclenchera le provisionnement automatique du compte LDAP.

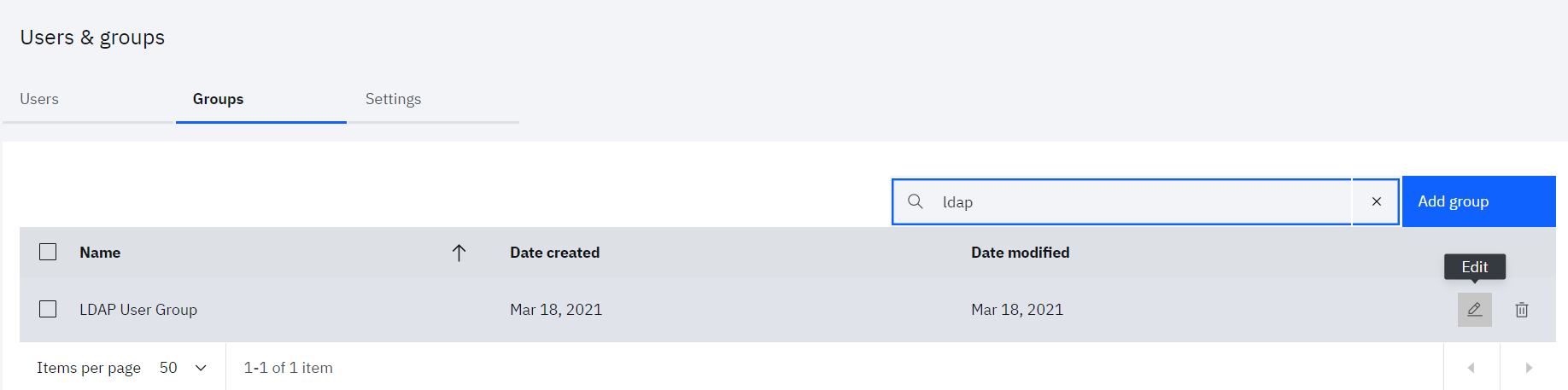

Ajouter un utilisateur au groupe

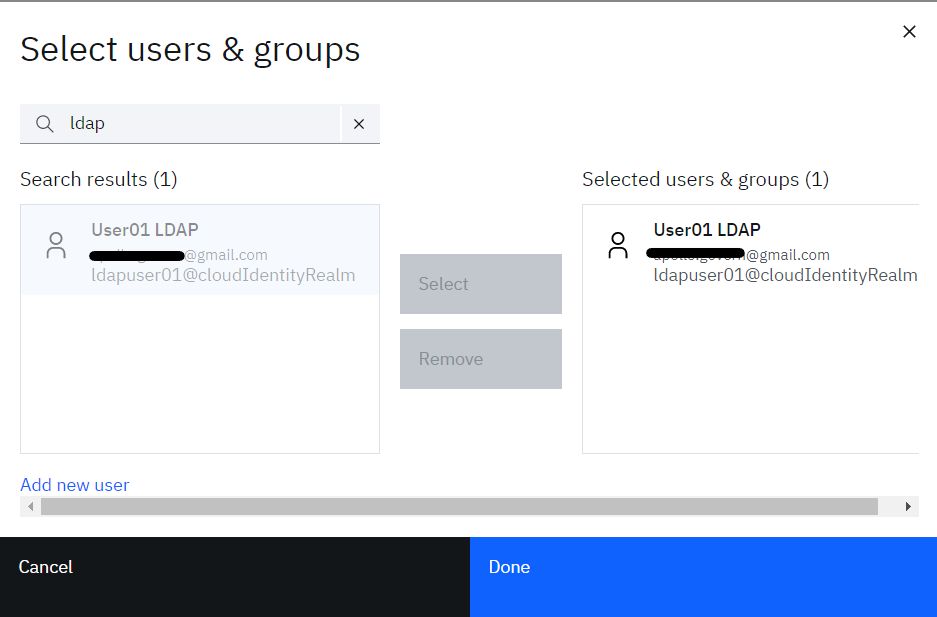

Retournez à l'interface d'administration de IBM® Verify en tant qu'utilisateur administrateur (Scott )- vous devriez toujours avoir la fenêtre ouverte depuis les étapes précédentes - Accédez à la section Utilisateurs et groupes et cliquez sur l'onglet Groupes- Survolez le groupe " LDAP User Group " et cliquez sur l'icône Editer

- Cliquez sur le bouton Ajouter à côté de Membres du groupe- Recherchez le nom du nouvel utilisateur qui sera listé dans les résultats de la recherche- Sélectionnez l'utilisateur répertorié et cliquez sur Sélectionner, ce qui aura pour effet de déplacer l'utilisateur vers Utilisateurs et groupes sélectionnés

- Cliquez sur le bouton Terminé pour les ajouter, puis sur Enregistrer dans la boîte de dialogue Modifier le groupe- Retournez à l'onglet Utilisateurs, survolez votre nouvel utilisateur et cliquez sur l'icône Détails de l'utilisateur à droite - Confirmez que le nouvel utilisateur fait partie du groupe LDAP User Group

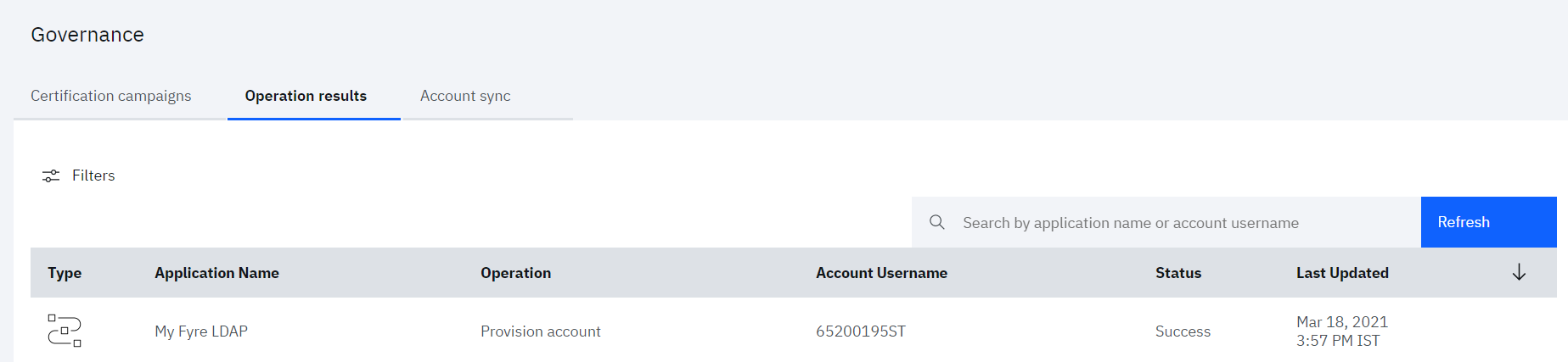

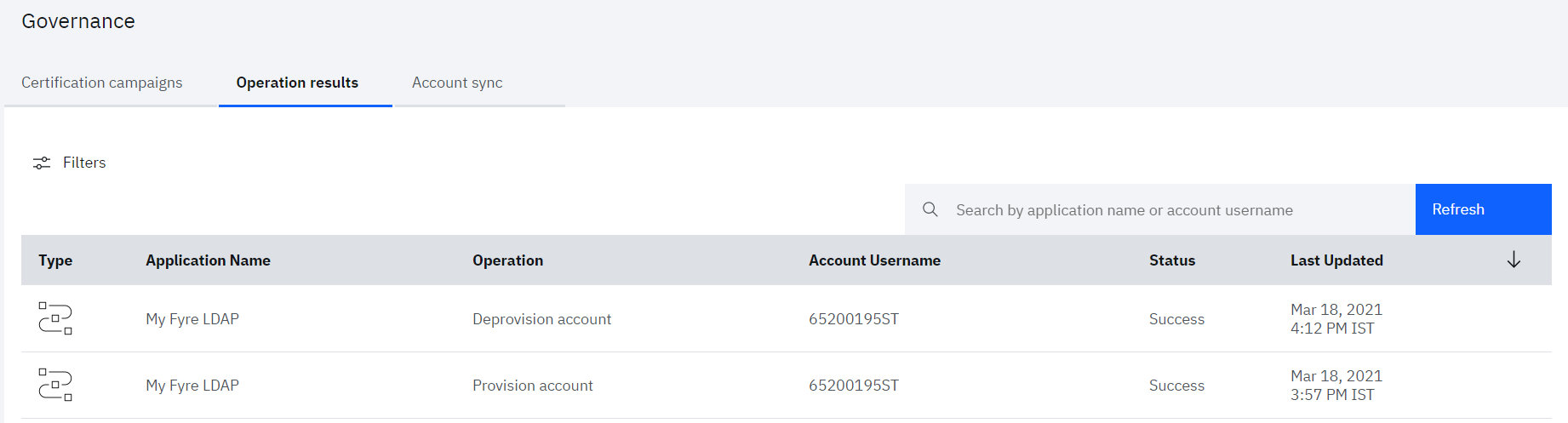

Vérifier que l'utilisateur a été transféré dans LDAP

Comme l'utilisateur a été ajouté au groupe d'utilisateurs LDAP, le provisionnement automatique de l'utilisateur LDAP est déclenché par IBM Verify au niveau du backend. La tâche d'approvisionnement des utilisateurs peut être contrôlée par l'administrateur (Scott)

- Naviguer vers l'onglet Gouvernance > Résultats des opérations

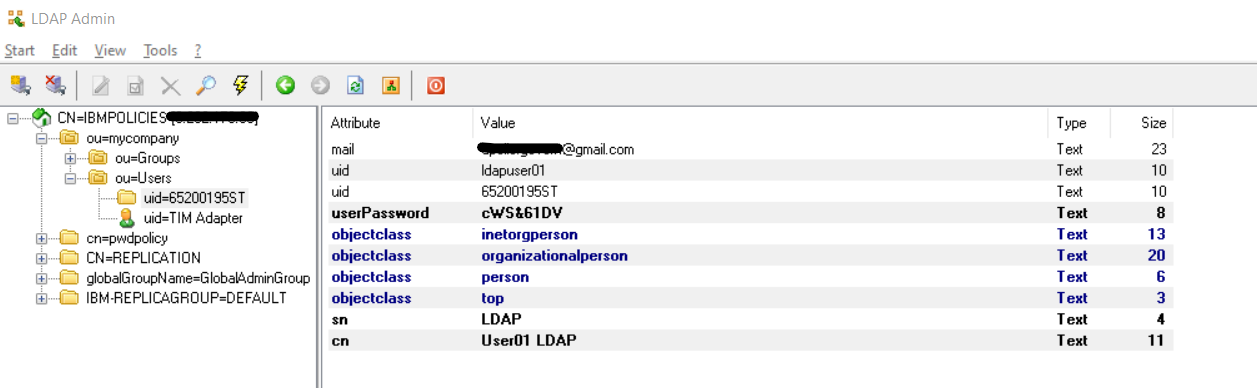

Validez également le provisionnement des nouveaux utilisateurs en vous connectant à Serveur LDAP à l'aide d'un client quelconque

- Rechercher les utilisateurs dans la base d'utilisateurs DN

- Rechercher l'utilisateur nouvellement provisionné

Validez les détails de l'utilisateur tels que :

- Le nouvel utilisateur est répertorié dans LDAP et le nom d'utilisateur est correct

- Les autres attributs de l'utilisateur sont créés conformément aux règles de mappage des attributs

[block:callout]

{

"type": "info",

"title": "Debug user provisioning error",

"body": "Si l'utilisateur n'existe pas, vous devez vérifier les paramètres du cycle de vie de l'application. Si le test de connexion a été concluant, le problème se situe probablement au niveau du mappage des attributs. Si vous ne voyez pas le profil correct, il se peut que vous ayez mal collecté et stocké l'identifiant du profil"

}

[/block]

Cas d'utilisation du déprovisionnement

Effectuons l'opération inverse pour tester le déprovisionnement d'un utilisateur à partir de LDAP

Supprimer un utilisateur d'un groupe de vente

- Retourner à l'interface d'administration de IBM® Verify en utilisant l'utilisateur admin (Scott)

- Allez dans Utilisateurs et groupes et cliquez sur l'onglet Groupes- Modifier le groupe LDAP User Group- Sélectionnez l'utilisateur nouvellement ajouté et cliquez sur le bouton Supprimer

- Cliquez sur le bouton Enregistrer- Comme précédemment, vérifiez les détails de l'utilisateur dans l'onglet Utilisateurs. Aucun groupe ne doit figurer dans la section Groupes

Vérifier que l'utilisateur a été supprimé de LDAP

- Retourner au client LDAP et rafraîchir les données

- Vérifier que le nouvel utilisateur a été supprimé du DN de la base d'utilisateurs dans LDAP

La tâche de déprovisionnement des utilisateurs peut être surveillée par l'administrateur (Scott )

- Naviguer vers l'onglet Gouvernance > Résultats des opérations

Nilesh Atal, IBM Sécurité

Updated 4 months ago