Salesforce provisionnement

Introduction

IBM® Verify prend en charge le provisionnement et la synchronisation des comptes pour de nombreuses applications telles que Salesforce®. Cette section donne un aperçu de la configuration et des opérations prises en charge avec l'instance de Salesforce® Developer Edition.

Certaines contraintes liées à Salesforce® Developer Edition et à l'implémentation du provisionnement IBM® Verify auront un impact sur les cas d'utilisation du provisionnement et du déprovisionnement :

- La licence Salesforce ne permet qu'à deux utilisateurs actifs d'avoir le profil Force.com- Free User. Vous pouvez avoir un nombre illimité d'utilisateurs dans le profil d'utilisateur libre de Chatter.

- Salesforce ne permet pas de supprimer des utilisateurs. Ils peuvent être suspendus (non actifs), ce qui libère les licences détenues.

- Une application Salesforce dans IBM® Verify ne peut associer le provisionnement qu'à un seul profil.

- Lorsque IBM® Verify déprovisionne un utilisateur, il supprime le drapeau actif.

- Vous ne pouvez pas reprovisionner un utilisateur avec un profil différent - le provisionnement échoue si l'utilisateur existe déjà dans Salesforce.

- En cas d'échec du provisionnement, la tuile de l'application ne s'affiche pas sur le launchpad de IBM® Verify.

Nous allons donc configurer l'application Salesforce® pour qu'elle utilise Chatter comme profil d'utilisateur (qui est gratuit et illimité)

IBM® Verify configuration

Assurez-vous que les utilisateurs ci-dessous sont disponibles dans IBM® Verify

- Jessica Bretton ( jessica@ice.ibmcloud.com ) en tant qu'utilisateur final appartenant au groupe Sales

- Jacob Admin ( jacob@ice.ibmcloud.com ) en tant qu'administrateur système

L'application Salesforce dispose de droits pour le groupe Sales et l'utilisateur Jacob.

Configurer Salesforce pour le provisionnement

Pour permettre le provisionnement des utilisateurs, il faut créer un certificat auto-signé, puis configurer Salesforce® pour l'accès à distance.

Créer un certificat autosigné

Nous avons besoin d'un certificat auto-signé pour la connexion entre le locataire IBM® Verify et le locataire Salesforce®.

Utilisez n'importe quel outil pour créer le certificat auto-signé. Les étapes suivantes utilisent OpenSSL sous Linux ou Mac. Tout autre outil approprié peut également être utilisé.

- Ouvrir une session de terminal

- Exécutez la commande openssl suivante pour créer un certificat auto-signé

xxxxx-host@localhost ~ % openssl req -x509 -sha256 -nodes -days 365 -newkey rsa:2048 -keyout privateKey.key -out certificate.crt

Generating a 2048 bit RSA private key

.....................................................................+++

..........................................................+++

writing new private key to 'privateKey.key'

-----

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

Country Name (2 letter code) []:AU

State or Province Name (full name) []:Victoria

Locality Name (eg, city) []:Melbourne

Organization Name (eg, company) []:IBM

Organizational Unit Name (eg, section) []:

Common Name (eg, fully qualified host name) []:

Email Address []:[email protected]

xxxxx-host@localhost ~ % ls -lt

total 448

-rw-r--r-- 1 cubit-host staff 1224 8 Jan 17:17 certificate.crt

-rw-r--r-- 1 cubit-host staff 1704 8 Jan 17:17 privateKey.key

xxxxx-host@localhost ~ %

Création d'une application connectée dans Salesforce®

Salesforce® doit savoir que IBM® Verify est une application sécurisée. Cela se fait en définissant une application connectée dans l'interface d'administration de Salesforce®.

-

Se connecter à Salesforce® en tant que compte administratif

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/ad6cfd0-provisioning-to-salesforce-setup1.png",

"provisioning-to-salesforce-setup1.png",

1901,

896,

"#e1e7e8"

]

}

]

}

[/block]L'affichage par défaut doit être l'interface Lightning, comme indiqué dans la capture d'écran ci-dessus. Si vous disposez d'un locataire Salesforce plus ancien, il se peut que vous atterrissiez dans l'interface utilisateur classique. Les étapes suivantes supposent que vous êtes dans l'interface utilisateur Lightning. Si vous êtes en mode classique, passez en mode éclair.

-

Cliquez sur l'icône Configuration, puis sur Setup

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/dffec4b-provisioning-to-salesforce-setup2.png",

"provisioning-to-salesforce-setup2.png",

1176,

211,

"#dbe3ea"

]

}

]

}

[/block] -

Dans le menu situé à gauche de la page, recherchez la rubrique OUTILS DE LA PLATEFORME et développez la section Apps

-

Cliquez sur l'élément de menu App Manager

-

Cliquez sur le bouton Nouvelle application connectée en haut à droite

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/16d780d-provisioning-to-salesforce-setup3.png",

"provisioning-to-salesforce-setup3.png",

1196,

248,

"#dfe2e7"

]

}

]

}

[/block] -

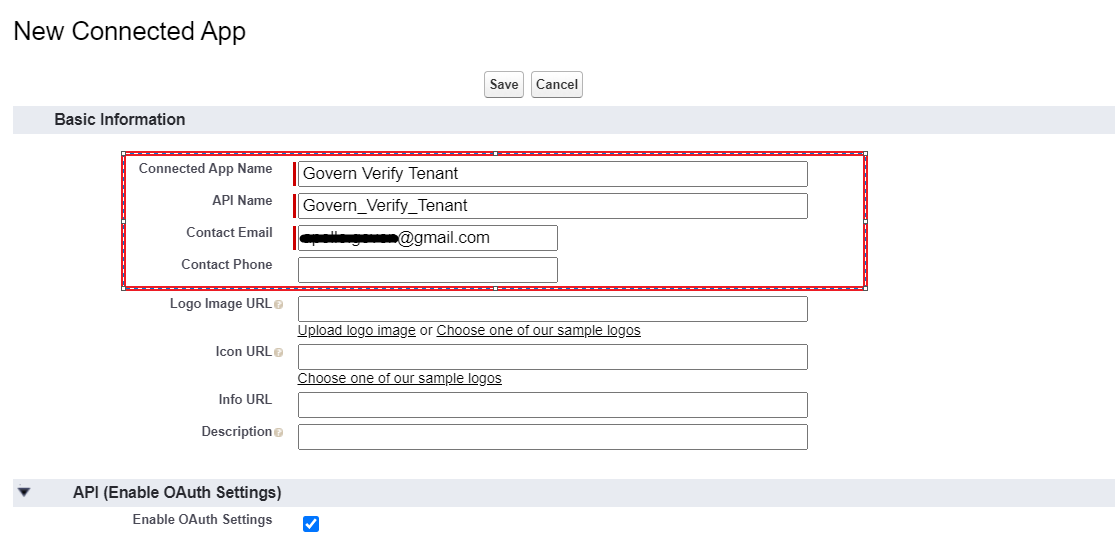

Dans la section Informations de base de la nouvelle application connectée, entrez les informations suivantes :

- Nom de l'application connectée: peut être n'importe quoi, quelque chose comme IBM Verify Locataire

- Nom de l'API le nom de l'utilisateur est affiché sur la page d'accueil : appuyez sur la touche tabulation et le nom sera rempli en fonction du nom

- Email de contact: un email valide (tel que l'email que vous associez au locataire Verify)

-

Dans la section API (Enable OAuth Settings), cochez la case Enable OAuth Settings

-

La section API (Enable OAuth Settings) est ainsi étendue

- Dans la section élargie de API (Activer les paramètres OAuth), le paramètre Rappel URL est remplacé par le paramètre https://login.salesforce.com/services/oauth2/callback

-

Cochez la case Utiliser les signatures numériques

-

Recherchez et sélectionnez le fichier de certificat que vous avez créé précédemment (par exemple, certificate.crt

-

Dans le champ Selected OAuth Sc opes, sélectionnez les champs d'application suivants et ajoutez-les (bouton fléché vers la droite):

- Accéder et gérer vos données (api)

- Effectuer des demandes en votre nom à tout moment (refresh_token, offline_access)

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/e759deb-provisioning-to-salesforce-setup5.png",

"provisioning-to-salesforce-setup5.png",

886,

428,

"#f4f1f1"

]

}

]

}

[/block]

-

Descendez jusqu'au bas de la page et cliquez sur le bouton Enregistrer

-

Cliquez sur le bouton Continuer

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/7c3fe75-provisioning-to-salesforce-setup6.png",

"provisioning-to-salesforce-setup6.png",

910,

97,

"#fbf7f7"

]

}

]

}

[/block]La nouvelle application connectée s'affiche.

-

Cliquez sur le bouton Gérer

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/6bf0e43-provisioning-to-salesforce-setup7.png",

"provisioning-to-salesforce-setup7.png",

1537,

658,

"#f8f8f8"

]

}

]

}

[/block]-

Sur la page suivante, cliquez sur le bouton Modifier les politiques

-

Dans la section Politiques OAuth, indiquez ce qui suit

Utilisateurs autorisés: Les utilisateurs approuvés par l'administrateur sont préautorisés (et cliquez sur OK lorsque le message d'avertissement s'affiche)*

Assouplissement de l'IP: Assouplir les restrictions IP*

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/b3b2079-provisioning-to-salesforce-setup8.png",

"provisioning-to-salesforce-setup8.png",

888,

92,

"#e1dee2"

]

}

]

}

[/block] -

Faites défiler jusqu'en bas et cliquez sur le bouton Enregistrer pour revenir à la page Détails de l'application connectée

-

Faites défiler la page jusqu'à la section Profils et cliquez sur le bouton Gérer les profils

-

Cochez la case Administrateur système et cliquez sur le bouton Enregistrer

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/e1ae25a-provisioning-to-salesforce-setup9.png",

"provisioning-to-salesforce-setup9.png",

891,

95,

"#efeeef"

]

}

]

}

[/block] -

Retournez à la page principale de l'application : allez dans le menu de gauche et cliquez sur PLATFORM TOOLS > Apps > App Manager

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/d2397ec-provisioning-to-salesforce-setup10.png",

"provisioning-to-salesforce-setup10.png",

1542,

690,

"#f1f0f1"

]

}

]

}

[/block] -

Trouvez votre nouvelle application, et utilisez la liste déroulante sur la droite pour cliquer sur Voir

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/173677b-provisioning-to-salesforce-setup11.png",

"provisioning-to-salesforce-setup11.png",

1482,

647,

"#f8f8f9"

]

}

]

}

[/block]

-

Copiez la clé du consommateur (pour client_id) qui sera nécessaire pour configurer l'application Salesforce dans IBM® Verify.

Obtenir l'identifiant du profil de l'utilisateur Salesforce® Chatter

L'un des attributs qui doit être fourni avec un nouveau compte Salesforce® (utilisateur) est la clé du profil auquel l'utilisateur appartiendra. Comme indiqué précédemment, il peut s'agir de Force.com (licence restreinte) ou de Chatter (licence libre). Nous allons définir un attribut qui peut être transmis avec les nouveaux attributs de l'utilisateur pour représenter le profil.

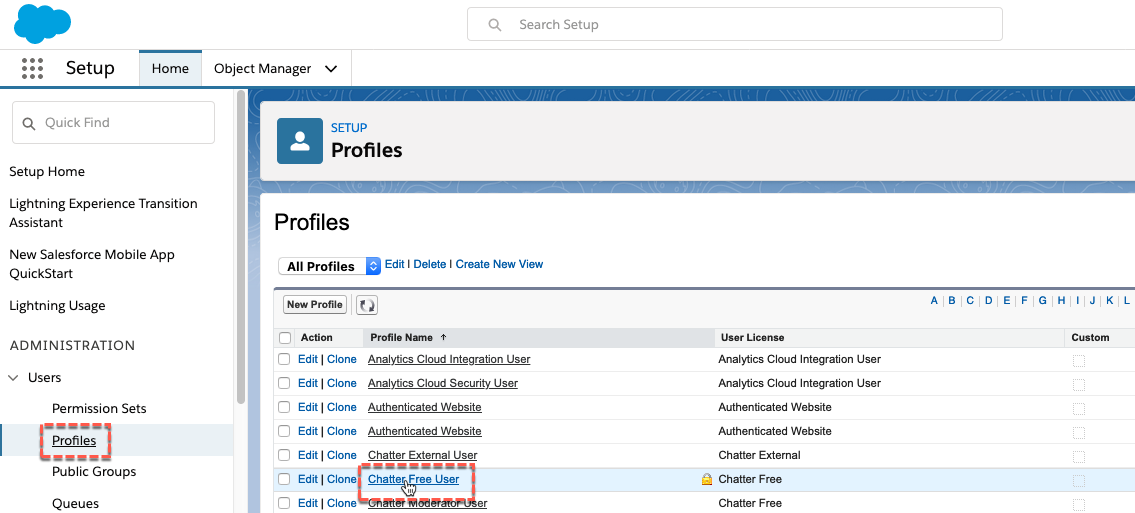

- Dans l'interface d'administration de Salesforce, allez dans ADMINISTRATION > Utilisateurs > Profils

-

Cliquez sur le profil de l 'utilisateur de Chatter Free

Regardez l' URL dans la barre d'adresse du navigateur (comme https://.lightning.force.com//lightning/setup/EnhancedProfiles/page?address=%2F00e2v000003wJth). La dernière partie après le %2F sera l'identifiant du profil (par exemple 00e2v000003wJth ). -

Notez cet identifiant (ou copiez-le dans votre presse-papiers)

Configurer l'application Salesforce

Ajouter un attribut de profil d'utilisateur

-

Se connecter à IBM® Verify en tant qu'administrateur du locataire (Jacob)

-

Naviguer vers l'onglet Configuration > Attributs

-

Cliquez sur le bouton Ajouter un attribut

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/8fb23ba-provisioning-to-salesforce-app_setup2.png",

"provisioning-to-salesforce-app_setup2.png",

1137,

289,

"#eceff4"

]

}

]

}

[/block] -

Sur la page Nom et description, donnez à l'attribut le nom sf-chatter-profileid et une description

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/e1c0276-provisioning-to-salesforce-app_setup3.png",

"provisioning-to-salesforce-app_setup3.png",

874,

379,

"#f6f7f9"

]

}

]

}

[/block] -

Cliquez sur le bouton Suivant

-

Sur la page Type et disponibilité, cliquez sur la tuile Attribut personnalisé

-

Lorsque la liste de sélection apparaît, sélectionnez Provisionnement

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/a05027d-provisioning-to-salesforce-app_setup4.png",

"provisioning-to-salesforce-app_setup4.png",

878,

594,

"#f7f7f8"

]

}

]

}

[/block] -

Cliquez sur le bouton Suivant

-

Sur la page Source et valeur, supprimez les traits d'union de l'identifiant de l'attribut

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/12d03fd-provisioning-to-salesforce-app_setup5.png",

"provisioning-to-salesforce-app_setup5.png",

874,

263,

"#f8f9f9"

]

}

]

}

[/block] -

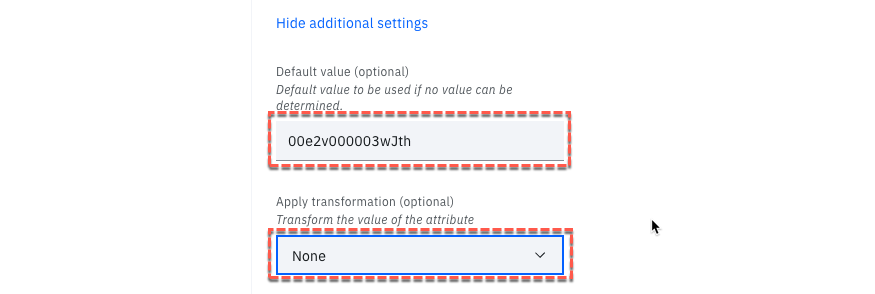

Cliquez sur le lien Afficher les paramètres supplémentaires

-

Dans le champ Valeur par défaut (facultatif), collez l'identifiant du profil ci-dessus (par exemple 00e2v000003wJth )

C'est la chose la plus importante à faire. Si vous obtenez une valeur erronée, le provisionnement ne fonctionnera pas. -

Dans le champ Appliquer la transformation (facultatif), sélectionnez Aucun

- Cliquez sur le bouton Ajouter un attribut

L'attribut nouvellement créé sera utilisé dans la configuration du provisionnement de l'application.

Créer / mettre à jour l'application Salesforce

-

Se connecter à IBM® Verify en tant qu'administrateur du locataire (Jacob)

-

Naviguer vers la page Applications, cliquer sur le bouton Ajouter une application

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/7ba4e97-provisioning-to-salesforce-add_app1.png",

"provisioning-to-salesforce-add_app1.png",

1200,

376,

"#d4d7dc"

]

}

]

}

[/block] -

Dans la boîte de dialogue Sélectionner le type d'application, saisissez salesforce dans le champ de recherche

-

Lorsque l'application Salesforce s'affiche, sélectionnez-la et cliquez sur le bouton Ajouter une application

-

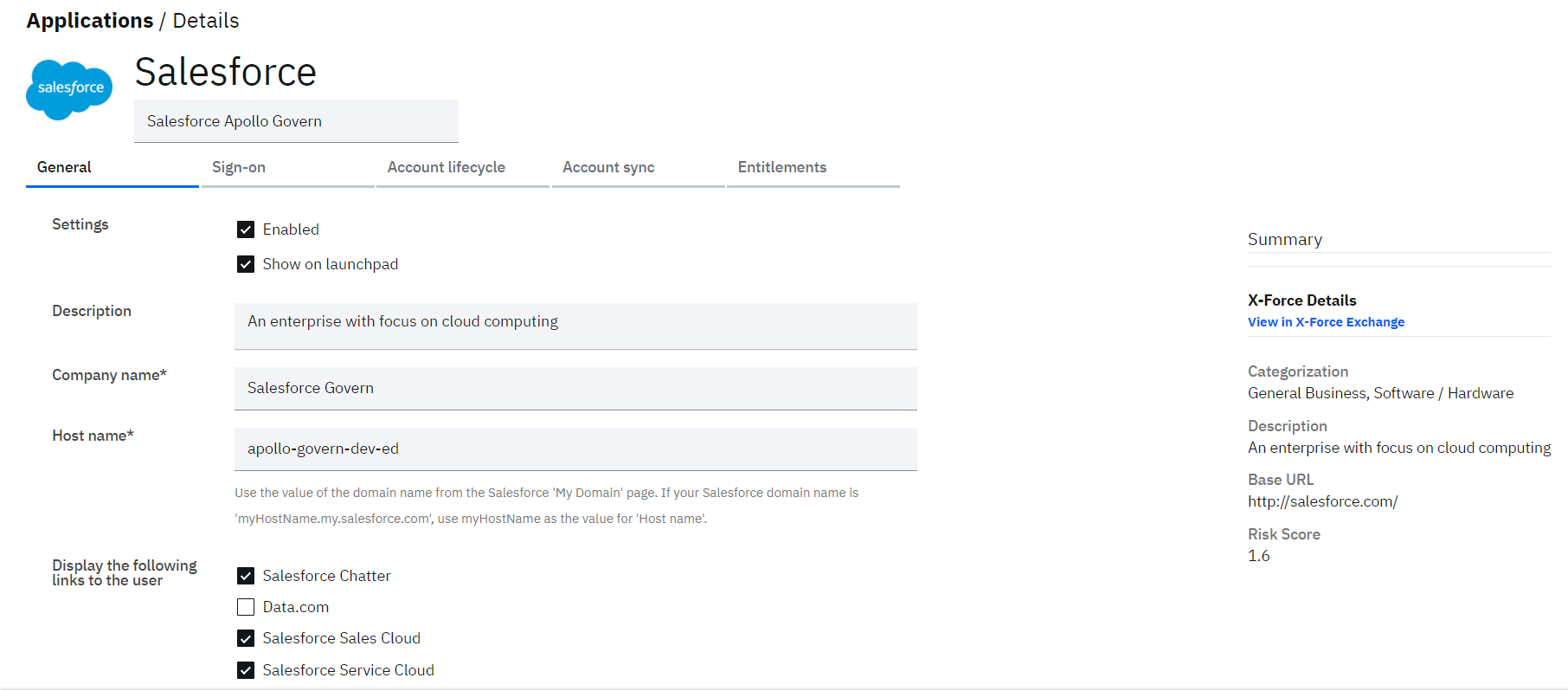

Sur la page Ajouter une application, laissez Salesforce comme nom de société et indiquez votre nom d'hôte Salesforce dans le champ Nom d'hôte (par exemple, test-dev-ed)

-

Sélectionnez les applications Salesforce Chatter, Salesforce Sales Cloud et Salesforce Services Cloud

Seul Chatter sera utilisé pour le provisionnement car c'est le seul profil qui permet un nombre illimité d'utilisateurs. Toutefois, pour permettre à Jessica d'accéder aux autres applications Salesforce, vous devez conserver les deux autres applications.

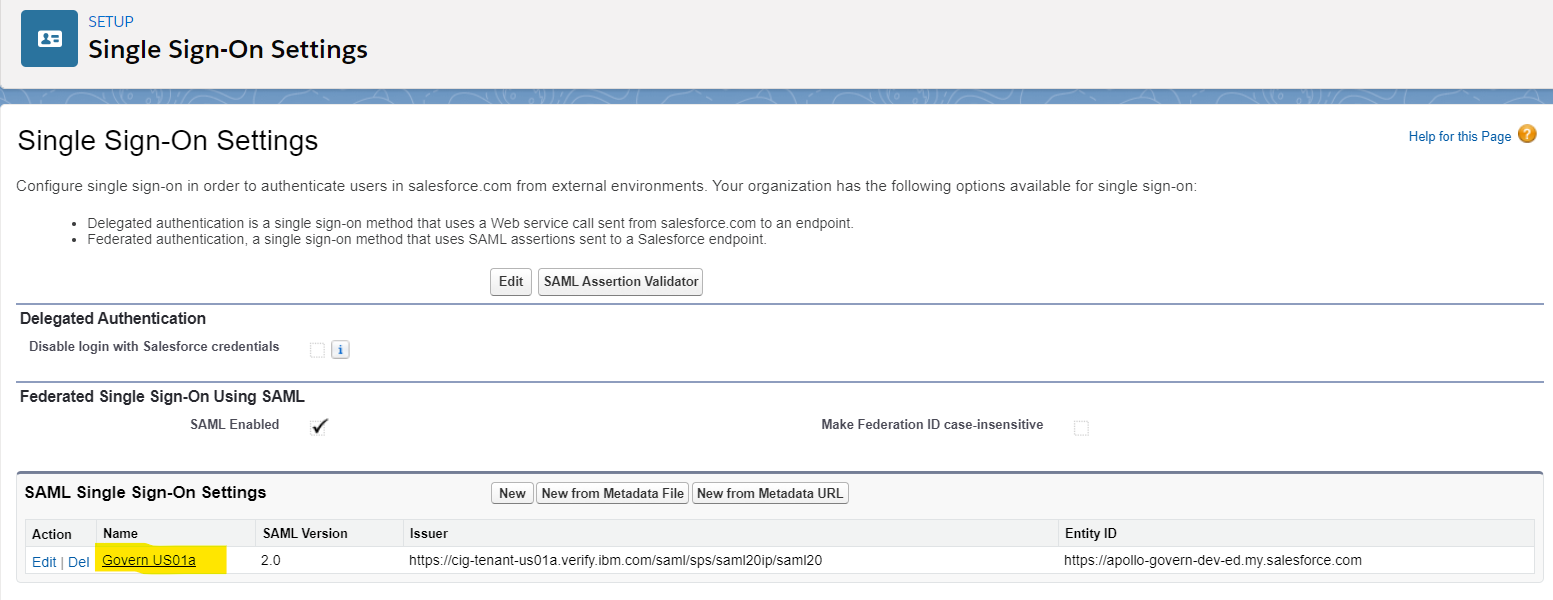

Configurer l'ouverture de session

- Retournez dans l'interface d'administration de Salesforce (elle doit toujours être ouverte)

- Utilisez la barre de menu à gauche pour aller à PARAMÈTRES > Identité > Paramètres de signature unique

-

Cliquez sur le nom de SAML Single Sign-On Settings (créé lorsque l'authentification unique est activée par l'administrateur)

-

Descendez jusqu'à la section Endpoints et copiez l' URL connexion

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/e6f73a4-provisioning-to-salesforce-add_app4.png",

"provisioning-to-salesforce-add_app4.png",

1563,

861,

"#f4f5f6"

]

}

]

}

[/block] -

Retournez à la console d'administration de IBM® Verify où l'application Salesforce est en cours d'édition

-

Cliquez sur l'onglet Sign-on

-

Mettre à jour l' URL dans le champ URL service consommateur d'assertion ( HTTP

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/4c95de3-provisioning-to-salesforce-add_app5.png",

"provisioning-to-salesforce-add_app5.png",

1507,

686,

"#f9fafb"

]

}

]

}

[/block]Ne cliquez PAS encore sur Enregistrer.

Définissons ensuite les propriétés du cycle de vie du compte.

Configurer le cycle de vie du compte

-

Accédez à l'onglet Cycle de vie du compte de l'application Salesforce

-

Activer le provisionnement et le déprovisionnement. Comme Salesforce ne permet pas de supprimer des comptes, la seule action de déprovision est de suspendre le compte (et le champ Délai de grâce est désactivé).

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/fbf1c2e-provisioning-to-salesforce-add_app7.png",

"provisioning-to-salesforce-add_app7.png",

699,

328,

"#f7f6f8"

]

}

]

}

[/block] -

Faites défiler la page jusqu'à la section Authentification de l'API (remarquez que l' URL l'organisation est pré-remplie)

-

Retournez dans l'interface utilisateur de Salesforce, recherchez l'application Managed Connected App nouvellement créée, copiez la valeur de la clé du consommateur et insérez-la dans le champ ID du client

-

Dans le champ Nom d'utilisateur, mettez le nom d'utilisateur de l'administrateur ( jacob@.ice.ibmcloud.com)

-

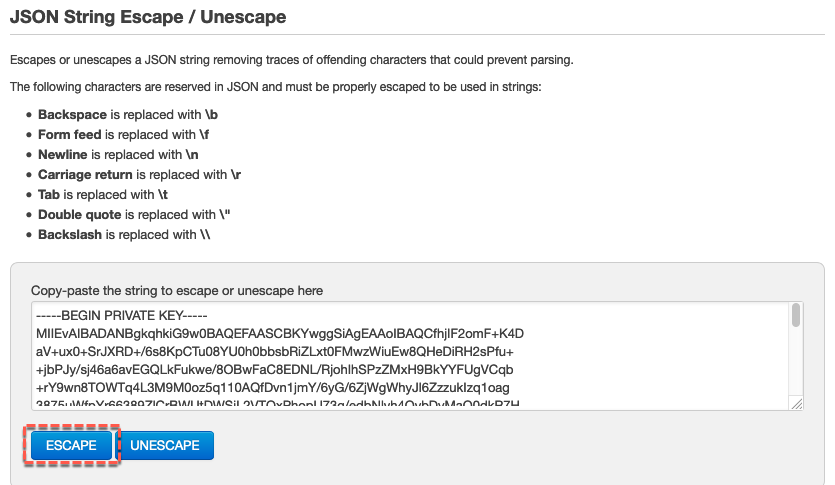

Ouvrez un autre onglet du navigateur et trouvez un outil JSON Escape / Unescape (comme https://www.freeformatter.com/json-escape.html

-

Retournez dans votre fenêtre de terminal et copiez le contenu du fichier privateKey.key (par exemple, cliquez sur le fichier puis sélectionnez tout et copiez) et collez-le dans l'outil JSON

xxxxx-host@localhost ~ % cat privateKey.key

-----BEGIN PRIVATE KEY-----

MIIEvAIBADANBgkqhkiG9w0BAQEFAASCBKYwggSiAgEAAoIBAQCfhjIF2omF+K4D

aV+ux0+SrJXRD+/6s8KpCTu08YU0h0bbsbRiZLxt0FMwzWiuEw8QHeDiRH2sPfu+

+jbPJy/sj46a6avEGQLkFukwe/8OBwFaC8EDNL/RjohIhSPzZMxH9BkYYFUgVCqb

+rY9wn8TOWTq4L3M9M0oz5q110AQfDvn1jmY/6yG/6ZjWgWhyJl6ZzzukIzq1oag

3875uWfpYr66389ZlCrBWUtDWSiL2VTOxPhopU73g/edbNlvh4QybDyMaQ0dkR7H

…

Gi+iQzP9ijg8GuB9OaEWFKfjboeTbbeTqvYCbttC+/SNv9+M8pcFODekLawnKwwG

61RWrRpgIII2xZ2AO7Vfa5NFIUj14EA1pxKl+50CgYAtSfTPYkPzymzWfYrJCdJ0

b4QIXRydhdOvZgcqBJ5MzfQ9IffIQPVFHA0+JafgemX3ULV2dyNPEnBZxarTiqmj

8KErxl/pCxL8ccOtgiKlIu0zp+mOB99rX3srbKhpTdwJHhPAsKhYS2M02Y4F21DM

3ntIioK/UOZ/ibgWBcsIVQ==

-----END PRIVATE KEY-----

xxxxx-host@localhost ~ %

Veillez à tout sélectionner, du premier "-" de -----BEGIN PRIVATE KEY----- au dernier "-" de la rubrique

-----END PRIVATE KEY-----

-

Échapper au texte dans l'outil (par exemple, le bouton ESCAPE dans l'outil ci-dessus)

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/a9c5fdd-provisioning-to-salesforce-add_app9.png",

"provisioning-to-salesforce-add_app9.png",

824,

172,

"#e6e6e6"

]

}

]

}

[/block] -

Copiez le texte échappé dans le champ Clé privée (il sera obscurci, mais cliquez sur l'icône de l'œil pour le voir)

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/0eab550-provisioning-to-salesforce-add_app10.png",

"provisioning-to-salesforce-add_app10.png",

755,

436,

"#f2f4f9"

]

}

]

}

[/block] -

Cliquez sur le bouton Tester la connexion pour confirmer les paramètres

Confirmer que le message de réussite de la connexion s'affiche. Si ce n'est pas le cas, vérifiez à nouveau que l'identifiant du client et la clé privée ont été saisis correctement.

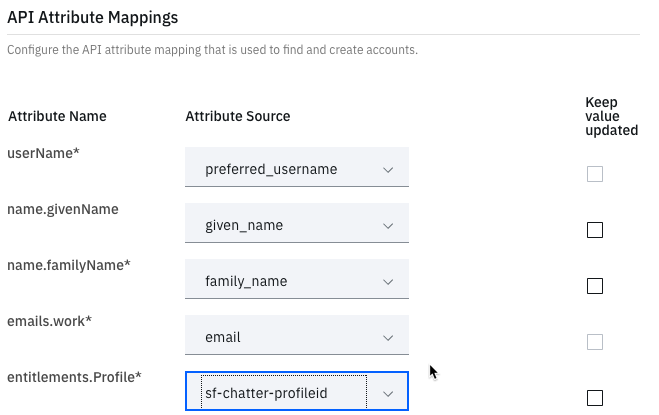

- Faites défiler la page jusqu'à la section API Attribute Mappings et définissez les éléments suivants :

- nom d'utilisateur = nom d'utilisateur préféré

- name.givenName = prénom

- name.familyName = nom_de_famille

- emails.work = email

- entitlements.Profile = sf-chatter-profileid

D'autres peuvent être laissés en l'état.

- Cliquez sur le bouton Enregistrer

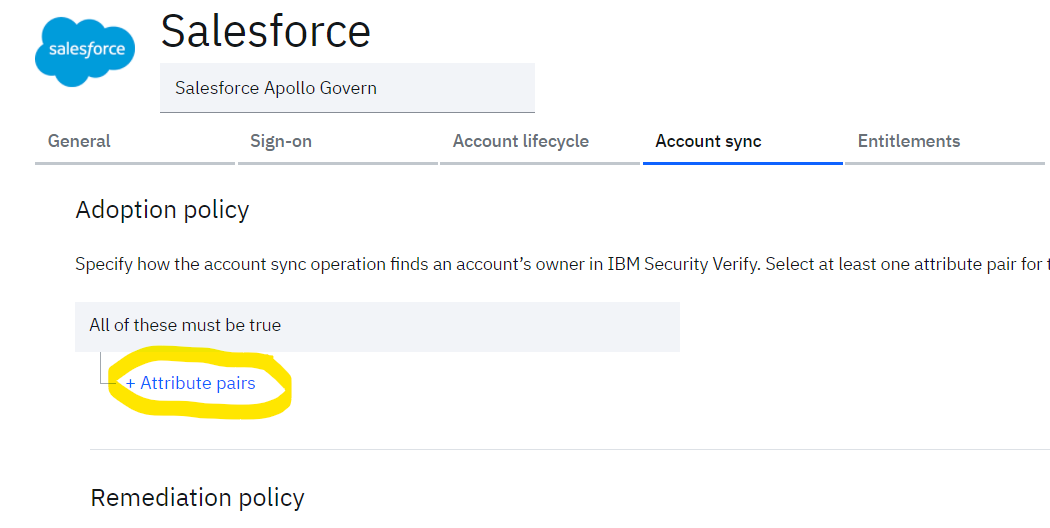

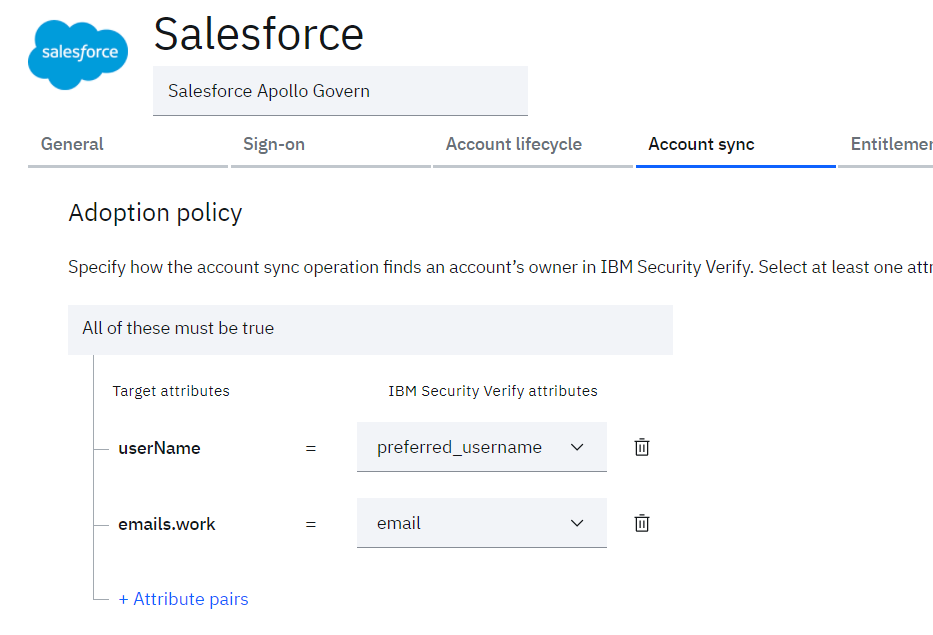

Définir une politique d'adoption pour la synchronisation des comptes

Comme nous avons testé avec succès la connexion avec le domaine Salesforce, définissons la politique d'adoption afin de synchroniser les règles de Salesforce avec IBM® Verify.

Pour définir la politique d'adoption, cliquez sur l'onglet Synchronisation des comptes dans les détails de l'application Salesforce.

- Cliquez sur + Paires d'attributs pour ajouter la règle d'attribut à utiliser pour faire correspondre les utilisateurs de Salesforce avec les utilisateurs existants de IBM® Verify.

- Les règles sont définies comme suit :

- nom d'utilisateur = nom d'utilisateur préféré

- emails.work = email

- Cliquez sur le bouton Enregistrer

Définir le propriétaire, les attributs et les droits de l'application

Si l'enregistrement est réussi, un nouvel onglet " Droits" apparaît.

-

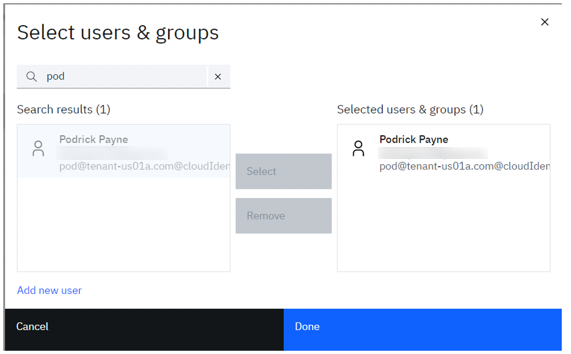

Dans l'onglet Droits, cliquez sur le bouton Ajouter

-

Dans la boîte de dialogue Sélectionner un utilisateur/groupe, recherchez, sélectionnez et ajoutez un groupe de vente

-

Dans la boîte de dialogue Sélectionner un utilisateur/groupe, recherchez, sélectionnez et ajoutez l'utilisateur Jacob

-

Cliquez sur OK pour fermer la boîte de dialogue

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/d88fb6b-provisioning-to-salesforce-add_app14.png",

"provisioning-to-salesforce-add_app14.png",

851,

528,

"#f6f5f5"

]

}

]

}

[/block] -

Cliquez sur le bouton Enregistrer

-

Accédez à l'onglet Général de la demande

-

Faites défiler la page jusqu'à la section Propriétaires de l'application et cliquez sur le bouton Ajouter un propriétaire

-

Recherchez et sélectionnez Jacob, puis cliquez sur le bouton OK

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/8df9631-provisioning-to-salesforce-add_app15.png",

"provisioning-to-salesforce-add_app15.png",

738,

231,

"#f2f1f1"

]

}

]

}

[/block]Enfin, nous devons restaurer l'attribut Sign-on pour transmettre le bon attribut dans l'assertion SAML :

-

Accéder à l'onglet Sign-on

-

Faites défiler la page jusqu'à la section Attribute Mappings et saisissez real_user comme Attribute Name

-

Pour le format du nom de l'attribut, saisissez ur dans le champ et sélectionnez urn urn…SAML2.0…basic dans la liste déroulante

-

Pour la source de l'attribut, sélectionnez nom_d'utilisateur_préféré

-

Cliquez sur le bouton Enregistrer

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/7869400-provisioning-to-salesforce-add_app17.png",

"provisioning-to-salesforce-add_app17.png",

1403,

617,

"#f8f9fa"

]

}

]

}

[/block]

Test du SSO pour Jessica

-

Démarrez une nouvelle session de navigation et ouvrez le site IBM® Verify (par exemple https:// <votre_locataire>. ice.ibmcloud.com )

-

Se connecter en tant que Jessica

-

Valider que le launchpad de Jessica a des applications Salesforce puisqu'elle est membre du groupe Sales en tant que :

- Salesforce Chatter

- Salesforce Sales Cloud

- Services Cloud de Salesforce

-

Survolez la tuile Salesforce Chatter et cliquez sur le bouton Lancer l'application

-

L'utilisateur doit être autorisé à accéder à l'onglet Chatter dans la vue utilisateur de Salesforce.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/0ef8c5e-provisioning-to-salesforce-user_prov2.png",

"provisioning-to-salesforce-user_prov2.png",

1178,

293,

"#e9f0f0"

]

}

]

}

[/block] -

Déconnexion de Jessica Bretton dans Salesforce et fermeture de l'onglet

Synchronisation des comptes avec Salesforce®

Une fois l'application Salesforce® configurée avec succès, l'administrateur du locataire peut synchroniser les données du compte Salesforce avec IBM® Verify.

-

Se connecter à IBM® Verify en tant qu'administrateur du locataire (Jacob)

-

Dans la console d'administration, naviguez vers Applications

-

Sélectionnez " Comptes " dans le menu d'action à trois points de l'application Salesforce

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/23a6945-provisioning-to-salesforce-acc_sync1.png",

"provisioning-to-salesforce-acc_sync1.png",

1920,

1030,

"#e2e4e8"

]

}

]

}

[/block] -

Cliquez sur Démarrer la synchronisation des comptes

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/f0b48de-provisioning-to-salesforce-acc_sync2.png",

"provisioning-to-salesforce-acc_sync2.png",

1857,

498,

"#f0f3f4"

]

}

]

}

[/block] -

Afin de contrôler la synchronisation des comptes, naviguez dans le menu Gouvernance et cliquez sur l'onglet Synchronisation des comptes

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/bb5b95d-provisioning-to-salesforce-acc_sync3.png",

"provisioning-to-salesforce-acc_sync3.png",

1848,

592,

"#e3e5e8"

]

}

]

}

[/block] -

Cliquez sur la ligne dont les détails doivent être affichés. Le volet de droite affiche le résumé des différents comptes extraits de Salesforce

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/f5694a1-provisioning-to-salesforce-acc_sync4.png",

"provisioning-to-salesforce-acc_sync4.png",

1899,

742,

"#f4f6f7"

]

}

]

}

[/block]Notez que les comptes seront appariés sur la base de la correspondance des attributs définie dans la politique d'adoption de l'application. L'administrateur doit donc faire preuve de prudence lorsqu'il définit le mappage des attributs.

Approvisionnement avec Salesforce®

Créer un utilisateur

-

Connectez-vous au locataire IBM® Verify en tant qu'utilisateur administratif (Jacob)

-

Aller dans Utilisateurs et groupes

-

Cliquez sur le bouton Ajouter un utilisateur

-

Créer un utilisateur

Vous pouvez créer n'importe quel utilisateur.

Par exemple : -

Source d'identité = annuaire du nuage

-

Nom d'utilisateur = [email protected]

-

Prénom = Podrick

-

Nom de famille = Payne

-

Email = une adresse email réelle et valide

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/3f5dbe0-provisioning-to-salesforce-user_prov11.png",

"provisioning-to-salesforce-user_prov11.png",

930,

715,

"#f4f6f9"

]

}

]

}

[/block] -

Cliquez sur le bouton Enregistrer pour créer l'utilisateur

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/4b033d5-provisioning-to-salesforce-user_prov12.png",

"provisioning-to-salesforce-user_prov12.png",

737,

183,

"#f2f4f6"

]

}

]

}

[/block]

Valider la connexion d'un nouvel utilisateur

Lorsque l'utilisateur est créé, un mot de passe temporaire lui est envoyé par courrier électronique.

-

Allez dans la boîte aux lettres électronique de votre utilisateur et cherchez un courriel indiquant qu'un utilisateur a été créé

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/20e7745-provisioning-to-salesforce-user_prov13.png",

"provisioning-to-salesforce-user_prov13.png",

793,

497,

"#d0dced"

]

}

]

}

[/block] -

Ouvrez une nouvelle fenêtre de navigateur ou un autre navigateur, copiez le lien figurant dans l'e-mail

-

Se connecter avec le nom d'utilisateur et le mot de passe contenus dans l'e-mail

-

Lorsque vous y êtes invité, entrez un nouveau mot de passe (deux fois) et cliquez sur le bouton " Modifier le mot de passe"

-

Une fois que le nouvel utilisateur peut se connecter, vérifiez que le launchpad de l'utilisateur n'a pas de tuile de compte Salesforce.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/baf879f-provisioning-to-salesforce-user_prov14.png",

"provisioning-to-salesforce-user_prov14.png",

1199,

447,

"#dbdee3"

]

}

]

}

[/block]

Cas d'utilisation du provisionnement - Accorder l'accès aux ventes

Notez que nous avons donné au groupe "Sales" le droit d'accéder automatiquement à l'application Salesforce. Maintenant, afin de fournir un nouveau compte Salesforce à l'utilisateur nouvellement créé, nous pouvons faire en sorte que le nouvel utilisateur soit membre du groupe "Sales". Cela déclenchera le provisionnement automatique du compte Salesforce.

Ajouter un utilisateur à un groupe de vente

-

Retournez à l'interface d'administration de IBM® Verify en tant qu'utilisateur administrateur (Jacob)- vous devriez toujours avoir la fenêtre ouverte précédemment

-

Toujours dans la fonction Utilisateurs et groupes, cliquez sur l'onglet Groupes

-

Survolez le groupe Ventes et cliquez sur l'icône Modifier

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/3fa724f-provisioning-to-salesforce-user_prov15.png",

"provisioning-to-salesforce-user_prov15.png",

1186,

579,

"#f8f9f9"

]

}

]

}

[/block] -

Cliquez sur le bouton Ajouter en regard de Membres du groupe

-

Recherchez le nom du nouvel utilisateur qui apparaîtra dans les résultats de la recherche.

-

Sélectionnez-le et cliquez sur Sélectionner, ce qui déplacera l'utilisateur dans Utilisateurs et groupes sélectionnés

- Cliquez sur le bouton OK pour les ajouter, puis sur Enregistrer dans la boîte de dialogue Modifier le groupe

- Revenez à l'onglet Utilisateurs, survolez votre nouvel utilisateur et cliquez sur l'icône Détails de l'utilisateur à droite

- Confirmer que le nouvel utilisateur fait partie du groupe Ventes

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/64c8fab-provisioning-to-salesforce-user_prov17.png",

"provisioning-to-salesforce-user_prov17.png",

739,

232,

"#f6f6f7"

]

}

]

}

[/block]

Vérifier que l'utilisateur est dans Salesforce

-

Accédez à l'interface d'administration de Salesforce (il se peut qu'elle soit encore ouverte)

-

Allez dans le menu de gauche et sélectionnez ADMINISTRATION > Utilisateurs > Utilisateurs

-

Recherchez votre nouvel utilisateur

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/0fca6f1-provisioning-to-salesforce-user_prov18.png",

"provisioning-to-salesforce-user_prov18.png",

746,

298,

"#f3f3f2"

]

}

]

}

[/block]Il y a deux choses à vérifier :

- L'utilisateur a été créé dans Salesforce et le nom d'utilisateur est correct, et

- L'utilisateur a été assigné au profil d' utilisateur libre de Chatter

[block:callout]

{

"type": "info",

"title": "Valider la configuration",

"body": "Si l'utilisateur n'existe pas, vous devez vérifier les paramètres du cycle de vie de l'application. Si le test de connexion a été concluant, le problème se situe probablement au niveau du mappage des attributs. Si vous ne voyez pas le profil correct, il se peut que vous ayez mal collecté et stocké l'identifiant du profil"

}

[/block]

Tester le SSO de l'utilisateur

-

Se connecter à IBM® Verify en tant que nouvel utilisateur (Podrick )

-

Validez que l'utilisateur peut voir les tuiles Salesforce sur le launchpad car le nouvel utilisateur fait partie du groupe Sales.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/cd8ec70-provisioning-to-salesforce-user_prov19.png",

"provisioning-to-salesforce-user_prov19.png",

1199,

442,

"#dadde2"

]

}

]

}

[/block]Rappelez-vous que nous ne provisionnons que l'accès au profil Chatter. La seule tuile SSO qui fonctionne est donc Salesforce Chatter.

Le SSO vers d'autres tuiles ne fonctionnera pas. -

Survolez l'icône Salesforce Chatter et cliquez sur le bouton Lancer l'application

L'utilisateur pourra accéder à Salesforce avec l'onglet Chatter sélectionné.

-

Cliquez sur l'icône du profil pour confirmer que vous êtes bien connecté en tant que nouvel utilisateur

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/0ed0e8f-provisioning-to-salesforce-user_prov20.png",

"provisioning-to-salesforce-user_prov20.png",

1199,

313,

"#e8ecf1"

]

}

]

}

[/block] -

Déconnectez l'utilisateur de Salesforce et fermez l'onglet du navigateur

Déprovisionnement avec Salesforce®

Nous allons maintenant faire l'inverse pour supprimer l'utilisateur de Salesforce (en fait, Salesforce n'autorise pas la suppression des comptes, l'utilisateur sera donc suspendu).

Supprimer un utilisateur d'un groupe de vente

-

Retournez à la console d'administration de IBM® Verify en tant qu'utilisateur administrateur (Jacob)

-

Aller dans Utilisateurs et groupes

-

Aller dans l'onglet Groupes

-

Modifier le groupe de vente

-

Sélectionnez le nouvel utilisateur et cliquez sur le bouton Supprimer

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/8167ac9-provisioning-to-salesforce-user_prov21.png",

"provisioning-to-salesforce-user_prov21.png",

639,

567,

"#ededee"

]

}

]

}

[/block] -

Cliquez sur le bouton Enregistrer

-

Comme précédemment, vérifiez votre nouvel utilisateur dans l'onglet Utilisateurs- vous devriez voir qu'il n'a "aucun groupe"

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/e5771da-provisioning-to-salesforce-user_prov22.png",

"provisioning-to-salesforce-user_prov22.png",

1171,

335,

"#f6f7f8"

]

}

]

}

[/block] -

Retournez dans le menu d'administration de Salesforce et accédez à la page Utilisateurs comme précédemment (ou actualisez si vous êtes toujours dans cette page)

-

Vérifier votre nouvel utilisateur

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/652a458-provisioning-to-salesforce-user_prov23.png",

"provisioning-to-salesforce-user_prov23.png",

1542,

410,

"#f1f2f0"

]

}

]

}

[/block]L'utilisateur devrait toujours être présent, mais il ne sera plus actif (la colonne Actif n'est pas cochée).

Tester le SSO de l'utilisateur

- Se connecter à IBM® Verify en tant que nouvel utilisateur (Podrick )

- Validez que les tuiles Salesforce doivent disparaître car l'utilisateur a été supprimé du groupe Sales.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/2384cff-provisioning-to-salesforce-user_prov24.png",

"provisioning-to-salesforce-user_prov24.png",

1199,

444,

"#dbdee3"

]

}

]

}

[/block]

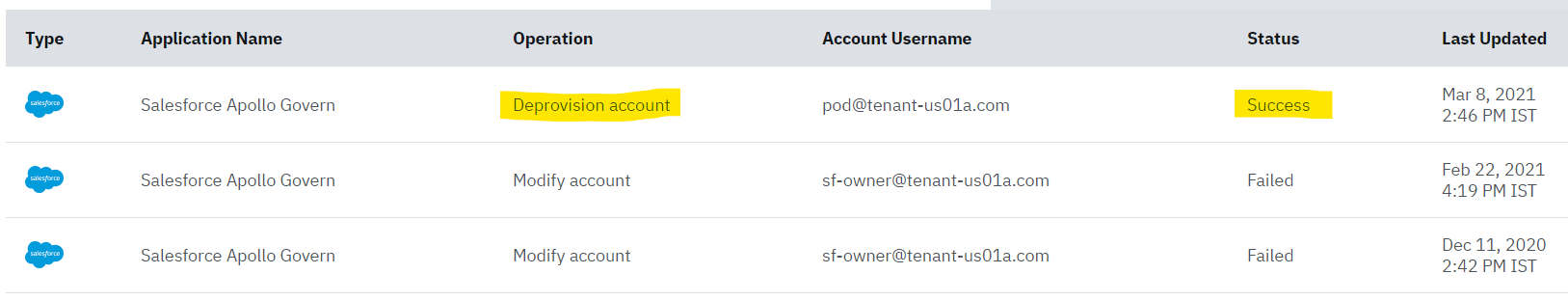

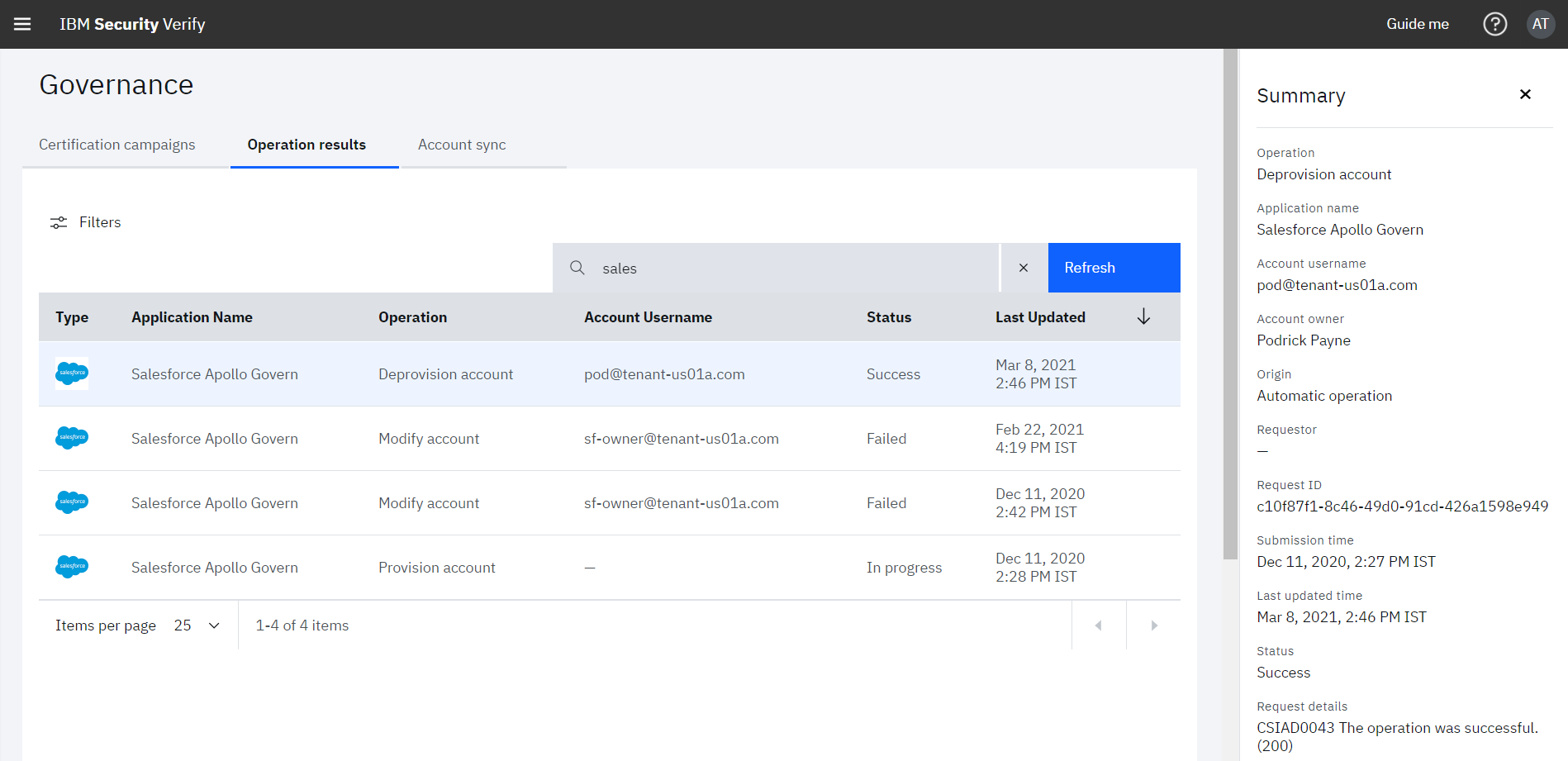

La tâche de déprovisionnement de l'utilisateur peut être surveillée par l'administrateur IBM® Verify ( Jacob ) à partir de l'onglet Gouvernance > Résultats de l'opération

- Lorsque l'on clique sur ce bouton dans l'opération de déprovisionnement du compte, les détails de la tâche s'affichent dans le volet de droite :

Nilesh Atal, IBM Sécurité

Updated 4 months ago