AMF unifiée

La vérification de l'identité des utilisateurs devrait être un processus transparent à mettre en œuvre par toute entreprise, quel que soit le cas d'utilisation (consommateur ou travailleur, citoyen ou sous-traitant). Verify fournit des mécanismes de vérification des utilisateurs par le biais de méthodes de base (SMS / Email) jusqu'à des méthodes avancées (telles que la notification push / biométrique / FIDO2 ). Le multi-facteur ajoute une couche critique de défense qui n'est souvent pas seulement suggérée, mais essentielle.

L'AMF utilise une combinaison de deux facteurs ou plus pour authentifier l'identité et protéger les actifs vitaux contre les accès frauduleux. Nous avons tous déjà utilisé l'authentification à deux facteurs 2FA en ligne pour autoriser une connexion ou une transaction en combinant un mot de passe et un code SMS envoyé à notre appareil mobile. Si l'un des facteurs est compromis, le système reste sécurisé.

Trois facteurs principaux peuvent être mis en jeu pour confirmer l'identité :

- Un objet que vous possédez - un objet physique tel qu'une carte bancaire, un porte-clés ou une clé USB, un téléphone, une montre, etc.

- Quelque chose que vous connaissez - un "secret" tel qu'un mot de passe ou un code PIN.

- Ce que vous êtes - un facteur biométrique tel que les empreintes digitales, la voix, les scans de l'iris et d'autres caractéristiques physiques.

Quand utiliser le multi-facteur ?

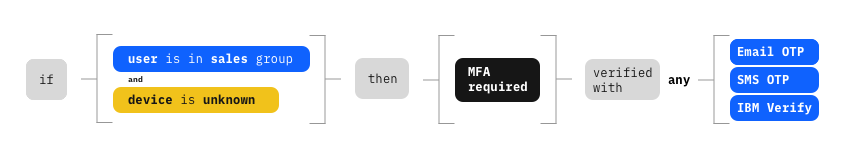

Lorsque certains aspects de la tentative de connexion de l'utilisateur semblent suspects sur la base de divers déclencheurs contextuels, il convient d'utiliser l'AMF. Il y a cependant un moment et un endroit où l'AMF doit être remise en question. Vous souhaitez peut-être lancer un défi lorsque les utilisateurs répondent à un certain nombre de critères. C'est ce qu'on appelle l'AMF conditionnelle. IBM Verify prend en charge l'AMF conditionnelle par le biais de politiques d'accès. Il s'agit d'une procédure distincte de l'authentification basée sur le risque et de l'accès adaptatif, qui augmentent ou réduisent dynamiquement le risque en fonction de facteurs continus évalués par les algorithmes d'apprentissage automatique Trusteer de IBM.

L'AMF conditionnelle permet aux clients de spécifier les critères selon lesquels l'AMF doit être contestée et à quel moment. Ces critères sont les suivants

- Attributs de l'utilisateur (département, titre, domaine de messagerie, etc.)

- Informations sur le groupe (membre ou non d'un certain groupe d'utilisateurs)

- Règles géographiques (pays, ville, état, etc.)

- Règles de réseau (sous-réseau IP, VPN, etc.)

- Dispositif connu (l'utilisateur provient d'un dispositif ayant fait l'objet d'une prise d'empreintes digitales)

- Contexte de l'application (quelle application ou quel champ d'application est demandé)

- Dispositif géré (inscrit au MDM)

- Appareil conforme (enrôlé dans le MDM et conforme aux politiques informatiques)

L'élaboration d'instructions conditionnelles pour les cas où l'AMF est requise permet aux clients de contrôler précisément le moment où l'AMF est requise pour une application spécifique. Les mesures prises lorsque les conditions sont remplies sont également déterminées par l'entreprise. Les actions comprennent

- Autoriser l'accès sans MFA

- Défi pour l'AMF, tout le temps

- Défi pour l'AMF, une seule fois par session

- Bloquer l'accès

Lorsqu'ils sont sollicités pour l'AMF, les utilisateurs doivent être autorisés à enregistrer des facteurs d'AMF s'ils ne l'ont jamais fait auparavant. C'est ce qu'on appelle le facteur de muilti en ligne et, sans écrire de code, les clients de Verify peuvent l'activer en moins de quelques secondes.

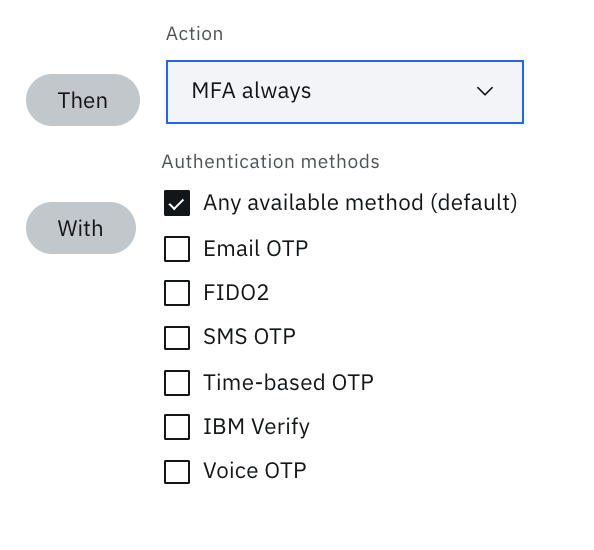

MFA sélectif

Les applications au sein de l'entreprise ne sont pas toujours égales. L'accès à une application de base de données financières, à un outil de veille stratégique, au partage de documents et au courrier électronique peut être traité de manière totalement distincte. Par le biais de règles spécifiques de politique d'accès, certaines méthodes d'AMF peuvent ne pas être approuvées (ex. SMS (code d'accès à usage unique) pour atteindre le niveau de sécurité requis pour cette application. Verify prend en charge des méthodes MFA sélectives par règle de politique, ce qui permet un contrôle granulaire des exigences de sécurité dictées par de nombreuses réglementations en matière de sécurité.

L'empilement de plusieurs règles permet de créer une politique globale comportant de nombreuses conditions qui donnent aux entreprises une idée précise de la manière dont les utilisateurs vont expérimenter l'authentification multifactorielle pour une vérification précise.

Unified MFA pour assurer la sécurité partout

Avec Verify, nous unifions les méthodes multi-facteurs à travers les applications et les systèmes. Il s'agit d'une source unique de vérité pour les méthodes de vérification de l'accès aux shells des serveurs Linux, aux bureaux à distance des serveurs, à la connexion aux bureaux Windows, au VPN RADIUS, aux applications sur site et aux applications web.

Avec Verify, les clients ont un accès immédiat à la protection :

Chaque système utilise le même facteur enregistré pour la vérification de l'utilisateur plutôt que d'avoir plusieurs outils pour accomplir le même type de tâche. Un portail d'inscription unique gère tous les facteurs MFA, ce qui rend le processus sans douleur pour les utilisateurs.

Updated 5 months ago