Hybride Azure AD Join

Introduction

Ce document fournit des instructions sur la façon de configurer Hybrid Azure AD join en utilisant IBM® Verify comme fournisseur d'identité.

Les conditions suivantes doivent être remplies avant la configuration :

- Azure AD avec accès administrateur.

- Serveur Windows AD, par exemple Windows Server 2019 Datacenter edition, installé avec Azure AD Connect.

- Le domaine de l'appareil Windows 10 est relié au domaine Windows AD.

- Dispositif Windows avec Powershell et le module Microsoft Online Services installés.

- IBM Verify avec un accès administrateur.

Effectuez les tâches suivantes :

- Azure Active Directory

- Configurer un domaine Azure AD fédéré.

- Sur place Microsoft® Active Directory

- Configurer l' Active Directory sur site.

- Configuration Azure AD Connect.

- Activer l'authentification Kerberos.

- IBM Verify

- Configurer l'application Microsoft 365 (WS-Federation).

Configurer un domaine Azure AD fédéré

Reportez-vous au guide Microsoft 365 WS-Federation single sign-on (SSO) configure pour les étapes suivantes :

- Ouvrez le portail d'administration IBM Verify.

- Cliquez sur

Applications. - Créez une nouvelle application Microsoft 365 ou sélectionnez une application Microsoft 365 existante.

- Cliquez sur l'onglet

Sign-onet sélectionnezWS-Federationcomme méthode de connexion.

Le guide s'affiche sur le panneau de droite.

Configuration sur site Active Directory

Remarque : les instructions suivantes sont basées sur une édition Windows Server 2019 Datacenter fraîchement installée avec les dernières mises à jour.

Ajouter un rôle Active Directory à Windows Server

-

À partir de

Server Manager, cliquez surManageet sélectionnezAdd Roles and Featuresdans la liste déroulante pour lancerAdd Roles and Features Wizard.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/4337ca9-configure-hybrid-azure-ad-addRole.png",

"4337ca9-configure-hybrid-azure-ad-addRole.png",

953,

712,

"#000000",

null,

"6613ae48ed0826001291aa94"

]

}

]

}

[/block] -

Dans le site

Add Roles and Features Wizard, cliquez surNext. -

Dans la fenêtre

Select server Roles, cochez la caseActive Directory Domain Serviceset cliquez surAdd Featuresdans la fenêtre contextuelle.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/3fa01f6-configure-hybrid-azure-ad-selectADRole.png",

"3fa01f6-configure-hybrid-azure-ad-selectADRole.png",

976,

562,

"#000000",

null,

"6613ae49a9608800620067bd"

]

}

]

}

[/block] -

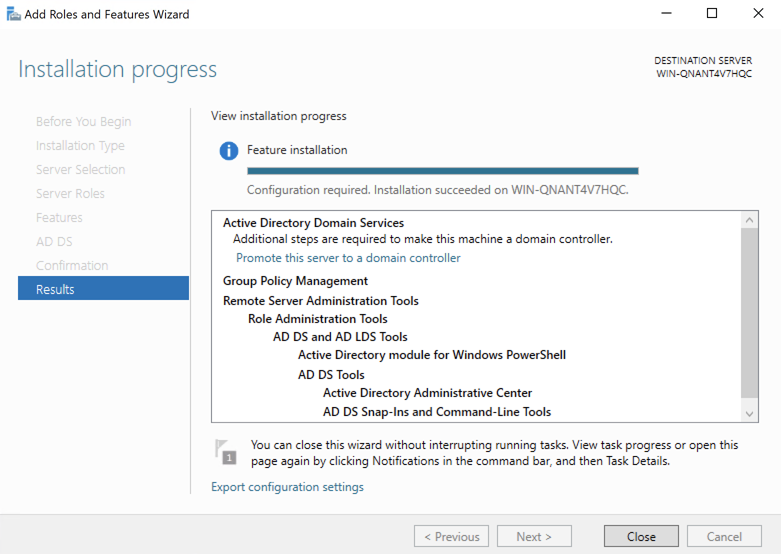

Dans la fenêtre

Select features, cliquez surNext. -

Dans la page

Confirmation, cliquez surInstall.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/2d7bd74-configure-hybrid-azure-ad-installRole.png",

"2d7bd74-configure-hybrid-azure-ad-installRole.png",

778,

547,

"#000000",

null,

"6613ae4a02639a0012fa6cdb"

]

}

]

}

[/block] -

Une fois l'installation terminée, fermez le site

Add Roles and Features Wizard.

Configurer Active Directory

-

Sur le site

Server Manager, cliquez sur l'icône de notification et sélectionnezPromote this server to a domain controller.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/493dbc9-configure-hybrid-azure-ad-promoteToDC.png",

"493dbc9-configure-hybrid-azure-ad-promoteToDC.png",

1349,

858,

"#000000",

null,

"6613ae4c00b394003cd383cc"

]

}

]

}

[/block] -

Dans le site

Active Directory Domain Services Configuration Wizard, sousDeployment Configuration, sélectionnezAdd a new forestet indiquez le nom de domaine.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/2a9dfeb-configure-hybrid-azure-ad-newForest.png",

"2a9dfeb-configure-hybrid-azure-ad-newForest.png",

755,

554,

"#000000",

null,

"6613ae4d02639a0012fa6cdc"

]

}

]

}

[/block]Le nom de domaine est celui qui est utilisé dans Configurer un domaine Azure AD fédéré.

-

Dans la fenêtre

Domain Controller Options, utilisez les options par défaut et spécifiez un mot de passeDirectory Service Restore Mode (DSRM). Cliquez sur Suivant pour continuer.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/053ea21-configure-hybrid-azure-ad-dcOptions.png",

"053ea21-configure-hybrid-azure-ad-dcOptions.png",

753,

556,

"#000000",

null,

"6613ae4ea8294700116a9a8e"

]

}

]

}

[/block] -

Dans la fenêtre

Additional Options, modifiez le nom de domaine NetBIOS si nécessaire.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/d2d65b6-configure-hybrid-azure-ad-addiOpt.png",

"d2d65b6-configure-hybrid-azure-ad-addiOpt.png",

754,

553,

"#000000",

null,

"6613ae4f4b81af0036e5df3c"

]

}

]

}

[/block] -

Cliquez sur

Nextpour les autres fenêtres. -

Dans la fenêtre

Installation, cliquez surInstall. Le serveur Windows redémarre automatiquement une fois l'installation terminée. S'il ne redémarre pas automatiquement, redémarrez-le manuellement.

Tester la connexion à l' Active Directory sur site à partir d'un appareil Windows 10 (facultatif)

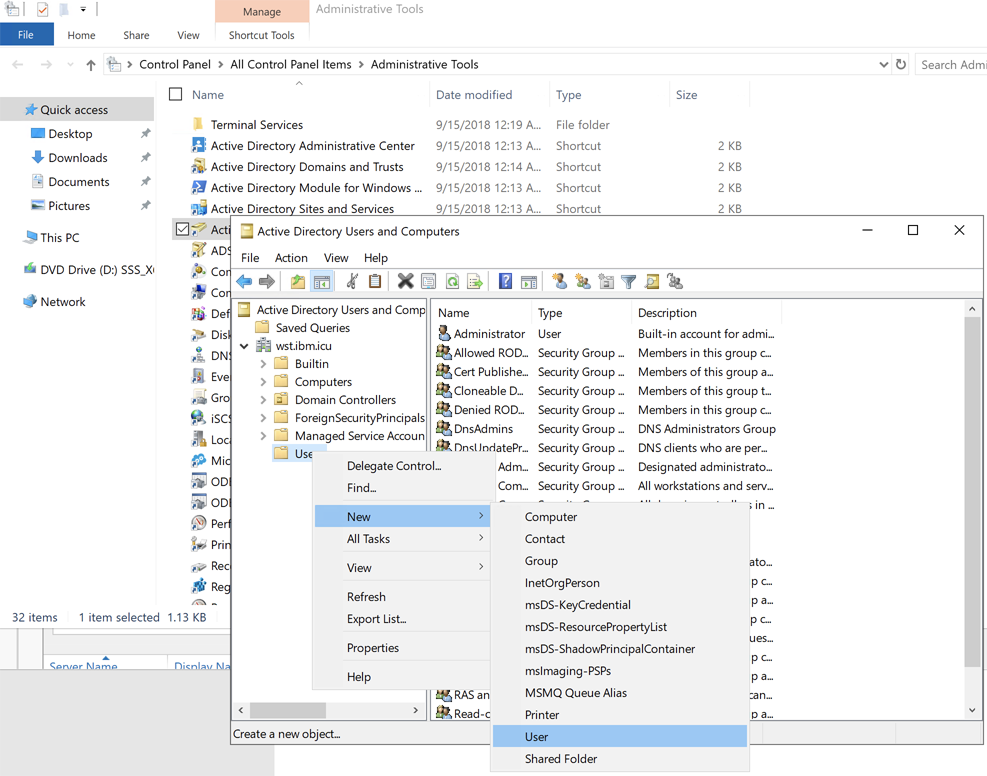

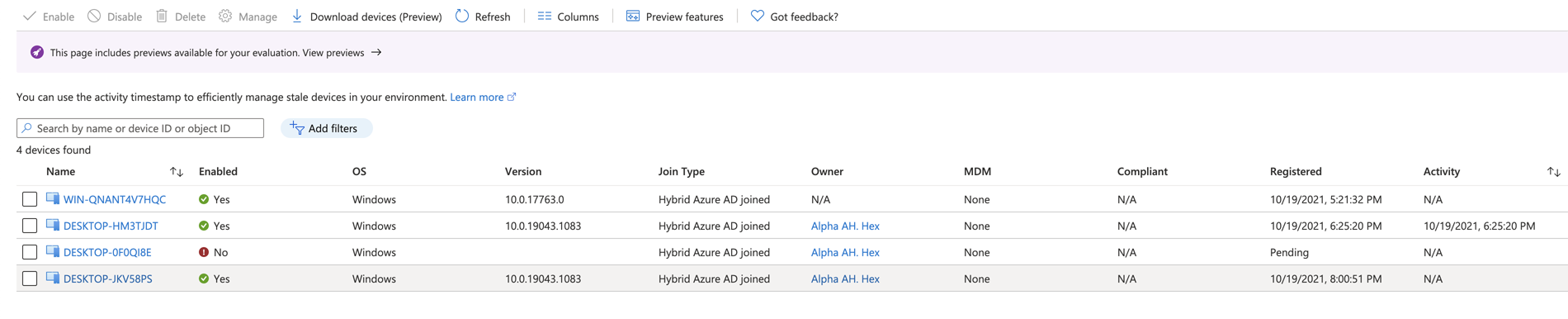

Création d'un nouvel utilisateur de domaine pour la jonction de domaines

- A partir de

Administrative Tools, ouvrezActive Directory Users and Computerset développez votre domaine. - Cliquez avec le bouton droit de la souris sur

Userset sélectionnezNew>User.

- Spécifiez les informations nécessaires à la création de l'utilisateur.

Rejoindre le domaine Windows

Remarque :

- Windows 10 Home Edition ne prend pas en charge la jonction de domaine, utilisez Windows 10 Professional ou Enterprise ou Educational edition.

- Le Windows AD configuré dans Configure On-premise Active Directory doit être utilisé comme DNS de l'appareil Windows 10. Modifiez la configuration réseau de l'appareil Windows 10 en conséquence.

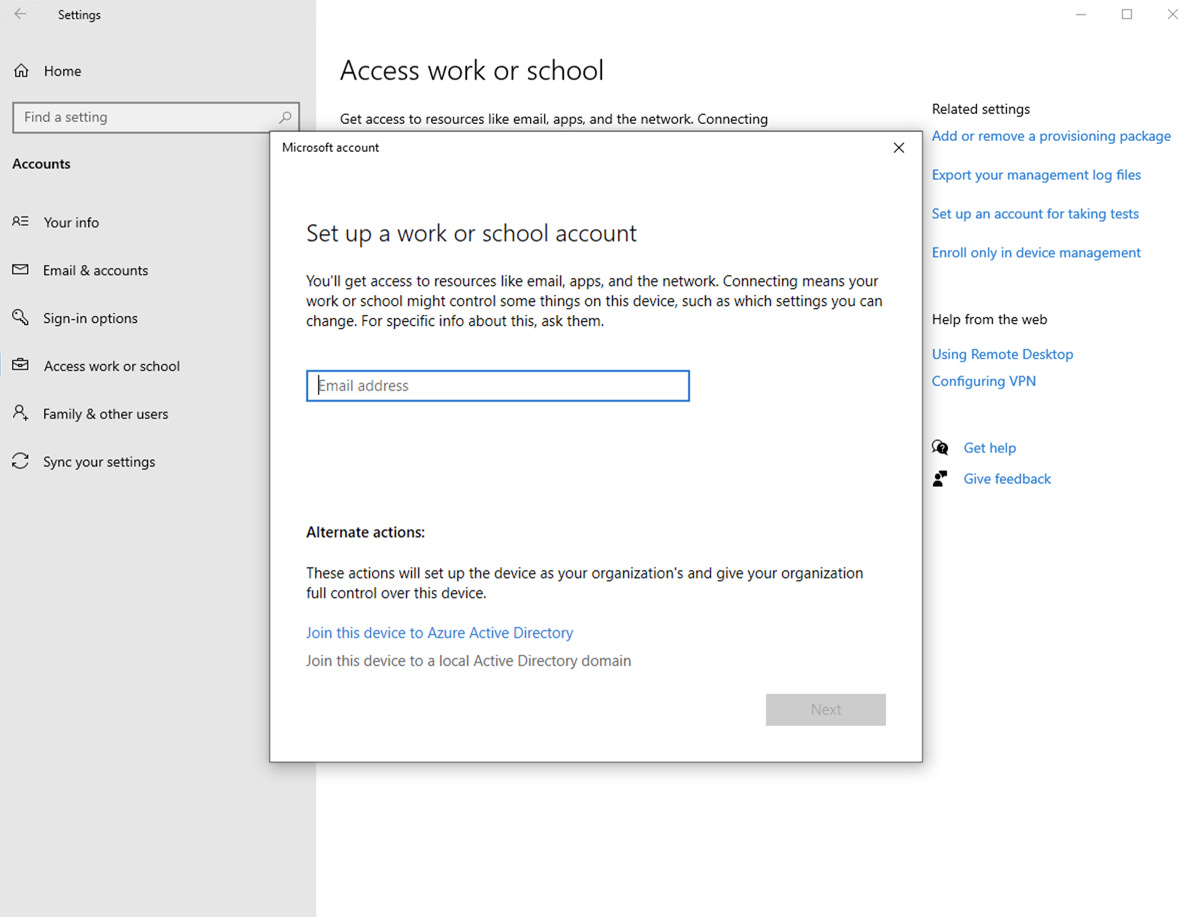

-

Connectez-vous à l'appareil Windows 10.

-

Ouvrez

Settings, sélectionnezAccounts>Access work or school. -

Cliquez sur

Connect. -

Sélectionnez

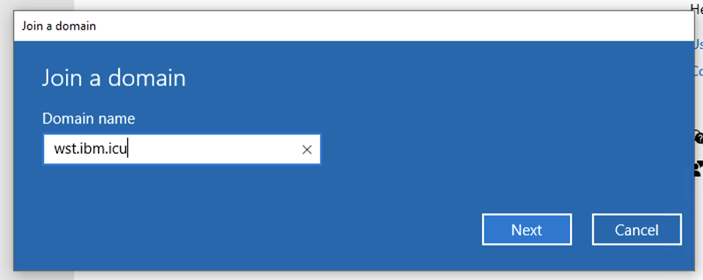

Join this device to a local Active Directory domain.

-

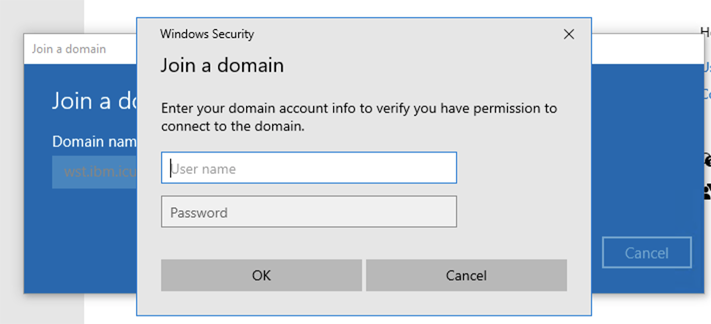

Saisissez le nom de domaine que vous avez configuré dans Configurer AD.

-

Saisissez les informations d'identification à partir de Créer un nouvel utilisateur de domaine pour la connexion au domaine et cliquez sur

OK.

-

Cliquez sur

NextouSkip -

Cliquez sur

Restart now.

-

-

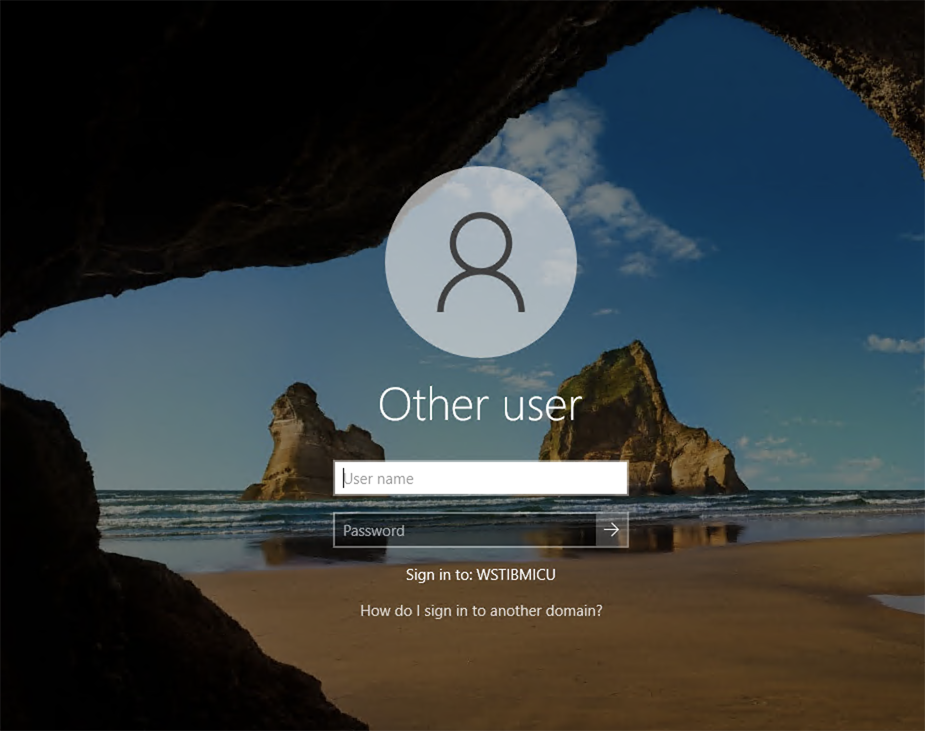

Vérifiez que l'appareil Windows 10 fait partie du domaine après le redémarrage.

-

L'écran suivant s'affiche après le redémarrage. Le nom de domaine est le nom de domaine NetBIOS.

-

Assurez-vous que la connexion à Windows avec l'utilisateur du domaine est réussie.

-

Installation et configuration d' Azure AD Connect sur l' Active Directory sur site

Installation de Azure AD Connect

-

Téléchargez le programme d'installation d' Azure AD Connect à partir de https://www.microsoft.com/en-us/download/details.aspx?id=47594.

-

Double-cliquez sur le programme d'installation pour démarrer l'installation.

-

Dans la fenêtre de bienvenue, acceptez les conditions de licence et l'avis de confidentialité.

-

Cliquez sur

Continue.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/7236007-configure-hybrid-azure-ad-aadcwel.png",

"7236007-configure-hybrid-azure-ad-aadcwel.png",

875,

612,

"#000000",

null,

"6613ae5620a206005969040c"

]

}

]

}

[/block] -

Dans la fenêtre

Express Settings, cliquez surCustomize.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/b53e6a6-configure-hybrid-azure-ad-aadcExpress.png",

"b53e6a6-configure-hybrid-azure-ad-aadcExpress.png",

883,

619,

"#000000",

null,

"6613ae57402868002b059e5b"

]

}

]

}

[/block] -

Dans la fenêtre

Required Components, cliquez surInstallsans sélectionner d'options.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/7c99a42-configure-hybrid-azure-ad-aadcReq.png",

"7c99a42-configure-hybrid-azure-ad-aadcReq.png",

881,

618,

"#000000",

null,

"6613ae583fcb7a0039345cb9"

]

}

]

}

[/block] -

Attendez que l'installation des composants optionnels soit terminée.

-

Configurez Azure AD Connect :

-

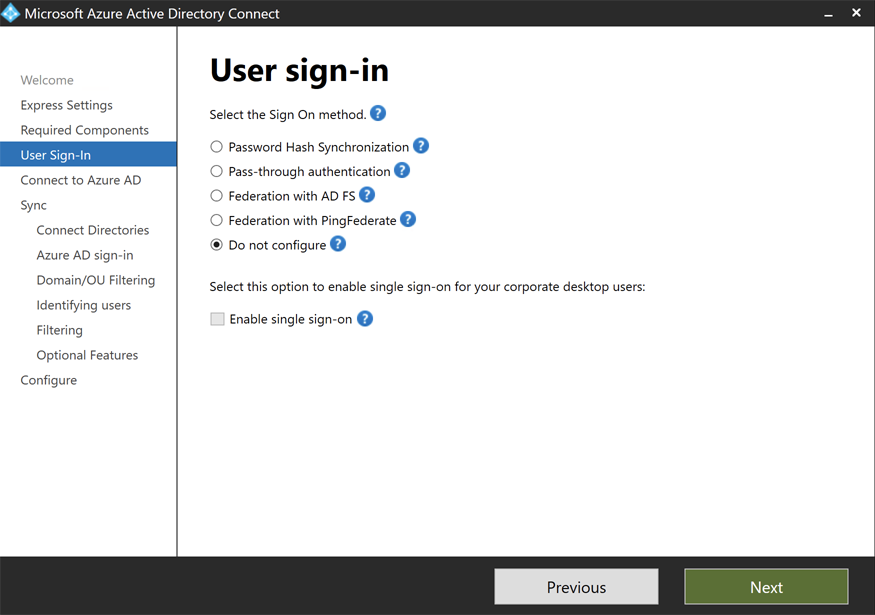

Dans la fenêtre

User Sign-in, sélectionnezDo not configure.

-

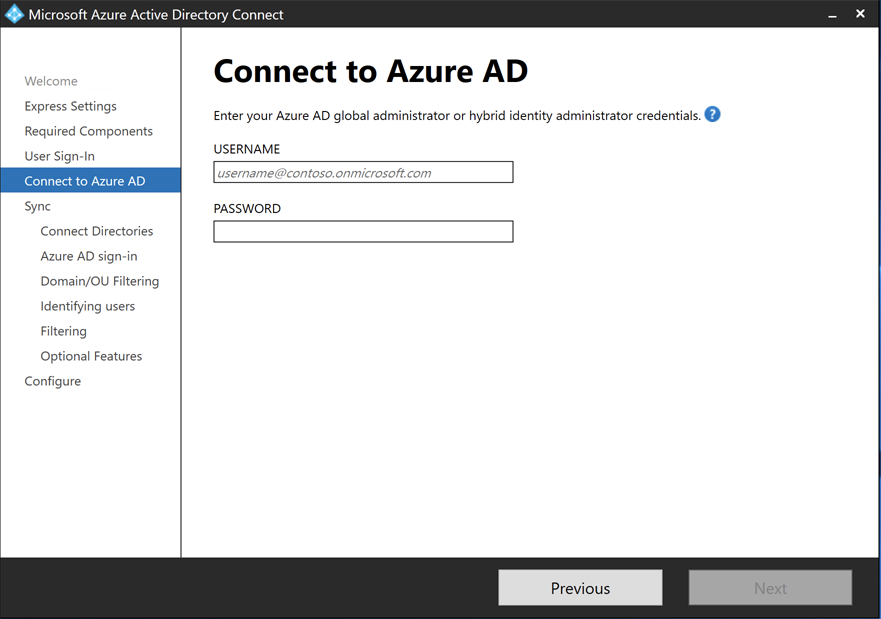

Dans la fenêtre

Connect to Azure AD, indiquez votre identifiant de connexion à l'Admin AAD.

-

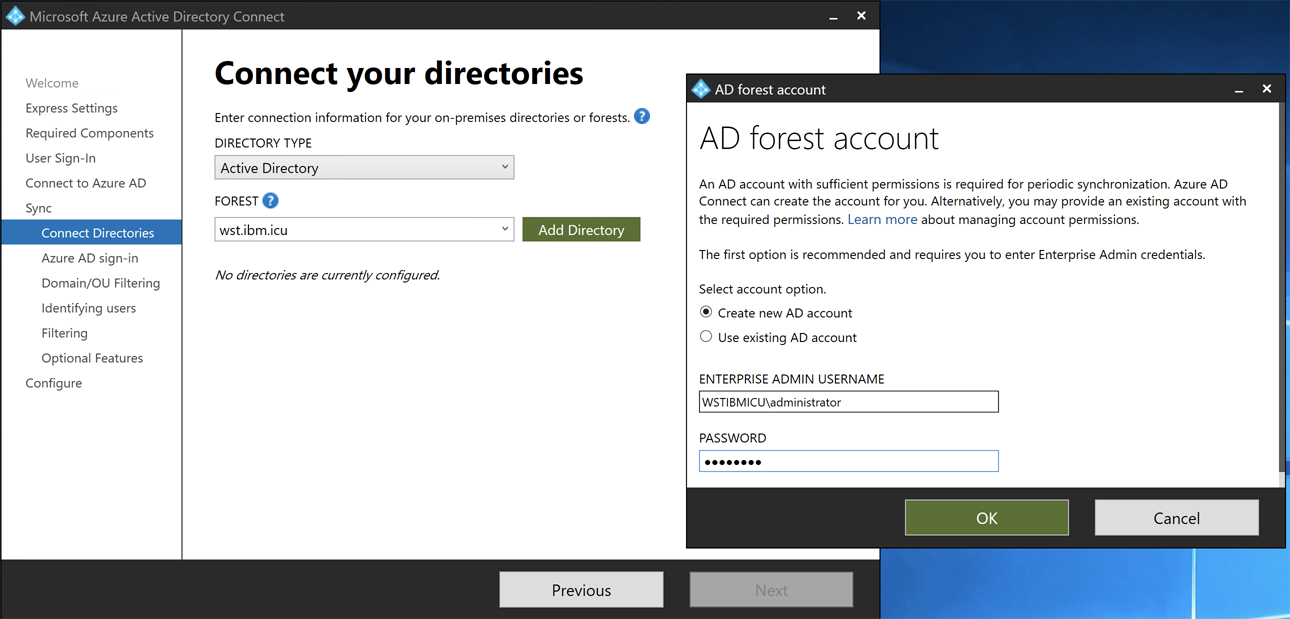

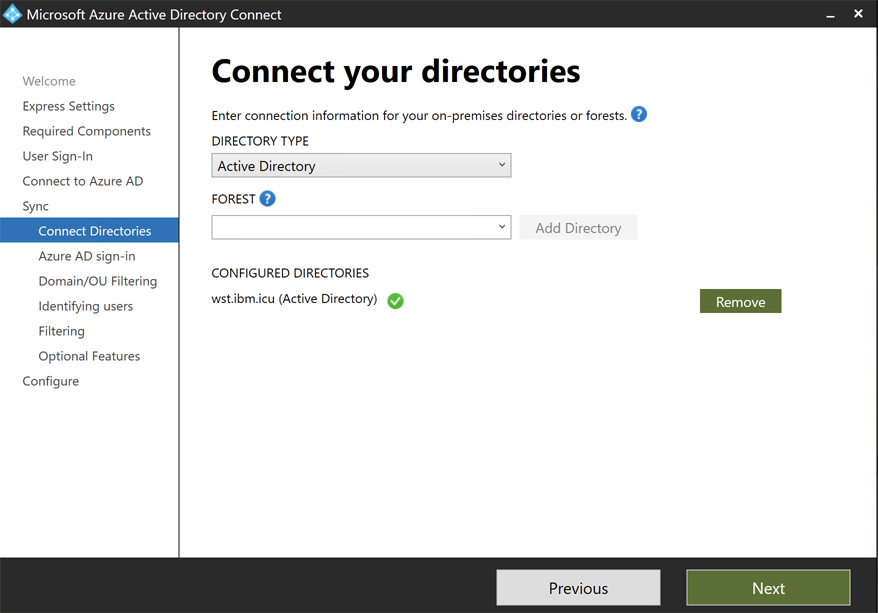

Cliquez sur

Sync>Connect Directories, sélectionnez le nom de domaine Active Directory sur site pour la FORÊT, puis cliquez surAdd Directory. -

Sélectionnez

Create new AD accountet indiquez l'identifiant de l'administrateur du domaine Active Directory sur site (l'utilisateur de l'administrateur du serveur Windows AD) dans les fenêtres contextuelles.

-

-

Ne modifiez pas les autres options et cliquez sur

Nextpour le reste des pages. -

Cliquez sur

Install.

Configuration d' Azure AD Connect pour la connexion hybride Azure AD

-

Lancez Azure AD Connect en double-cliquant sur l'icône du bureau.

-

Dans la fenêtre

Welcome, cliquez surConfigure.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/cece82f-configure-hybrid-azure-ad-aadcCfgWel.png",

"cece82f-configure-hybrid-azure-ad-aadcCfgWel.png",

884,

618,

"#000000",

null,

"6613ae5d74e9f9004b87061b"

]

}

]

}

[/block] -

Dans la fenêtre

Tasks, sélectionnezConfigure device optionset cliquez surNext.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/4cb54f2-configure-hybrid-azure-ad-aadcCfgTask.png",

"4cb54f2-configure-hybrid-azure-ad-aadcCfgTask.png",

872,

611,

"#000000",

null,

"6613ae5d44a5010064e38dac"

]

}

]

}

[/block] -

Dans la fenêtre

Overview, cliquez surNext. -

Dans la page

Connect to Azure AD, entrez l'identifiant AzureAD Admin. -

Dans la fenêtre

Device options, sélectionnezConfigure Hybrid Azure AD joinet cliquez surNext.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/d88a38b-configure-hybrid-azure-ad-aadcCfgDev.png",

"d88a38b-configure-hybrid-azure-ad-aadcCfgDev.png",

881,

618,

"#000000",

null,

"6613ae5fa445440010191143"

]

}

]

}

[/block] -

Dans la fenêtre

Device systems, sélectionnez les deux options et cliquez surNext.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/875c557-configure-hybrid-azure-ad-aadcCfgDevOpt.png",

"875c557-configure-hybrid-azure-ad-aadcCfgDevOpt.png",

884,

620,

"#000000",

null,

"6613ae60aed0b2004b794436"

]

}

]

}

[/block] -

Dans la fenêtre

SCP, cochez la case à côté du nom de domaine. -

Sélectionnez le nom du locataire IBM Verify pour

Authentication Serviceet cliquez surAdd. -

Spécifiez l'identifiant de l'administrateur du domaine Active Directory sur site (l'utilisateur de l'administrateur du serveur Windows AD) et cliquez sur

Next.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/f77ad05-configure-hybrid-azure-ad-aadcCfgScp2.png",

"f77ad05-configure-hybrid-azure-ad-aadcCfgScp2.png",

880,

615,

"#000000",

null,

"6613ae619d6a710052f438e8"

]

}

]

}

[/block] -

Cliquez sur

Nextpour le reste des pages et cliquez surConfigure. -

Cliquez sur

Exitune fois la configuration terminée.

Configuration de la validation contrôlée de la connexion hybride Azure AD

Reportez-vous au document de Microsoft intitulé Controlled validation of hybrid Azure AD join.

Effacer le SCP d'AD

Voir Effacer le SCP d'AD.

Configuration du registre côté client pour SCP

Voir Configuration du registre côté client pour SCP.

Passez la suite de ce document Microsoft Controlled validation of hybrid Azure AD join.

Validation de la jointure Hybrid Azure AD sur un périphérique Windows 10 joint à un domaine Active Directory sur site (facultatif)

Connexion au domaine Active Directory sur site

Reportez-vous à la section Tester la connexion à l' Active Directory sur site à partir d'un appareil Windows 10(facultatif) pour connecter un appareil Windows 10 au domaine AD local.

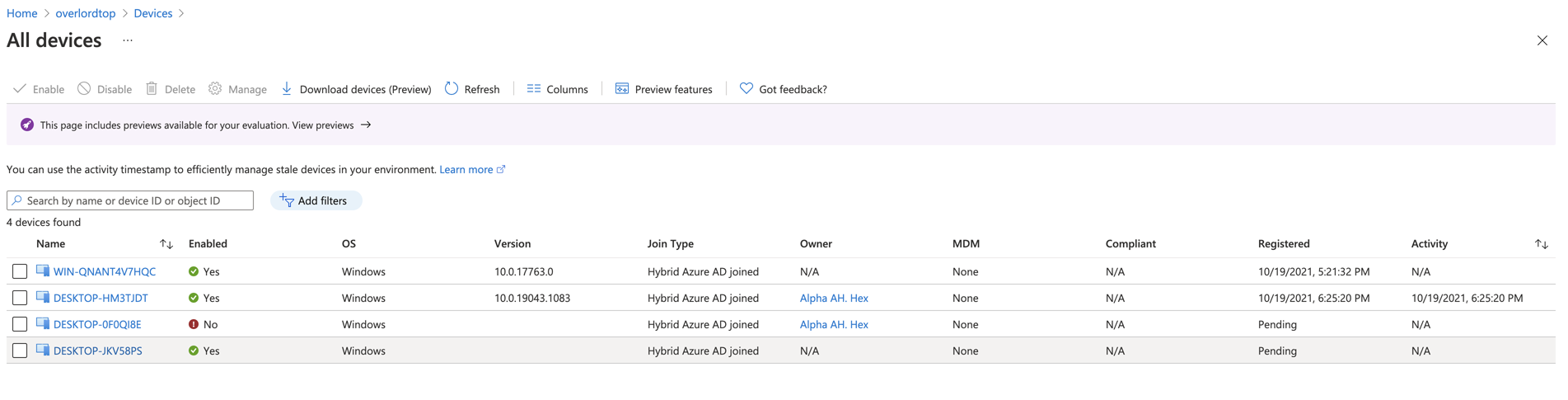

Attendre que l'état de l'appareil Windows 10 devienne Hybrid Azure AD Joined

La synchronisation de l'appareil Windows 10 nouvellement connecté au domaine Active Directory sur site avec Azure AD peut prendre jusqu'à 30 minutes.

Il se peut que l'appareil mette encore 30 minutes ou plus à effectuer la jonction Hybrid Azure AD après avoir été synchronisé avec Azure AD.

Remarque: Essayez de redémarrer l'appareil Windows 10 et de vous connecter à nouveau si la connexion Hybrid Azure AD n'est pas complètement terminée après un long moment.

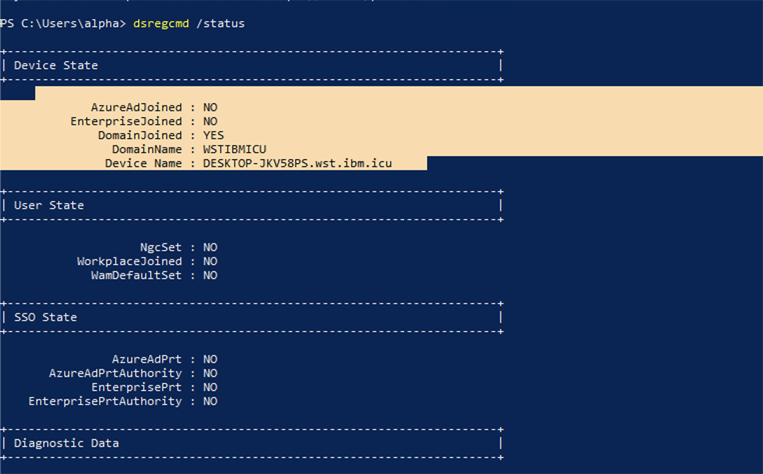

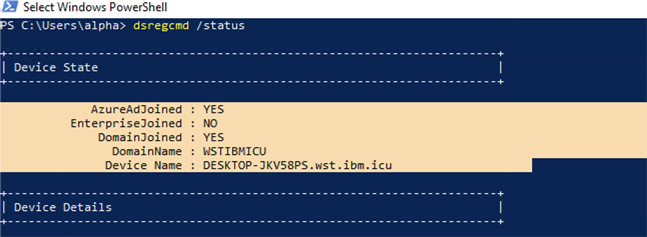

-

Vérifiez l'état de connexion de l'appareil Windows 10 Hybrid AAD en utilisant la ligne de commande

dsregcmd /statussur l'appareil Windows 10 :-

Après la connexion au domaine Active Directory sur site, avant que la connexion à Hybrid Azure AD ne soit entièrement terminée, l'état de l'appareil est le suivant :

AzureADJoined: NON

DomainJoined: OUI

-

Une fois la connexion à Hybrid Azure AD terminée, l'état de l'appareil est le suivant :

AzureADJoined: OUI

DomainJoined: OUI

-

-

Vérifiez l'état de la connexion à Azure AD Hybrid de l'appareil Windows 10 dans le portail Azure:

Une fois que le dispositif joint au domaine Active Directory sur site est synchronisé avec l'AAD, le dispositif apparaît dansAzure portal-Azure Active Directory-Devices.-

Avant que la jonction Hybrid Azure AD ne soit complètement terminée, la colonne device state

RegisteredestPending.

-

Une fois la jonction Hybrid Azure AD entièrement terminée, la colonne device state

Registeredindique la date et l'heure auxquelles la jonction Hybrid AAD est entièrement terminée.

-

Configuration du nom du principal de service (SPN) et du fichier Keytab pour activer l'authentification Kerberos

Création d'un utilisateur de compte de service sur le serveur Windows AD

Reportez-vous à la section Créer un nouvel utilisateur de domaine pour rejoindre un domaine pour savoir comment créer un nouvel utilisateur de domaine.

Lorsque vous créez un mot de passe pour le compte de service, décochez User must change password at next logon et cochez Password never expires.

Activation du cryptage Kerberos AES pour l'utilisateur du compte de service (facultatif)

-

Cliquez avec le bouton droit de la souris sur l'utilisateur de compte de service nouvellement créé et sélectionnez

Properties. -

Dans l'onglet

Account, dansAccount options, sélectionnezThis account supports Kerberos AES 128 bit encryption.et/ouThis account supports Kerberos AES 256 bit encryption.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/8af3951-configure-hybrid-azure-ad-userAccountEnc.png",

"8af3951-configure-hybrid-azure-ad-userAccountEnc.png",

411,

557,

"#000000",

null,

"6613ae674b81af0036e5df44"

]

}

]

}

[/block] -

Cliquez sur

OKpour enregistrer la modification.

Trouver l'enregistrement DNS A du nom d'hôte du locataire de IBM Verify

L'enregistrement DNS A du nom d'hôte du locataire IBM Verify doit être utilisé pour configurer le Service Principal Name (SPN) et créer le fichier keytab Kerberos.

Reportez-vous à Linux / MacOS ou Windows pour connaître l'enregistrement DNS A.

Linux / MacOS

- Ouvrez le terminal et exécutez la commande suivante :

dig <ISVTenentHostName> - Dans le résultat, sous la section

;; ANSWER SECTION:, il y a des lignes au format<FQDN>. 4 IN A <IP>, où<FQDN>est l'enregistrement DNS A pour le nom d'hôte du locataire IBM Verify.

Remarque: supprimez le '.' (point) à la fin de l'enregistrement DNS A.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/344f132-configure-hybrid-azure-ad-DNS_A_Mac2.png",

"344f132-configure-hybrid-azure-ad-DNS_A_Mac2.png",

885,

480,

"#000000",

null,

"6613ae680476dd003d67b9aa"

]

}

]

}

[/block]

Fenêtres

- Ouvrez PowerShell et exécutez la commande suivante :

nslookup <ISVTenentHostName>.

Note : Dans la ligne de commande, un '.' (point) doit être ajouté après le nom d'hôte du locataire IBM Verify sans espace. - Dans la sortie, sous

Non-authoritative answer:, une ligne commence parName:, la valeur aprèsName:est l'enregistrement DNS A pour le nom d'hôte du locataire IBM Verify.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/7a34b4c-configure-hybrid-azure-ad-DNS_A_Windows2.png",

"7a34b4c-configure-hybrid-azure-ad-DNS_A_Windows2.png",

985,

486,

"#000000",

null,

"6613ae693fd8fc0052c21e70"

]

}

]

}

[/block]

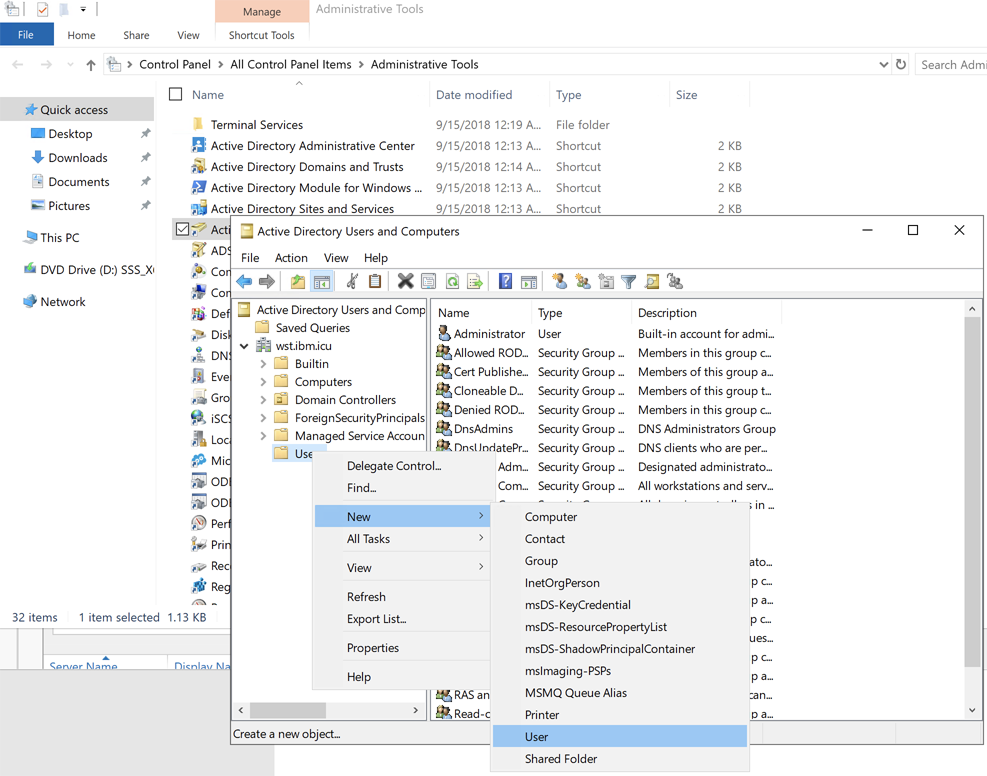

Configuration du nom du principal de service (SPN)

Ouvrez PowerShell et exécutez la commande suivante pour configurer un SPN pour le compte de service.

Le SPN doit être défini sur IBM Verify WSFed app configure.

setspn -S HTTP/<ISVTenantHostName_DNS_A_RECORD> <ServiceAccountName>

(Facultatif) Vérifiez que le compte de service possède l'attribut servicePrincipalName avec une valeur valide. Entrez la commande suivante :

setspn -L <ServiceAccountName>

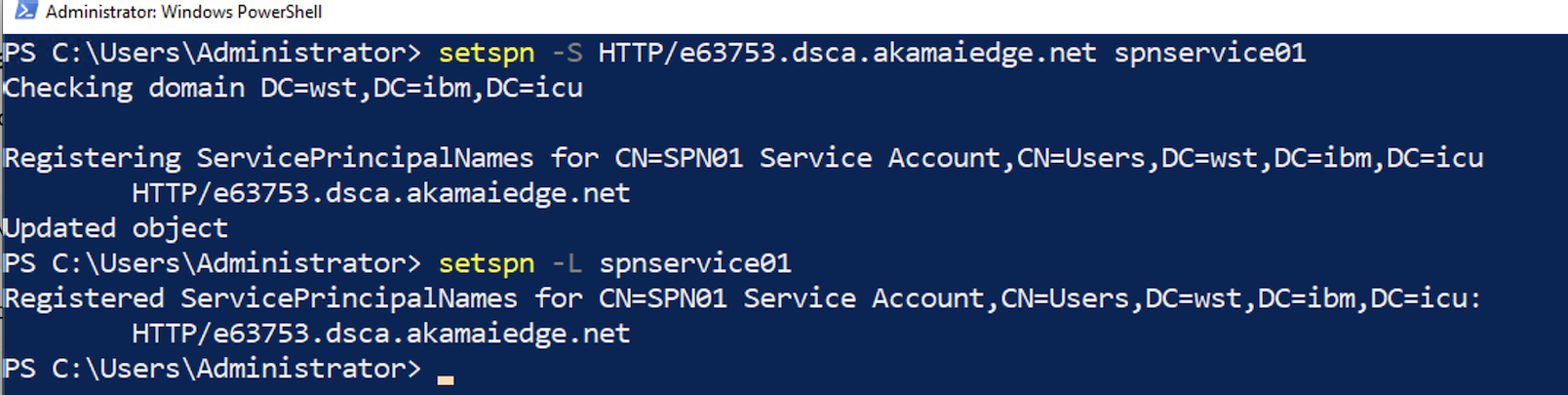

6. 6.4 Configuration du fichier Keytab

Ouvrez une console PowerShell et exécutez la commande suivante pour configurer le fichier Keytab.

Le fichier Keytab doit être téléchargé sur IBM Verify WSFed app configure.

NOTE : Utilisez les majuscules pour DOMAINNAME.

ktpass /out <FullPathToKeytabFile> /princ HTTP/<ISVTenantHostName_DNS_A_RECORD@DOMAINNAME> /mapuser <ServiceAccountName> /pass <ServiceAccountNamePassword> /pType KRB5_NT_PRINCIPAL

Si le cryptage est nécessaire, des paramètres supplémentaires peuvent être ajoutés à la fin de la commande :

- Pour AES128: ajouter

/crypto AES128-SHA1. - Pour AES256: ajouter

/crypto AES256-SHA1.

Reportez-vous au document Microsoft ktpass pour plus de détails sur la commandektpass.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/c606e28-configure-hybrid-azure-ad-ktpassCmd.png",

"c606e28-configure-hybrid-azure-ad-ktpassCmd.png",

2549,

290,

"#000000",

null,

"6613ae6ba9608800620067dd"

]

}

]

}

[/block]

Étape facultative: Configurer le fichier keytab pour qu'il contienne plusieurs SPN.

Condition préalable : un fichier keytab existant contient un ou plusieurs SPN.

Pour ajouter un SPN pour le ServiceAccount dans le fichier keytab existant, exécutez la commande suivante :

ktpass /in <FullPathToOriginalKeytabFile> /out <FullPathToNewKeytabFile> /princ HTTP/<ISVTenantHostName_DNS_A_RECORD@DOMAINNAME> /mapuser <ServiceAccountName> /pass <ServiceAccountNamePassword> /pType KRB5_NT_PRINCIPAL

Si /in et /out sont le même fichier, le fichier keytab existant est écrasé.

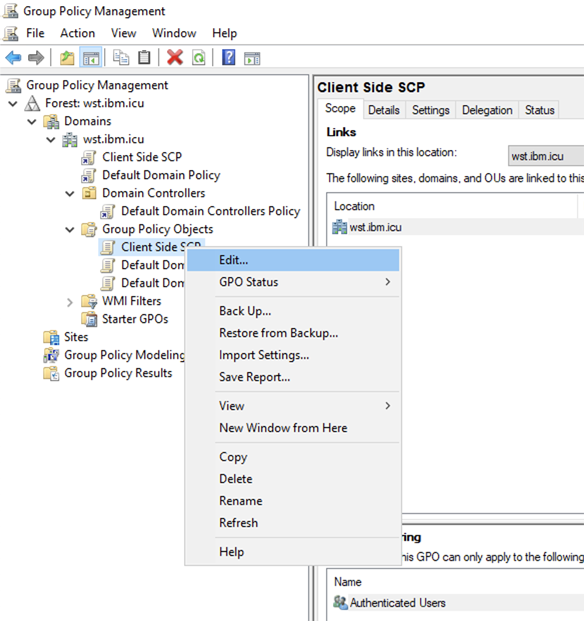

Configuration de IBM Verify tenant URL à la zone Intranet à l'aide d'un objet de stratégie de groupe

-

Ouvrez le site

Group Policy Management. -

Modifiez l'objet de stratégie de groupe

Client Side SCPcréé dans Configure client-side registry setting for SCP.

-

Sélectionnez

Policies>Administrative Templates>Windows Components>Internet Explorer>Internet Control Panel>Security Page. -

Editer

Site to Zone Assignment List.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/e2a0dd7-configure-hybrid-azure-ad-editSecPage.png",

"e2a0dd7-configure-hybrid-azure-ad-editSecPage.png",

1068,

1377,

"#000000",

null,

"6613ae6eed0826001291aa9a"

]

}

]

}

[/block] -

Activez la politique et cliquez sur

ShowsousOptions.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/d4a5c12-configure-hybrid-azure-ad-edittingSZAL.png",

"d4a5c12-configure-hybrid-azure-ad-edittingSZAL.png",

740,

812,

"#000000",

null,

"6613ae6f88e089001fa0349d"

]

}

]

}

[/block] -

Entrez le locataire IBM Verify URL à

Value name(le URL doit commencer parhttps://), entrez 1 àValue.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/72207a3-configure-hybrid-azure-ad-addToSZAL.png",

"72207a3-configure-hybrid-azure-ad-addToSZAL.png",

759,

858,

"#000000",

null,

"6613ae70a9608800620067e0"

]

}

]

}

[/block] -

Enregistrer et fermer. Assurez-vous que l'objet de stratégie de groupe

Client Side SCPest lié au domaine.

Cette opération devrait déjà avoir été effectuée dans la section Configurer les paramètres du registre côté client pour SCP.

Activation de l'authentification Kerberos pour l'application IBM Verify Microsoft 365 (WS-Federation)

Kerberos l'authentification peut être activée en utilisant IBM Verify WebUI ou API.

- Reportez-vous à la section Utilisation de l' WebUI pour activer l'authentification Kerberos à l'aide de l' WebUI.

- Reportez-vous à la section Utilisation de l'API(curl) pour activer l'authentification Kerberos à l'aide de l'API.

Utilisation de l' WebUI

S'il existe une application Microsoft 365 (WS-Federation), reportez-vous à la section Mettre à jour une application Microsoft 365 existante(WS-Federation).

Sinon, reportez-vous à la section Créer une nouvelle application Microsoft 365(WS-Fédération).

Mettre à jour une application Microsoft 365 existante (WS-Federation)

- Connectez-vous au portail d'administration IBM Verify.

- Cliquez sur

Applications. - Recherchez l'application Microsoft 365 à mettre à jour dans la liste et cliquez sur l'icône en forme de roue dentée à droite de la ligne pour modifier les paramètres de l'application.

- Cliquez sur l'onglet

Sign-on. Assurez-vous que le siteSign-on methodest bienWS-Federation. - Dans la section

Upload keytab file, cliquez surSelect keytab fileet sélectionnez le fichier keytab à utiliser. - Dans la section

Service principal names, entrez le SPN à utiliser. - Si la case

Federate multiple domains for Microsoft 365est cochée, plusieurs SPN peuvent être ajoutés.

Note: Assurez-vous que le fichier keytab contient tous les SPN. - Cliquez sur

Save. La somme de contrôle sha256 du fichier keytab téléchargé est affichée après l'enregistrement.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/a6c5d3c-configure-hybrid-azure-ad-webui_update_keytab_spn.png",

"a6c5d3c-configure-hybrid-azure-ad-webui_update_keytab_spn.png",

901,

427,

"#000000",

null,

"6613ae7167106c00429ffdb6"

]

}

]

}

[/block]

Créer une nouvelle application Microsoft 365 (WS-Federation)

- Connectez-vous au portail d'administration IBM Verify.

- Cliquez sur

Applications. - Cliquez sur

Add application. - Sélectionnez

Microsoft 365dans la listeSelect Application Typeet cliquez surAdd application. - Complétez les informations sur l'onglet

General. - Cliquez sur l'onglet

Sign-onet sélectionnezWS-FederationpourSign-on method.Provider IDetWS-Federation end point of the applicationne sont pas modifiés. Assurez-vous que le certificat correct est sélectionné pourSignature Certificate. - Sélectionnez l'attribut à utiliser pour

Name identifiersousSAML subject. - Sélectionnez les attributs à utiliser pour

UPNetImmutableIDsousAttribute mappings. Des mappages d'attributs supplémentaires peuvent être ajoutés ici si nécessaire. - Cliquez sur

Select keytab fileet sélectionnez le fichier keytab à utiliser. - Dans la section

Service principal names, entrez le SPN à utiliser. - Si l'option

Federate multiple domains for Microsoft 365est cochée, plusieurs SPN peuvent être ajoutés.

Remarque: assurez-vous que le fichier keytab contient tous les SPN. - Cliquez sur le bouton

Saveen bas à droite de la page. - Configurez le site

Access Typesous l'ongletEntitlements. - Cliquez sur

Save.

Provisionnement des utilisateurs Microsoft Active Directory sur site en IBM Verify

Se référer à l'approvisionnement de l' Active Directory.

Valider l'authentification Kerberos en activant la configuration silencieuse de OneDrive (facultatif)

OneDrive silent configure peut être utilisé pour vérifier si l'authentification Kerberos est correctement configurée.

Pour plus d'informations, voir :

- https://docs.microsoft.com/en-us/onedrive/use-group-policy

- https://docs.microsoft.com/en-us/onedrive/use-group-policy#silently-sign-in-users-to-the-onedrive-sync-app-with-their-windows-credentials

Obtenir le modèle administratif OneDrive et l'installer sur le serveur Windows AD

Reportez-vous à https://docs.microsoft.com/en-us/onedrive/use-group-policy pour obtenir les fichiers du modèle d'administrateur OneDrive et copiez-les sur le serveur Windows AD.

-

Ouvrez l'explorateur de fichiers, indiquez

\\<domainName>\SYSVOL\<domainName>\Policiesdans la barre d'adresse. -

Cliquez avec le bouton droit de la souris et créez un dossier

PolicyDefinitions.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/97c4a6a-configure-hybrid-azure-ad-policy01.png",

"97c4a6a-configure-hybrid-azure-ad-policy01.png",

806,

399,

"#000000",

null,

"6613ae72a75f23004abc7ade"

]

}

]

}

[/block] -

Ouvrez le dossier

PolicyDefinitionset copiez les fichiers du modèle d'administrateur OneDrive dansPolicyDefinitions.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/b57b49f-configure-hybrid-azure-ad-policy02.png",

"b57b49f-configure-hybrid-azure-ad-policy02.png",

875,

568,

"#000000",

null,

"6613ae7300b394003cd384b1"

]

}

]

}

[/block] -

Créez un dossier

ensousPolicyDefinitions. -

Copiez

OneDrive.admldans le dossieren.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/ae728f9-configure-hybrid-azure-ad-policy03.png",

"ae728f9-configure-hybrid-azure-ad-policy03.png",

912,

332,

"#000000",

null,

"6613ae7444a5010064e38e01"

]

}

]

}

[/block]

Configuration d'un objet de stratégie de groupe pour activer la configuration silencieuse de OneDrive

-

Ouvrez le site

Group Policy Management. -

Cliquez avec le bouton droit de la souris sur

Group Policy Objectet sélectionnezNew.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/856fff8-configure-hybrid-azure-ad-gpo_01.png",

"856fff8-configure-hybrid-azure-ad-gpo_01.png",

1547,

868,

"#000000",

null,

"6613ae76931eab002a0ccb34"

]

}

]

}

[/block] -

Donnez-lui un nom :

OneDrive Silent Config.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/57df8b5-configure-hybrid-azure-ad-OneDriveGPO01.png",

"57df8b5-configure-hybrid-azure-ad-OneDriveGPO01.png",

425,

195,

"#000000",

null,

"6613ae769929500036627a6f"

]

}

]

}

[/block] -

Modifier l'objet de stratégie de groupe

OneDrive Silent Config.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/d371e2e-configure-hybrid-azure-ad-OneDriveGPO02.png",

"d371e2e-configure-hybrid-azure-ad-OneDriveGPO02.png",

590,

626,

"#000000",

null,

"6613ae773b2ffa00111f4890"

]

}

]

}

[/block] -

Sélectionnez

Policies>Administrative Templates>OneDrive, changez la politiqueSilently sign in users to the OneDrive sync app with their Windows credentialsenEnabled.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/d4ffb20-configure-hybrid-azure-ad-OneDriveGPO03.png",

"d4ffb20-configure-hybrid-azure-ad-OneDriveGPO03.png",

1344,

722,

"#000000",

null,

"6613ae79492af7000f6a7f12"

]

}

]

}

[/block] -

Enregistrer et fermer.

-

Lier l'objet de stratégie de groupe

OneDrive Silent Configau domaine.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/1c9f33b-configure-hybrid-azure-ad-OneDriveGPO04.png",

"1c9f33b-configure-hybrid-azure-ad-OneDriveGPO04.png",

1117,

686,

"#000000",

null,

"6613ae7ac0a466002a2a8b25"

]

}

]

}

[/block]

Validation de l'activation de la configuration silencieuse de OneDrive sur un appareil Windows 10

Assurez-vous que l'appareil Windows 10 est relié au domaine Active Directory sur site.

Un redémarrage de l'appareil Windows 10 peut être nécessaire pour obtenir la dernière stratégie de groupe à partir du serveur Windows AD.

Connectez-vous à l'appareil Windows 10 en tant qu'utilisateur du domaine. Une notification est envoyée par OneDrive si la configuration de l'authentification Kerberos est correcte.

Le nom affiché sur la notification OneDrive est le nom du locataire AzureAD.

Updated 2 months ago