Détection et réponse aux menaces liées à l'identité

Identifier les menaces et y remédier

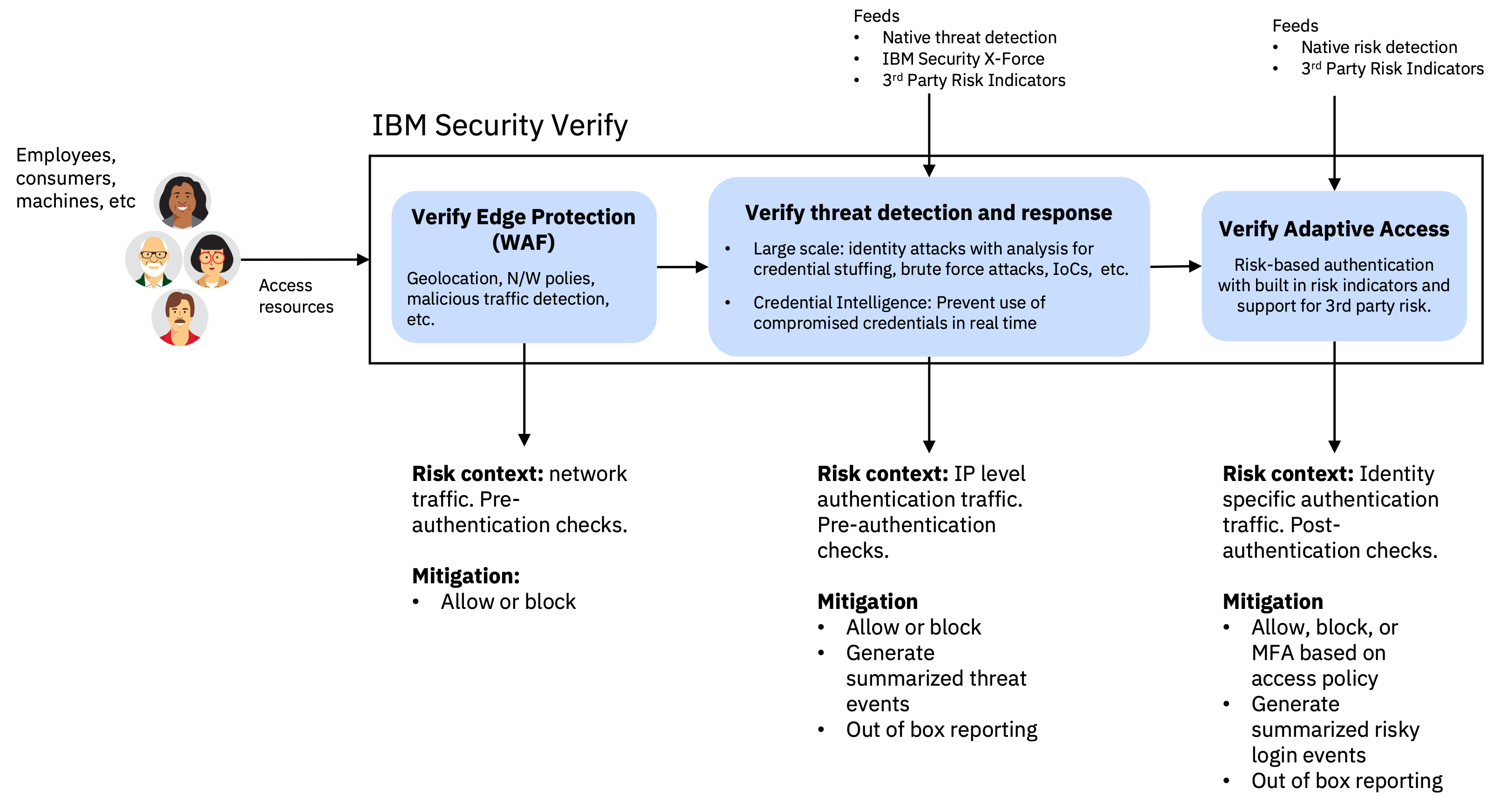

La gestion des identités et des accès est la première ligne de défense de toute organisation. Avec l'augmentation des vecteurs de menace, des surfaces d'attaque et de la fréquence des attaques, il devient essentiel d'adopter une approche "décalée vers la gauche" pour identifier les menaces. Les attaques devenant de plus en plus sophistiquées, l'analyse et la correction des attaques doivent être effectuées immédiatement, en temps réel. Les solutions IAM sont capables d'apporter une valeur ajoutée à la gestion des informations et des événements de sécurité (SIEM) de manière native, en déplaçant l'identification et la remédiation des menaces liées à l'IAM "vers la gauche".

La détection et la correction des menaces liées à l'identité (ITDR) fournies par IBM Verify permettent aux organisations d'identifier de manière proactive les attaques d'identité à grande échelle et d'y remédier. La valeur ITDR native fournie par IBM Verify applique l'IA pour déterminer les anomalies trouvées dans tout le trafic visible. IBM Verify dispose d'un système d'atténuation permettant d'identifier et d'atténuer les menaces au niveau des différents points d'entrée.

Vérifier la protection des frontières (WAF)

Chaque fois qu'une demande arrive à Verify, elle est d'abord analysée au niveau de la périphérie afin de bloquer le trafic suspect. Cela permet de prévenir les attaques telles que l'injection de commande, le Cross Site Scripting (XSS), le DDOS, le HTTP invalide, l'injection de PHP, l'inclusion de fichier à distance, l'injection de SQL, les chevaux de Troie et bien d'autres encore. Avec une solution de sécurité périphérique, Verify utilise également la géolocalisation et les politiques de réseau pour sécuriser l'infrastructure. Les mesures d'identification et de remédiation comprennent des règles de pare-feu pour les applications Web, des règles IP, une protection contre les DOS basée sur des limites de débit par IP, et la réputation du client basée sur le comportement antérieur des adresses IP individuelles et partagées. Il est conçu pour arrêter les clients malveillants avant qu'ils ne puissent attaquer.

En outre, le gestionnaire de bots détecte les alertes et empêche le trafic de bots. En outre, IBM Verify définit des règles personnalisées pour refuser le trafic suspect qui pourrait ne pas relever des protections standard fournies par le service WAF.

L'équipe de détection et de réponse en matière de sécurité de IBM Verify surveille les menaces et les activités suspectes dans son écosystème de milliers de clients et de partenaires, et réagit en prenant les mesures appropriées. Les adresses IP malveillantes connues sont ajoutées à une liste de blocage au niveau de la couche périphérique, en même temps que divers contrôles de sécurité couvrant le cryptage, la sécurité des données des locataires, la séparation et la sécurité du réseau, etc. Cela permet d'empêcher l'accès à tout locataire Verify à partir des adresses IP.

Vérifier la détection et la correction des menaces (ITDR)

La couche de défense suivante est le module de détection des menaces et de remédiation, qui analyse le trafic entrant pour détecter les attaques potentielles liées à l'identité, telles que l'insertion de données d'identification, les attaques par force brute, les anomalies de connexion, etc. Il utilise également les informations sur les menaces fournies par IBM Security X-Force.

Le module de détection des menaces et de remédiation utilise des modèles de menaces historiques générés par tous les locataires de IBM Verify. Tout locataire peut profiter des alertes générées par le module, même s'il n'y a pas eu d'attaque antérieure. Cette capacité permet d'atténuer les attaques de manière proactive. Pour s'aligner sur les principes de protection de la vie privée, les données des locataires sont rendues anonymes lorsque d'autres locataires décident de remédier de manière proactive aux menaces d'attaques détectées sur les locataires cibles.

Exemple : Si Acme Corp est attaquée, Umbrella Corp et Big Blue Corp peuvent être alertées de l'attaque et y remédier de manière proactive sans savoir que Acme Corp a été attaquée.

Le module de détection des menaces et de remédiation couvre les vecteurs de menace suivants.

-

X-Force Actionable IPs : Ce vecteur de menace examine les flux de données fournis par IBM Security X-Force. Le flux de données est un ensemble de signaux qui sont évalués et agrégés pour identifier et classer les adresses IP suspectes. Les données relatives aux télécoms et aux autres réseaux auxquelles IBM Security X-Force participe et qu'il alimente sont utilisées pour détecter les adresses IP suspectes. Cette capacité vise à empêcher les adresses IP connues et suspectes d'accéder au système.

-

Échecs de connexion : Ce vecteur de menace examine les modèles d'échecs de connexion pour le premier et le deuxième facteur afin de déterminer si les échecs de connexion se situent dans le seuil normal ou s'écartent des seuils normaux. Cette capacité vise à prévenir les attaques à grande échelle, en particulier les connexions par force brute à partir d'adresses IP identifiées.

-

Écarts de connexion : Ce vecteur de menace examine les modèles de connexion réussie pour le premier et le deuxième facteur afin de déterminer si les connexions réussies se situent dans le cadre des expériences de seuil normales ou si elles s'en écartent. Cette capacité vise à empêcher les connexions réussies à partir d'identifiants volés à partir des adresses IP qui utilisent ce type d'attaque.

-

Le bourrage d'identité/la compromission des informations d'identification : Ce vecteur de menace s'intéresse à l'utilisation de mots de passe courants ou falsifiés lors de la connexion, afin d'identifier les adresses IP qui persistent à utiliser ces mots de passe. Cette capacité vise à empêcher les connexions d'informations d'identification courantes ou hameçonnées à partir des adresses IP qui utilisent ce type d'attaque.

Une fois qu'il a été confirmé que le trafic n'est pas suspect, il passe aux contrôles de préauthentification. Il s'agit notamment de vérifier si l'identifiant entrant est un mot de passe courant ou un identifiant précédemment compromis. Si cette vérification est positive, IBM Verify applique des règles d'accès pour déterminer si la demande est autorisée ou bloquée et si une vérification supplémentaire est nécessaire.

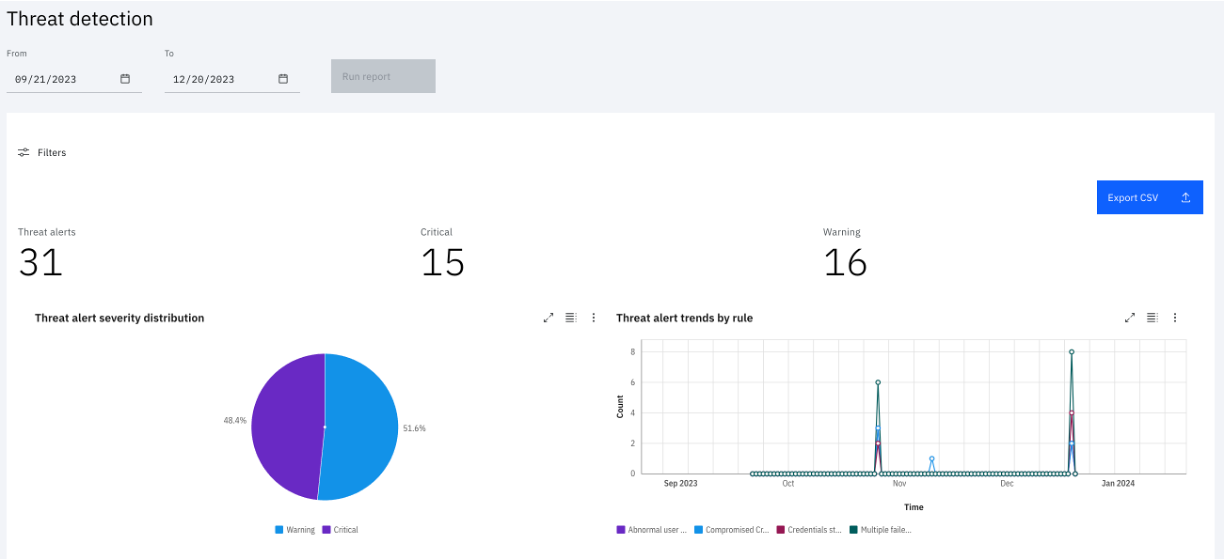

Les événements de détection des menaces résument les événements de menace générés lors de la détection.

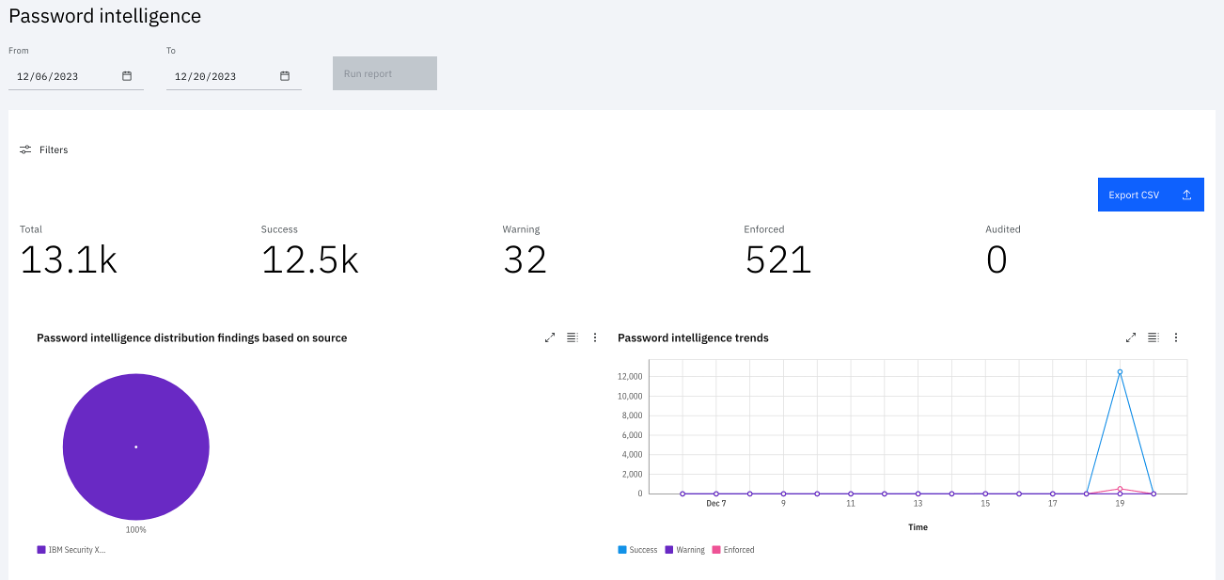

Dans le cadre du module ITDR, IBM Verify empêche l'utilisation de mots de passe communs ou hameçonnés avec une remédiation immédiate. IBM Verify dispose de flux provenant de IBM Security X-Force et d'autres communautés de craqueurs de mots de passe afin de fournir des informations sur les mots de passe. L'intelligence des mots de passe est liée au vecteur de menace "Credential stuffing/compromised credential".

Vérifier l'accès adapté

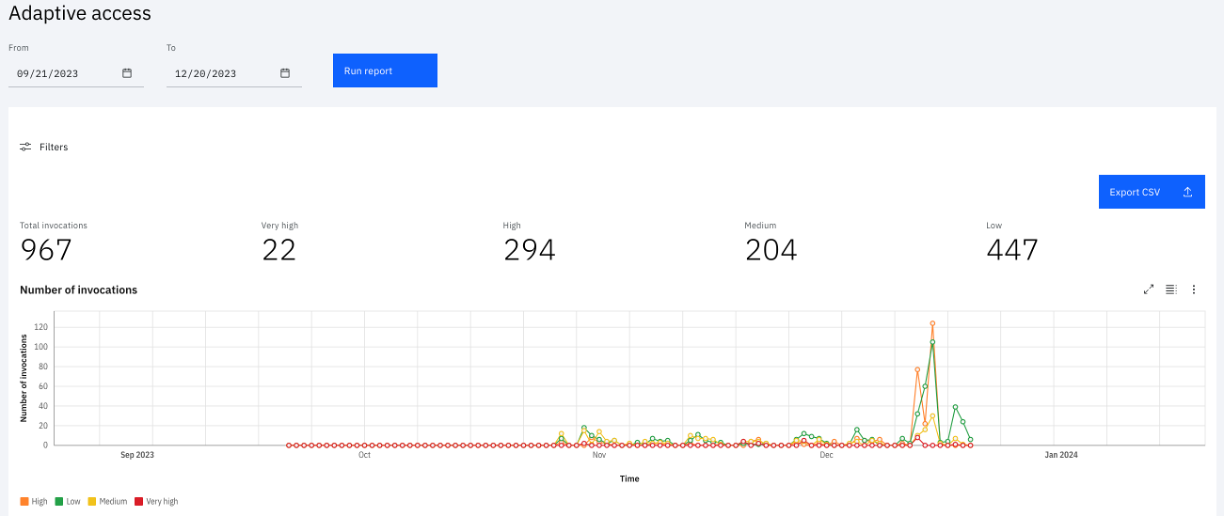

IBM Verify offre un moteur de risque adaptatif et robuste qui peut être configuré pour évaluer les règles de contrôle d'accès en fonction du contexte de la demande, comme la géographie et les plages de sous-réseaux IP. Il peut également être configuré en fonction du contexte et des attributs de l'utilisateur, de l'état de conformité d'un appareil provenant d'une solution de gestion d'appareils, de données biométriques dynamiques sur le comportement de l'utilisateur, etc. En fonction du résultat de l'évaluation de la politique, la décision peut consister à autoriser la transaction, à la bloquer, à demander des facteurs d'authentification supplémentaires ou à diriger l'utilisateur vers un système externe.

La capacité d'authentification basée sur le risque est l'accès adaptatif. Les options MFA comprennent l'OTP par SMS/Email, TOTP et l'application IBM Verify Authenticator (exemple : push, présence de l'utilisateur et biométrie). Les options sans mot de passe comprennent également le QRCode et les clés d'accès (FIDO).

Rapports sur les menaces et visibilité

Outre la détection et l'atténuation des menaces, IBM Verify fournit des visualisations et une analyse plus approfondie des menaces et des détails qui y sont associés.

Updated 5 months ago