Orchestration

Orchestrer la gestion des identités et des accès (IAM)

La gestion des identités et des accès (IAM) est complexe et nécessite une connaissance approfondie du domaine et une expertise technique. L'IAM est la pierre angulaire de l'interaction avec les individus, qu'il s'agisse d'employés, de consommateurs ou de machines. Par conséquent, les parties prenantes interfonctionnelles telles que la ligne d'activité, le marketing, la protection de la vie privée, l'informatique, etc. doivent être en mesure de produire des résultats commerciaux qui concernent également l'installation et la configuration de la gestion des identités et des accès (IAM). Les organisations recherchent une expérience plus simple pour consommer et configurer l'IAM à travers toutes les personas en tant qu'expérience fondamentale et habilitante. Plus précisément, il s'agit de

- Définir la meilleure expérience et le meilleur parcours de l'utilisateur.

- Évaluer les risques et les fraudes avec des mesures d'atténuation appropriées.

- Connexion de plusieurs solutions IAM par le biais d'une structure d'identité commune. Par exemple, des registres existants connectés à une plateforme IAM moderne.

Un outil d'orchestration permet une configuration "low-code" ou "no-code", ce qui permet aux administrateurs et à d'autres personnes d'interagir facilement avec IAM et de configurer des expériences à l'aide d'un éditeur de type "drag and drop" (glisser-déposer). Les capacités d'orchestration réduisent au minimum le code à écrire et suppriment la nécessité d'avoir des connaissances techniques dans le domaine pour obtenir les résultats commerciaux permis par l'IAM.

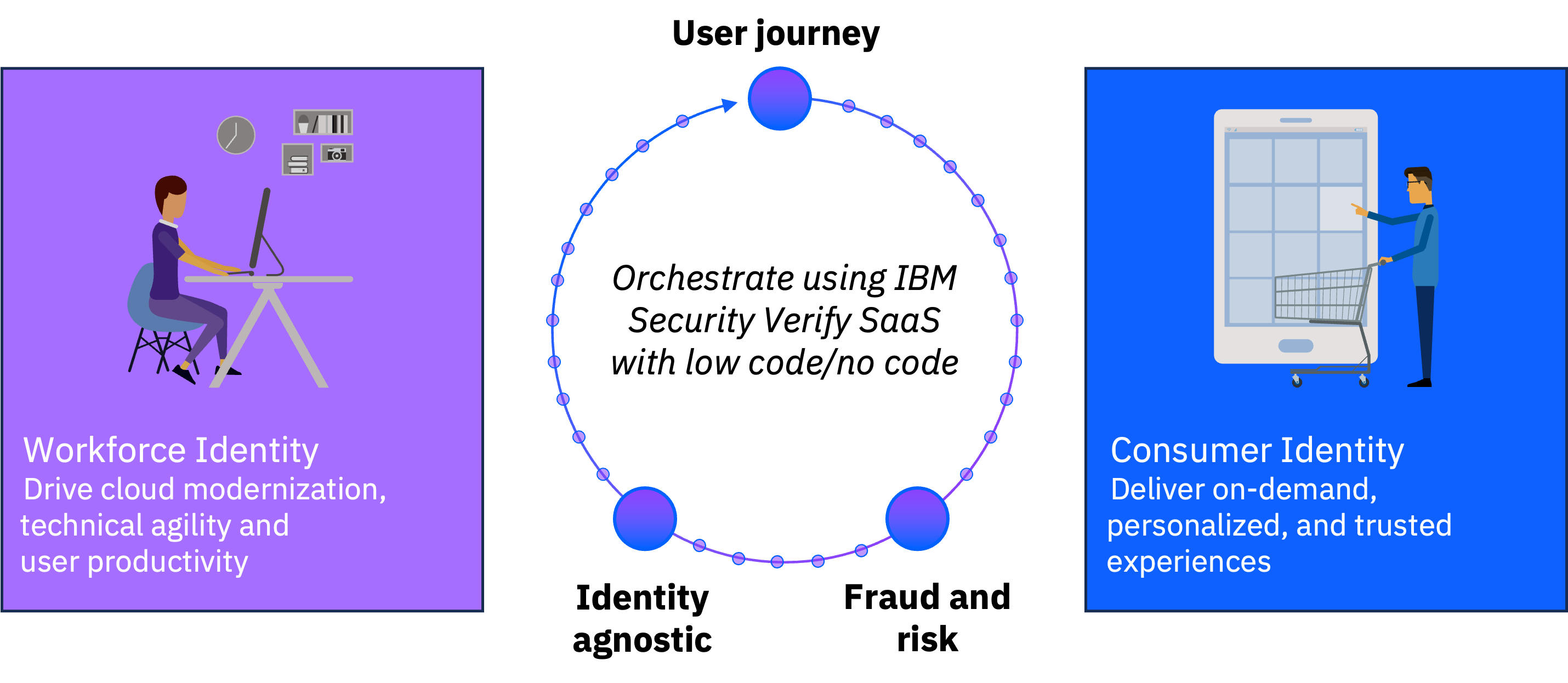

IBM Verify SaaS offre une orchestration grâce à des fonctionnalités telles que le concepteur de flux, les politiques d'accès adaptatives, les intégrations basées sur les normes IdP, les agents d'annuaire, etc, IBM Application Gateway et bien d'autres choses encore, qui offrent toutes une expérience sans code ou avec un code réduit. Cela permet aux organisations d'orchestrer les types de scénarios suivants :

-

Parcours de l'utilisateur : Cette expérience d'orchestration consiste à définir des parcours utilisateurs agréables et intuitifs. Cela peut couvrir la création et l'enregistrement de comptes d'accès, les approbations de création de comptes, les approbations de demandes, la confidentialité des données et le consentement, l'acheminement de l'expérience de connexion, la récupération du profil du compte, l'inscription et l'utilisation de l'authentification multifactorielle, et bien plus encore. Cette expérience d'orchestration concerne la manière dont les individus sont dirigés vers des expériences basées sur la manière dont les organisations interagissent avec les individus afin d'obtenir les meilleurs résultats commerciaux.

-

Fraude et risque : Cette expérience d'orchestration consiste à définir comment les personnes de confiance sont autorisées et comment les personnes non fiables sont limitées par l'authentification de sécurité. Cela peut aller de l'évaluation adaptative des risques à l'évaluation et l'atténuation des risques par des tiers, en passant par l'agrégation des politiques de risque, etc.

-

Modernisation indépendante de l'identité : Cette expérience d'orchestration consiste à aider les organisations à gérer, migrer et appliquer la sécurité sur les identités d'une solution IAM à une autre solution IAM. Il peut s'agir de la solution IAM cible ( IBM Verify ) ou de toute autre solution IAM moderne. Les scénarios les plus courants sont la migration des utilisateurs d'un répertoire existant vers un nouveau système IAM, la protection des applications existantes avec une protection avancée contre la fraude et les risques, etc.

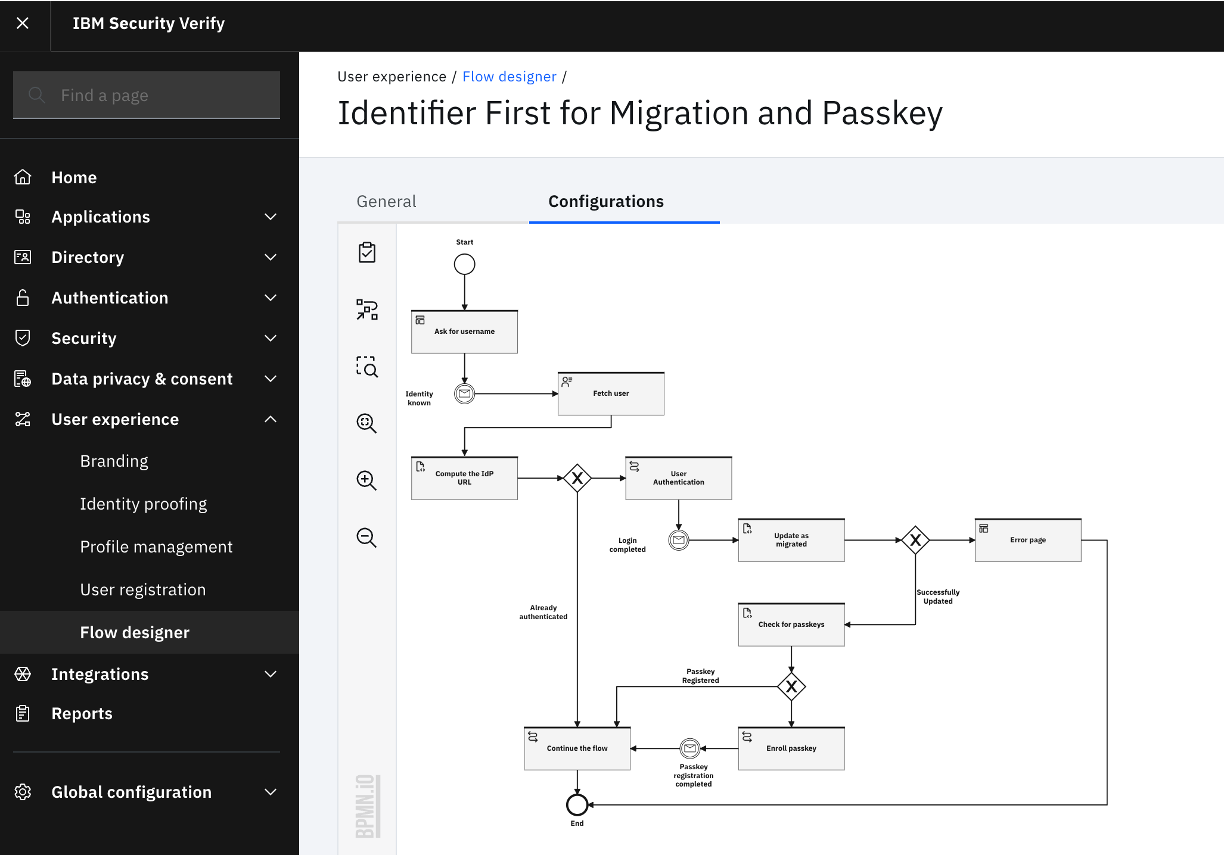

Le concepteur de flux au sein de IBM Verify

Pour permettre l'orchestration par le biais d'une interface graphique à code réduit ou sans code pour les administrateurs, IBM Verify propose un "concepteur de flux". Il ne s'agit là que de l'une des capacités clés qui permettent aux expériences "low-code" ou "no-code" d'orchestrer les cas d'utilisation au sein de IBM Verify.

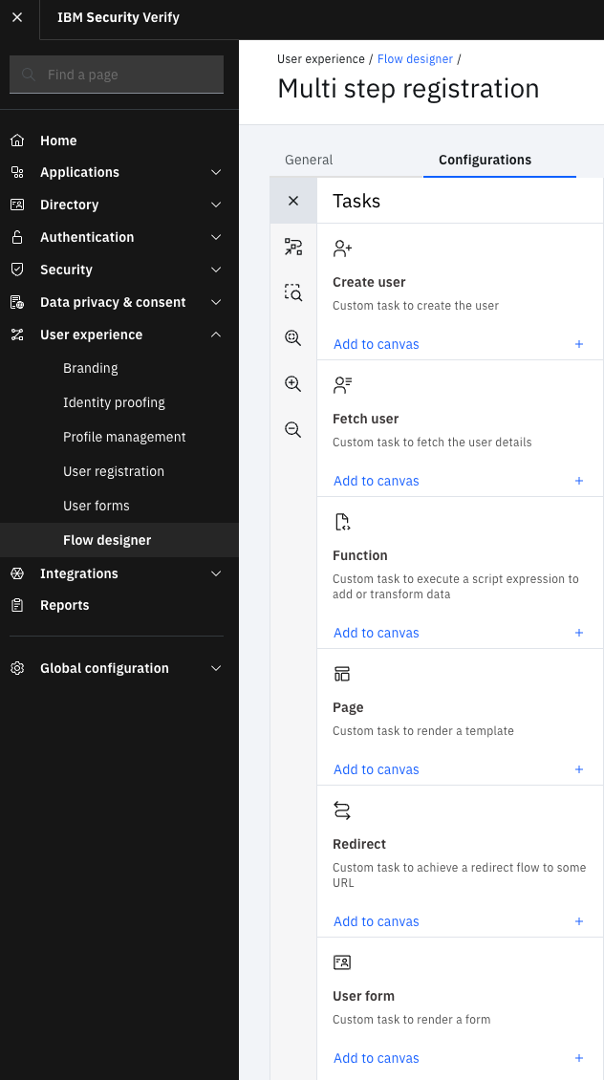

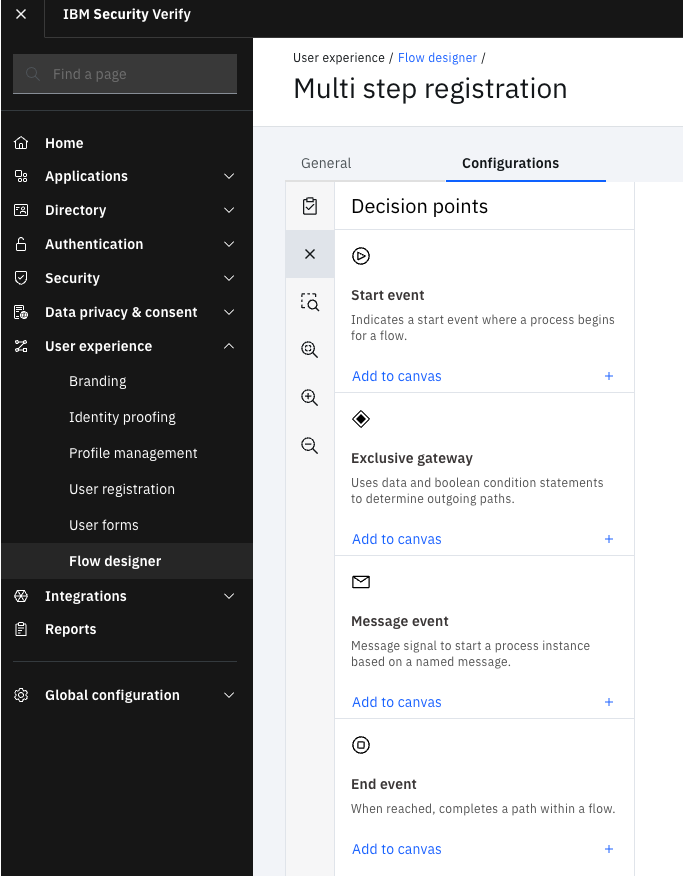

Le concepteur de flux offre quelques éléments qui permettent aux organisations de réaliser des expériences à code réduit ou sans code :

- Tâches: il s'agit de composants prédéfinis que l'on fait glisser sur le canevas du concepteur de flux et que l'on relie entre eux pour obtenir l'expérience IAM souhaitée. Les exemples de tâches sont les suivants : formulaires d'utilisateur, vérification de l'identité, consentements, fonctions, pages, redirection du navigateur, création d'un utilisateur, approbations, etc.

- Points de décision : il s'agit des conditions qui déterminent la manière dont l'expérience navigue dans le concepteur de flux. Les points de décision sont par exemple Start, End, Conditional routing (Exclusive gateway), etc.

Au fur et à mesure de la création et de la modification des flux, les administrateurs peuvent importer et exporter des flux. Cela permet de créer des modèles et de modifier facilement un flux à partir d'un flux existant.

Utilisé conjointement avec les autres fonctionnalités fournies par IBM Verify (telles que Adaptive access, Identity source integration, IBM Application Gateway, et plus encore), le concepteur de flux aide les administrateurs à débloquer des cas d'utilisation puissants définis par une structure commune d'orchestration de l'IAM.

Mise en route

Pour commencer à utiliser le concepteur de flux sur IBM Verify, consultez ces guides de configuration pour orchestrer une expérience IAM.

Updated 5 months ago