Azure Adhésion à l'AD

Introduction

Ce document fournit des instructions sur la manière de configurer Azure AD join en utilisant IBM® Verify comme fournisseur d'identité.

Les conditions suivantes doivent être remplies :

- Azure AD avec accès administrateur

- Dispositif Windows avec Powershell et le module Microsoft Online Services installés.

- IBM Verify avec un accès administrateur.

Effectuez les tâches suivantes :

- Azure Active Directory

- Activer la jonction des appareils

- Configurer un domaine Azure AD fédéré

- Provisionner un utilisateur dans Azure AD à l'aide de commandes Powershell

- IBM Verify

- Configurer l'application Microsoft 365 (WS-Federation)

Activation de la jonction de périphériques et configuration d'un domaine Azure AD fédéré

Activation de la jonction des appareils

-

Connectez-vous au portail Azure https://aad.portal.azure.com/

-

Configurez les paramètres de l'appareil comme indiqué ci-dessous pour permettre à l'utilisateur de joindre l'appareil à Azure AD, désactivez les paramètres MFA du côté d' Azure AD pour éviter le double MFA.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/6769f55-configure-azure-ad-join-AzureDeviceSettings.png",

"6769f55-configure-azure-ad-join-AzureDeviceSettings.png",

1536,

864,

"#000000",

null,

"654475fd5428690602f96dc1"

]

}

]

}

[/block] -

[Facultatif] Activer l'inscription automatique à Intune. Lors de la connexion à Azure AD, l'ordinateur est automatiquement inscrit à Intune avec les configurations suivantes.

-

Sur le portail Azure, cliquez sur Mobilité (MDM et MAM) > Microsoft Intune

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/f32b4df-configure-azure-ad-join-AADJoinIntune.png",

"f32b4df-configure-azure-ad-join-AADJoinIntune.png",

1536,

864,

"#000000",

null,

"654475fe801a88063a02bd08"

]

}

]

}

[/block] -

Définissez Tous pour l'étendue de l'utilisateur MDM et enregistrez les paramètres.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/cf10427-configure-azure-ad-join-AADJoinIntuneEnabled.png",

"cf10427-configure-azure-ad-join-AADJoinIntuneEnabled.png",

1536,

864,

"#000000",

null,

"654475feedb5a3002540697f"

]

}

]

}

[/block]

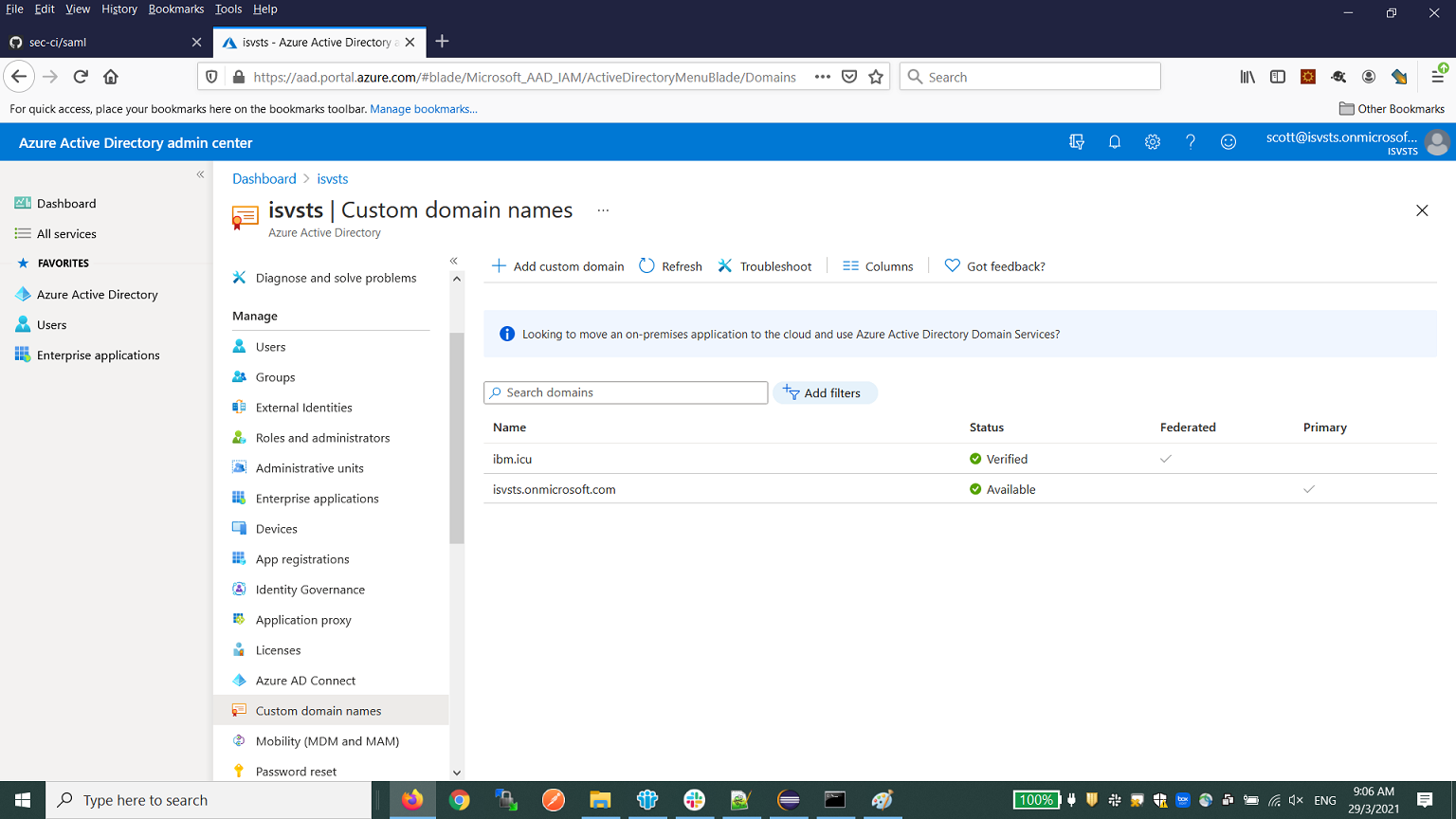

Configuration d'un domaine Azure AD fédéré

- Dans le portail Azure, créez un domaine personnalisé. Par exemple,

ibm.icu. Veillez à ce qu'il soit vérifié. Le domaine personnalisé est nécessaire pour configurer un domaine Azure fédéré avec un service de fédération tiers. Le domaine principal avec le suffixeonmicrosoft.comne supporte pas la configuration des domaines fédérés.

-

Installez Windows Powershell et le module Microsoft Online Services sur la machine Windows.

-

Exécutez la commande suivante dans la console de commande Powershell :

Connect-MsolService

Il invite à se connecter.

- Spécifiez l'identifiant de l'utilisateur Azure admin. Il s'agit de l'utilisateur admin upn avec le suffixe

onmicrosoft.com. - Après une connexion réussie, exécutez la commande suivante dans la console de commande Powershell pour créer un domaine fédéré avec le locataire IBM Verify:

(Veuillez mettre à jour le nom d'hôte de votre locataire en conséquence, -DomainName ibm.icu est le domaine personnalisé créé à l'étape 1; -SigningCertificate est le certificat public du certificat par défaut de votre locataire :

Set-MsolDomainAuthentication -Authentication federated -DomainName ibm.icu -FederationBrandName IbmSecurityVerify -IssuerUri https://dune.verify.ibm.com/wsf/sps/wsfedip/wsf -PassiveLogOnUri https://dune.verify.ibm.com/wsf/sps/wsfedip/wsf -ActiveLogOnUri https://dune.verify.ibm.com/wst/SecurityTokenService13 -MetadataExchangeUri https://dune.verify.ibm.com/wsf/sps/mex -LogOffUri https://dune.verify.ibm.com/idaas/mtfim/sps/idaas/logout -SigningCertificate MIIDYDCCAkigAwIBAgIEJDZp0DANBgkqhkiG9w0BAQsFADByMQkwBwYDVQQGEwAxCTAHBgNVBAgTADEJMAcGA1UEBxMAMQkwBwYDVQQKEwAxCTAHBgNVBAsTADE5MDcGA1UEAxMwc2FtbC1kZXYzLWNoZW55bS5kZXYudmVyaWZ5LmlibWNsb3Vkc2VjdXJpdHkuY29tMB4XDTIxMDMwODA1NTg0M1oXDTMxMDMwNjA1NTg0M1owcjEJMAcGA1UEBhMAMQkwBwYDVQQIEwAxCTAHBgNVBAcTADEJMAcGA1UEChMAMQkwBwYDVQQLEwAxOTA3BgNVBAMTMHNhbWwtZGV2My1jaGVueW0uZGV2LnZlcmlmeS5pYm1jbG91ZHNlY3VyaXR5LmNvbTCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAIR0RqRWk9ii2hhfHQ1mSo83HowKdwlfsSjTEuctyfgvij/hHgTLjh6ZgqOxREycmtmdvABv2W7F+6Dzp+i/KvEMDgp5yNXzf0e5LY0x9pr8Vn0WKCROnq+w047CES2v5hsZ+6zJnHK5ZZA88NJmE2F0Q3/rRS6AUzrEhVknXryUm17HViTYT6tThXmAIBbbes3pNAP2XDKPNt0fQJuUTVMzUG82rtx2KR13Am0UwjmWcs85kBM9upUc4Y8jGFVp71ljsM59rHhQlrBkQIAmHGzm/KXdpa3th6GFP/k6g+qPfoaD4fsND7pNA0DBQP0r4S6Pc5+KqXTcRQznEoNBJ+cCAwEAATANBgkqhkiG9w0BAQsFAAOCAQEAWyDFxjm3dzLye2DbF09/S+97iLBYumsmrsl5cAHzdYqcUBURGhplyEseBog0NHdD3ygd2e0WAmIu1jhz+JuUleDgmaxbECnrO8KcGgM9g+/6cc9v/W3VkdOmweajQn/AuC9DxqGnoiKA5PzO9Fz+3ooTj3PkO1UbYXUwWk+zO4+w0Z0sMKuUpKVL/dOXT/phUp4vFWikc2C5KPG9FKNq4rUj2PHnhBKiXgjRgt3hDJKMcaEC12N4eUlmbwxIeNkda1m4yzhisPOwKFwy0aw/pECwUfdlZsxu523o0GX4MpaWS6DgpRpfysUuVODzPdGm7AZXXqoWhIgBLTMJ6AUEDQ==

- Après avoir exécuté la commande, tapez

Get-MsolDomainFederationSettings -DomainName ibm.icu

PS C:\NUsers\Scott> Get-MsolDomainFederationSettings -DomainName ibm.icu

ActiveLogOnUri : https://dune.verify.ibm.com/wst/SecurityTokenService13

DefaultInteractiveAuthenticationMethod :

FederationBrandName : IbmSecurityVerify

IssuerUri : https://dune.verify.ibm.com/wsf/sps/wsfedip/wsf

LogOffUri : https://dune.verify.ibm.com/idaas/mtfim/sps/idaas/logout

MetadataExchangeUri : https://dune.verify.ibm.com/wsf/sps/mex

NextSigningCertificate :

OpenIdConnectDiscoveryEndpoint :

PassiveLogOnUri : https://dune.verify.ibm.com/wsf/sps/wsfedip/wsf

SigningCertificate : MIIDYDCCAkigAwIBAgIEJDZp0DANBgkqhkiG9w0BAQsFADByMQkwBwYDVQQGEwAxCTAHBgNVBAgTAD

EJMAcGA1UEBxMAMQkwBwYDVQQKEwAxCTAHBgNVBAsTADE5MDcGA1UEAxMwc2FtbC1kZXYzLWNoZW55

bS5kZXYudmVyaWZ5LmlibWNsb3Vkc2VjdXJpdHkuY29tMB4XDTIxMDMwODA1NTg0M1oXDTMxMDMwNj

A1NTg0M1owcjEJMAcGA1UEBhMAMQkwBwYDVQQIEwAxCTAHBgNVBAcTADEJMAcGA1UEChMAMQkwBwYD

VQQLEwAxOTA3BgNVBAMTMHNhbWwtZGV2My1jaGVueW0uZGV2LnZlcmlmeS5pYm1jbG91ZHNlY3VyaX

R5LmNvbTCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAIR0RqRWk9ii2hhfHQ1mSo83HowK

dwlfsSjTEuctyfgvij/hHgTLjh6ZgqOxREycmtmdvABv2W7F+6Dzp+i/KvEMDgp5yNXzf0e5LY0x9p

r8Vn0WKCROnq+w047CES2v5hsZ+6zJnHK5ZZA88NJmE2F0Q3/rRS6AUzrEhVknXryUm17HViTYT6tT

hXmAIBbbes3pNAP2XDKPNt0fQJuUTVMzUG82rtx2KR13Am0UwjmWcs85kBM9upUc4Y8jGFVp71ljsM

59rHhQlrBkQIAmHGzm/KXdpa3th6GFP/k6g+qPfoaD4fsND7pNA0DBQP0r4S6Pc5+KqXTcRQznEoNB

J+cCAwEAATANBgkqhkiG9w0BAQsFAAOCAQEAWyDFxjm3dzLye2DbF09/S+97iLBYumsmrsl5cAHzdY

qcUBURGhplyEseBog0NHdD3ygd2e0WAmIu1jhz+JuUleDgmaxbECnrO8KcGgM9g+/6cc9v/W3VkdOm

weajQn/AuC9DxqGnoiKA5PzO9Fz+3ooTj3PkO1UbYXUwWk+zO4+w0Z0sMKuUpKVL/dOXT/phUp4vFW

ikc2C5KPG9FKNq4rUj2PHnhBKiXgjRgt3hDJKMcaEC12N4eUlmbwxIeNkda1m4yzhisPOwKFwy0aw/

pECwUfdlZsxu523o0GX4MpaWS6DgpRpfysUuVODzPdGm7AZXXqoWhIgBLTMJ6AUEDQ==

SupportsMfa :

Il montre les paramètres du domaine fédéré.

- Vérifiez que tous les champs sont corrects.

Provisionnement d'un utilisateur dans Azure AD à l'aide de commandes Powershell

-

Provisionner l'utilisateur dans Azure AD. Décidez quel attribut de l'utilisateur IBM Verify sera utilisé comme

immutabeidetupndans l'AD Azure. -

Exécutez la commande suivante dans la console de commande Powershell :

New-MsolUser -userprincipalname [email protected] -immutableID testuserimmutableid -lastname test -firstname user -Displayname "test user" -LicenseAssignment "isvsts:DEVELOPERPACK_E5" -usageLocation SG

Cela permet à un utilisateur de disposer de upn: [email protected] et immutableID: testuserimmutableid.

- Exécutez la commande suivante pour vérifier que le site

immutableida été créé correctement.

Get-MsolUser -UserPrincipalName "[email protected]" | Select ImmutableID

Configuration de l'application Microsoft 365 (WS-Federation)

À partir de la console d'administration du locataire IBM Verify

- Créer une application Microsoft 365.

- Sélectionnez Applications > Applications.

- Cliquez sur Ajouter une application.

- Dans la fenêtre contextuelle Sélectionner un type d'application, ajoutez l'application Microsoft365.

- Dans l'onglet Ouverture de session, sélectionnez WS-Federation comme méthode d'ouverture de session. Utiliser les paramètres par défaut, à l'exception de l'identifiant SAML subject Name.

- Sélectionnez une source d'attributs pour UPN et ImmutableID. Les valeurs UPN et ImmutableID doivent correspondre aux UPN et ImmutableID du registre des utilisateurs Azure AD.

- Sauvegarder la demande.

- Dans la page Applications, sélectionnez l'application Microsoft365 et cliquez sur Paramètres.

Cliquez sur l'onglet "Droits", sélectionnez un type d'accès et cochez la case Approbateurs en conséquence.

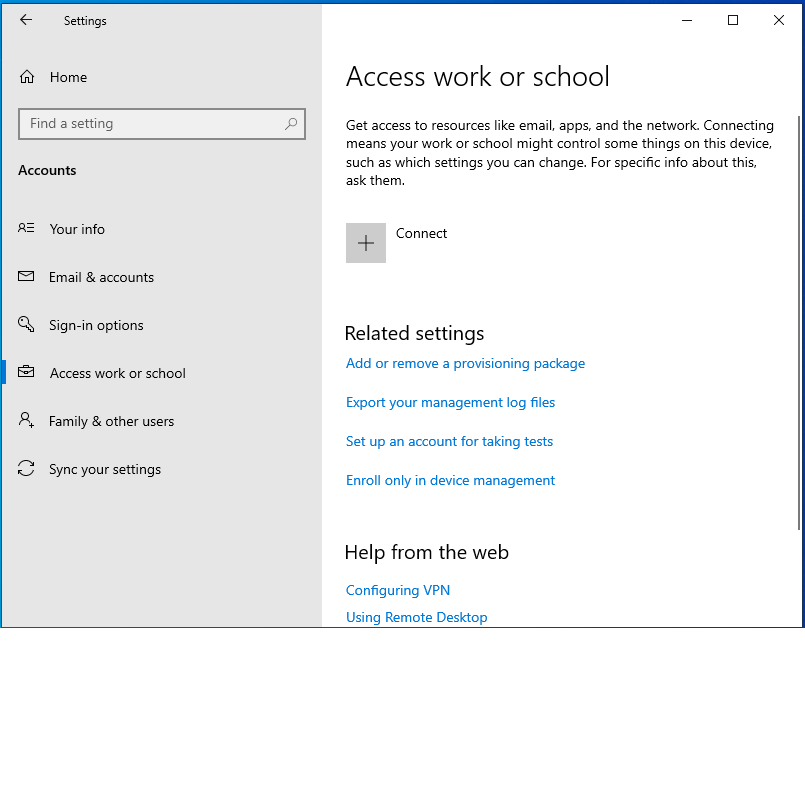

Exécuter le flux

- Associez l'ordinateur Windows 10 à Azure AD.

- Dans Réglages > Comptes > Accéder au travail ou à l'école.

- Cliquez sur Connect.

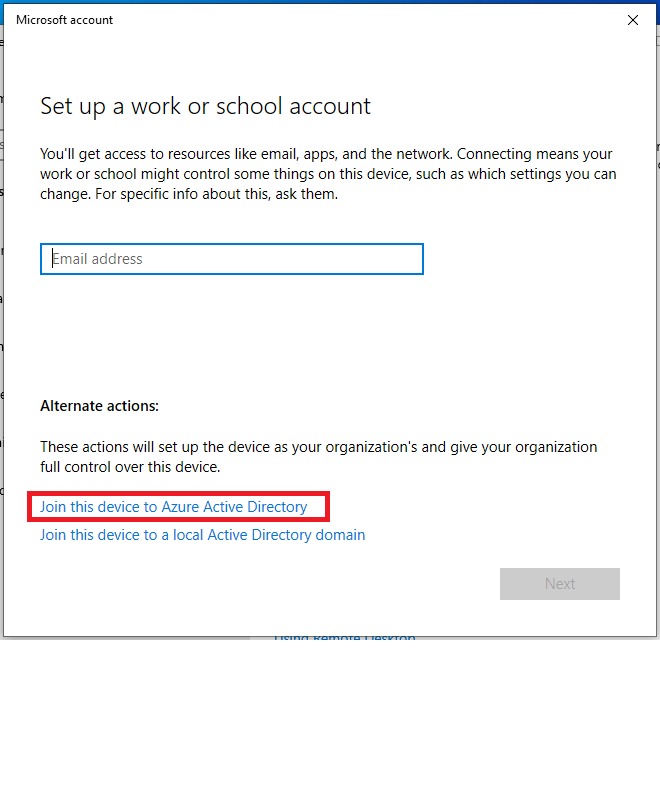

- Cliquez sur Joindre cet appareil à Azure Active Directory.

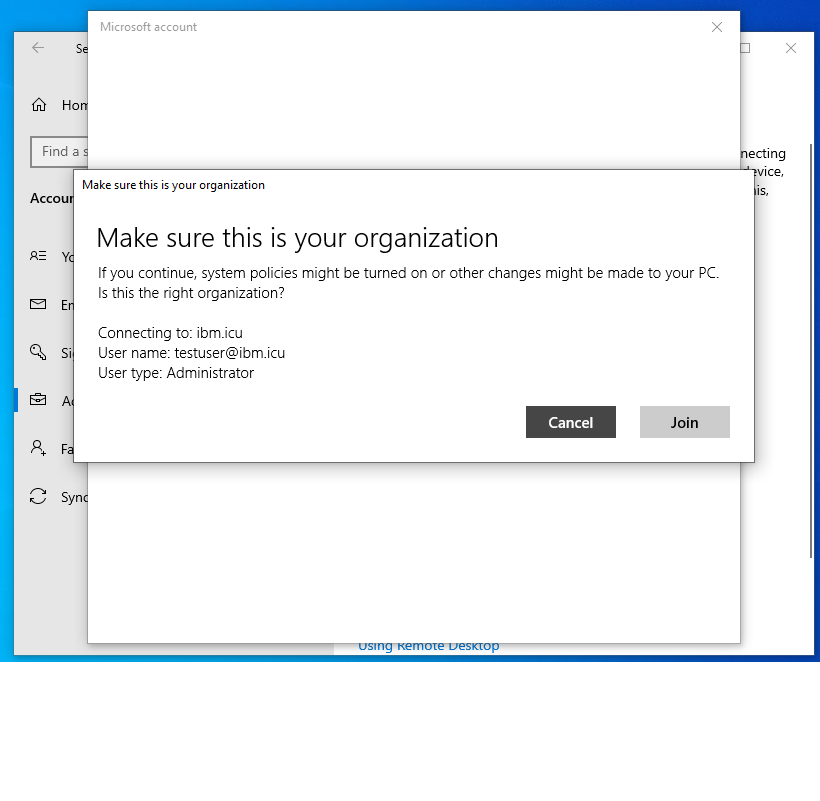

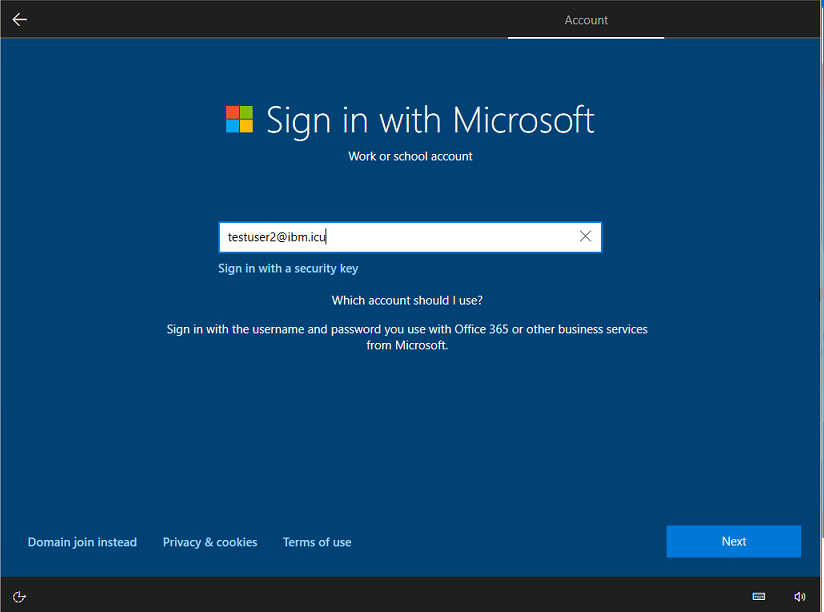

- Spécifiez l'UPN avec le domaine personnalisé. Par exemple,

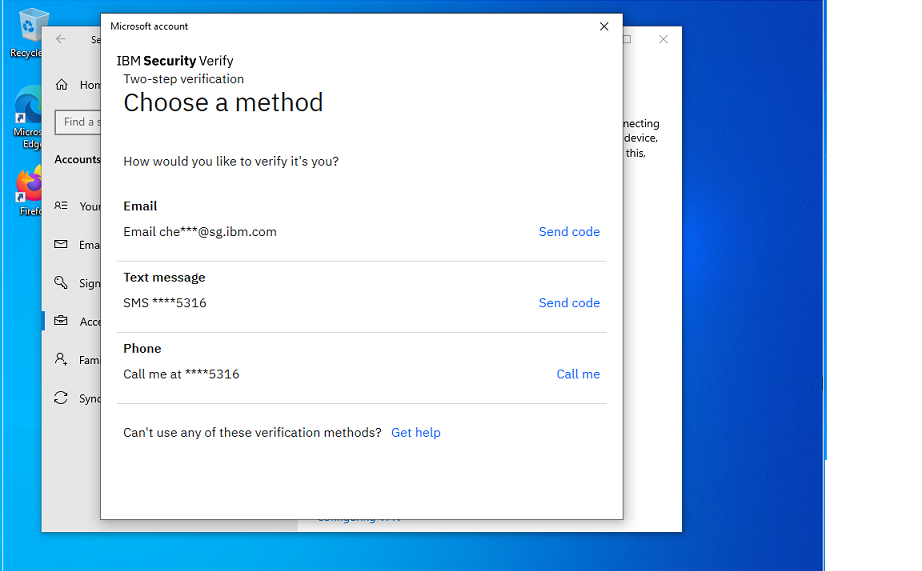

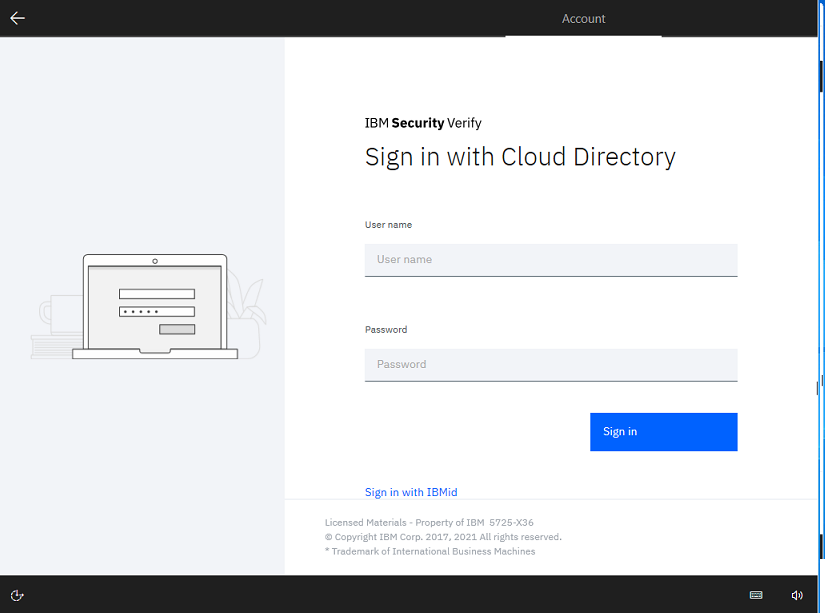

[email protected]. - Cliquez sur Connecter. Il redirige vers IBM Verify pour s'authentifier. Une fois l'authentification réussie, l'invite suivante s'affiche. Cliquez sur Join pour continuer.

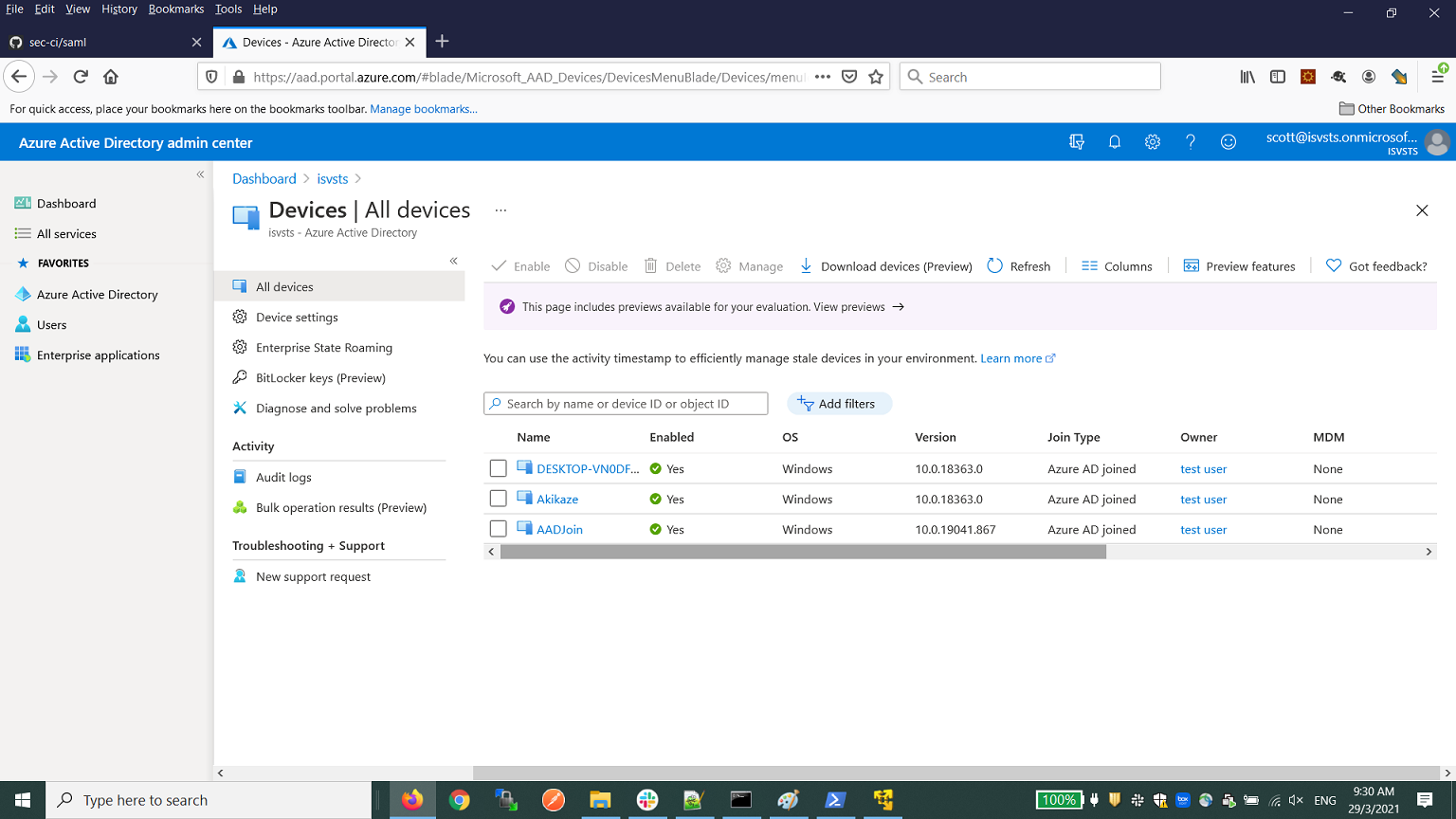

- À partir des appareils du portail Azure, vérifiez que l'appareil est connecté à Azure AD.

-

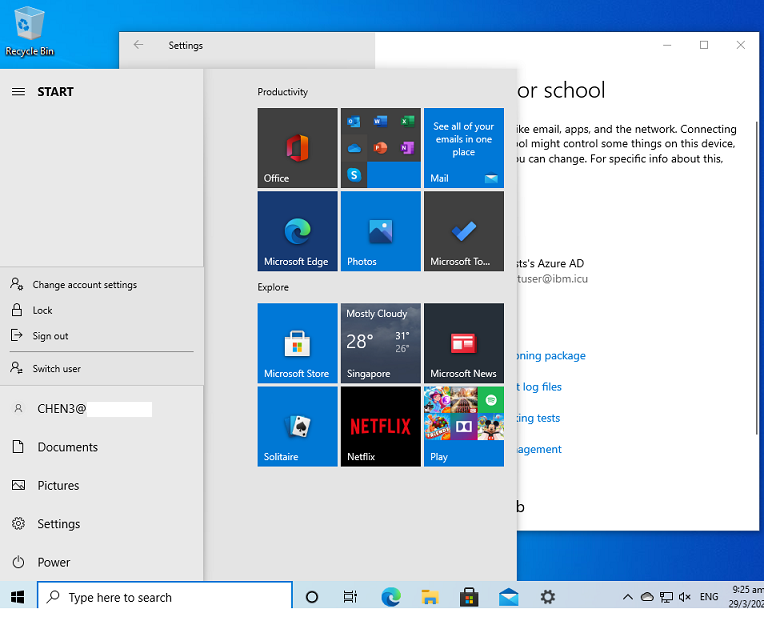

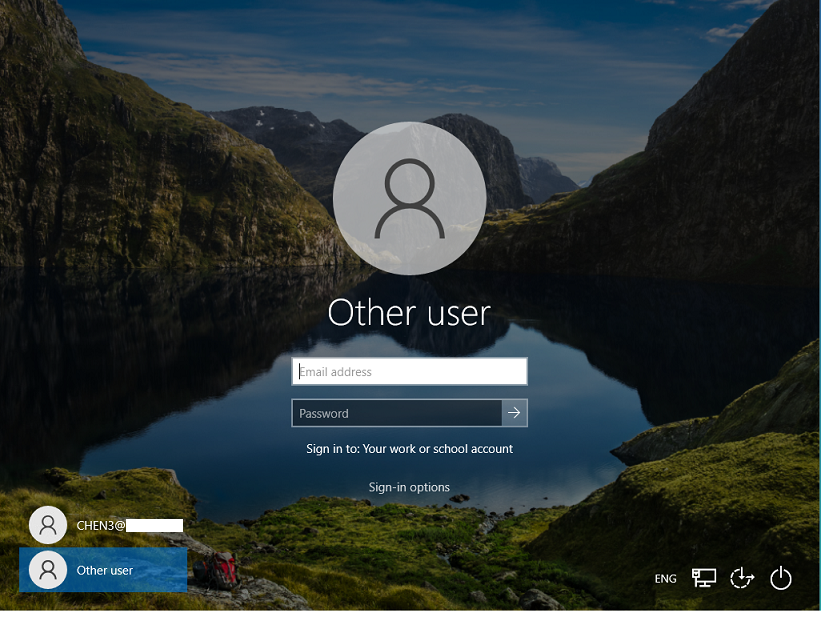

Connectez-vous à l'ordinateur Azure AD joined avec l'utilisateur IBM Verify account.7.

-

Passer à la connexion avec le compte du travail ou de l'école

- Spécifiez le nom d'utilisateur et le mot de passe de l'utilisateur IBM Verify pour vous connecter.

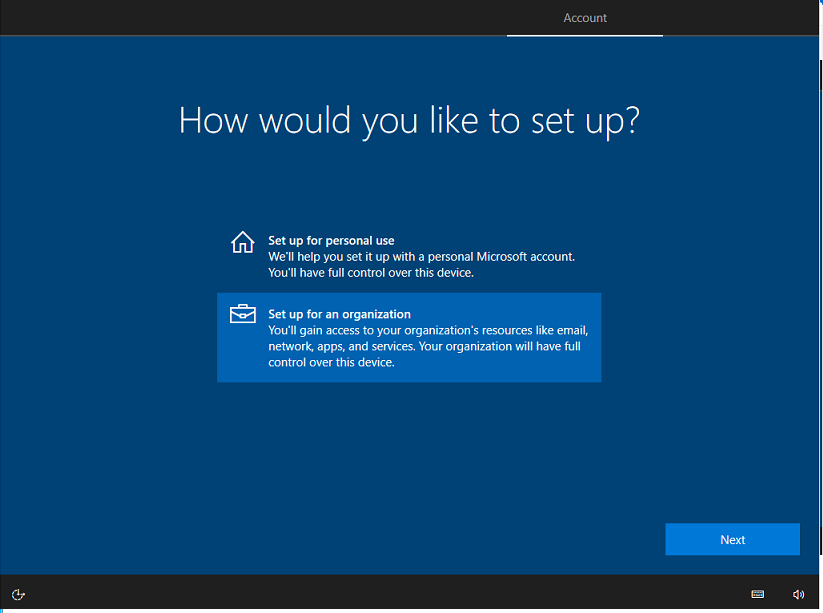

OOBE ( Azure AD join pour une nouvelle installation de Windows)

L'utilisateur peut également joindre Windows 10 à Azure AD pendant le processus d'installation de Windows. Suivez les instructions qui s'affichent à l'écran.

Updated 4 months ago