Vie privée et consentement de l'utilisateur

Traitement de la confidentialité des données

Le capital de la marque et la réputation dépendent d'un consentement approprié et de la gestion de la confidentialité des données. Les règles de conformité évoluent rapidement et gagnent en complexité et en portée, notamment en ce qui concerne la confidentialité des données des utilisateurs et les informations personnelles identifiables. En outre, les utilisateurs attendent davantage de transparence et d'autonomie sur leurs données. En particulier, les règlements exigent que les utilisateurs soient informés de ce qui est collecté, des raisons de cette collecte et qu'ils puissent contrôler la durée pendant laquelle ils choisissent de partager ces données. Les développeurs continuent de s'efforcer de se tenir au courant des dernières réglementations et de traduire le jargon juridique en code et en expériences agréables. Les interactions cloisonnées entre le développeur et les responsables de la protection de la vie privée rendent la mise en œuvre difficile. Lorsque de nouvelles lois deviennent réalité ou que d'anciennes lois sont modifiées, cela peut avoir un impact majeur sur l'entreprise.

IBM Verify offre un système holistique et avancé de gestion de la vie privée et du consentement qui permet ce qui suit :

-

Rationalise les flux de travail entre les parties prenantes - le responsable de la conformité, le développeur, le propriétaire de l'entreprise et le consommateur.

-

Les responsables de la protection des données sont en mesure de rédiger des règles de confidentialité au fur et à mesure de l'évolution de la réglementation, sans que le développeur ait à modifier les applications. En outre, ces règles peuvent être activées en fonction des échéances réglementaires.

-

Les développeurs se conforment aux réglementations en matière de protection de la vie privée soit par le biais de flux OAuth ou Open ID Connect améliorés, soit par une intégration directe avec des interfaces de programmation d'applications (API) bien définies qui guident le développeur tout au long du processus d'évaluation et de collecte des consentements. Tout cela peut être accompli avec peu ou pas de compréhension des lois sur la protection de la vie privée.

Protection de la vie privée et consentement axés sur l'objectif

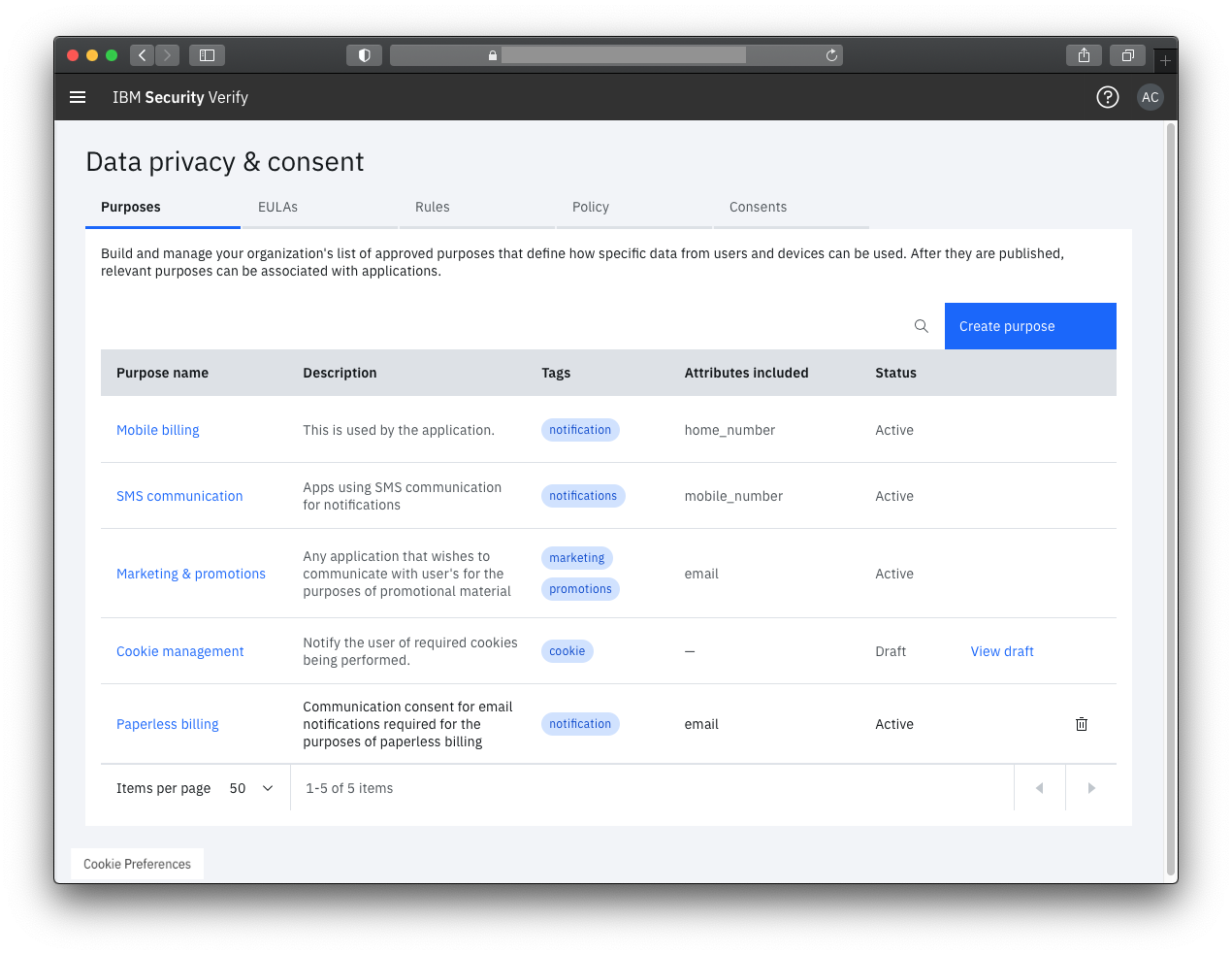

Sur IBM Verify, les responsables de la confidentialité des données peuvent, grâce à des écrans dédiés dans le portail de l'interface utilisateur, définir les règles de confidentialité des données et de consentement qui s'appliquent à leur secteur d'activité et à leur zone géographique. Ces règles peuvent être modifiées à tout moment et prennent effet immédiatement sur les applications qui effectuent l'évaluation de l'approbation de l'utilisation des données pour demander des données. En outre, les responsables de la protection de la vie privée peuvent gérer les finalités des données et les attributs associés et indiquer s'il est nécessaire de demander à l'utilisateur de donner à nouveau son consentement en cas de changements importants. Toutes ces fonctionnalités en libre-service utilisent une terminologie reconnue en matière de protection de la vie privée, sans qu'il soit nécessaire d'écrire du code.

Concepts de base

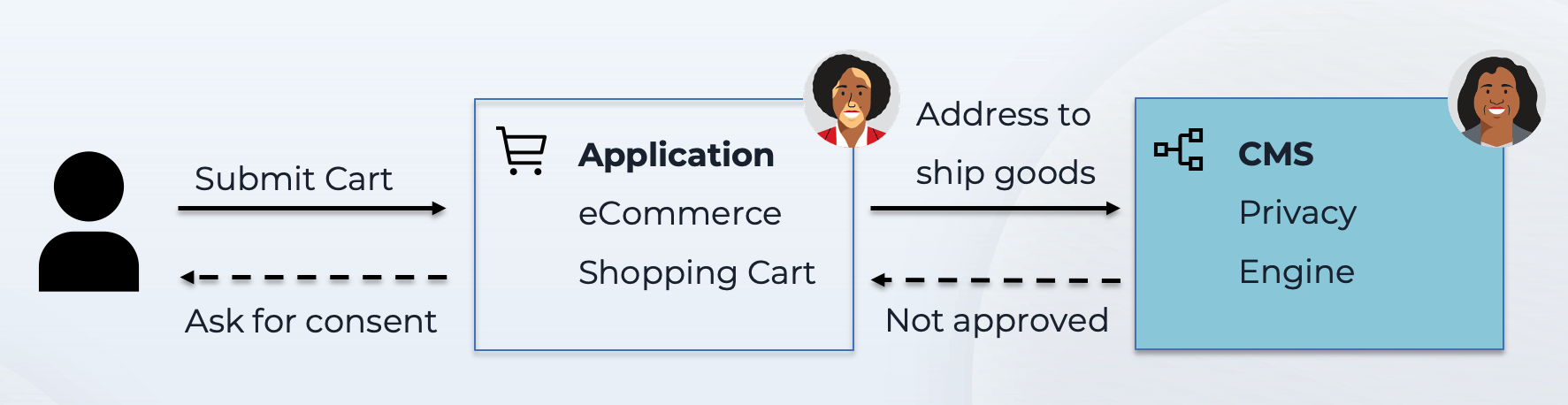

Prenons l'exemple d'une application de panier d'achat qui a besoin de l'adresse du domicile de l'utilisateur pour lui expédier des articles. Lorsque l'utilisateur entame le processus de paiement, l'application doit vérifier si elle est autorisée à utiliser l'adresse du domicile de l'utilisateur. Le diagramme suivant illustre le flux standard.

Cette évaluation peut impliquer différentes décisions :

- Autoriser si l'utilisateur a déjà consenti à partager ces informations.

- Refuser si l'utilisateur a refusé dans le passé et a demandé à ne pas être notifié à nouveau. Elle peut également résulter d'une règle de confidentialité qui interdit l'accès à ces données, éventuellement en dehors d'une zone géographique spécifique.

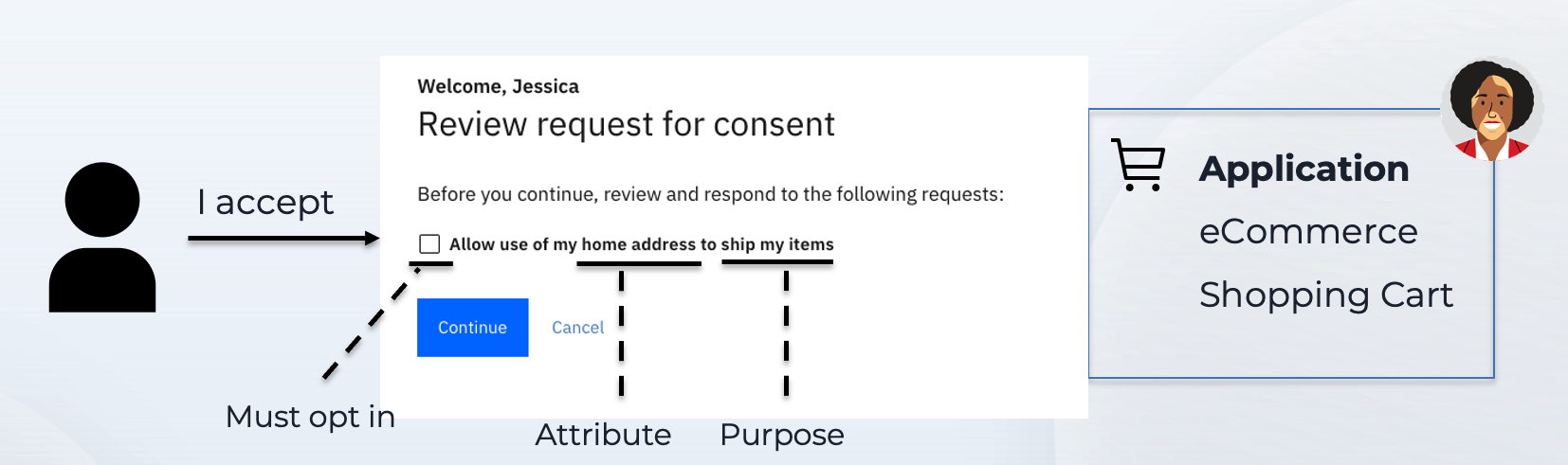

- Requiert le consentement si l'utilisateur n'a jamais consenti au partage de ces données. Elle peut également résulter de l'expiration d'un consentement antérieur, soit en raison d'une période de validité, soit en raison d'un changement de réglementation qui oblige l'utilisateur à donner à nouveau son consentement.

Dans cet exemple, trois concepts clés sont introduits.

- Le but de l'utilisation indique pourquoi l'application a besoin d'accéder aux données. "L'expédition de marchandises est tout à fait différente de l'envoi de matériel promotionnel.

- L' attribut indique les données demandées. Dans l'exemple, il s'agit de l'adresse du domicile.

- Les règles de confidentialité rédigées dans le système de gestion du consentement sont évaluées pour proposer une décision.

À propos des déclarations de consentement

D'une manière générale, il existe deux types de ressources qui peuvent être créées sur le site IBM Verify et qui constituent la base du consentement :

- Accord de licence pour l'utilisateur final: En fonction de l'application, il peut être obligatoire ou facultatif pour les utilisateurs d'accepter un document sur les conditions d'utilisation et la protection de la vie privée avant d'avoir accès aux services de l'application.

- Objet de l'utilisation ou finalité: l'objet de l'utilisation indique la raison pour laquelle l'application demande l'utilisation d'attributs ou l'exécution d'actions. Par exemple, lorsqu'un utilisateur visite une application de panier d'achat classique, l'application demande l'adresse du domicile de l'utilisateur pour expédier les marchandises. Dans cet exemple, l'attribut est l'adresse du domicile de l'utilisateur et l'application a besoin de cette information pour expédier des marchandises.

Sur le site IBM Verify, la déclaration de consentement relative à la finalité de l'utilisation peut être très détaillée et comprendre les éléments suivants :

- La finalité de l'utilisation est la finalité pour laquelle le consentement est demandé. Par exemple, l'envoi d'un numéro de suivi de l'achat.

- L' attribut est l'attribut de l'utilisateur que l'on demande à l'utilisateur de partager ou représente une action que l'utilisateur permet à l'application d'effectuer. Par exemple, l'adresse électronique de l'utilisateur.

- La valeur de l' attribut est une valeur facultative de l'attribut. Par exemple, une adresse électronique spécifique.

- Le type d'accès indique ce que l'application est autorisée à faire avec les données et si elle peut mettre à jour la valeur dans le référentiel source, par exemple.

- Période de validité indiquant quand le consentement est activé et quand il expire.

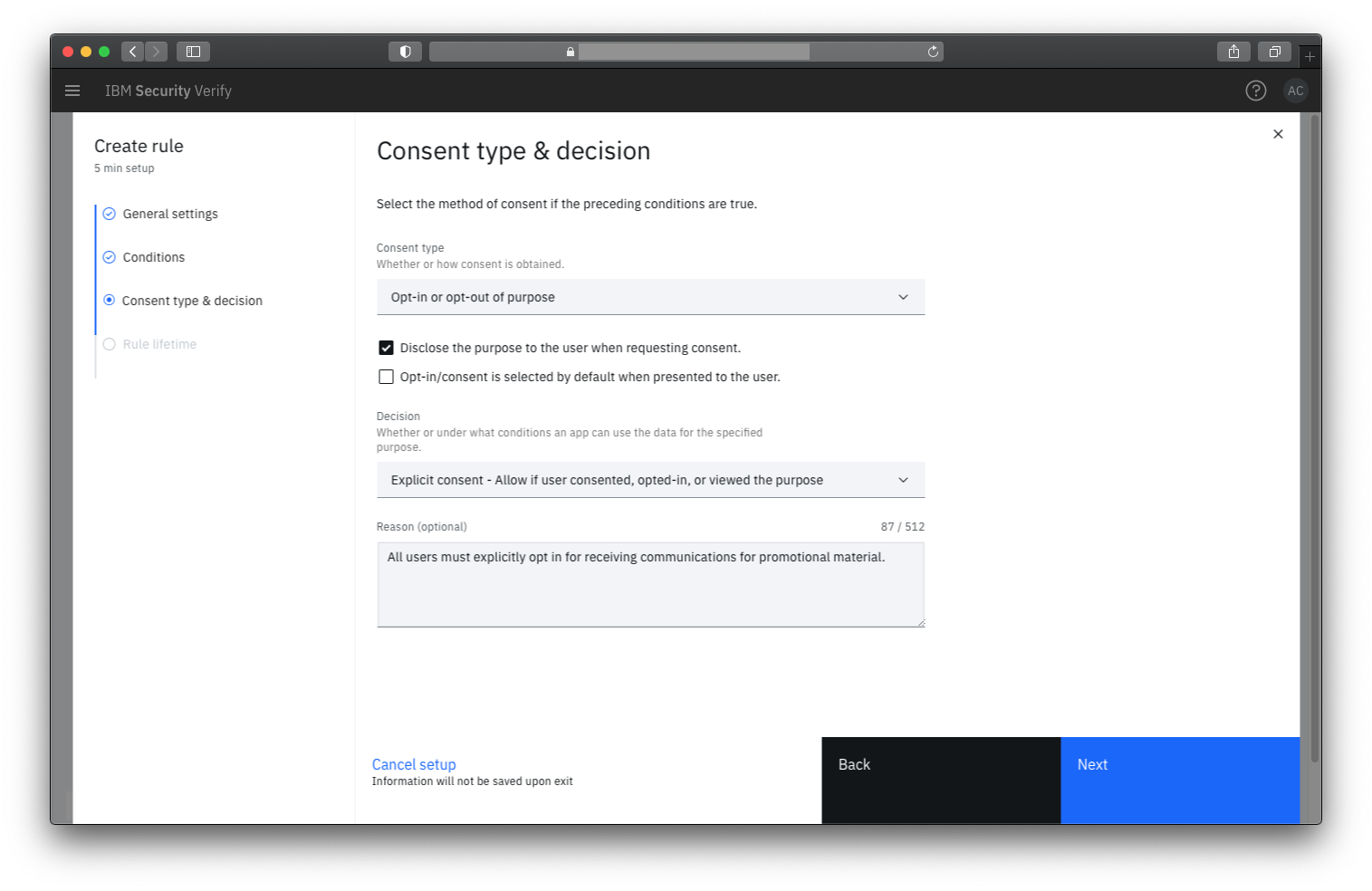

- Type de consentement qui indique le style de consentement. Il y a trois types possibles :

o Autoriser ou refuser est le type de consentement typique et indique simplement si l'utilisateur approuve ou refuse l'utilisation des données

o L' acceptation ou le refus est une forme plus précise de consentement où l'utilisateur peut choisir d'accepter un service, éventuellement en donnant accès à des données, ou de refuser explicitement. Cette terminologie est courante dans les lois sur la protection de la vie privée, comme les réglementations GDPR de l'Union européenne.

o La transparence est une forme de consentement dans laquelle l'application informe l'utilisateur que l'utilisation des services proposés implique une approbation. - Les attributs personnalisés permettent d'ajouter un niveau de contexte précis à l'enregistrement du consentement.

Moteur de décision basé sur les conditions

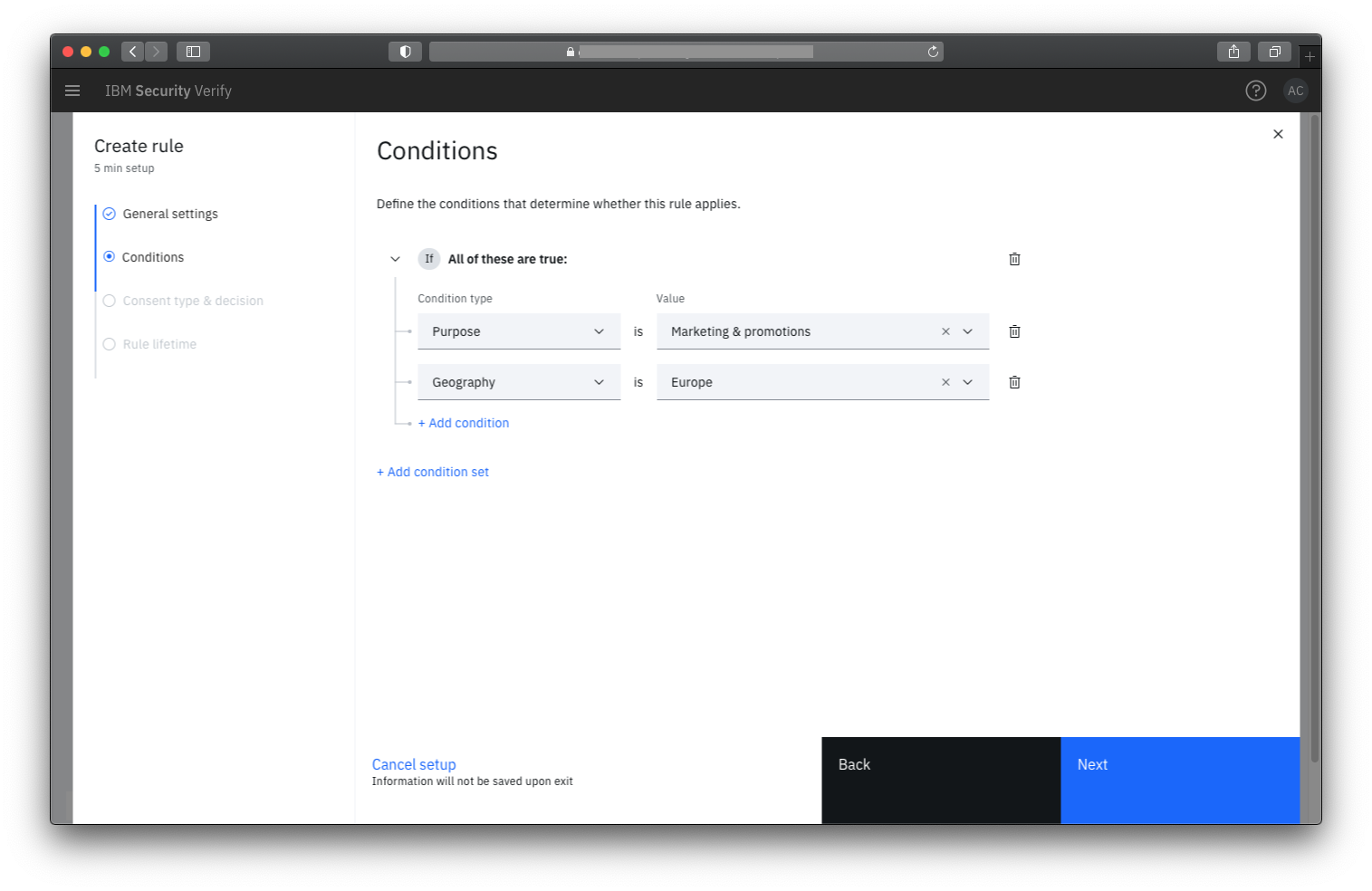

Agissant en tant qu'autorité centrale pour l'utilisation des données, Verify permet aux responsables de la protection de la vie privée et des risques d' appliquer les lois sur la protection de la vie privée si l'application utilise les flux fédérés d'Open ID Connect. Verify peut également servir de point de décision en matière de protection de la vie privée pour les applications qui doivent se conformer à la décision d'approbation de l'utilisation des données. Des règles, régies par des conditions globales relatives à la finalité, aux attributs et à la géographie, fourniront une décision faisant autorité sur la manière dont les données peuvent être utilisées et sur la manière dont le consentement doit être recueilli si la condition est remplie.

Fournir de la transparence aux utilisateurs finaux

Étant donné qu'il est possible d'appliquer des règles granulaires en matière de confidentialité des données et de consentement, les responsables du marketing et les chefs d'entreprise peuvent demander la bonne quantité d'informations tout en pratiquant une bonne gestion des données. Il n'est pas nécessaire de collecter trop d'informations ni de ne pas collecter assez d'informations sur les utilisateurs. Vous pouvez collecter exactement ce qui est nécessaire tout en donnant aux consommateurs la transparence sur les raisons pour lesquelles les informations sont collectées et sur l'usage qui en sera fait.

Application des règles de protection de la vie privée et du consentement (Low Code / No Code)

Les développeurs peuvent éviter de devoir connaître et appliquer les règles appropriées en matière de confidentialité des données et de consentement. Au lieu de cela, les développeurs peuvent se concentrer sur le développement d'applications de base et se conformer aux décisions d'approbation de l'utilisation des données rendues en tant que réponse API sur la base des règles définies par les responsables de la Data Privacy. Au fur et à mesure que les règles et les versions de l'accord de licence de l'utilisateur final sont mises à jour par les délégués à la Data Privacy, elles sont automatiquement reflétées dans l'application sans que le développeur n'ait à intervenir. Les développeurs peuvent également s'appuyer sur les flux d'autorisation Open ID Connect standard pour déléguer la mise en œuvre et la collecte des consentements au fournisseur Verify Open ID Connect.

Dans ce cadre, les développeurs peuvent utiliser deux modèles d'intégration -

-

Utilisation des champs d'application d'Open ID Connect ou d'autres paramètres de demande personnalisés qui se traduisent par des demandes de consentement : Les développeurs continuent d'utiliser les SDK/implémentations OAuth existants pour fournir des valeurs d'étendue plus expressives dans la demande d'autorisation. Celles-ci sont traduites en demandes et déclarations d'autorisation de consentement plus granulaires qui sont affichées par IBM Verify lorsque les utilisateurs accèdent à l'application.

-

Utilisation des API REST directes ou du SDK de protection de la vie privée

Updated 5 months ago