Détection et atténuation des menaces

`

Détection et atténuation des menaces

Introduction

IBM Verify SaaS offre une détection native des menaces et une remédiation, identifiant les attaques de type "credential stuffing" ou "compromised credential", ainsi que les attaques par force brute. Par exemple, IBM Security X-Force a détecté plusieurs échecs de première et deuxième connexions, des attaques par déviation de connexion et des adresses IP pouvant faire l'objet d'une action qui sont considérées comme suspectes.

Les administrateurs peuvent configurer leur environnement Verify SaaS de manière à alerter ou à bloquer de manière proactive le trafic de connexion résultant des attaques identifiées. Les attaques peuvent provenir d'attaques sur votre environnement spécifique IBM Verify SaaS. Il peut également s'agir d'attaques identifiées par d'autres locataires de Verify SaaS, pour lesquelles votre locataire peut prendre des mesures d'atténuation proactives.

IBM Verify détecte le trafic suspect avec des indicateurs d'attaque pour générer un événement de menace. L'administrateur peut examiner les événements de menace à l'aide du rapport sur les événements de menace et prendre des mesures proactives manuelles telles que le blocage d'un utilisateur. Ce document explique comment les administrateurs peuvent définir une politique de détection des menaces et de remédiation.

Prérequis

Pour activer la fonction Threat Intelligence dans le locataire IBM Verify, contactez le support IBM. https://www.ibm.com/mysupport/s/topic/0TO500000002XbyGAE/security-verify?language=en_US

Activation de la politique de détection des menaces et de remédiation

Le document explique comment les administrateurs peuvent créer une politique de détection des menaces et de remédiation et l'évaluer pendant le processus de connexion au premier facteur. Une fois la politique de détection des menaces et de remédiation créée et activée, elle est évaluée lors de chaque flux de connexion, y compris l'annuaire Cloud, W3 ou tout autre type de connexion pris en charge par Verify.

Voir les étapes suivantes pour la configuration de la politique et son utilisation.

- Créer la politique de détection des menaces et de remédiation.

- Activer la politique de détection des menaces et de remédiation

- Évaluer la politique de détection des menaces et de remédiation pendant le flux de connexion au premier facteur.

Création de la politique de détection des menaces et de remédiation

La politique de détection des menaces et de remédiation contient différents types d'indicateurs d'attaques. Les types sont énumérés dans la liste suivante. L'administrateur peut déterminer celles qui doivent faire l'objet de mesures correctives proactives en activant ou en désactivant les règles relatives aux menaces.

- XFE : mauvaises adresses IP connues

- Plusieurs échecs de connexion

- Utilisation d'informations d'identification communes - Informations d'identification compromises

- Remplissage de documents d'identité

- Ecarts de connexion

L'administrateur peut définir les actions des règles et le type d'alerte pour chaque politique. Par exemple, l'adresse IP suspecte peut être bloquée pendant une heure ou l'administrateur peut recevoir une alerte. Les adresses IP suspectes peuvent être basées sur des indicateurs d'attaque observés chez un autre locataire.

Voir les étapes suivantes pour la création d'une politique de gestion des menaces à l'aide de l'interface utilisateur.

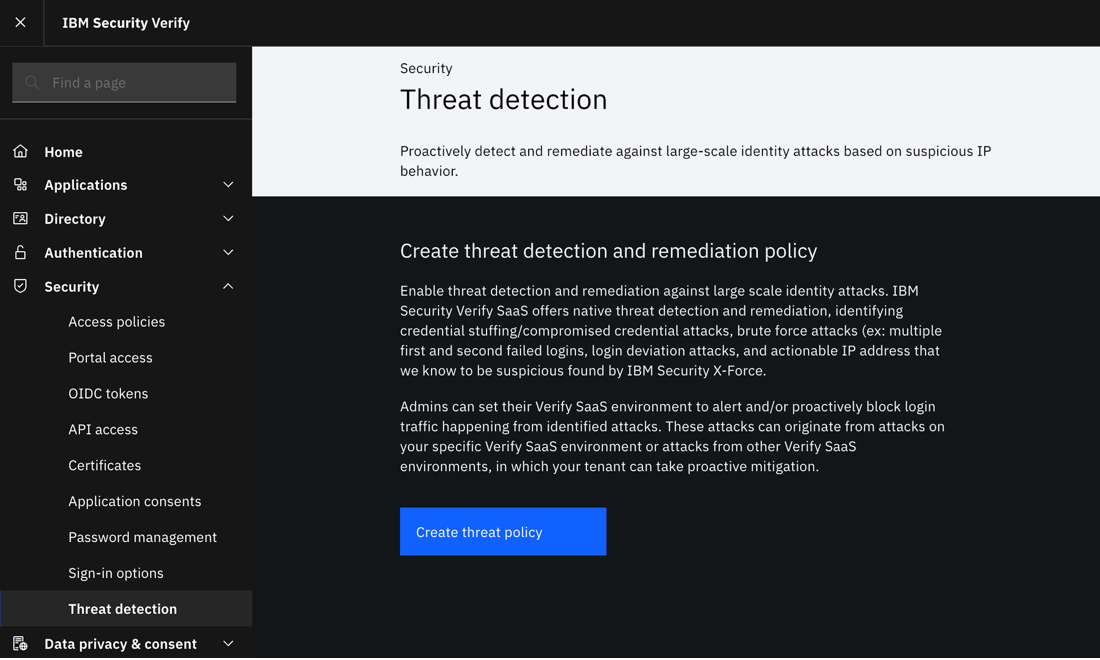

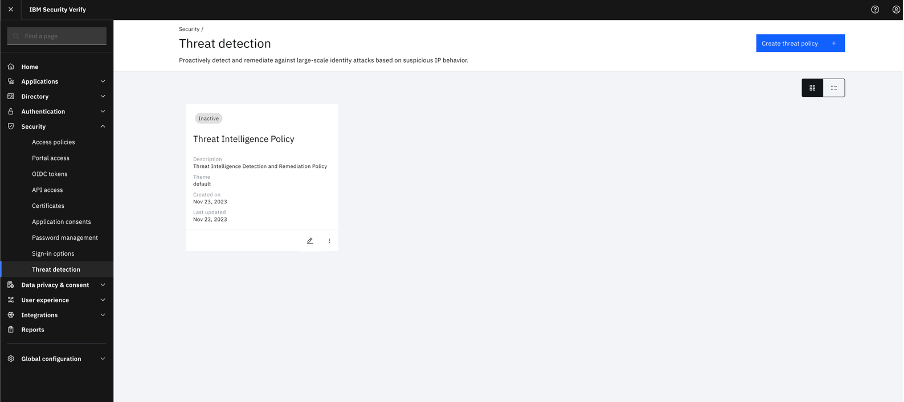

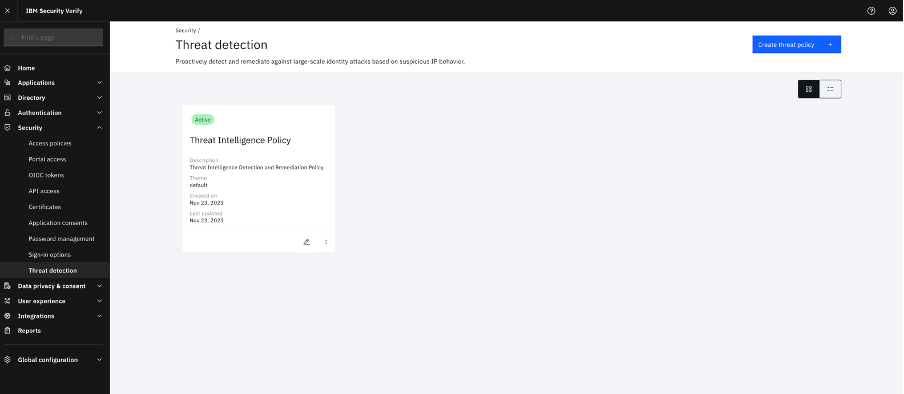

- Connectez-vous au locataire Verify en tant qu'administrateur et cliquez sur Sécurité -> Détection des menaces.

- Cliquez sur Créer une politique de gestion des menaces.

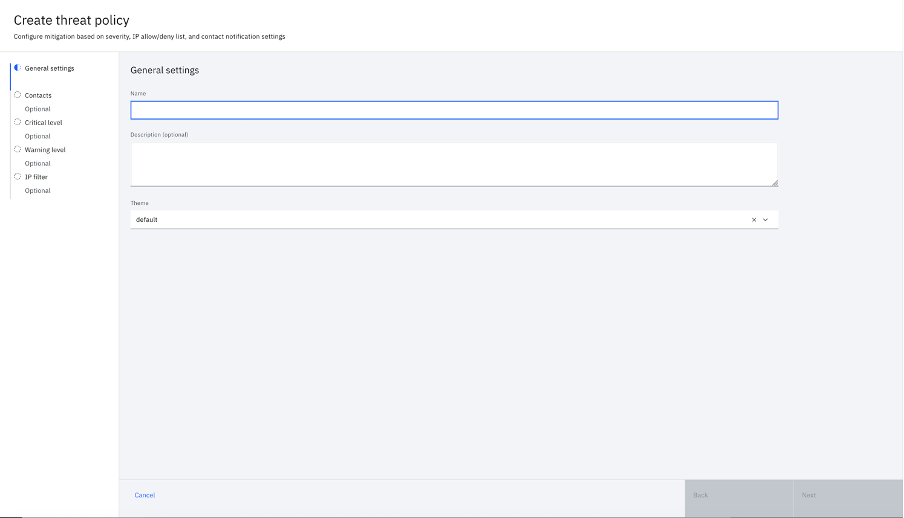

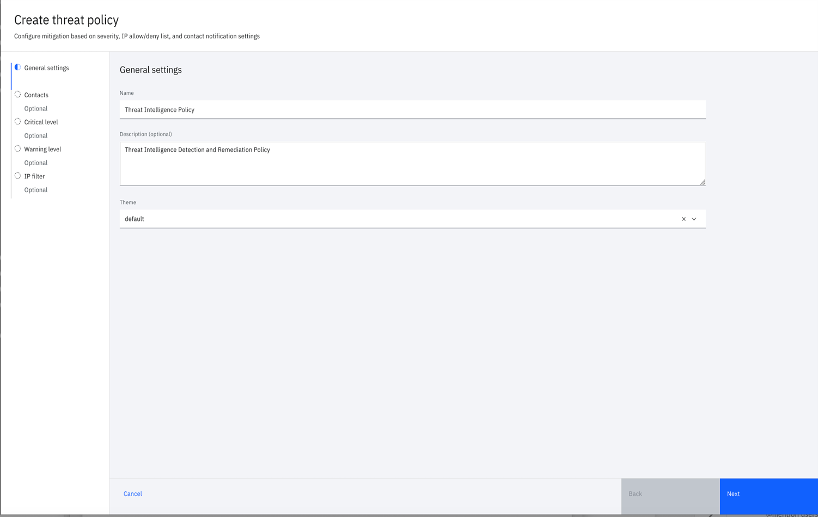

- Spécifiez le nom et la description de la politique de détection des menaces et de remédiation, puis cliquez sur Suivant.

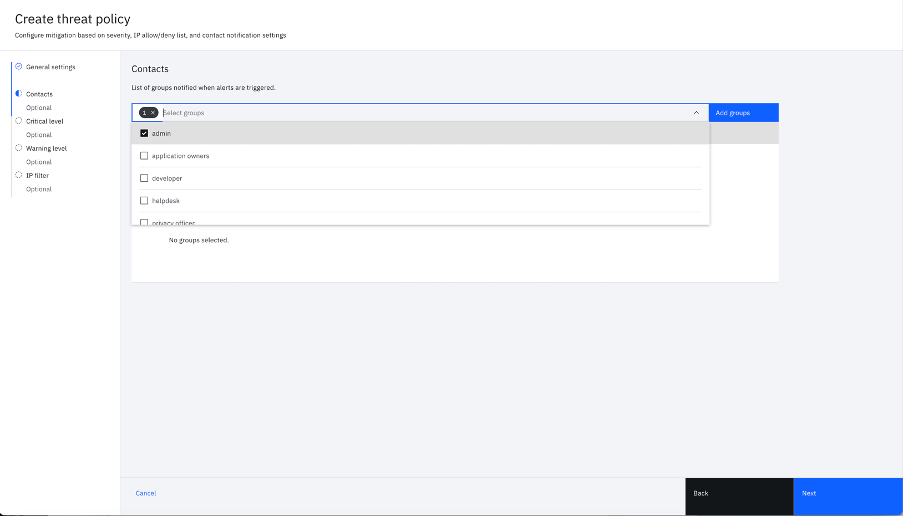

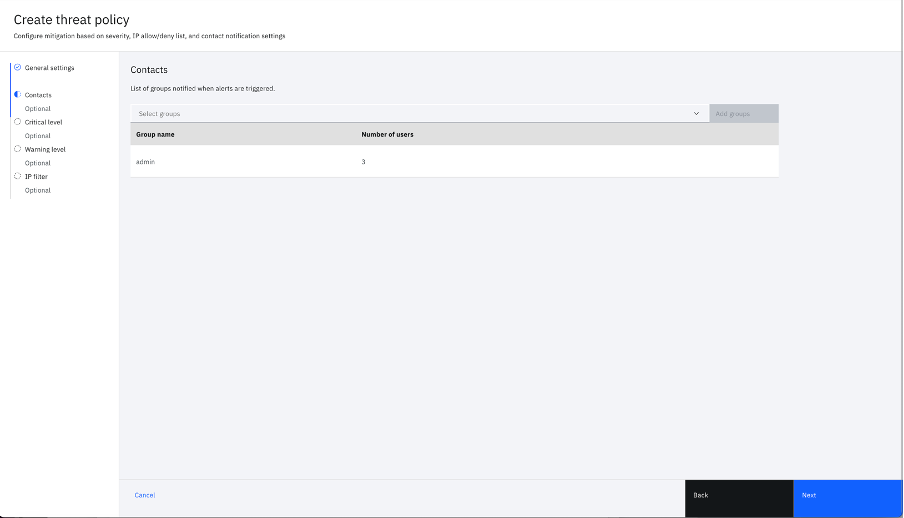

- Dans la section Contacts, sélectionnez le groupe Verify à notifier pendant le flux de détection si l'adresse IP est suspecte au regard d'une règle spécifique de la politique relative aux menaces, puis cliquez sur Next (Suivant).

- Une fois les groupes sélectionnés, l'écran affiche les enregistrements sous forme de tableau, classés par nom de groupe et par nombre d'utilisateurs. Cliquez sur Suivant pour continuer.

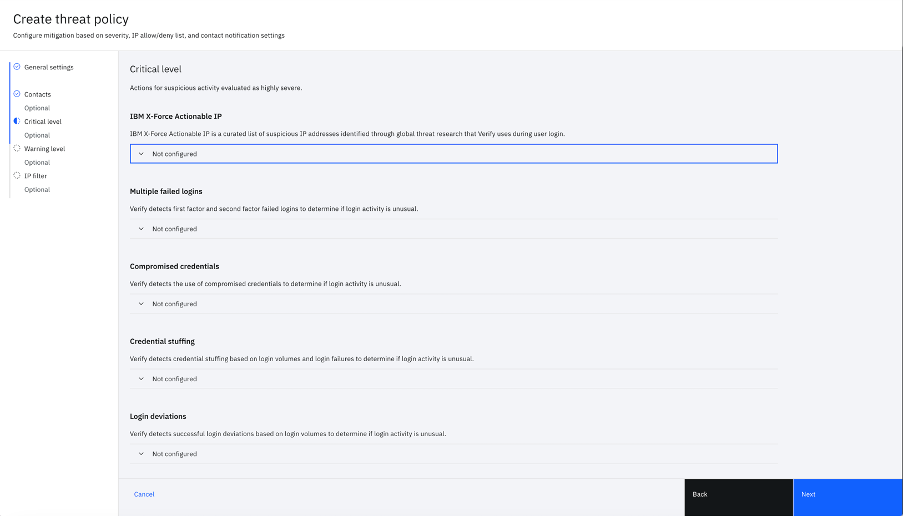

- La section Niveau critique s'affiche.

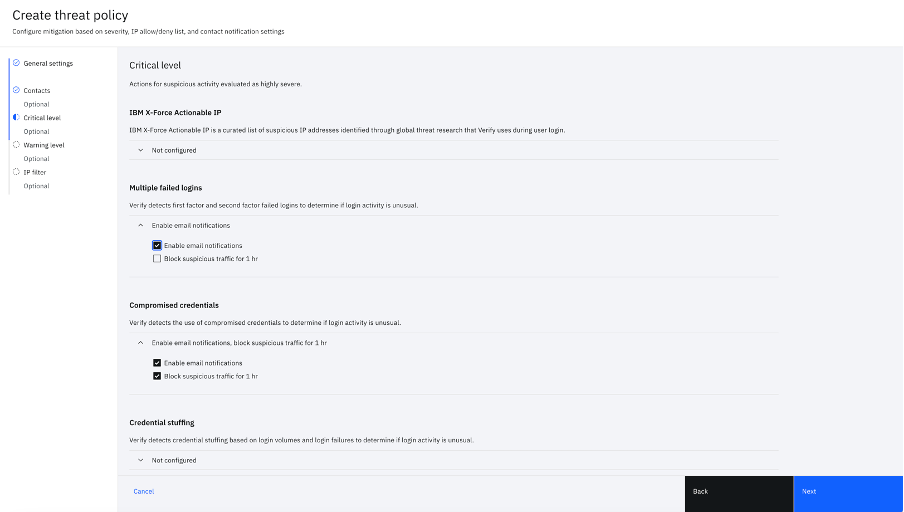

- L'utilisateur peut configurer le niveau critique pour chacune des règles, soit pour être notifié (alerté), soit pour bloquer l'IP pendant une heure, comme suit

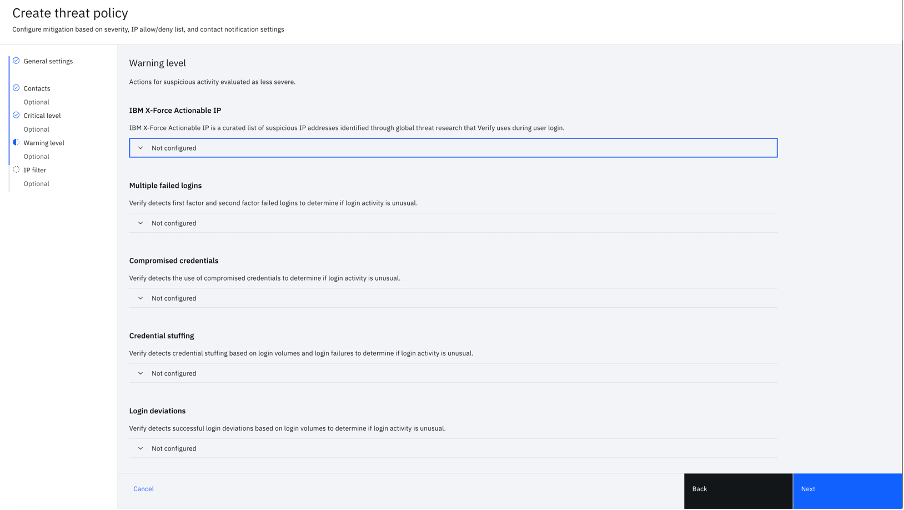

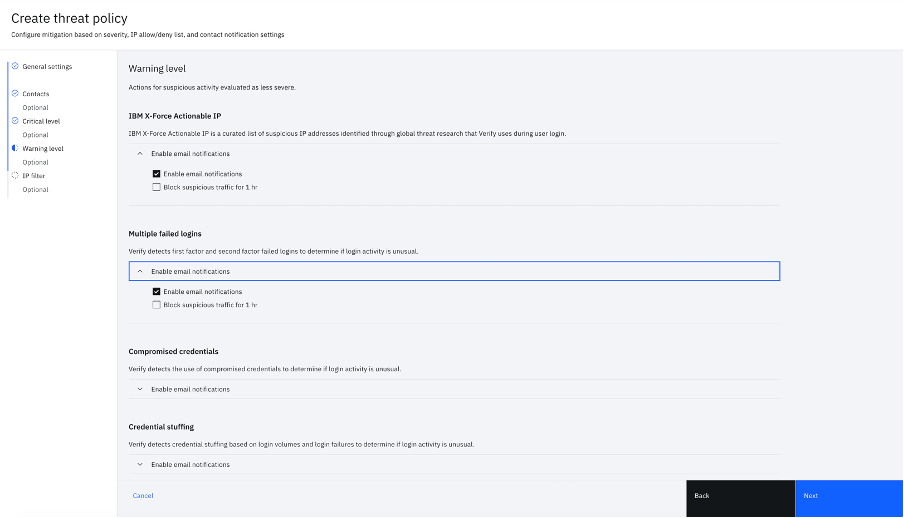

- Cliquez sur Suivant pour continuer. La section Niveau d'alerte affiche des paramètres similaires à ceux du niveau critique, comme suit

- L'utilisateur peut choisir d'être alerté ou de bloquer le trafic suspect, les deux ou aucun.

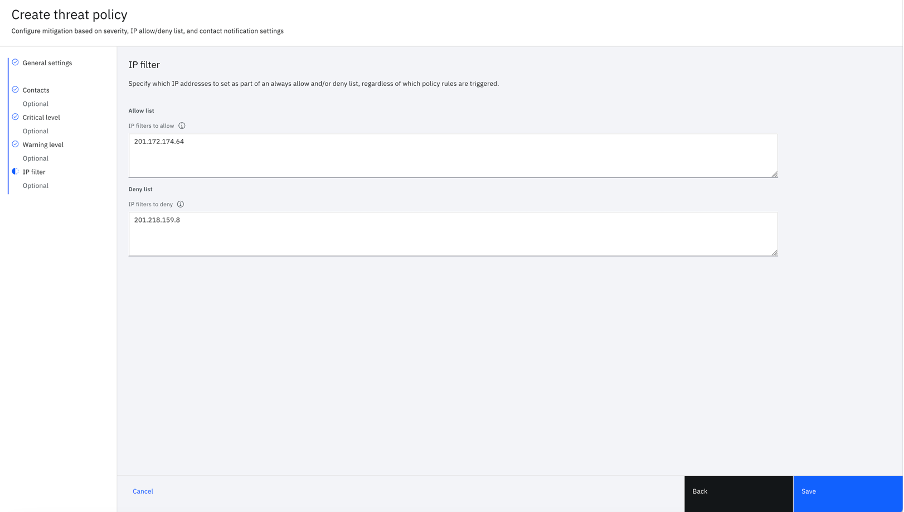

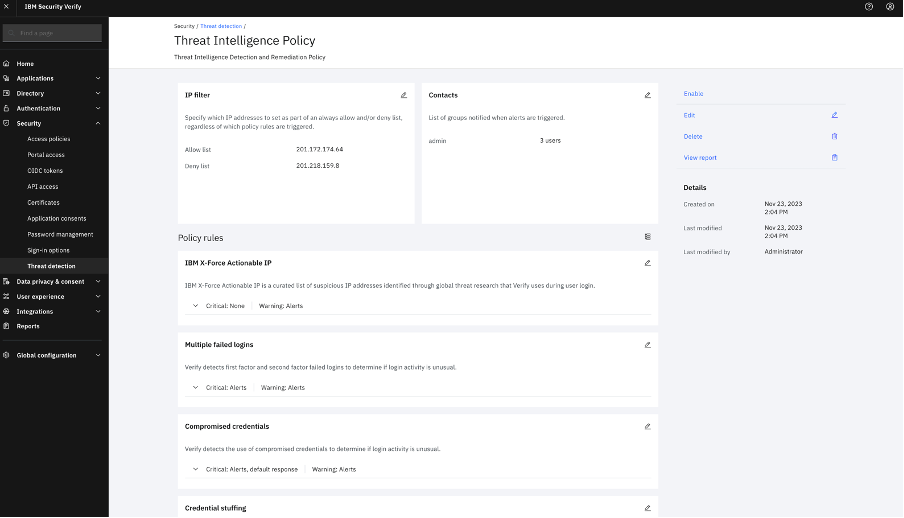

- Cliquez sur Suivant pour continuer. Dans la section Filtre IP, l'utilisateur peut inclure une liste d'adresses IP à autoriser ou à refuser lors de chaque flux de connexion.

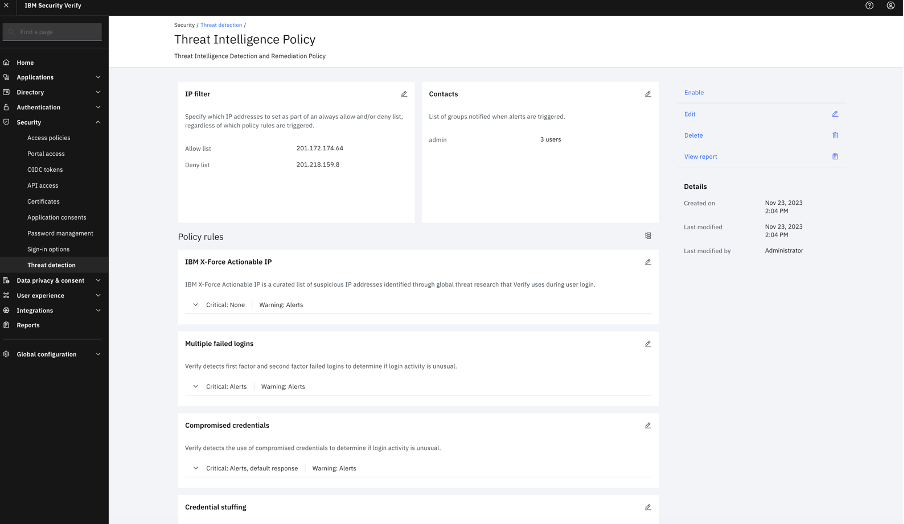

- Cliquez sur Enregistrer pour créer la politique de détection des menaces et de remédiation comme suit

- La politique de détection des menaces et de remédiation est créée.

Une fois la politique de détection des menaces et de remédiation créée, l'étape suivante consiste à activer cette politique pour qu'elle soit utilisée dans le flux de connexion.

Activer la politique de détection des menaces et de remédiation

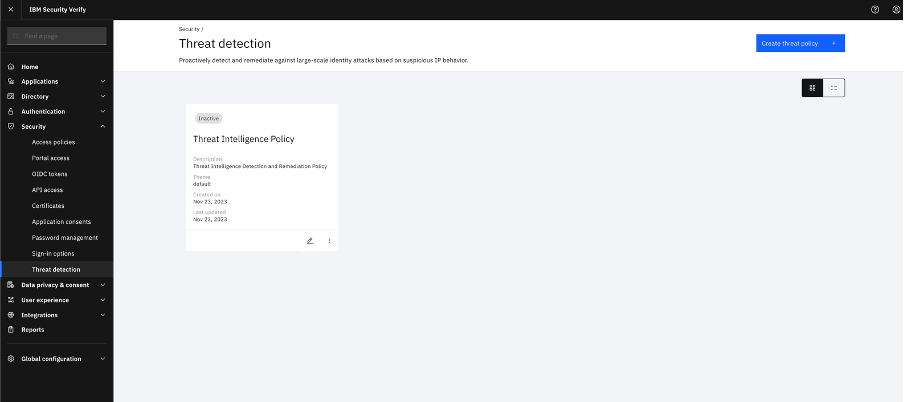

- La politique de détection des menaces et de remédiation créée n'est toujours pas active ou activée. Pour activer la politique, cliquez sur Modifier.

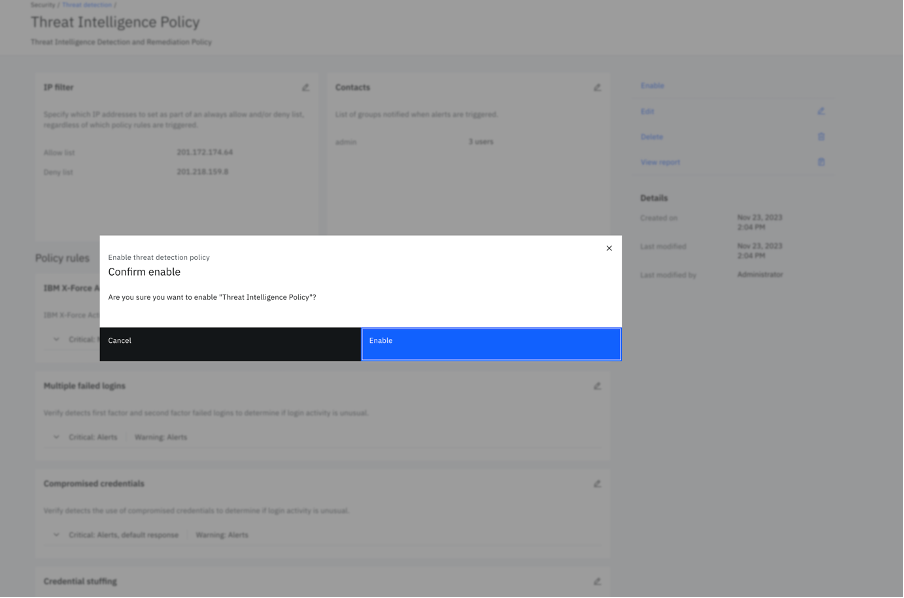

- L'écran de la politique en matière de menaces s'affiche comme suit. Cliquez sur Activer pour activer la politique.

- Un message de confirmation s'affiche comme suit

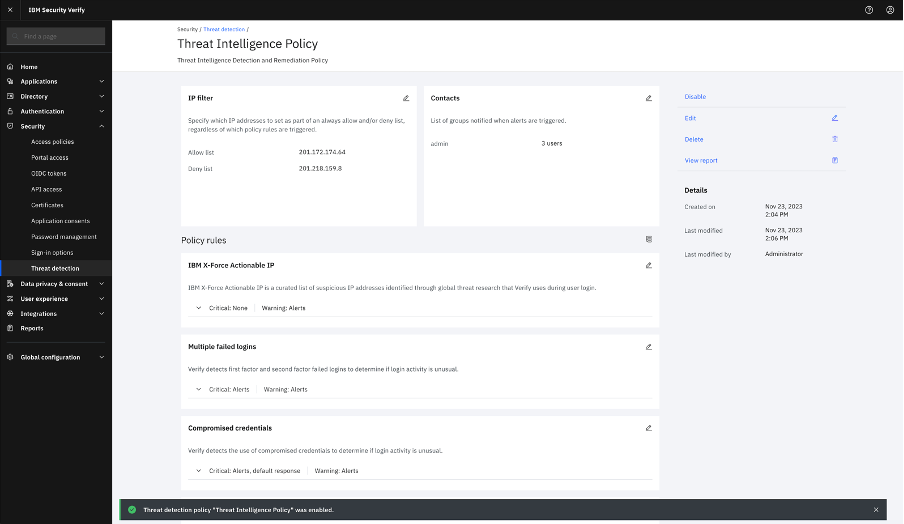

- Une fois la politique activée, un message de confirmation s'affiche comme suit

- Dans l'écran Détection des menaces, l'état de la stratégie est indiqué comme étant actif.

Lors de chaque connexion, la politique de détection des menaces et de remédiation est évaluée. Si des règles sont configurées et qu'une menace est détectée, les utilisateurs sont alertés.

Évaluer la détection des menaces et la politique de remédiation pendant le flux de connexion au premier facteur

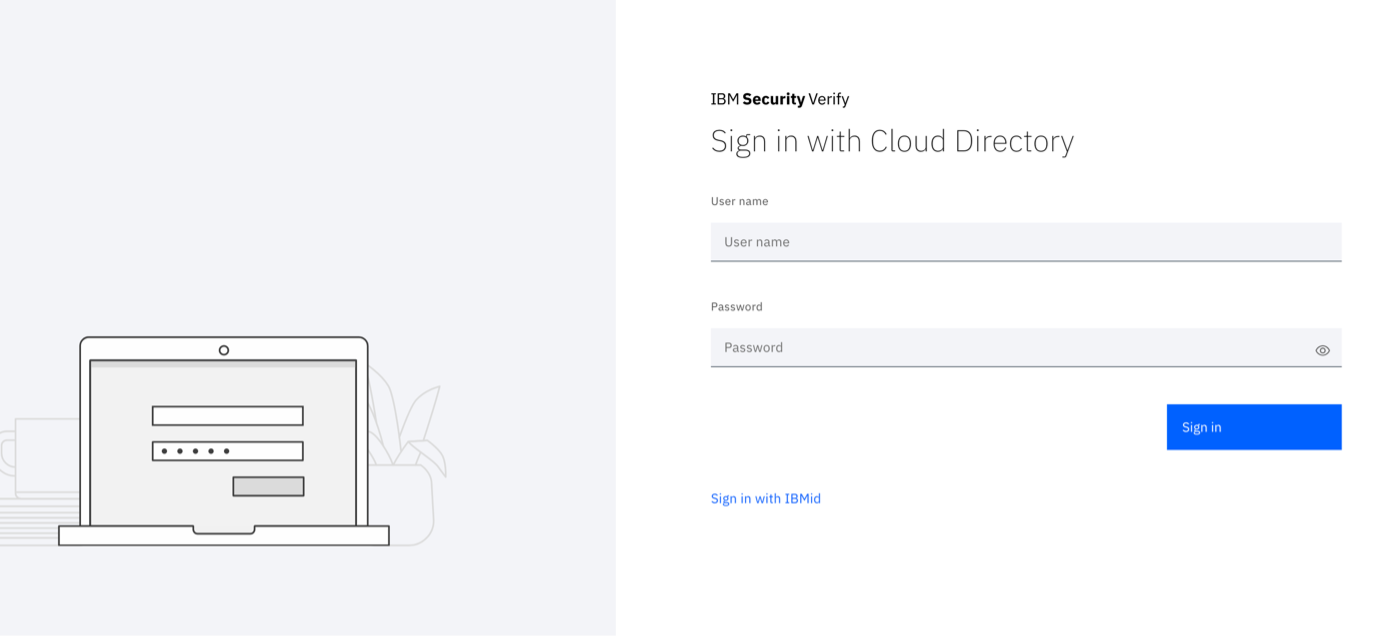

Lorsque la politique de détection des menaces et de remédiation est activée, elle est évaluée lors de chaque flux de connexion. Se connecter à Verify tenant en utilisant CD, IBMid, ou tout autre login supporté. La politique de détection des menaces et de remédiation est évaluée au cours du processus de connexion.

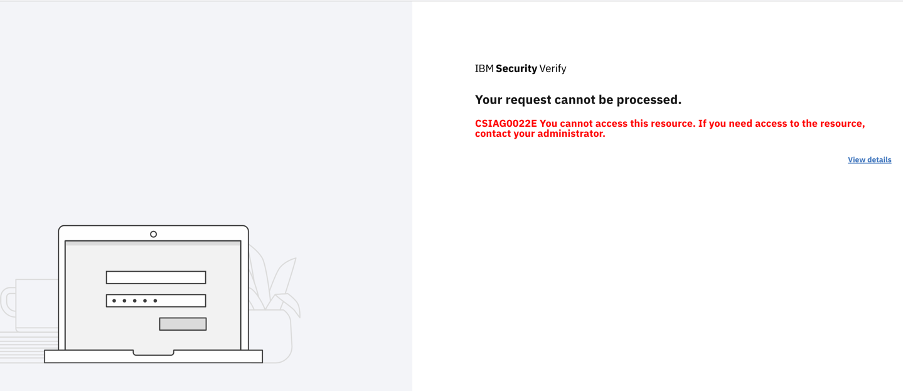

Si l'IP de l'appareil source est suspecte d'après l'évaluation de la politique de détection des menaces et de remédiation, l'utilisateur est soit bloqué, soit autorisé à se connecter.

En cas de blocage, l'écran suivant s'affiche.

- Si l'adresse IP n'est pas suspecte, l'utilisateur est invité à se connecter et est autorisé à continuer.

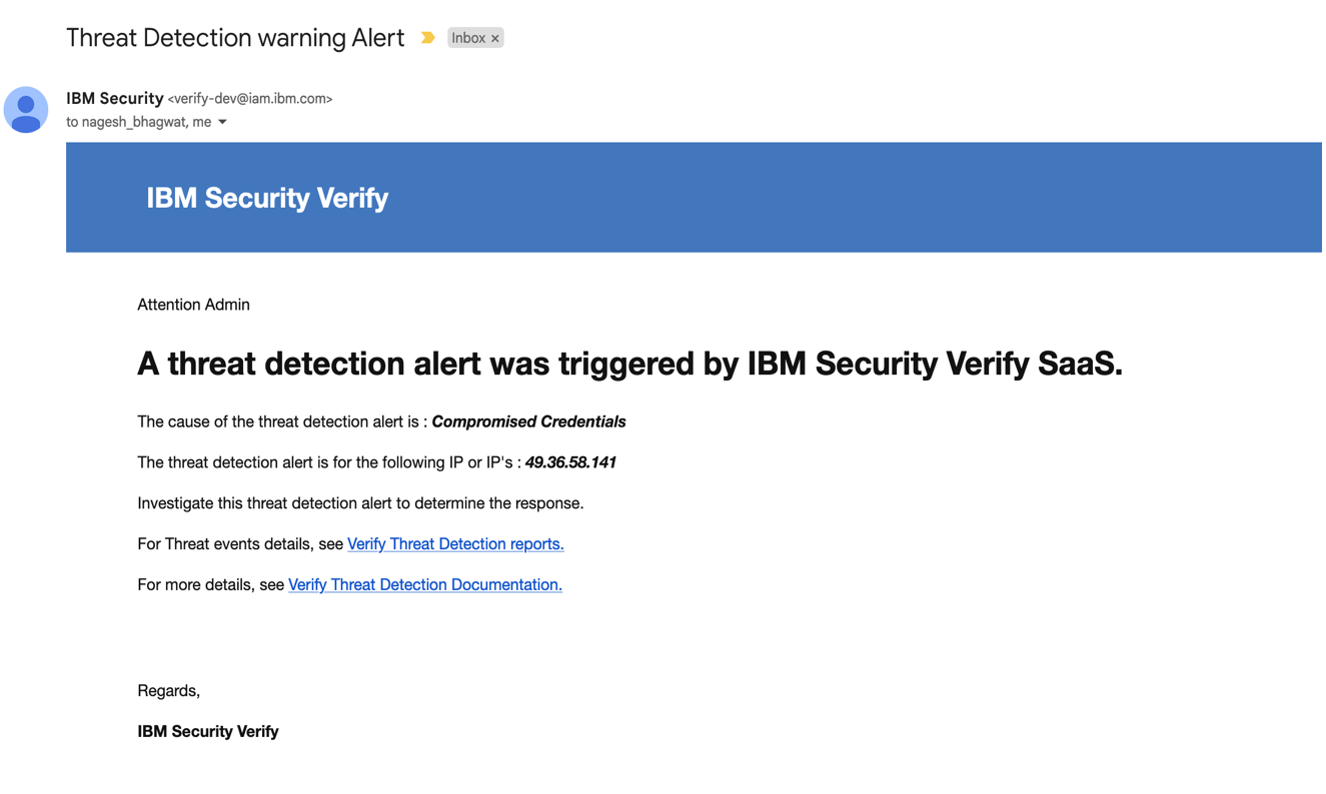

- Si la notification est définie pour une règle de politique de détection des menaces et de remédiation,

- Les groupes Verify sélectionnés dans la configuration de la politique de détection des menaces et de remédiation peuvent recevoir la notification.

- Les membres du groupe reçoivent un message électronique lors de la détection d'une menace.

CONCLUSION

Dans IBM Verify SaaS avec une politique de détection des menaces activée, les administrateurs peuvent définir des environnements pour bloquer de manière proactive le trafic de connexion résultant d'attaques identifiées et envoyer des notifications d'alerte à l'administrateur lors de telles attaques.

- Bloquer de manière proactive le trafic de connexion résultant d'attaques identifiées et de

- Des alertes de notification sont envoyées à l'administrateur lors de telles attaques.

priti Patil et Nagesh Bhagwat, IBM Security

Updated 2 months ago