Application des accès sur site

Introduction

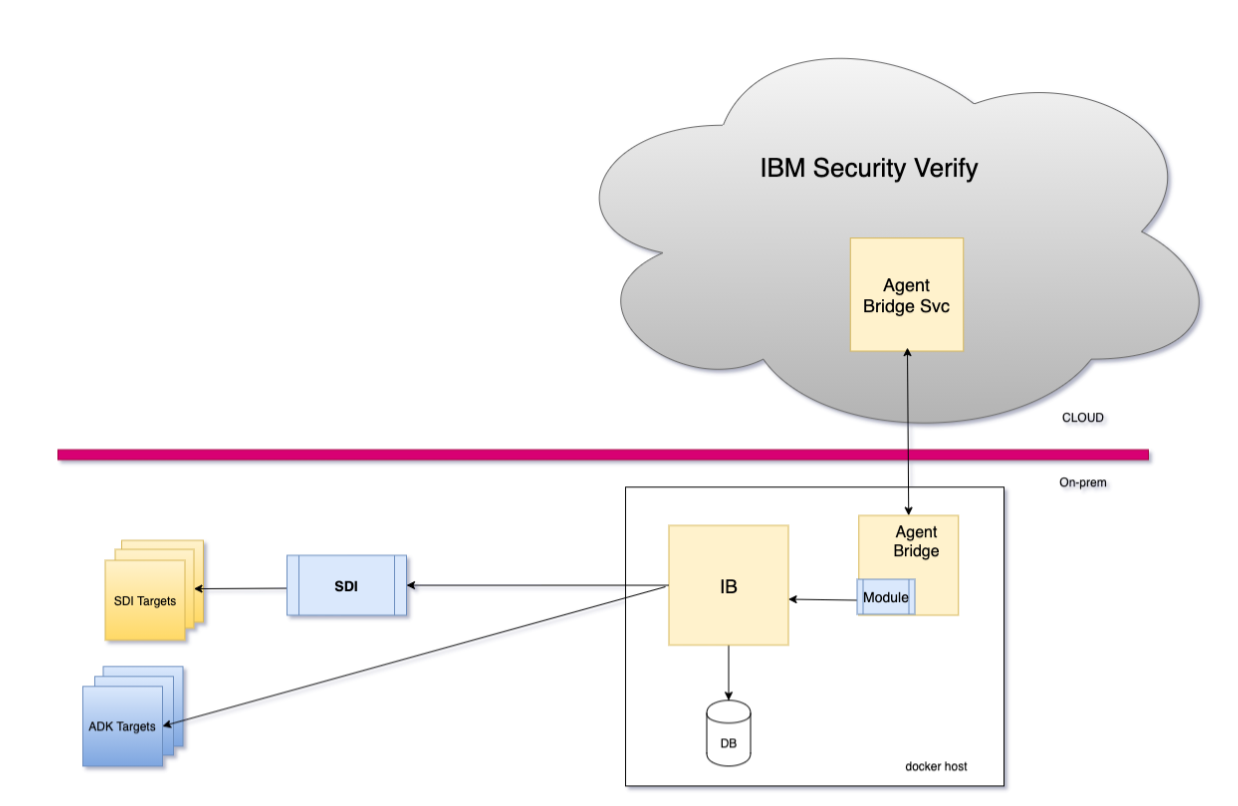

La gestion des comptes et des privilèges sur des cibles et des applications inaccessibles dans le Cloud, telles que LDAP, Active Directory ou Oracle DB déployées sur site, est un problème courant.

Pour ce faire, IBM Verify utilise Verify Bridge for Provisioning, qui exige que les images de conteneurs soient déployées dans un environnement capable d'accéder aux cibles. Il y a 3 composants impliqués, tous disponibles pour fonctionner sur Docker ou dans n'importe quel environnement d'orchestration de conteneurs, tel que kubernetes :

- Verify Bridge: Ce composant fait office de proxy pour la cible et communique avec le locataire de Verify à l'aide d'un mécanisme d'interrogation longue. Ainsi, la communication se fait de l'agent vers le locataire et ne nécessite aucun investissement supplémentaire, comme les technologies VPN.

- Vérifier le courtage d'identité: Ce composant orchestre la récupération et le provisionnement des comptes et des autorisations à grain fin pour la cible.

- Identity Brokerage DB ( Postgres ): Ce composant conserve l'état du provisionnement pendant le processus, en particulier pendant le processus de réconciliation. Il contient également les profils de configuration de l'adaptateur.

Le courtage d'identité gère certaines cibles (comme Active Directory ) par l'intermédiaire d'agents, mais pour d'autres (comme LDAP ou Oracle ), il utilise des adaptateurs fonctionnant sur IBM Security Directory Integrator.

Il s'agit des mêmes adaptateurs que ceux utilisés par le produit IBM Security Governance (anciennement IBM Security Identity Governance and Intelligence ou IGI). Cela permet aux services, aux partenaires commerciaux et aux clients de réutiliser les adaptateurs personnalisés existants et les aide également à migrer facilement vers la plateforme SaaS.

Configurer l'agent d'identité dans Verify

Les agents d'identité sont un pont qui relie les référentiels d'utilisateurs externes à IBM® Verify pour effectuer l'authentification ou le provisionnement. En utilisant l'agent d'identité, l'application native reste sur place, mais IBM® Verify peut la gérer à partir d'un locataire basé dans le nuage.

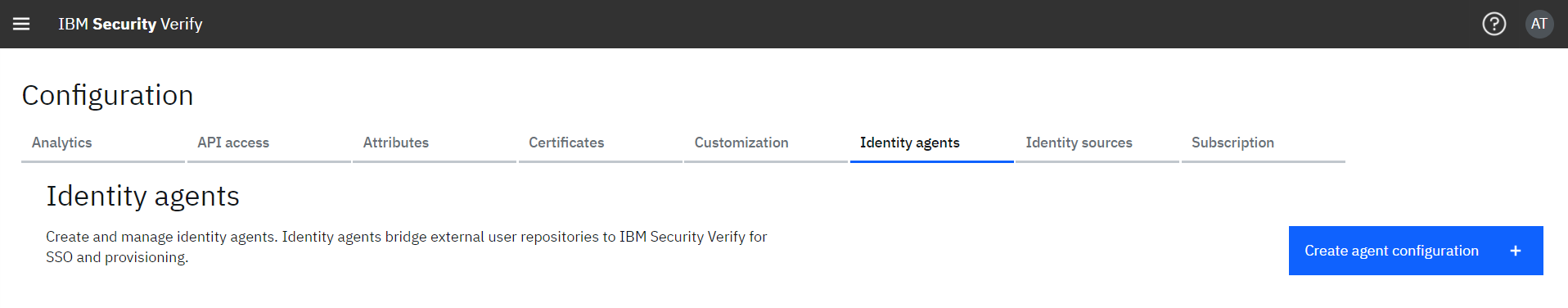

Pour configurer l'agent d'identité, suivez les étapes ci-dessous :

- Se connecter à IBM® Verify en tant qu'administrateur du locataire (Scott)

- Dans la console d'administration, naviguez vers l'onglet Configuration > Agents d'identité

- Cliquez sur Créer une configuration d'agent

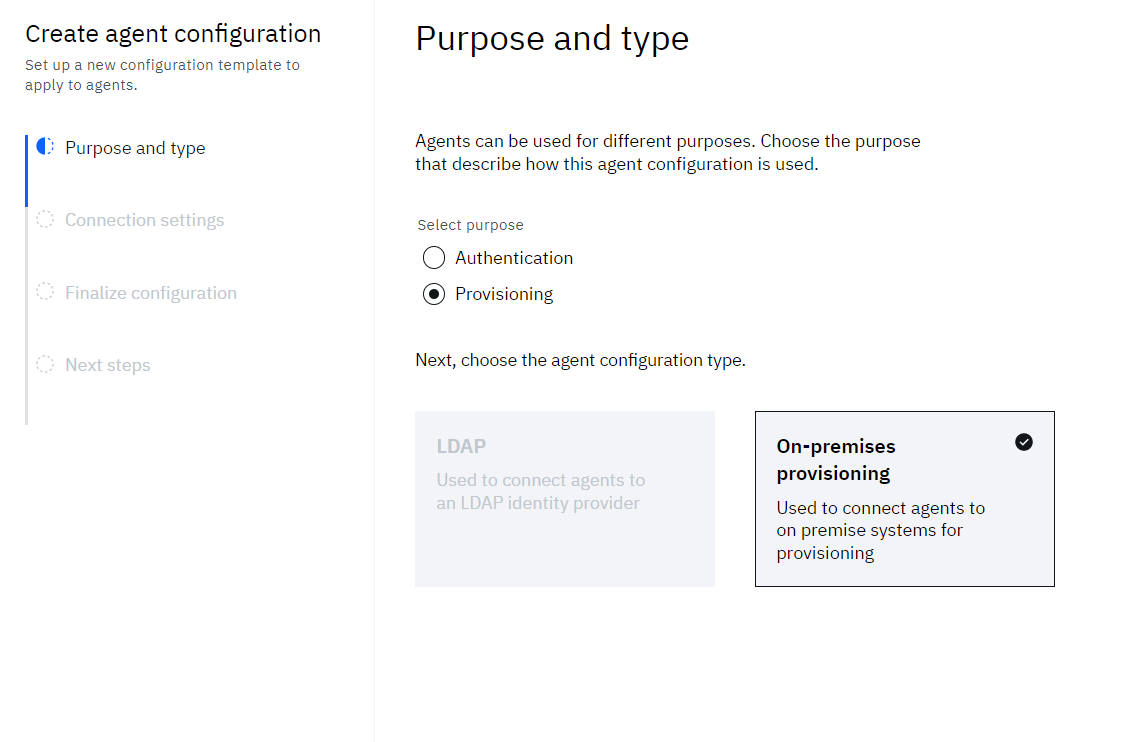

- Dans l'assistant de configuration de l'agent, sélectionnez l'objectif Provisionnement et le type de configuration Provisionnement sur site.

- Cliquez sur Suivant

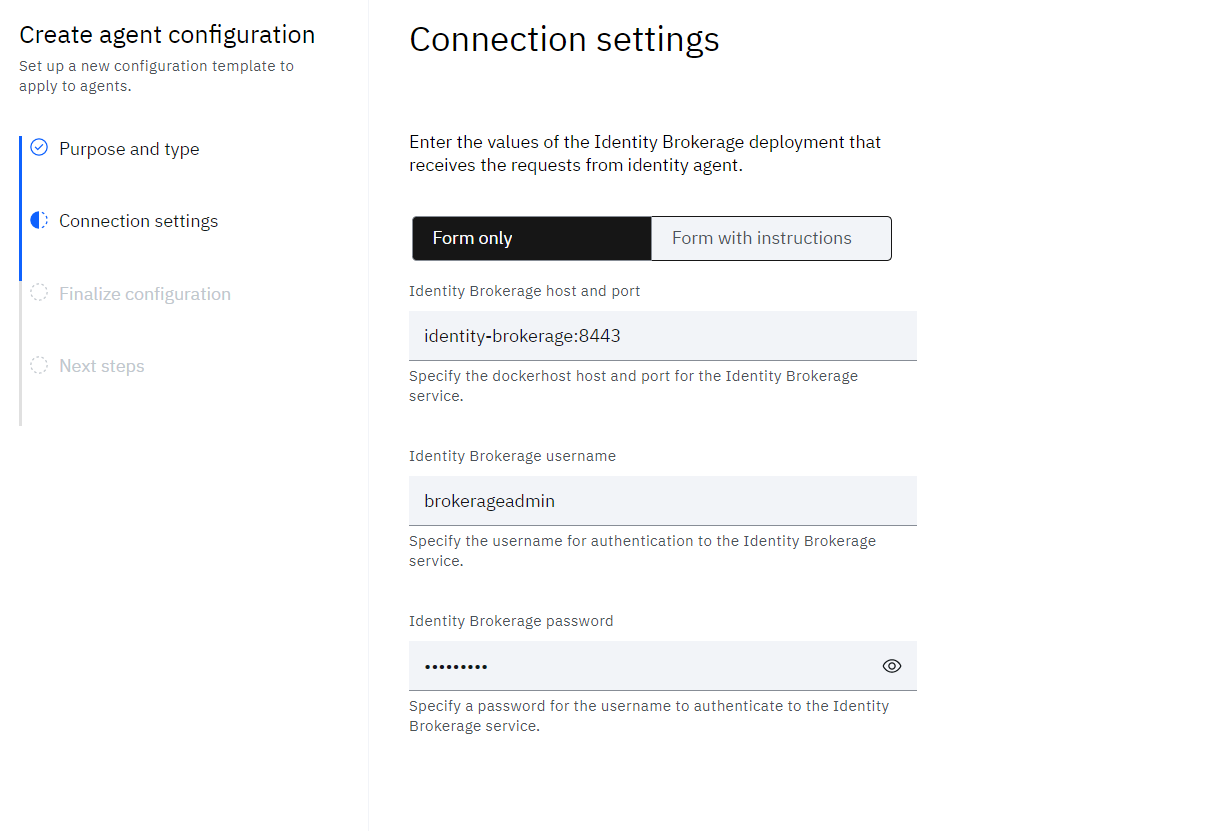

- A l'étape des paramètres de connexion, fournissez les détails pour :

o Hôte et port du courtier d'identité- Il s'agit du nom d'hôte et du port que la passerelle utilisera pour se connecter au courtier. Dans un déploiement standard de docker-compose, ce sera identity-brokerage:8443.

o Nom d'utilisateur du courtier d'identité- fournir un nom d'utilisateur (vous l'utiliserez lors de la configuration du courtier)

o Mot de passe du courtier d'identité- fournir un mot de passe (vous l'utiliserez lors de la configuration du courtier)

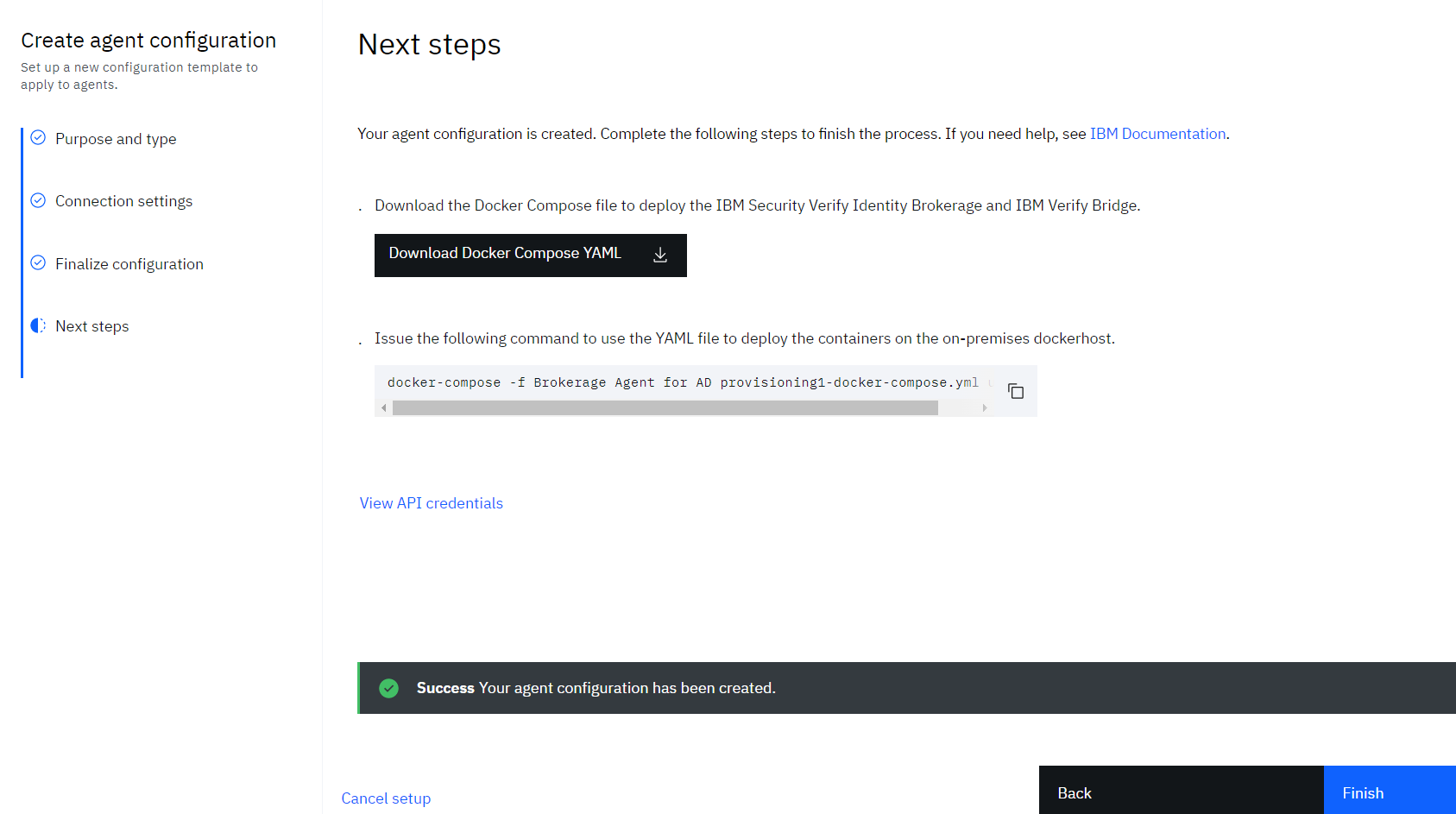

- Copiez la commande docker-compose qui sera utilisée pour télécharger les images docker dans les étapes suivantes

- Cliquez sur Suivant

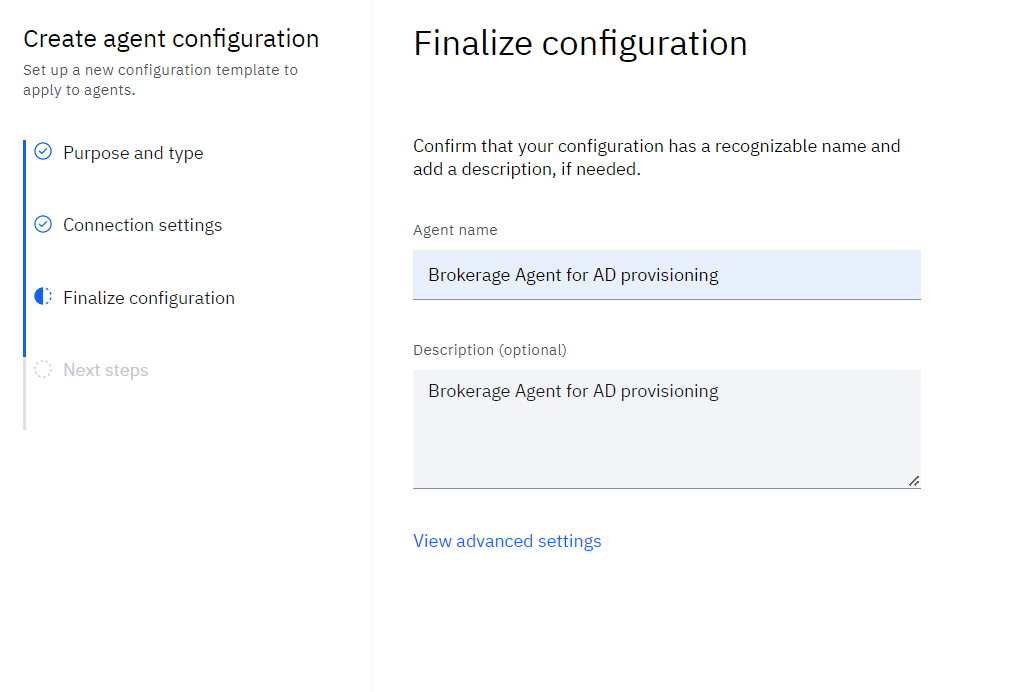

- Finaliser la configuration de l'agent en fournissant le nom de l'agent et la description facultative

-

Cliquez sur Créer une configuration d'agent

-

Lorsque l'agent est sauvegardé, le site Détails de la connexion est présenté à l'administrateur, qui dispose d'un bouton permettant d'accéder au fichier Télécharger Docker Compose YAML et aux détails du site commande docker-compose.

- Cliquez sur Download Docker Compose YAML pour télécharger le fichier YAML pré-rempli.

• Examinez le fichier YAML téléchargé, qui contiendra des informations détaillées : - SCIM_USER- Il s'agit du "nom d'utilisateur du courtier en identité" défini lors de la configuration de l'agent d'identité dans le module IBM Verify

- SCIM_USER_PASSWORD- Il s'agit du "mot de passe du courtier en identité" défini lors de la configuration de l'agent d'identité dans l'application IBM Verify

- TENANT_URI- URL complet de votre locataire IBM Verify

- CLIENT_ID- ID du client copié après la configuration de l'agent en IBM Verify

- CLIENT_SECRET- Secret du client copié après la configuration de l'agent en IBM Verify

Installation des composants sur site

Afin de gérer les applications sur site telles que LDAP, Active Directory ou Oracle, qui résident normalement dans les locaux de l'entreprise, il faut quelques composants qui serviront de pont pour la communication avec IBM Verify. Les composants requis sont les suivants :

- Conteneurs Docker pour :

- Base de données PostgreSQL

- Identity Brokerage

- Vérifier le pont

- Télécharger l'adaptateur IBM Security Identity Adapter for LDAP, Oracle ou Active Directory en fonction de l'application à créer

- Créer un profil d'application dans verify

Installation des conteneurs

Afin de déployer des images de conteneurs, un serveur Linux est nécessaire avec la configuration suivante :

Système d'exploitation : Système d'exploitation basé sur Linux prenant en charge les conteneurs basés sur Linux. Voir le guide d'installation Docker

CPU : Quatre cœurs réservés.

Mémoire système : 16 Go réservés.

Espace disque : Au moins 100 Go d'espace libre sur le disque dur

Moteur Docker: 19.03.0 ou supérieur.

Docker Compose: Voir Docker compose install Connectivité réseau à un locataire IBM® Verify avec abonnement Identity Governance.

Copiez sur le serveur Linux le fichier YAML téléchargé après la configuration de l'Identity Agent. Utilisez la commande ci-dessous pour créer les différents conteneurs nécessaires :

docker-compose -f docker-compose.yml up -d

Assurez-vous que les 3 conteneurs démarrent et affichent le statut "running" en utilisant la commande "docker ps -a ": ```sh

[root@xxxxxxxx ~]# docker ps -a

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

722165e62ae9 ibmcom/verify-bridge:latest "/sbin/bootstrap.sh" 4 months ago Up 4 weeks verify-bridge

f26aade1cec6 postgres:12-alpine "docker-entrypoint..." 5 months ago Up 4 weeks 0.0.0.0:5432->5432/tcp ibdb

1b45372dc651 ibmcom/identity-brokerage:latest "/sbin/bootstrap.sh" 6 months ago Up 12 days 9080/tcp, 0.0.0.0:8443->8443/tcp, 9443/tcp identity-brokerage

[root@xxxxxxxx ~]#

### Télécharger le profil de l'adaptateur LDAP (pour gérer IBM Directory Server uniquement)

- Reportez-vous à la [référence de l'adaptateur](https://www.ibm.com/support/pages/ibm-security-verify-adapters-v10x) pour obtenir le numéro de pièce des adaptateurs LDAP.

• Téléchargez le " IBM Verify Adapter for LDAP" à partir de [Passport Advantage](https://www.ibm.com/software/passportadvantage/pao_customer.html). Recherche par numéro de pièce en utilisant **M0BMYML**.

• Télécharger les fichiers JAR du profil

### Télécharger le profil de l'adaptateur Oracle (pour gérer la base de données Oracle uniquement)

- Reportez-vous à la [référence de l'adaptateur](https://www.ibm.com/support/pages/ibm-security-verify-governance-adapters-v10x) pour obtenir le numéro de pièce des adaptateurs Oracle.

• Téléchargez le " IBM Verify Adapter for Oracle Database " à partir de [Passport Advantage](https://www.ibm.com/software/passportadvantage/pao_customer.html). Recherche par numéro de pièce comme **M0BMZML**.

• Télécharger les fichiers JAR du profil

### Créer un profil d'application dans verify

- Se connecter à IBM® Verify en tant qu'administrateur du locataire **(Scott)**

- Naviguer vers la page **Applications > Profils d'application**

- Cliquez sur le bouton **Créer un profil**

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/d4f7315-on-premises-provisioning-App_profile_1.png",

"on-premises-provisioning-App_profile_1.png",

1862,

442,

"#000000"

]

}

]

}

[/block]

- Cliquez sur **Profil de l'adaptateur d'identité**

- Donner un **nom de profil**

- Télécharger le fichier JAR du profil de l'adaptateur d'identité téléchargé précédemment

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/95147ae-on-premises-provisioning-App_profile_2.png",

"on-premises-provisioning-App_profile_2.png",

517,

972,

"#000000"

]

}

]

}

[/block]

- Cliquez sur **Créer un profil**

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/05e524b-on-premises-provisioning-App_profile_3.png",

"on-premises-provisioning-App_profile_3.png",

1565,

588,

"#000000"

]

}

]

}

[/block]

- Le nouveau profil est créé à l'état de projet. Attendre qu'il soit prêt à être publié

- Une fois le profil prêt, publiez-le en cliquant sur **Publier**

- Une fois le profil publié, l'administrateur peut consulter les sections **Paramètres généraux** et **Attributs**

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/c473ce8-on-premises-provisioning-App_profile_4.png",

"on-premises-provisioning-App_profile_4.png",

1180,

858,

"#000000"

]

}

]

}

[/block]

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/40a717d-on-premises-provisioning-App_profile_5.png",

"on-premises-provisioning-App_profile_5.png",

1147,

862,

"#000000"

]

}

]

}

[/block]

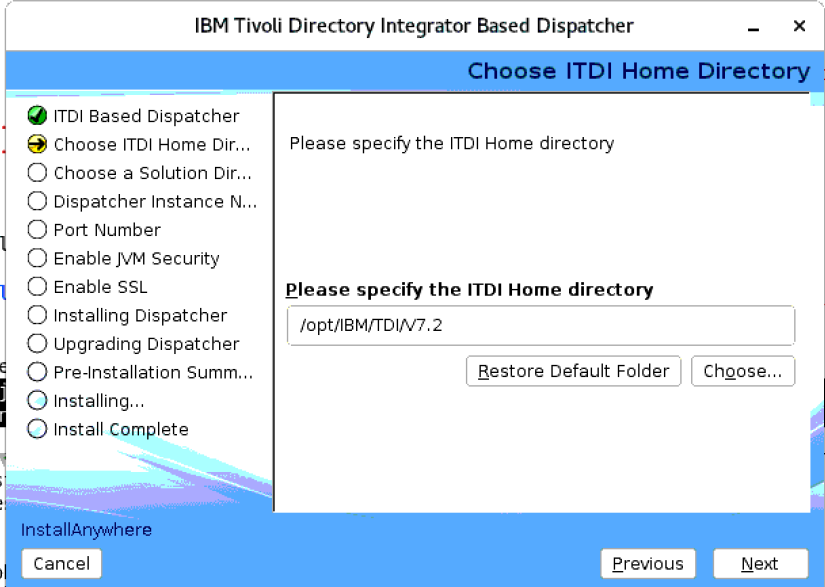

### Facultatif : installation de Security Directory Integrator (SDI)

* Téléchargez le Security Directory Integrator (SDI) v7.2 de [Passport Advantage](https://www.ibm.com/software/passportadvantage/pao_customer.html). Recherchez par numéro de pièce en utilisant **CJ30YML** et téléchargez les binaires pour le système d'exploitation requis

* Suivez le [guide d'installation](https://www.ibm.com/support/knowledgecenter/en/SSCQGF_7.2.0/com.ibm.IBMDI.doc_7.2/adminguide.pdf) pour installer le produit Directory Integrator sur votre système.

* Une fois le produit installé avec succès, vous pouvez le valider sur le système de fichiers. Le répertoire d'installation par défaut sous Linux est **/opt/IBM/TDI/V7.2**

```sh

[root@xxxxxxxx V7.2]# pwd

/opt/IBM/TDI/V7.2

[root@xxxxxxxx V7.2]# ls

amc docs ibmdisrv idisrv.sth jvm license maintenance properties shortcutFiles.dat tools xsl

bin etc ibmditk jars LDAPSync logs osgi SCIM testserver.der _uninst XSLT

ce examples IDILoader.jar jscript libs lwi performance serverapi testserver.jks xsd

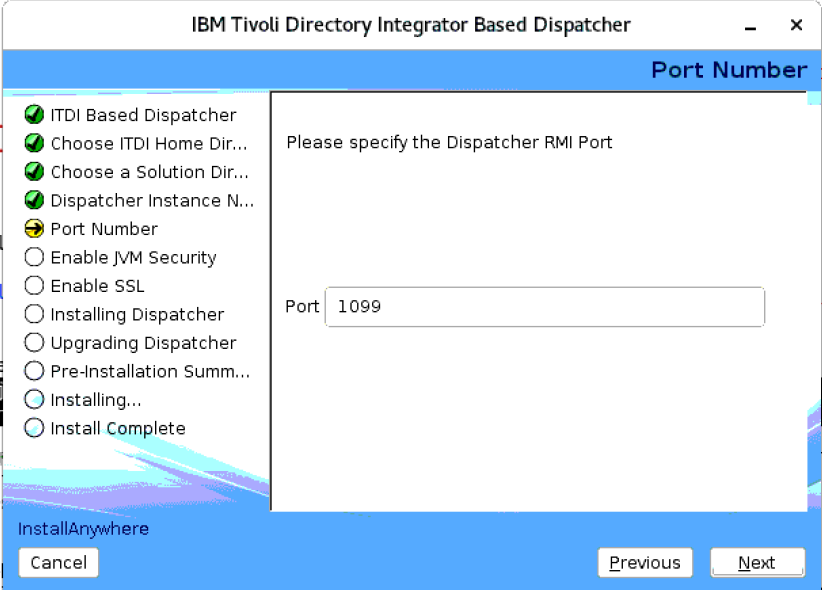

Port SDI

Note : Lorsque SDI est installé, il crée un "serveur par défaut" qui écoute sur le port 1099. Cela peut poser des problèmes lors de l'installation du RMI Dispatcher (dans les étapes suivantes) qui a besoin du même port.

Il faut donc arrêter le "serveur par défaut" avant d'installer le RMI Dispatcher.

Installer le dernier fixpack SDI

Une fois le SDI installé avec succès, mettez à jour le serveur avec le dernier fixpack 7.2.0-ISS-SDI-FP0009 ).

Vous pouvez télécharger le Fixpack à partir d' IBM Fix Central.

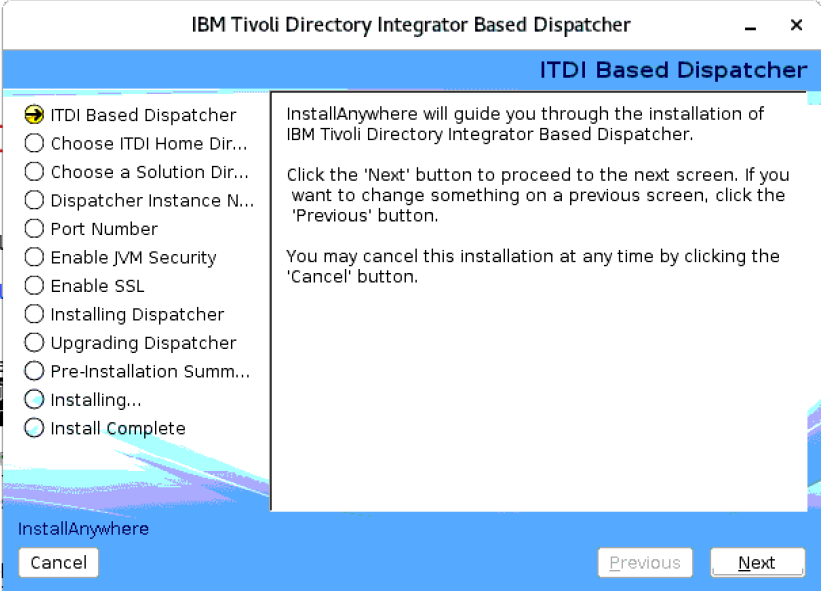

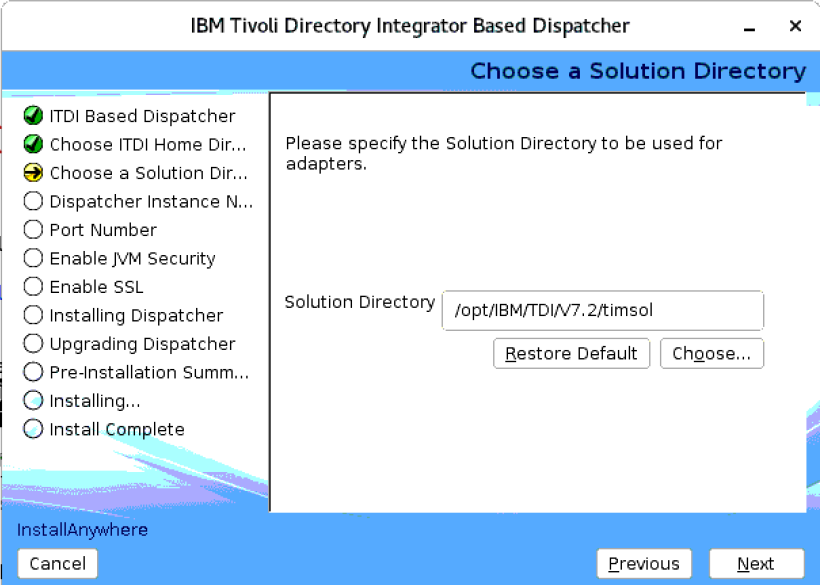

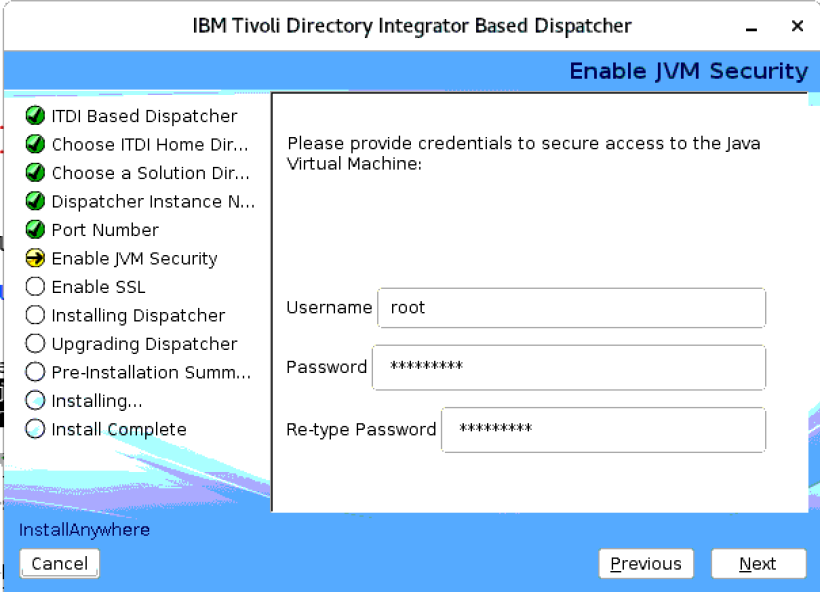

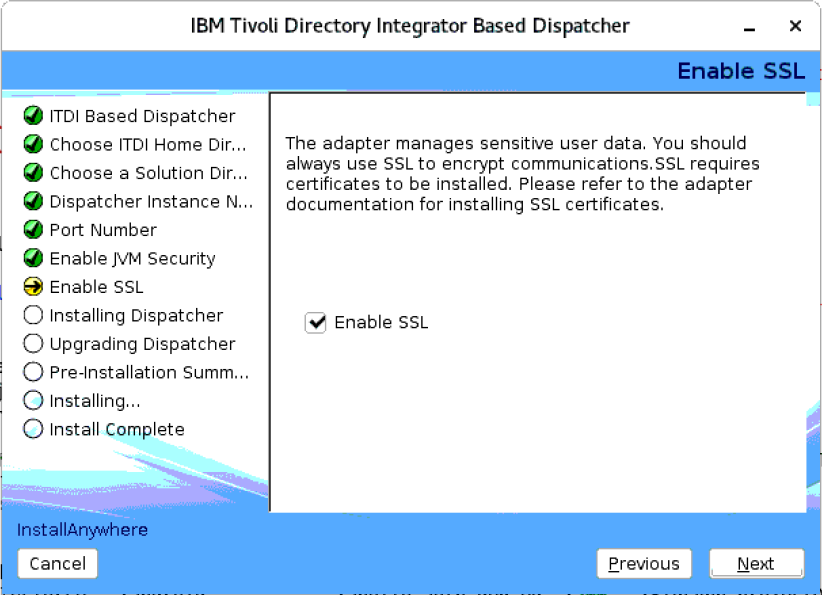

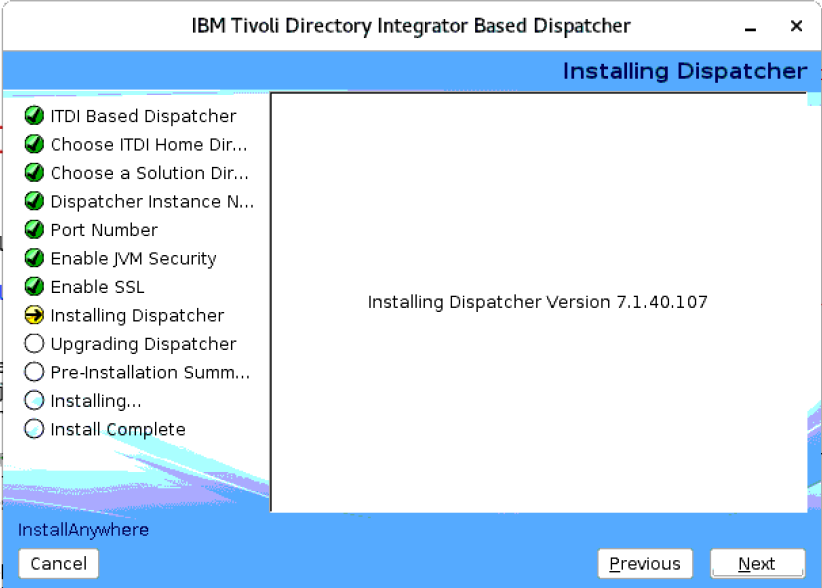

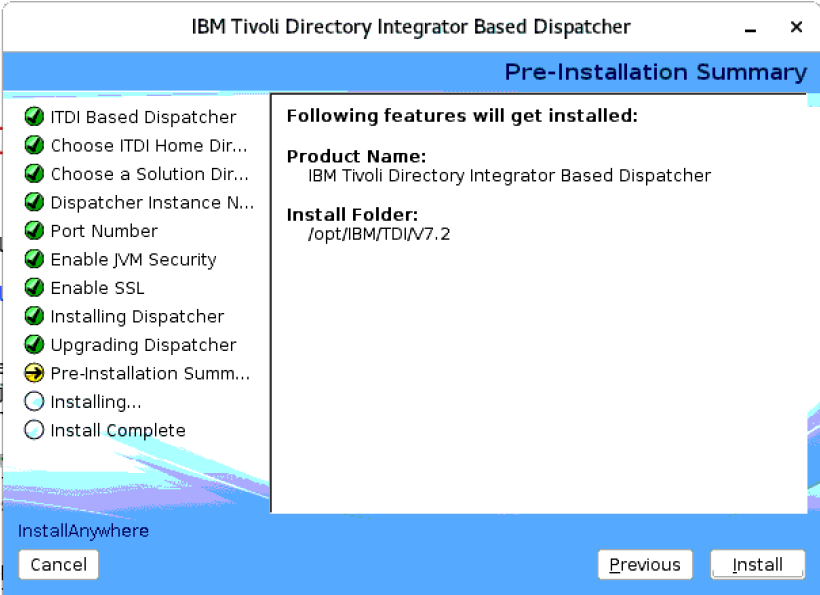

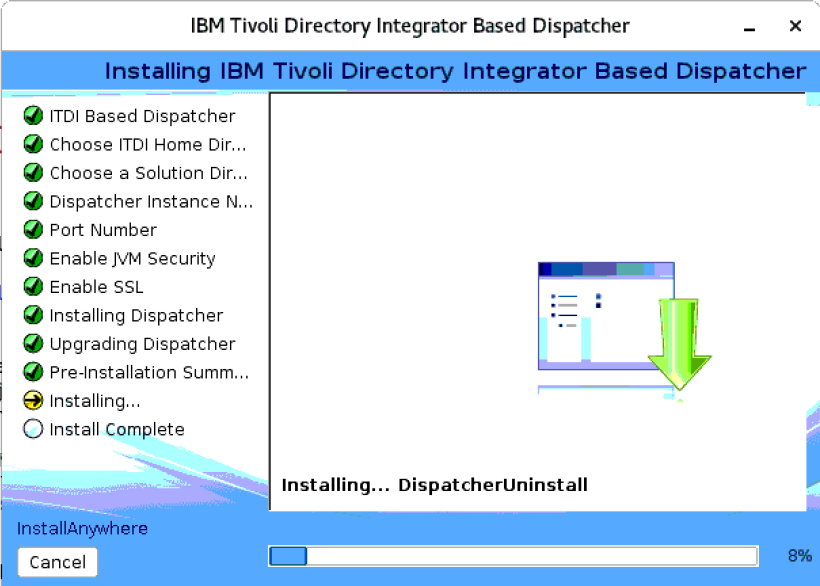

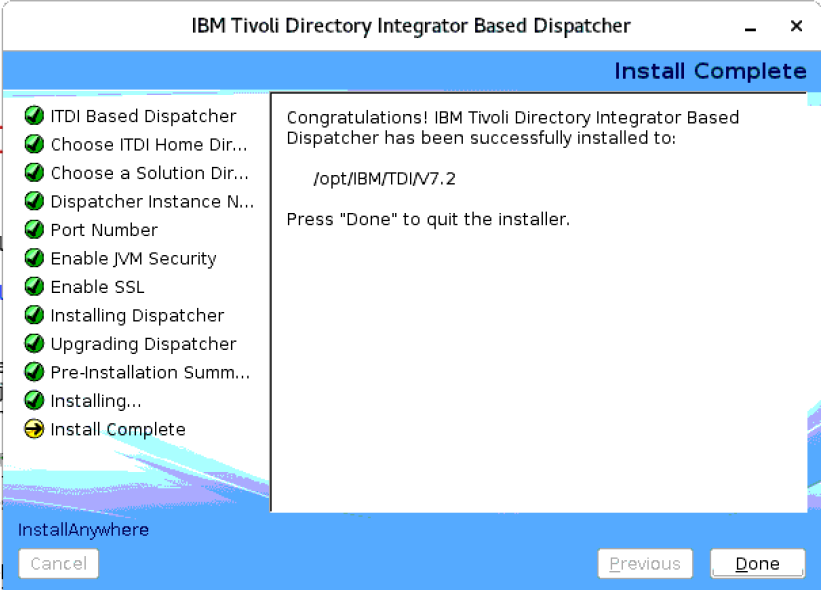

Installer l'adaptateur d'identité RMI Dispatcher

- Téléchargez le " IBM Security Identity Adpater RMI Dispatcher v7.1.40” à partir de Passport Advantage. Recherche par numéro de pièce en utilisant CC7ZMML.

- Extraire le fichier téléchargé SIA_RMI_7140_SDI_7X_MP_ML.zip

- Suivez le guide d'installation du Dispatcher pour installer l'adaptateur

Pour Linux, les détails de l'installation en mode GUI sont les suivants :

[root@xxxxxxxx RMI]# cd /opt/IBM/TDI/V7.2/jvm/jre/bin/

[root@xxxxxxxx bin]# ./java -jar /root/Downloads/SDI_Installer/RMI/DispatcherInstall.jar

Suivre la configuration SSL

Veillez à suivre le guide d'installation si vous cochez la case " Activer SSL ""

Après l'installation, ouvrez le fichier " IBM.2/timsol/solution.properties " et mettez à jour les propriétés suivantes :

- com.ibm.di.dispatcher.objectPort=1094

- java.rmi.server.hostname=

Redémarrez maintenant le RMI Dispatcher à l'aide des commandes ci-dessous :

[root@xxxxxxxx /]# cd /opt/IBM/TDI/V7.2/timsol/

[root@xxxxxxxx timsol]# ./ITIMAd restart

Platform is Linux

Shutting down the IBM Tivoli Identity Manager Adapter service

PID File Exists

IBM Tivoli Identity Manager Adapter Service successfully stopped!

Going to delete PID file...

Platform is Linux

Starting IBM Tivoli Identity Manager Adapter service...

No TDI processes running

Service not running.... Creating the service

Starting Service with Process ID:

15360

nohup: redirecting stderr to stdout

IBM Tivoli Identity Manager Adapter Service start request successfully issued!

PID File Created

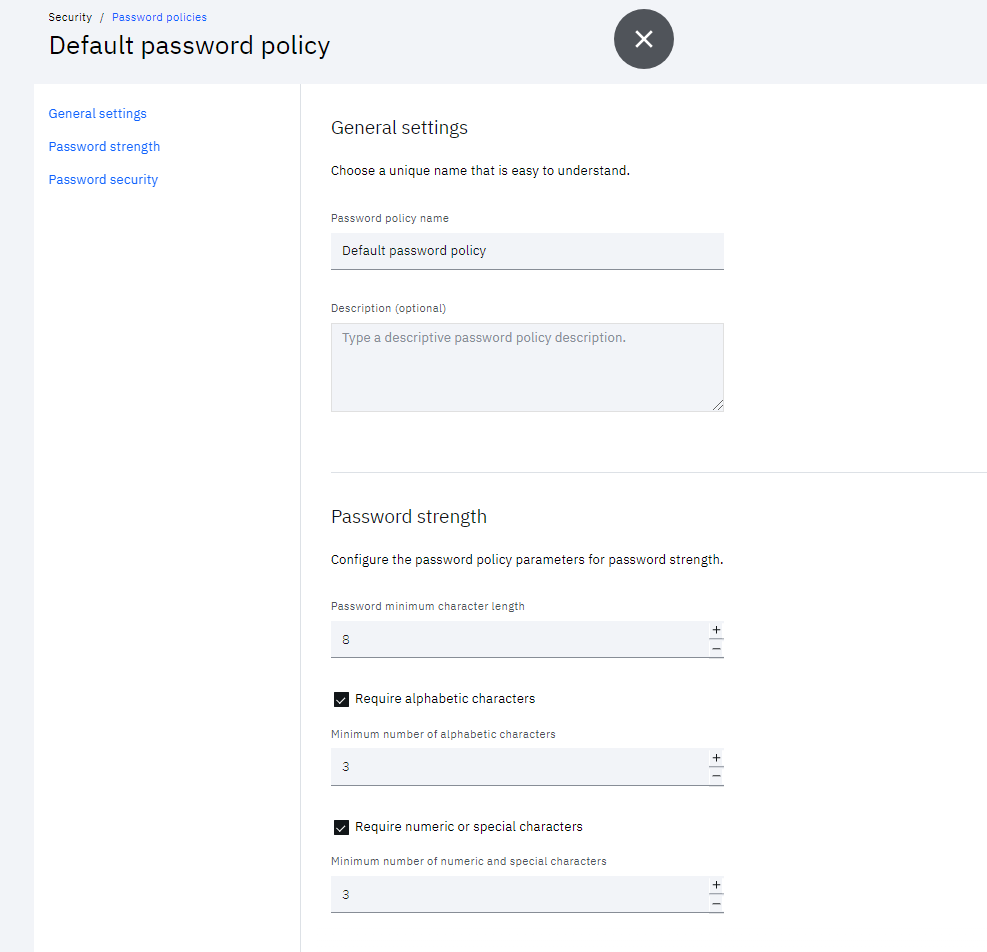

Configuration de la politique de vérification du mot de passe

Il est important de configurer la politique de vérification des mots de passe de manière à ce qu'elle soit conforme aux règles de mot de passe du serveur cible.

Ceci est nécessaire pour s'assurer que les nouveaux mots de passe des comptes d'utilisateurs reçoivent un nouveau mot de passe approprié.

- Se connecter à Verify en tant qu'administrateur du locataire (Scott)

- Dans la console d'administration, naviguez vers Sécurité > Stratégies de mot de passe

- Modifier la politique de mot de passe par défaut

- Cliquez sur la source d'identité Cloud Directory

- Définir la force du mot de passe qui correspond aux règles de mot de passe de l'application sur site à gérer

Updated 5 months ago

Maintenant que vous avez mis en place l'infrastructure de provisionnement sur site, vous pouvez configurer le provisionnement de vos systèmes sur site.