Okta

Ce guide explique comment configurer IBM Application Gateway (IAG) en tant que partie utilisatrice OIDC pour Okta.

Ce guide a été rédigé en octobre 2023.The étapes suivantes peuvent changer si un fournisseur tiers modifie ses interfaces administratives.

Prérequis

- Consultez la documentation sur les fournisseurs tiers pour obtenir des informations de haut niveau sur l'utilisation de l'IAG avec des fournisseurs d'identité tiers.

- Un abonnement Okta actif. Un abonnement d'essai gratuit peut être utilisé.

Ressources de référence

La documentation suivante d'Okta a été utilisée pour préparer ces instructions de configuration :

Configuration

Étapes de configuration d'Okta

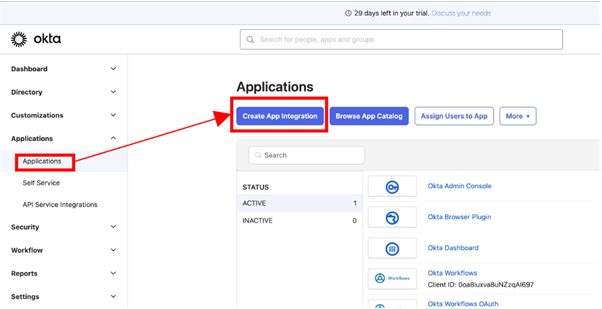

Depuis votre console d'administration Okta, accédez à Applications > Applications, puis cliquez sur Créer une intégration d'application.

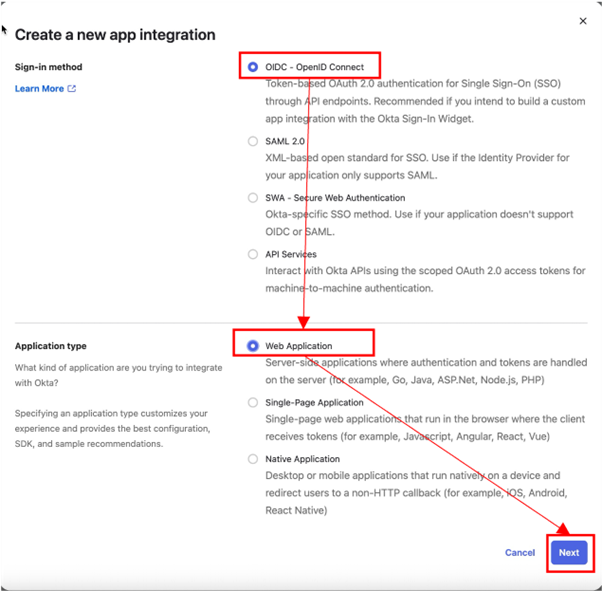

Sélectionnez l'OIDC - OpenID Connect pour la méthode de connexion, et Web Application pour le type d'application. Cliquez sur Suivant pour continuer.

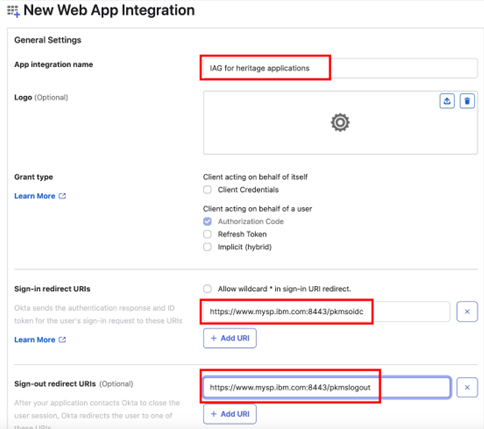

Complétez le nom de l'intégration de l'application, les URI de redirection de la connexion et les URI de redirection de la déconnexion.

L' URI de redirection de l'inscription est du format https://<iag>/pkmsoidc.

L' URI de redirection de sortie est au format https://<iag>/pkmslogout.

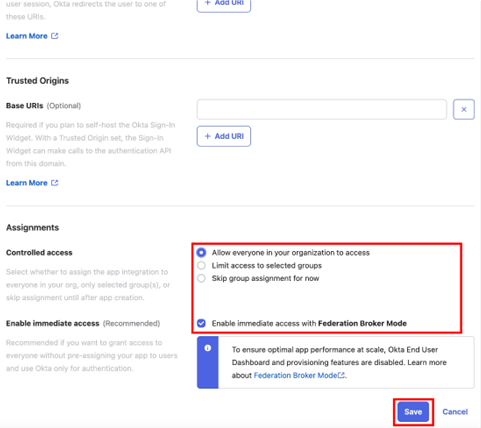

Dans cet exemple de scénario, l'application est mise immédiatement à la disposition de tous. Il peut être personnalisé pour un accès sélectif en fonction des exigences de l'application et de la politique d'accès. Pour que l'application soit disponible immédiatement, sélectionnez Autoriser tous les membres de votre organisation à accéder à l' application pour l'accès contrôlé et cochez Activer l'accès immédiat avec le mode Courtier de la fédération.

Cliquez sur Enregistrer pour continuer.

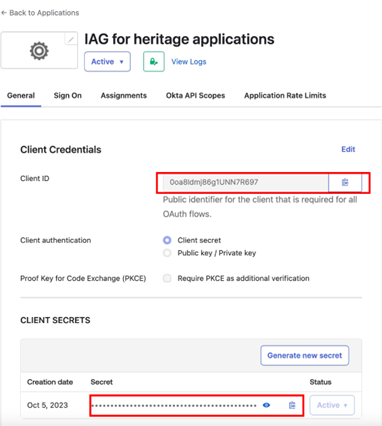

Dans l'onglet Général, notez les valeurs de l'ID du client et du secret du client.

Dans IAG, l'ID du client est utilisé dans le champ client_id et le secret du client est utilisé dans le champ client_secret.

Dans cet exemple, les valeurs générées pour l'identifiant et le secret du client sont les suivantes :

- client_id

0oa8ldmj86g1UNN7R6970 - secret du client

8ygoS3O5dkR9iw7ZQ4fgGITNQWo5AiFtWGFEaP06FAns4ku1G-qdoMzUDvzZseRb

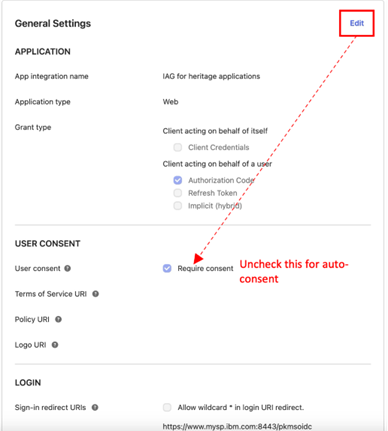

Par défaut, Okta demande aux utilisateurs de consentir au partage des informations d'authentification unique entre l'IDP et l'application la première fois qu'ils se connectent.

Dans les scénarios où le propriétaire de l'instance et de l'application IAG est également le propriétaire de l'IDP, l'étape du consentement peut être superflue.

Pour désactiver l'étape de consentement, naviguez jusqu'à l'en-tête Paramètres généraux et cliquez sur Modifier. Décochez la case Demander le consentement et cliquez sur Enregistrer.

L' URL métadonnées OIDC d'Okta est documentée dans la référence de l'API OpenID Connect et OAuth 2.0 Le format de l' URL métadonnées de l'OIDC est le suivant : https://<subscription hostname>/.well-known/openid-configuration.

Dans cet exemple de scénario, l' URL complète des métadonnées de l'OIDC est https://trial-3008338-admin.okta.com/.well-known/openid-configuration.

Étapes de la configuration de l'IAG

Utilisez les valeurs récupérées dans les étapes précédentes pour terminer la configuration de l'IAG. L'exemple de configuration contient suffisamment d'informations pour permettre à IAG d'effectuer l'authentification unique avec Okta.

identity:

oidc:

discovery_endpoint: "https://trial-3008338-admin.okta.com/.well-known/openid-configuration"

client_id: "0oa8ldmj86g1UNN7R697"

client_secret: "8ygoS3O5dkR9iw7ZQ4fgGITNQWo5AiFtWGFEaP06FAns4ku1G-qdoMzUDvzZseRb"

scopes:

- "profile"

- "email"

Test de l'intégration Okta

Pour tester la configuration :

-

Accédez à l'application IAG credential viewer. Pour plus d'informations, voir Configuration commune de l'IAG pour des informations sur cette URL. Dans cet exemple, l' URL est

https://www.mysp.ibm.com:8443/ivcreds.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/0d98dd9-okta-results-1.png",

"0d98dd9-okta-results-1.png",

972,

276,

"#000000",

null,

"66335261796efd0030783a3b"

]

}

]

}

[/block] -

Le navigateur est redirigé vers Okta pour l'authentification. Le navigateur sera renvoyé à l'application de visualisation des informations d'identification une fois l'authentification terminée.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/2e317e6-okta-results-2.png",

"2e317e6-okta-results-2.png",

270,

370,

"#000000",

null,

"66335261796efd0030783a3c"

]

}

]

}

[/block] -

L'application de visualisation des informations d'identification s'affiche. Observez que l'adresse électronique de l'utilisateur et les attributs généraux de son profil sont affichés.

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/7a7bb47-okta-results-3.png",

"7a7bb47-okta-results-3.png",

701,

755,

"#000000",

null,

"663352621512490010417004"

]

}

]

}

[/block]

Updated 9 months ago