Active Directory comme source d'identité

Introduction

Pour minimiser les perturbations lors du déploiement de IBM Verify pour votre personnel, vous voudrez peut-être que les utilisateurs s'authentifient sur IBM Verify à l'aide de leurs identifiants d'entreprise existants. Dans de nombreux cas, cela signifie qu'il faut utiliser un nom d'utilisateur et un mot de passe qui sont stockés, sur place, dans Microsoft Active Directory.

Ce guide détaille les étapes nécessaires pour permettre à votre locataire IBM Verify d'authentifier les utilisateurs par rapport à un site Active Directory.

Prérequis

La configuration décrite dans ce guide nécessite le déploiement d'une ou plusieurs instances de IBM Verify Bridge dans votre environnement. Il peut fonctionner en tant que service sur une machine Windows Server ou en tant que conteneur sur n'importe quel serveur Linux.

Chaque instance de Verify Bridge doit disposer d'une connectivité sortante avec un contrôleur de domaine Active Directory et d'une connectivité internet sortante avec l'instance cloud de Verify. Aucune connexion entrante n'est nécessaire.

Collecte d'informations

Les éléments suivants sont nécessaires pour compléter ce guide :

Les certificats de serveur pour les connexions LDAP des contrôleurs de domaine ne sont générés que si les services de certificats sont activés dans le domaine. Si les services de certificats ne sont pas activés, les contrôleurs de domaine peuvent sembler écouter sur le port LDAPS (636), mais les connexions échouent. Dans ce cas, utilisez LDAP ( ldap:// ) et remplacez le port par 389. Désactivez la vérification SSL sur la configuration Verify si vous utilisez cette option.

Créer une configuration d'agent d'identité

La majeure partie de la configuration du pont IBM Verify est créée dans l'interface d'administration de votre locataire IBM Verify. La configuration est créée en tant que configuration de l'agent d'identité. Cette configuration est lue par le service Bridge lors de son démarrage.

La création d'une configuration d'agent d'identité pour le pont de vérification est documentée dans le centre de connaissances ici.

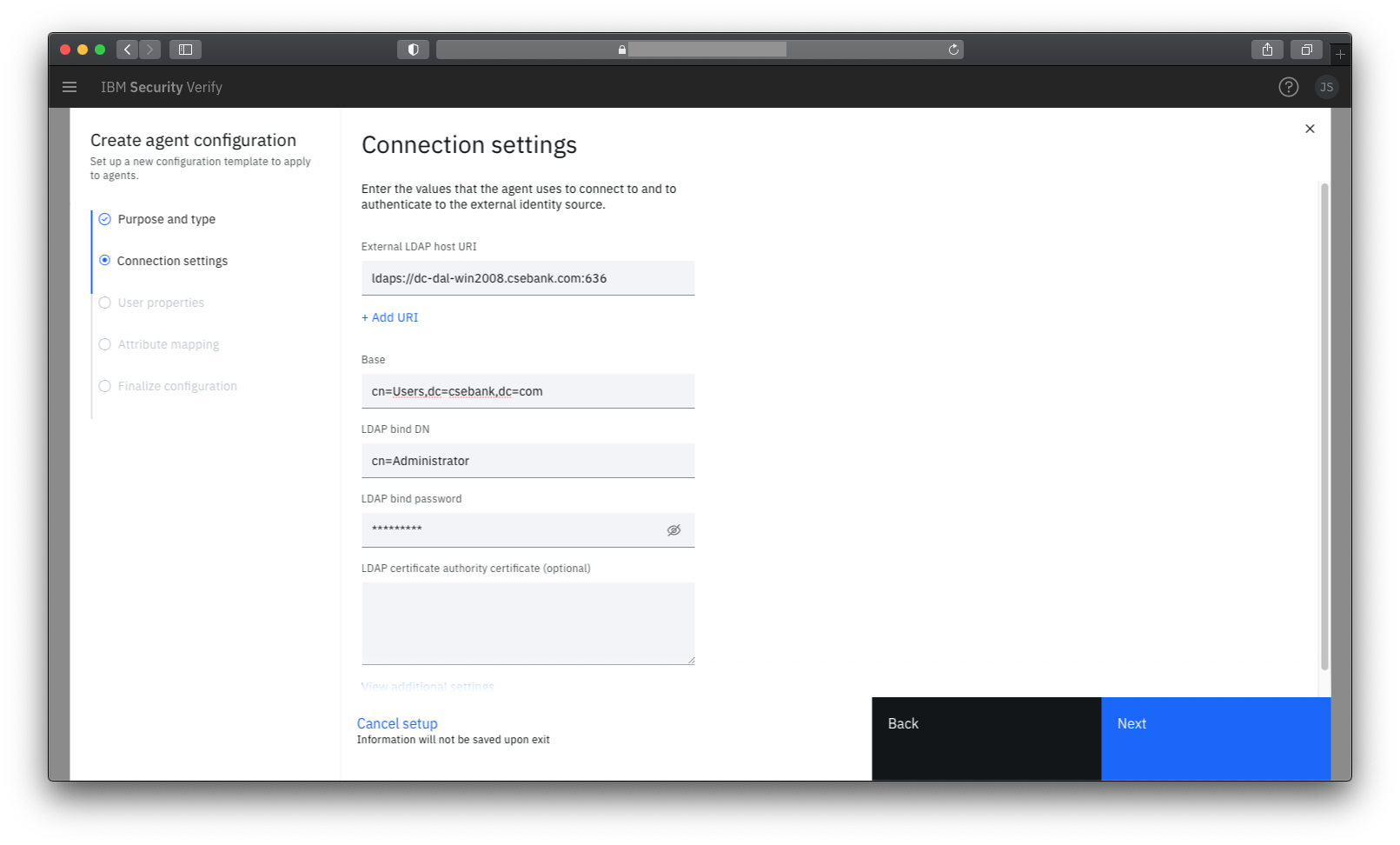

Paramètres de connexion

Il est recommandé d'utiliser une connexion sécurisée (ldaps). Vous pouvez spécifier plusieurs URI pour l'équilibrage de la charge et la haute disponibilité.

Lors de la définition de la base de recherche de l'utilisateur, vous pouvez spécifier la racine du répertoire ou vous limiter à une branche du répertoire. Une seule base peut être spécifiée.

Il est important de se rappeler que le composant IBM Verify bridge sera exécuté dans votre environnement, de sorte que les noms d'hôte donnés pour les contrôleurs de domaine peuvent être des noms d'hôte internes.

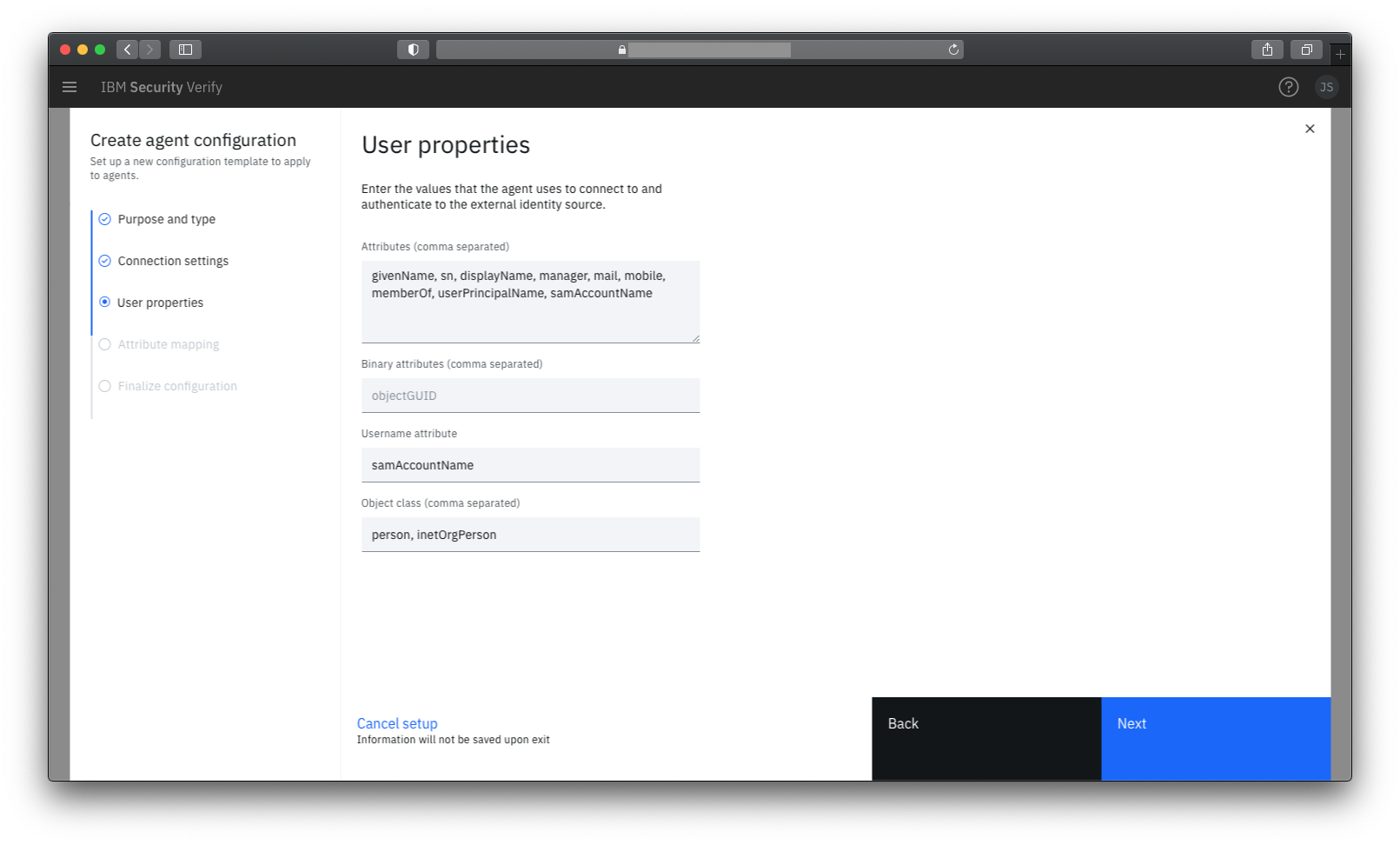

Propriétés utilisateur

Les valeurs par défaut fournies dans ce panneau sont de bonnes valeurs par défaut pour Active Directory.

Si vous prévoyez d'offrir l'authentification unique à Microsoft Office365, vous aurez probablement besoin de l'attribut binaire objectGUID (qui est utilisé pour relier les utilisateurs dans Azure aux utilisateurs dans Active Directory sur site).

Exploration des attributs Active Directory

Si vous souhaitez voir les noms (et les valeurs) des attributs dans votre site Active Directory, vous pouvez le faire dans Active Directory Utilisateurs et ordinateurs en activant Fonctionnalités avancées dans le menu Voir. Un nouvel onglet Editeur d'attributs s'affiche lorsque vous ouvrez les propriétés de l'utilisateur.

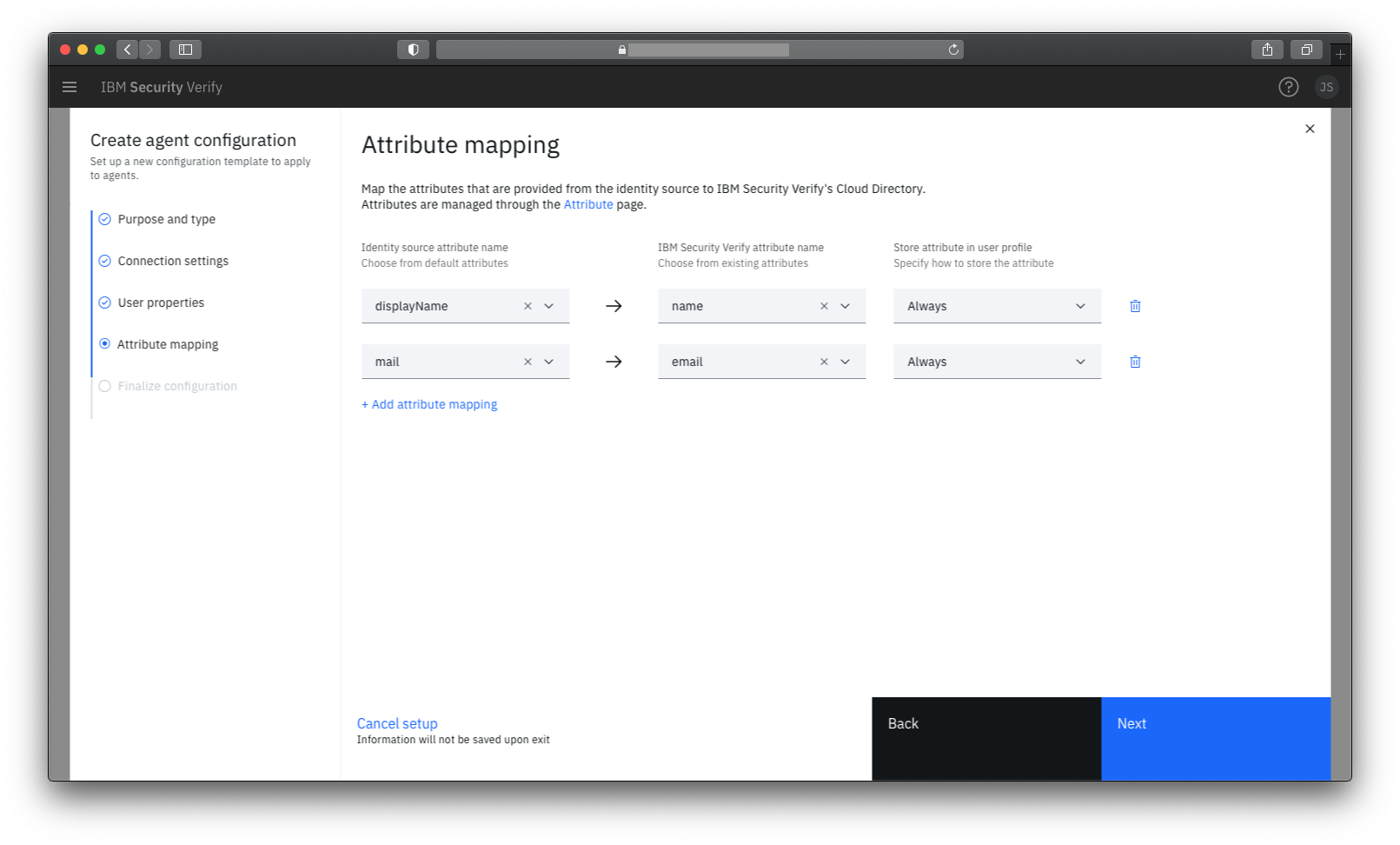

Mappage d'attribut

Une entrée de mappage d'attributs relie un attribut source de Active Directory à un attribut utilisateur cible de IBM Verify.

Lorsqu'un utilisateur s'authentifie via la passerelle, les valeurs de l'attribut source de Active Directory remplacent les valeurs de l'attribut cible de IBM Verify pour la session en cours.

Il est également possible de spécifier que les valeurs lues sur Active Directory doivent être stockées dans l'entrée de l'annuaire en nuage de l'utilisateur sur IBM Verify- en remplaçant toutes les valeurs existantes. Cela peut se faire soit lors du premier accès, soit à chaque fois qu'un utilisateur s'authentifie.

Finaliser la configuration

Le nom de l'agent est le nom administratif de la configuration ; il n'est pas vu par les utilisateurs finaux.

Le nom d'affichage est le nom associé à la source d'identité créée pour cette passerelle qui sera affiché aux utilisateurs finaux s'ils doivent choisir comment s'authentifier.

Le nom de domaine est un suffixe ajouté aux utilisateurs qui s'authentifient à l'aide de cette passerelle afin de les rendre uniques dans l'annuaire Cloud. Ces informations peuvent être vues par les utilisateurs de l'envoi lorsqu'ils consultent leur propre profil.

Récupérer les informations d'identification de l'API

Après avoir sauvegardé la définition de l'agent d'identité, une page de détails sur la connexion s'affiche, indiquant l'identifiant et le secret du client qui ont été générés pour votre passerelle. Vous en aurez besoin lors de l'installation du service Verify Bridge.

Installer le pont IBM Verify

Option 1 : Service Windows

Téléchargez le programme d'installation de IBM Verify Bridge à partir de IBM Security App Exchange.

Utilisez le programme d'installation pour installer IBM Verify Bridge. Lors de l'installation, un service Windows ( IBM Verify Bridge) est créé.

Une fois l'installation terminée, il vous sera demandé le site URL de votre locataire IBM Verify ainsi que l'identifiant et le secret du client de la définition de l'agent d'identité. Ils sont utilisés pour remplir le fichier de configuration du service. Vous pouvez également activer le traçage (utile pour le débogage).

Si vous fournissez les informations demandées, le service Windows sera configuré pour démarrer automatiquement et sera lancé. Le pont est maintenant prêt à être utilisé.

Option 2 : Installation d'un conteneur

Suivez les instructions de déploiement sur Docker Hub pour déployer le conteneur. Lors de la création du fichier docker-compose, remplacez l' URL, l'ID du client et le secret du client par les valeurs de la définition de l'agent d'identité. Vous pouvez également activer le traçage (utile pour le débogage).

Installation de plusieurs ponts

Vous pouvez créer une grappe de passerelles en installant la passerelle sur plusieurs machines et en spécifiant les mêmes URI, ID client et secret client sur chacune d'entre elles. Chaque passerelle s'enregistrera auprès du locataire Verify et sera disponible pour effectuer des transactions d'authentification.

Valider la configuration

Fichier de trace

Si vous avez activé la traçabilité lors de l'installation, le fichier de traçabilité de la passerelle de vérification peut être utilisé pour valider le démarrage correct de la passerelle.

Pour le service Windows, l'emplacement par défaut du journal de suivi est C:\Program Files\IBM\BridgeAgent\bridge_agent.log.

Dans le cas d'une installation en conteneur, la trace peut être visualisée en consultant le journal du conteneur.

Si vous consultez la trace, vous devriez voir un contenu comme celui-ci lorsque le pont démarre :

...

2021-01-12 14:50:37.155:httpmod.go:618: getBearerToken(): expiresAt=2021-01-12 16:50:36.7057442 +0000 GMT m=+7200.071289101 getNewTokenAt=2021-01-12 16:44:36.7057442 +0000 GMT m=+6840.071289101 EX

...

2021-01-12 14:50:37.155:opprocmod.go:363: run(): Waiting for operations

2021-01-12 14:50:37.155:main.go:307: run(): NewConfig event received

...

2021-01-12 14:50:37.462:main.go:332: run(): NewConfig event processing done

2021-01-12 14:50:37.462:opprocmod.go:363: run(): Waiting for operations

...

2021-01-12 14:50:37.511:ldapauth.go:1193: getLDAPType(): type=Active Directory

2021-01-12 14:50:37.511:ldapauth.go:1206: getLDAPType(): autoset group membership attr = memberOf

2021-01-12 14:50:37.511:ldapauth.go:237: setLdapState(OK)

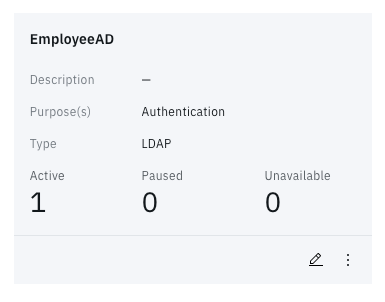

Interface utilisateur d'administration

Dans l'interface d'administration, sous Agents d'identité, vous devriez voir un agent actif listé pour votre définition de pont. Cela montre que votre service a été enregistré avec succès auprès de votre locataire :

Tuile d'état de l'agent d'identité

Test

Pour tester le pont de bout en bout, essayez de vous authentifier auprès de votre locataire IBM Verify en utilisant le nom d'utilisateur et le mot de passe de votre Active Directory.

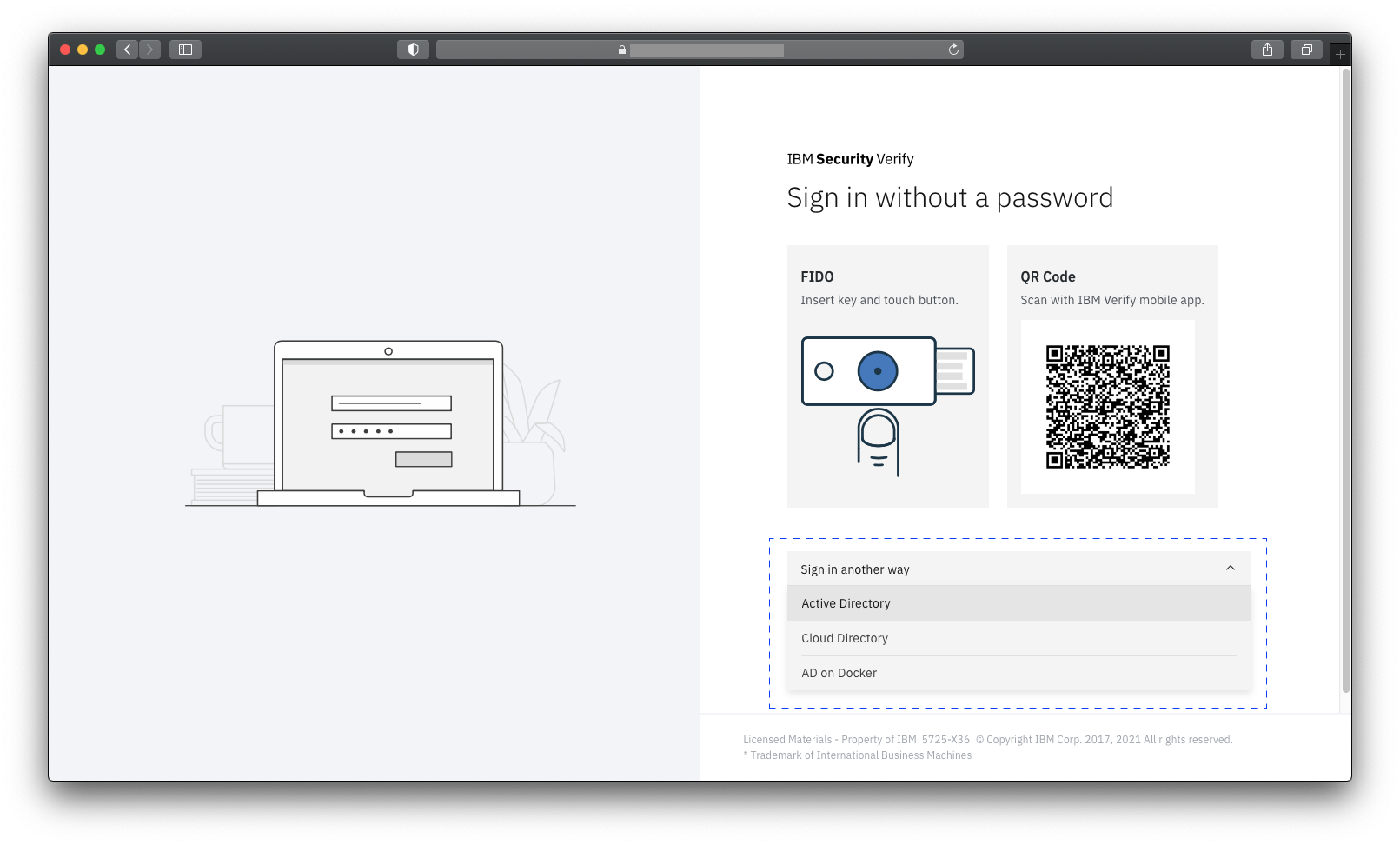

Sur la page de connexion par défaut, cliquez sur Sign in another way et sélectionnez la source d'identité associée à votre passerelle dans la liste déroulante.

Saisissez le nom d'utilisateur et le mot de passe d'un utilisateur d' Active Directory. Si tout fonctionne, l'utilisateur devrait être connecté avec succès.

Si l'authentification échoue, vérifiez le fichier de trace du service Bridge pour obtenir des informations de débogage.

jon Harry, IBM Sécurité

Updated 5 months ago