Echange de jetons

OAuth 2.0 Token Exchange est une extension d'OAuth 2.0 qui permet à IBM Verify SaaS d'agir en tant que service de jetons de sécurité. Ce mécanisme permet aux services ou clients de confiance d'obtenir et d'échanger des jetons en toute sécurité. L'échange de jetons est particulièrement utile lorsqu'un service ou une application doit acquérir un autre type de jeton ou un jeton doté de privilèges spécifiques pour accéder à une ressource ou effectuer une action. Découvrez les concepts ici si c'est la première fois que vous explorez OAuth 2.0 Token Exchange ou si vous avez besoin d'un rafraîchissement.

Quelques exemples de guides vous permettront d'approfondir cette question.

Configuration admin

Pour utiliser l'échange de jetons, vous devrez au minimum créer une instance de client OAuth, soit en tant qu'application, soit en tant que client STS. En outre, des jetons personnalisés peuvent être définis. Avant de plonger dans les guides, les sections suivantes vous aideront à naviguer dans la console d'administration.

Types de jeton

Les types de jetons de sécurité utilisés sont au cœur de l'échange de jetons. Verify prend en charge les types de jetons suivants dès le départ :

urn:ietf:params:oauth:token-type:access_tokenest l'identifiant utilisé pour le jeton d'accès délivré par le locataire Verify.urn:ietf:params:oauth:token-type:refresh_tokenest l'identifiant utilisé pour le jeton de rafraîchissement émis par le locataire Verify.urn:ietf:params:oauth:token-type:id_tokenest l'identifiant utilisé pour le jeton d'identification OIDC délivré par le locataire Verify.urn:x-oath:params:oauth:token-type:device-secretest l'identifiant utilisé pour le jeton d'acteur utilisé dans le flux SSO de l'application native.

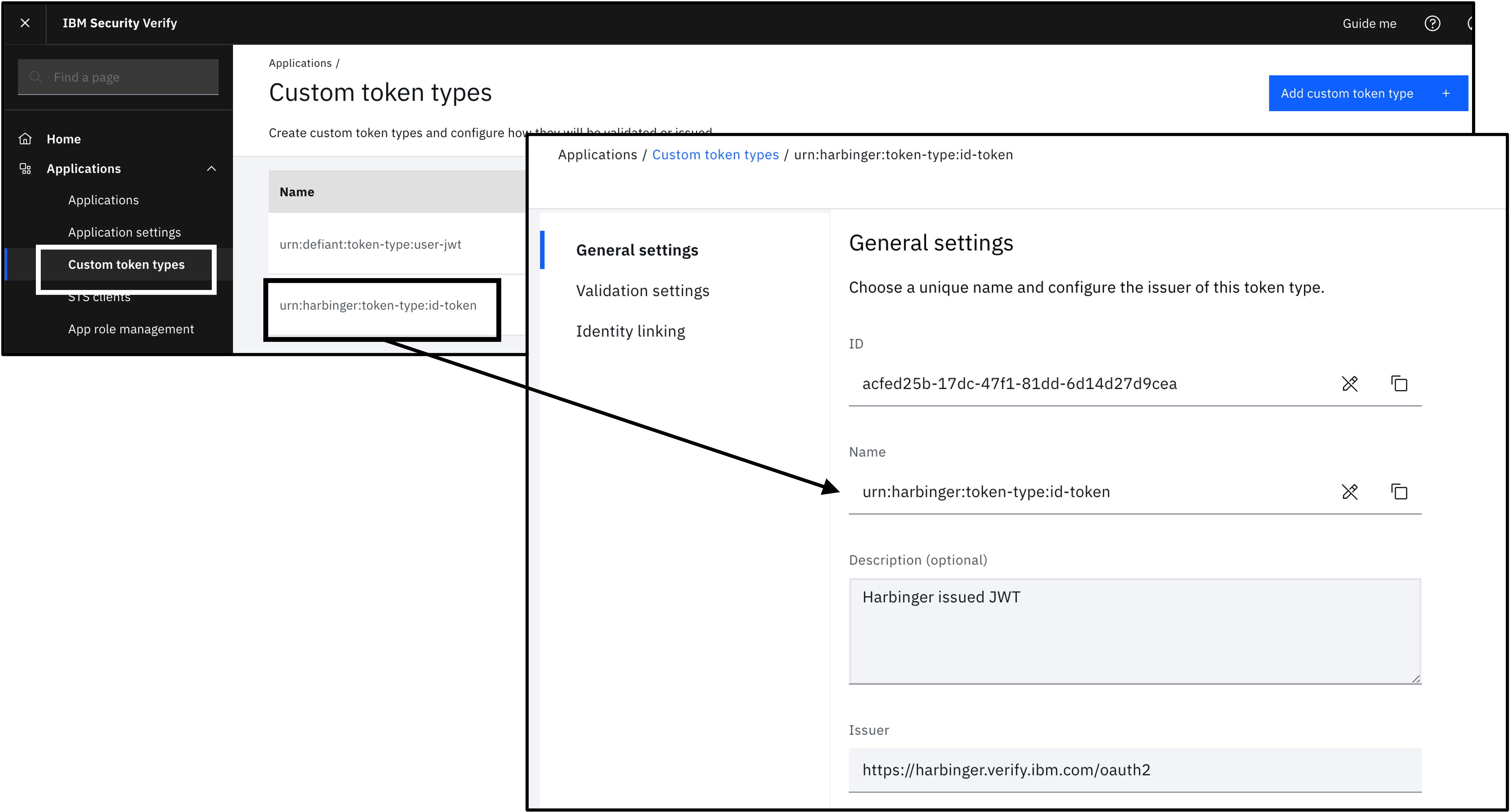

En outre, Verify prend en charge la création d'un type de jeton Web JSON (JWT) personnalisé. Il peut être utilisé pour échanger des jetons émis par des tiers contre des jetons Verify.

Clients d'application

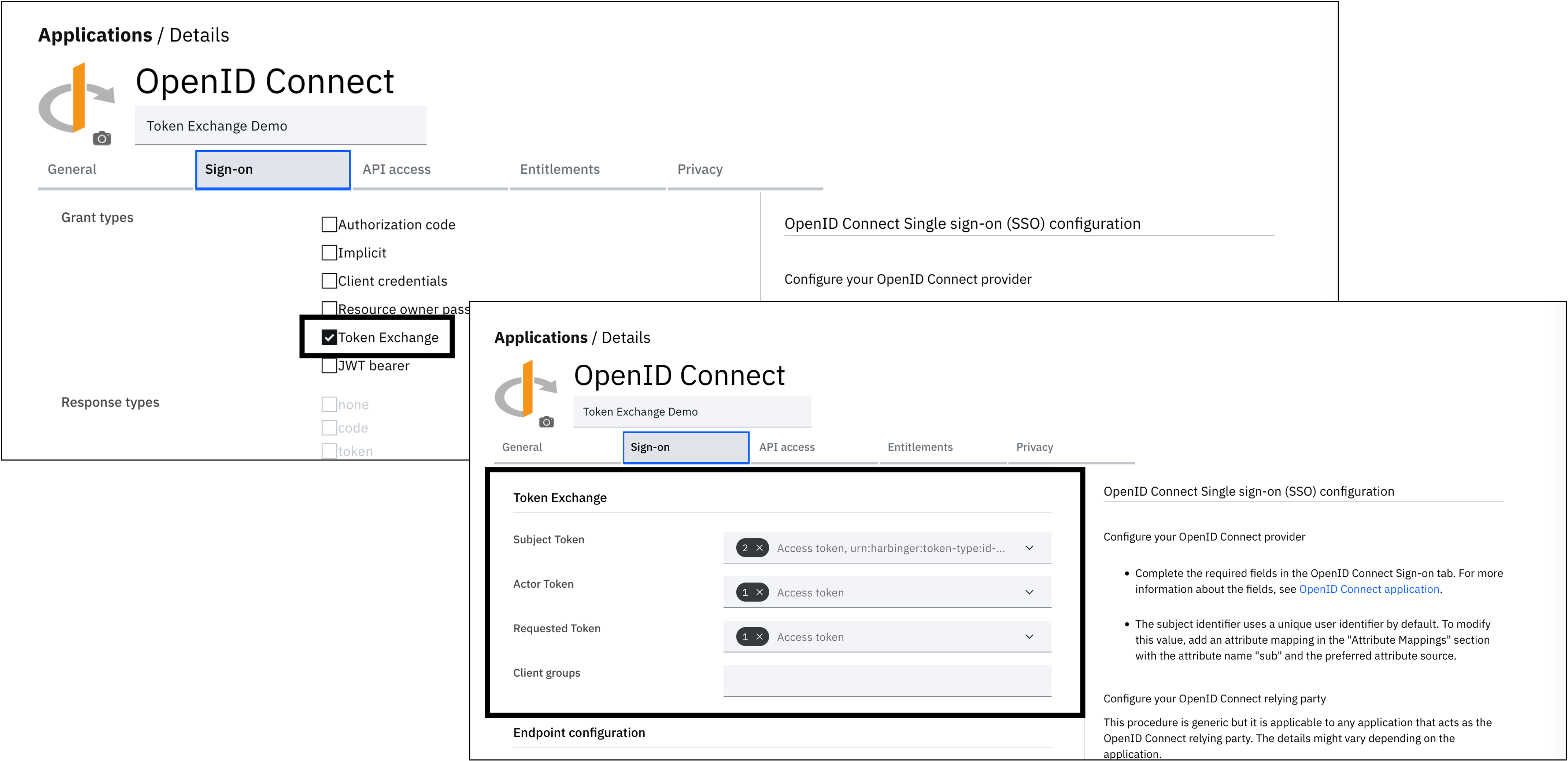

Vous pouvez activer le flux d'échange de jetons dans une application à l'aide du connecteur d'application OpenID Connect. Vous trouverez ce connecteur dans le catalogue d'applications.

Les applications offrent plus de souplesse pour choisir différents types de subventions et configurer les droits des utilisateurs pour le contrôle d'accès.

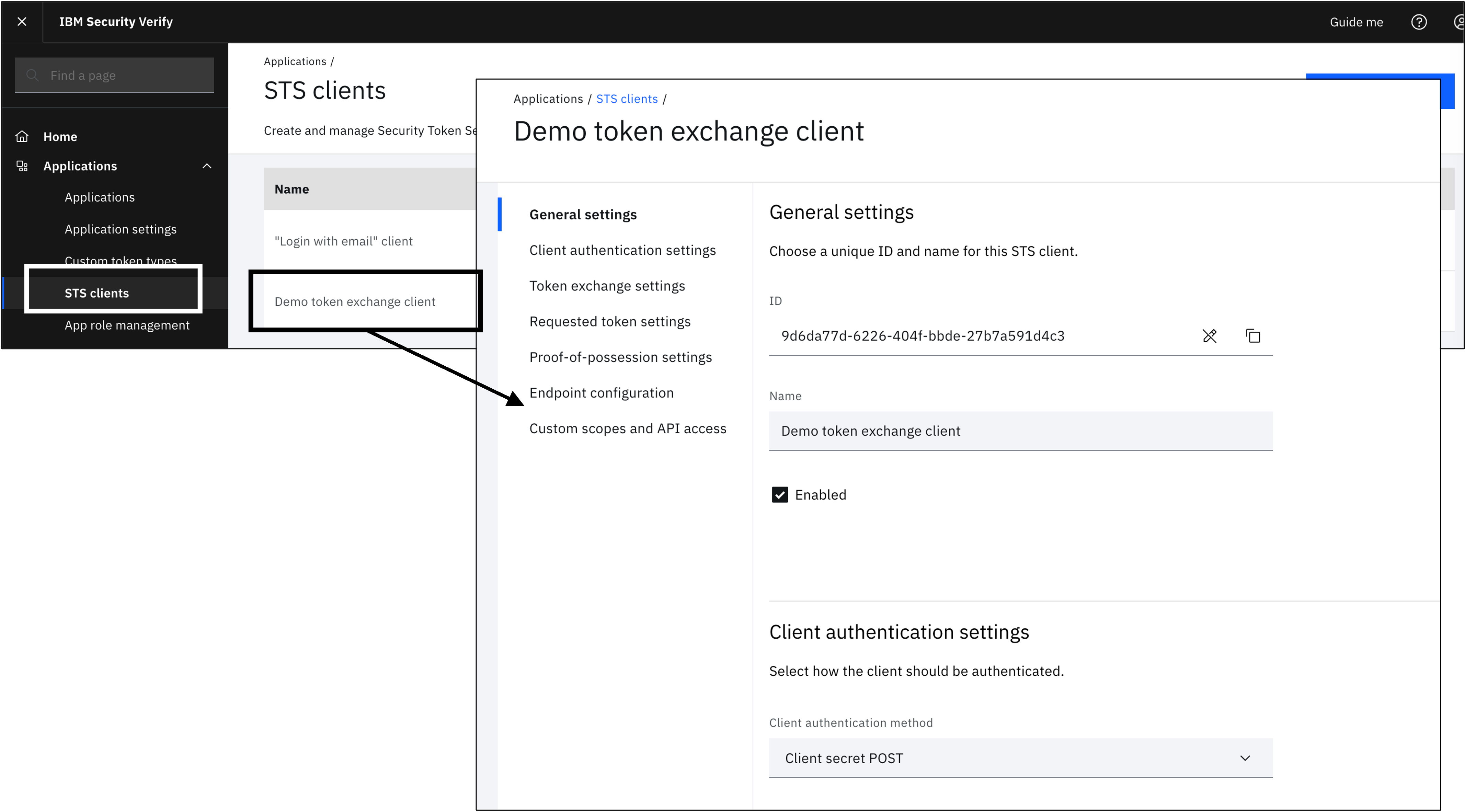

Clients STS

Si vous avez besoin d'un client plus simple qui n'exige pas de droits d'utilisateur spécifiques et qui ne doit utiliser que le flux d'octroi de l'échange de jetons OAuth 2.0, vous pouvez créer un client STS. Par exemple, une passerelle API ou un service qui doit échanger un jeton peut utiliser un client STS.

Manuels

Plusieurs guides sont disponibles sous forme de sous-thèmes et vous pouvez les consulter en un coup d'œil ici.

Usurpation d'identité

Le mode d'usurpation d'identité pour l'échange de jetons est décrit ici.

| Nom | Récapitulatif |

|---|---|

| Échange d'un jeton d'utilisateur externe contre un jeton d'accès | Échange d'un jeton d'identité émis par un tiers (JWT) contre un jeton d'accès émis par le locataire de Verify. |

Vivek Shankar, IBM Sécurité

Updated 5 months ago