Autocomplétion de la clé d'identification avec l'authentification par identifiant d'abord

Présentation

Ce flux IBM Verify est conçu pour demander d'abord un nom d'utilisateur pour la connexion (identification d'abord), y compris l'authentification par remplissage automatique de clé. Par la suite, nous l'appellerons le flux passkey IFA.

Si l'utilisateur s'authentifie avec une clé de sécurité, le flux authentifie l'utilisateur et se termine.

Si l'utilisateur fournit un nom d'utilisateur et appuie sur "Suivant", le flux se poursuit. Dans cet exemple, le flux ne demande qu'une connexion par nom d'utilisateur/mot de passe, mais cela pourrait facilement être modifié pour déclencher une authentification unique fédérée, ou toute autre capacité d'authentification de suivi que vous souhaiteriez. L'objectif réel de ce flux est de démontrer le remplissage automatique par clé de passe et les bases d'un flux de connexion avec identifiant d'abord.

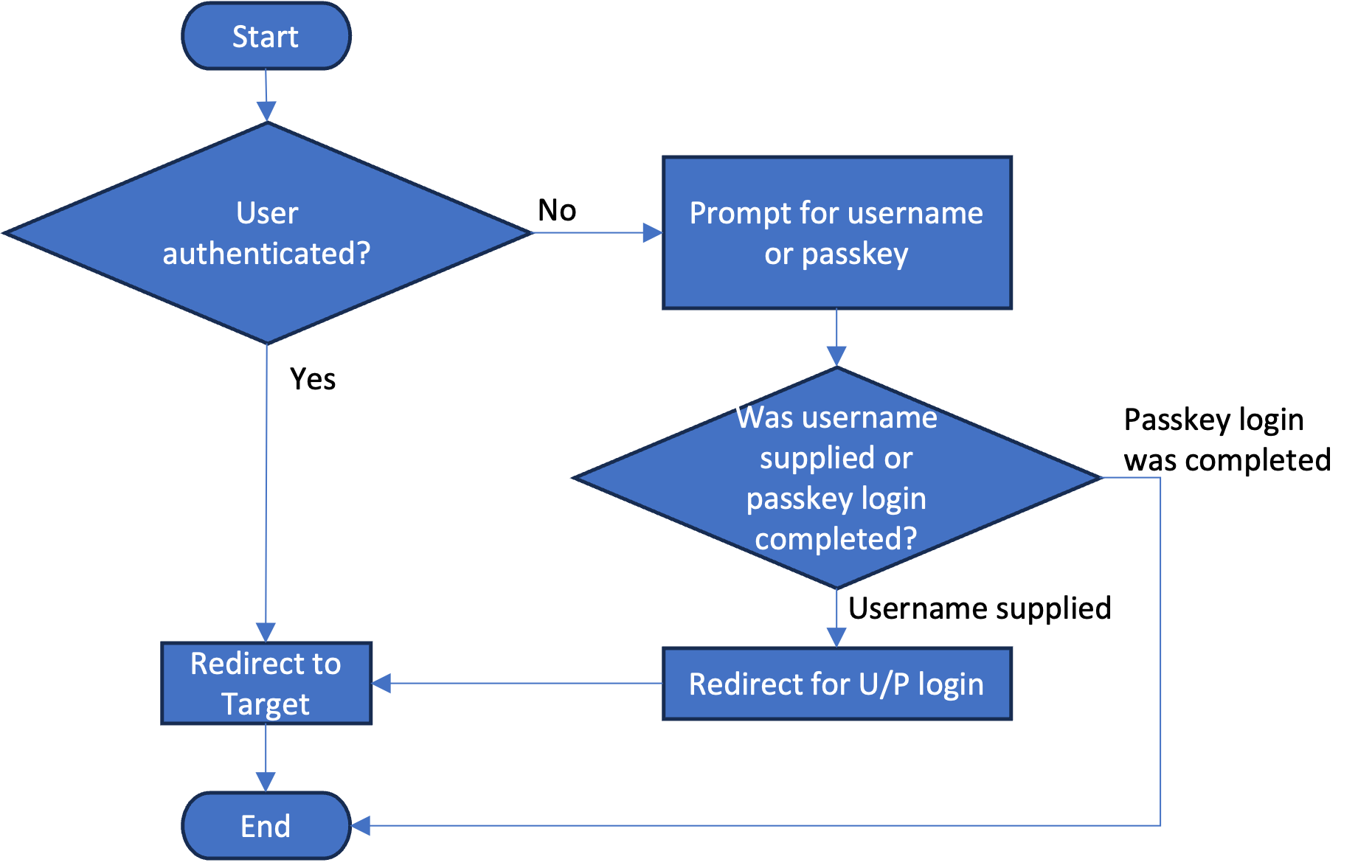

Logiquement, le flux se comporte comme indiqué dans l'organigramme suivant :

Ressources

Cet article utilise des ressources de fichiers importables qui se trouvent dans le sous-répertoire ifa_passkey du dépôt GitHub verify-saas-resources.

Pour plus d'informations sur le dépôt GitHub qui contient des ressources d'appui pour les exemples de flux de travail, veuillez consulter la section Actifs associés de la page de présentation du concepteur de flux.

Prérequis

Tout d'abord, veuillez revoir et comprendre l'exemple hello world, y compris la manière d'obtenir des ressources de flux et de pages pour configurer les flux de l'exemple.

Outre les conditions préalables énumérées dans l'exemple "hello world", la configuration suivante est nécessaire pour que ce flux fonctionne correctement sur votre locataire :

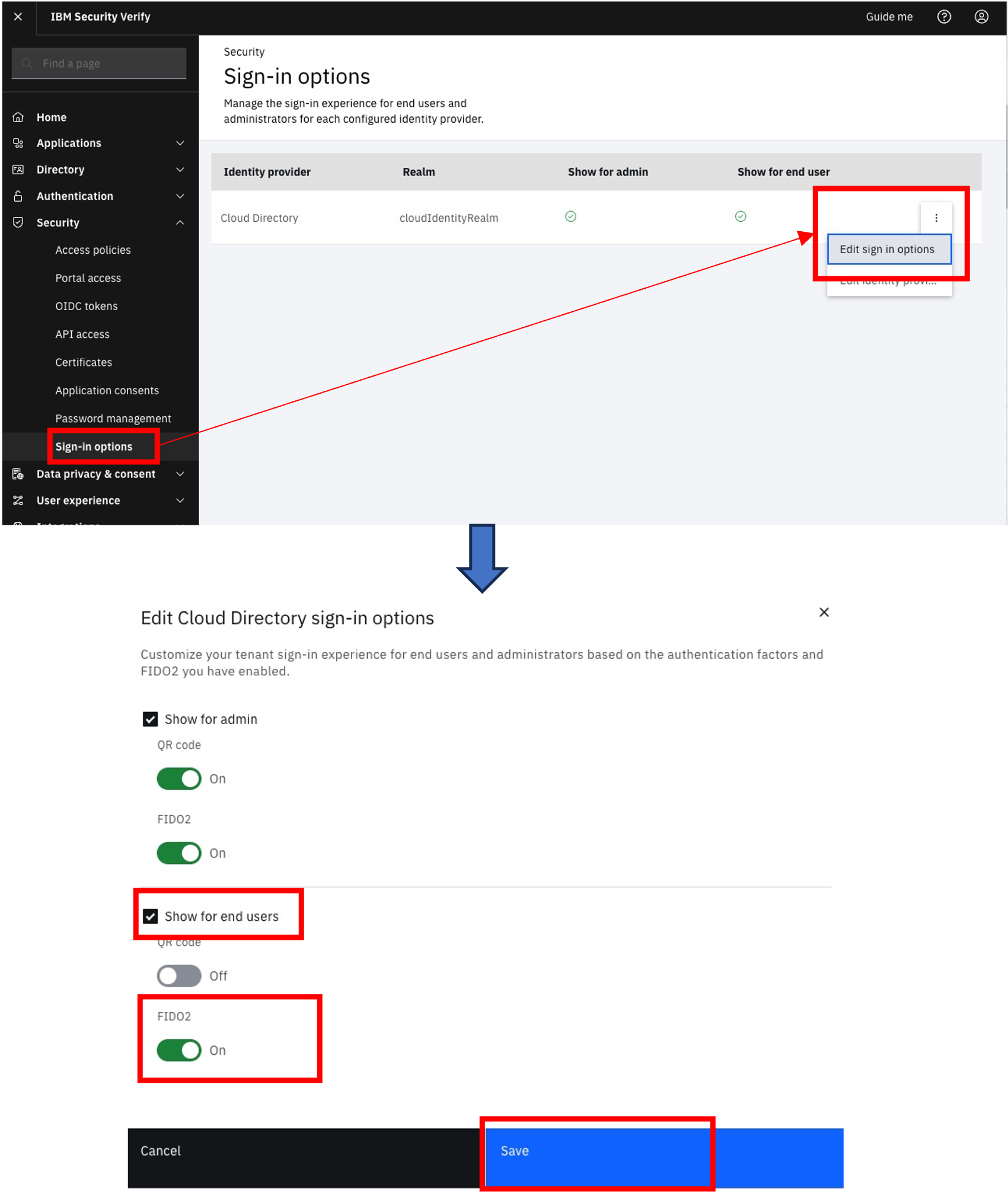

- Votre locataire doit avoir activé l'authentification FIDO2 (passkey) pour les utilisateurs finaux, car c'est la principale caractéristique de ce flux. Ceci doit être configuré pour le fournisseur d'identité

Cloud Directorycomme indiqué :

Installation et configuration

Suivez les étapes ci-dessous pour créer et configurer les actifs utilisés par le flux de travail de l'ACI avec clé de sécurité.

Thème de marque personnalisé

Créez un nouveau thème de marque appelé passkeyifa, en utilisant le modèle principal mais en remplaçant les pages suivantes dans le répertoire templates dans "$GIT_REPO/flows/ifa_passkey/theme".

Vous pouvez comparer les pages au modèle principal pour comprendre les changements. Chacun d'entre eux comprend également des commentaires HTML dans la balise <head> avec des informations sur ce qui a été fait pour la personnalisation :

./workflow/pages/default/custom_page1.html

Outre la page obligatoire susmentionnée, d'autres pages peuvent être utilisées à titre facultatif pour intégrer le flux de travail dans l'interaction normale de l'utilisateur final avec votre site. Ces pages facultatives sont les suivantes

./authentication/login/identity_source/identity_source_selection/default/combined_login_selection.html

Vous trouverez plus de détails sur l'utilisation des pages facultatives dans les sections ci-dessous sur le lancement du flux de travail.

Les sous-sections suivantes donnent un exemple de mise à jour des modèles de page.

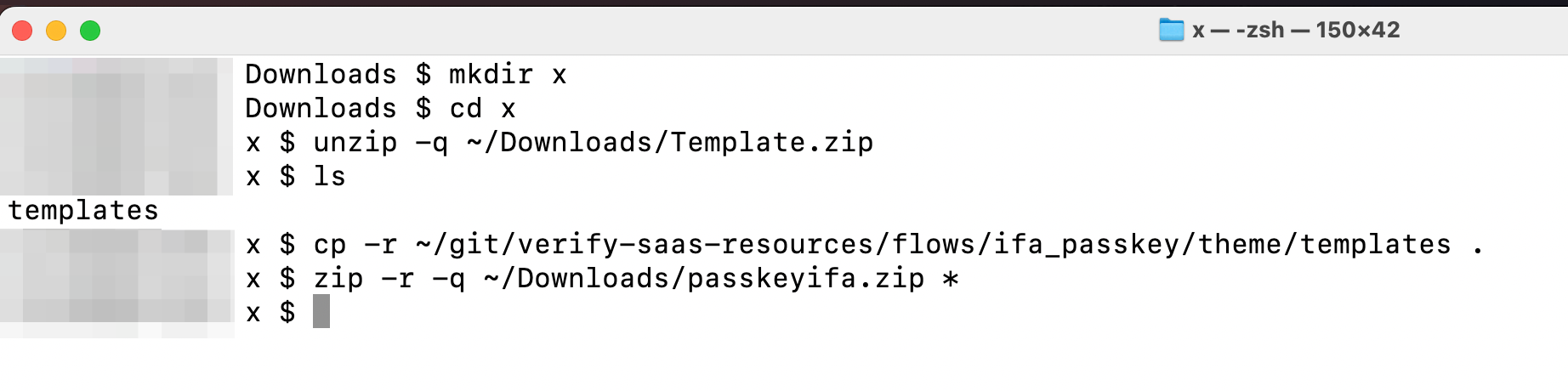

Création du fichier zip de la page modèle

Dans cette étape, téléchargez le modèle de thème principal, remplacez ces pages par les versions personnalisées des pages associées à cet article, puis préparez le nouveau fichier zip pour configurer le nouveau thème.

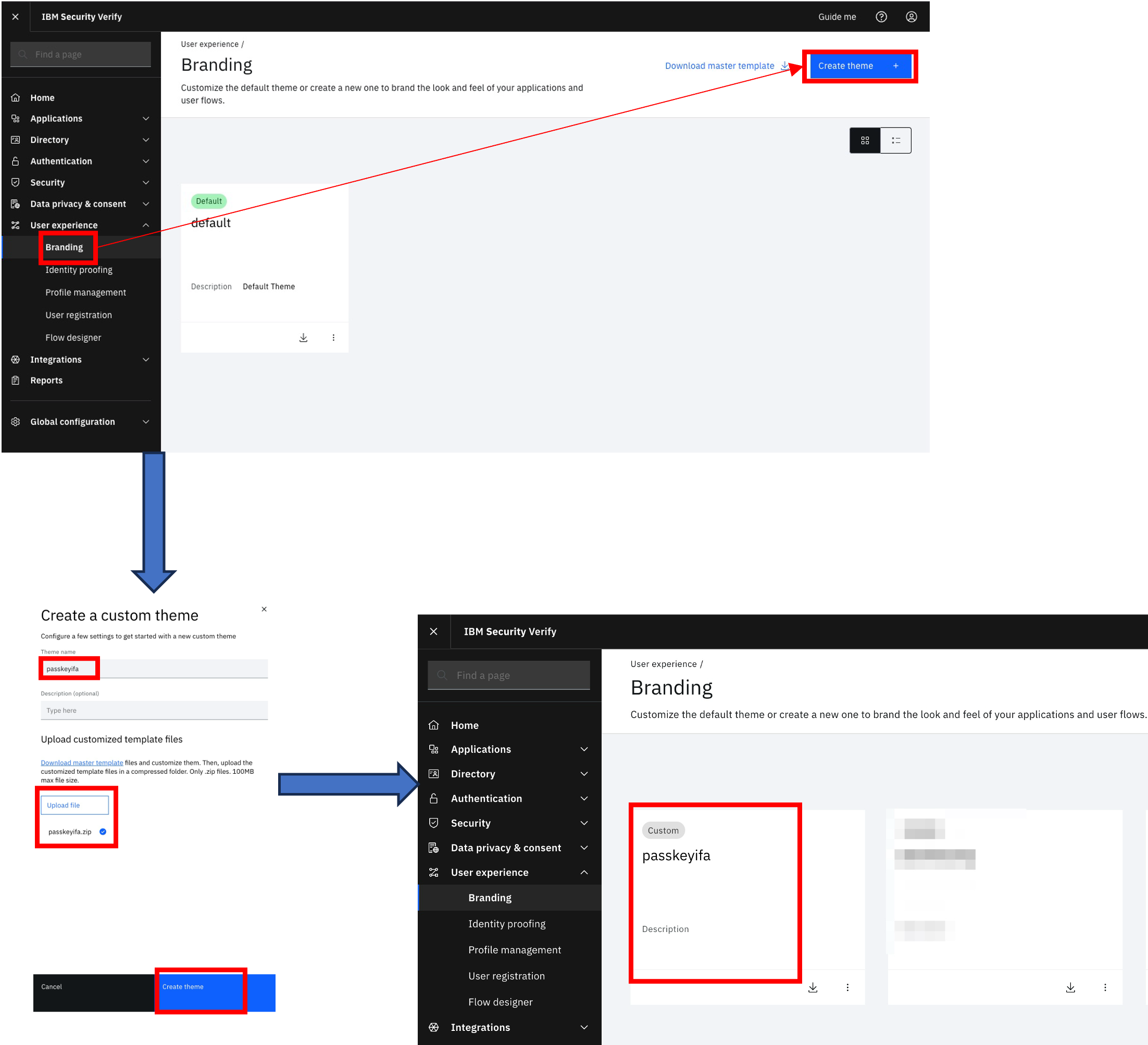

Création d'un nouveau thème de marque

Dans cette étape, créez un nouveau thème de marque en utilisant les modèles de page passkeyifa.zip créés à l'étape précédente :

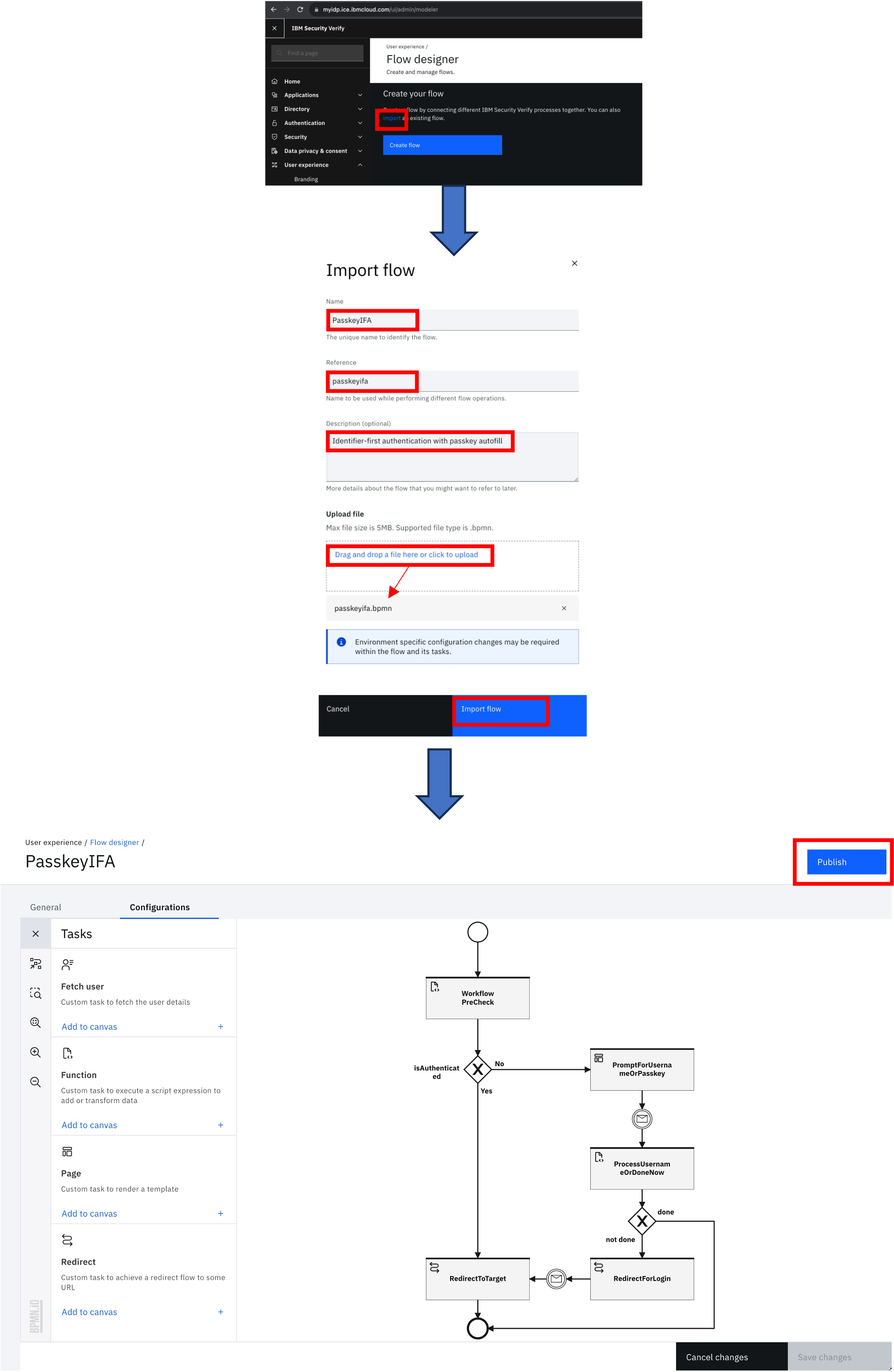

Importer et configurer le flux

- Importez le fichier de flux

passkeyifa.bpmndepuis "$GIT_REPO/flows/ifa_passkey" dans le concepteur de flux, en suivant les instructions ci-dessous :

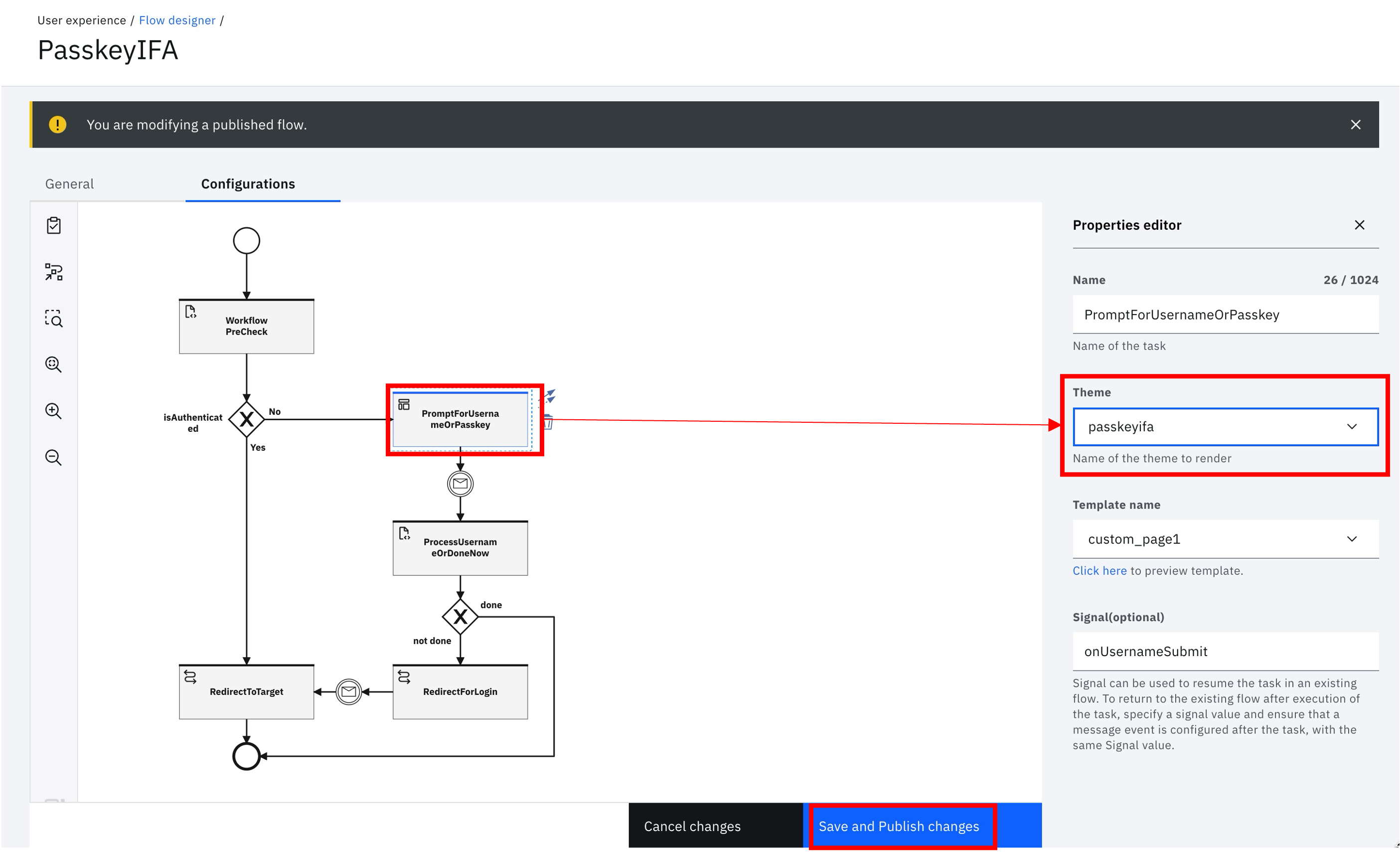

- Les thèmes des tâches de page ne sont pas exportés dans les flux. Pour chaque tâche de page dans le flux, modifiez la tâche et définissez le thème de la page sur

passkeyifa:

Enregistrez et publiez les modifications apportées au flux après avoir effectué cette tâche.

Note

N'oubliez pas de publier le flux. Cela peut (et devrait probablement) être fait après les étapes décrites ici, mais il doit être publié à un moment donné avant d'être accessible à partir d'un navigateur.

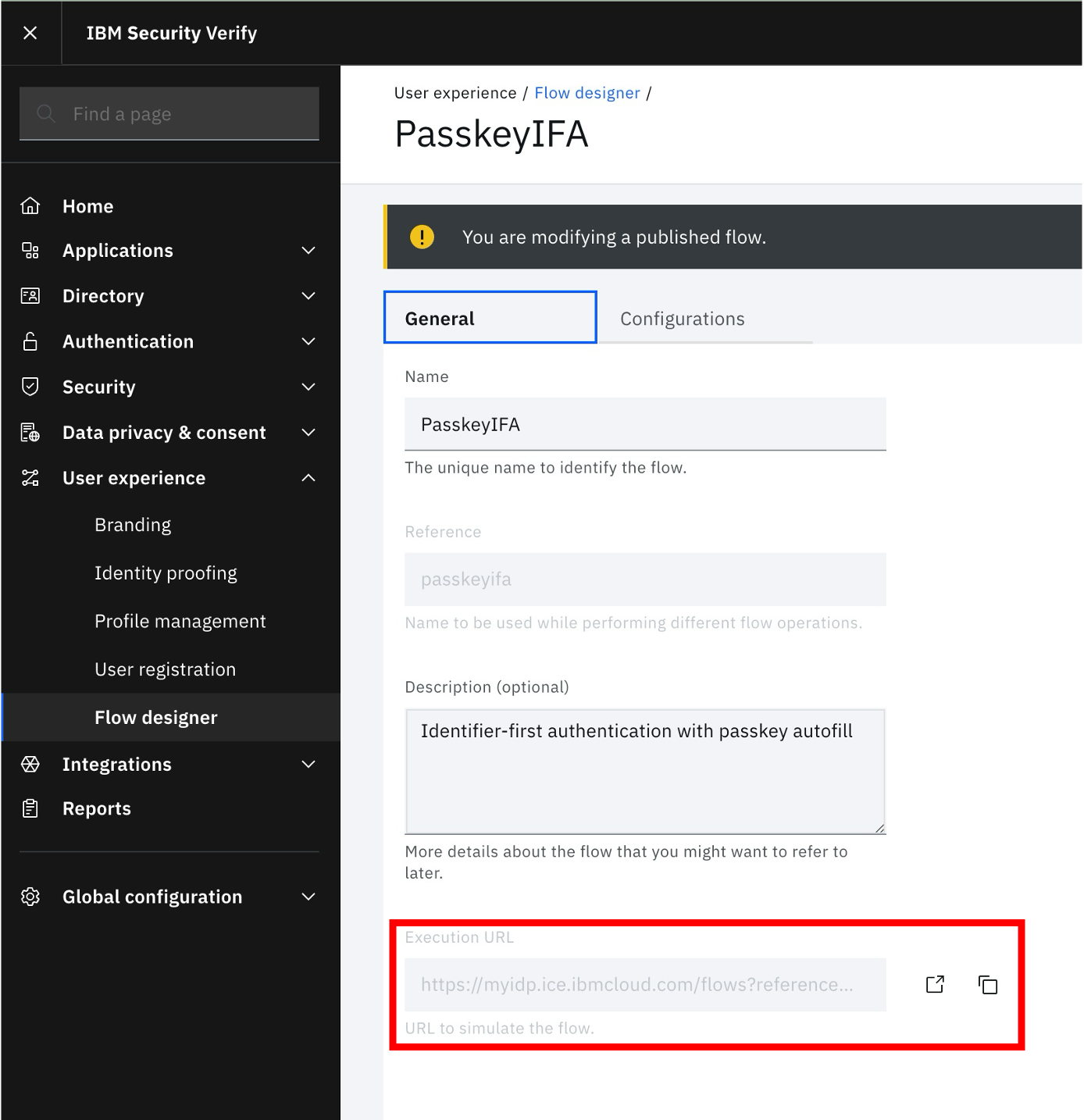

Lancement du flux de travail

Une fois le flux publié, il peut être invoqué et testé en utilisant le lien de lancement fourni dans l'onglet General du concepteur de flux :

Étant donné que les utilisateurs réels n'accèdent pas au flux par l' URL exécution, il faut le relier au processus de connexion qu'un utilisateur rencontrerait au cours d'une interaction normale avec le site.

Il est suggéré ici de mettre à jour la page de connexion dans le modèle par défaut, de sorte que toutes les connexions des utilisateurs finaux utilisent le flux de travail comme moyen de connexion privilégié.

Pour ce faire, mettez à jour la page combined_login_selection.html dans le modèle par défaut, en utilisant le fichier fourni :

./authentication/login/identity_source/identity_source_selection/default/combined_login_selection.html

Si vous examinez attentivement le contenu de ce fichier, vous verrez que nous avons prévu une solution de secours au cas où votre flux de travail ne fonctionnerait pas correctement. Si vous passez un paramètre de chaîne de requête magique ( normalLogin=true ) à l' URL connexion, la page de connexion standard sera affichée. Pour ce faire, vous devez accéder à l' URL:

https://<your_tenant>/idaas/mtfim/sps/idaas/login?runtime=true&normalLogin=true

Encore une fois, vous ne devriez pas avoir besoin de faire cela, mais c'est une solution de secours au cas où quelque chose se passerait mal.

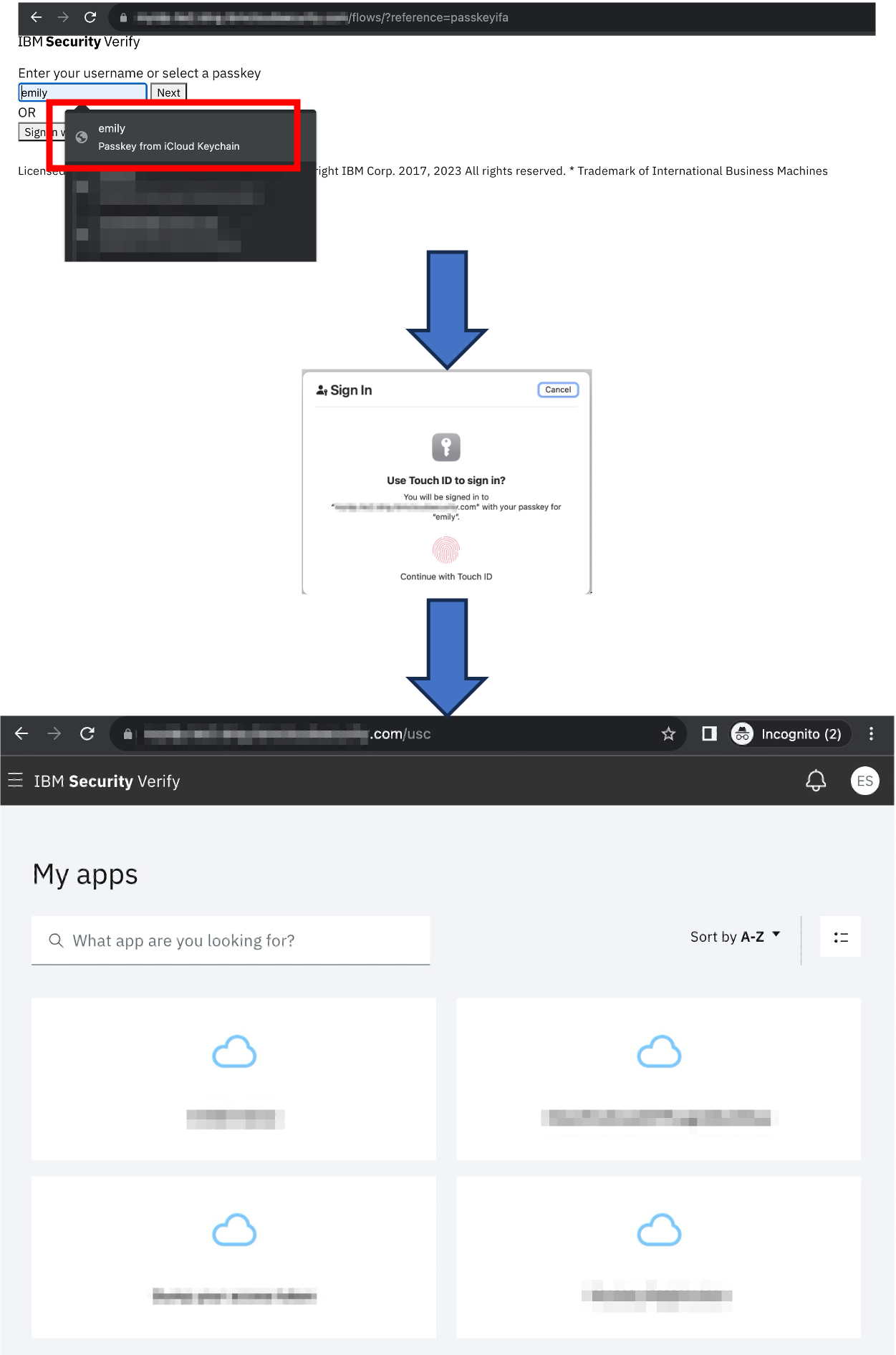

Exemple d'exécution

Les captures d'écran ci-dessous sont tirées d'un exemple d'exécution où le flux a été intégré à la page de connexion comme suggéré ci-dessus.

Après avoir accédé à votre locataire, le navigateur est redirigé vers le flux et une demande de nom d'utilisateur est affichée. Dans l'exemple ci-contre, je me connecte à l'aide d'un mot de passe préalablement enregistré.

shane Weeden, IBM Security

Updated 5 months ago