Aquera (alimentation RH et approvisionnement)

Introduction

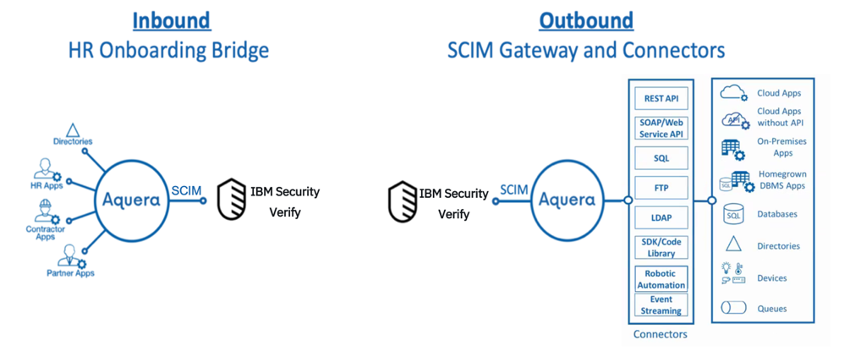

Aquera Platform as a Service est un service basé sur le cloud qui fournit des services de passerelle SCIM polyvalents et des connecteurs prêts à l'emploi pour le provisionnement/déprovisionnement des utilisateurs, l'intégration/maîtrise des utilisateurs des applications RH, l'agrégation des comptes delta, l'automatisation des opérations de fichiers et de la conformité, la synchronisation des mots de passe, ainsi que la validation et la rotation des mots de passe des comptes à privilèges.

IBM Verify est une plateforme IDaaS née dans le nuage, qui offre des capacités complètes de gestion des identités et des accès à partir du nuage. Il s'agit de la plateforme IDaaS de nouvelle génération qui offre des cas d'utilisation de gestion des identités et des accès pour les employés ( B2E ), les entreprises ( B2B ) et les consommateurs (CIAM). L'utilisation d'Aquera comme passerelle SCIM avec IBM Verify permet une intégration transparente avec des applications RH telles que Workday, Successfactors, BambooHR, Oracle HCM Cloud, SAP HR. En outre, IBM Verify fournit un modèle d'application SCIM pour le provisionnement sortant qui permet la connectivité avec Aquera et prend en charge le provisionnement sortant avec des adaptateurs de provisionnement compatibles avec Aquera.

L'intégration est divisée en deux types de cas d'utilisation

- Intégration des RH entrantes

- Approvisionnement sortant

Intégration des RH entrantes

Le HR Onboarding Bridge d'Aquera permet aux utilisateurs (employés importés ou clients) d'accéder à IBM Verify à partir de n'importe quelle application de gestion du capital humain, de système de suivi des candidatures ou de système de gestion de la relation client. Cette passerelle permet l'intégration et la désinsertion automatisées, en temps réel, d'employés ou de clients à partir de vos applications et de votre infrastructure informatiques.

Lorsqu'un employé rejoint une organisation et est créé dans l'application RH, la personne est automatiquement provisionnée dans l'annuaire IBM Verify Cloud par Aquera Onboarding Bridge. À partir de là, la personne peut bénéficier d'un auto-provisionnement pour les différentes applications en nuage ou sur site, grâce à l'accès au droit d'aînesse.

De même, lorsqu'une personne est marquée comme quittant l'entreprise dans l'application RH, Aquera Onboarding Bridge met automatiquement à jour IBM Verify. L'accès de la personne est automatiquement révoqué de IBM Verify et des applications provisionnées correspondantes.

Découvrez les applications RH prêtes à l'emploi prises en charge par Aquera.

Approvisionnement sortant

IBM Verify fournit un ensemble d'adaptateurs prêts à l'emploi pour l'approvisionnement des applications SaaS. Le provisionnement dans des référentiels sur site tels que Active Directory est assuré par un pont léger de provisionnement d'identité conteneurisé. En outre, le modèle d'application personnalisé fournit un client SCIM qui permet d'intégrer n'importe quelle application compatible SCIM pour le provisionnement sortant. Ce même client SCIM peut être configuré avec l'Account Provisioning Gateway d'Aquera pour s'intégrer aux adaptateurs de provisionnement sortant pris en charge par Aquera.

Aquera Account Provisioning Gateway traduit les demandes SCIM de la plateforme de gestion des identités en appels API basés sur REST, en appels API basés sur SOAP/webservice, en commandes SQL, en opérations LDAP, en automatismes robotisés, en appels de bibliothèque SDK et en messages de file d'attente dans l'ensemble de votre infrastructure informatique, couvrant tous les endroits où vos utilisateurs ont des comptes.

Découvrez l'Account Provisioning Gateway fourni par Aquera.

Prérequis

Création d'un domaine Aquera

Assurez-vous d'avoir créé un compte Aquera et de disposer d'un accès administratif. Si vous n'avez pas de compte Aquera, vous devrez contacter le support Aquera via https://www.aquera.com/.

Une fois que vous avez le compte Aquera, vous pouvez y accéder en utilisant : https://<your_domain>.aquera.io

Obtenir un compte IBM Verify

Assurez-vous d'avoir créé un locataire IBM Verify.

Synchronisation des données des employés vers Verify à partir des applications RH via Aquera

La plate-forme Aquera Identity Integration Platform as a Service comble les lacunes de connectivité pour la gouvernance des identités en temps réel et les flux de travail de gestion du cycle de vie. La plateforme offre des services de passerelle SCIM pour l'approvisionnement et l'agrégation des comptes. Aquera offre une connectivité prête à l'emploi entre n'importe quelle application RH et IBM Verify.

Aquera servira de passerelle entre IBM Verify et les applications RH. Suivez les étapes ci-dessous pour orchestrer la synchronisation des données des employés entre IBM Verify et l'application RH.

Onboarding IBM Verify avec Aquera

Etapes

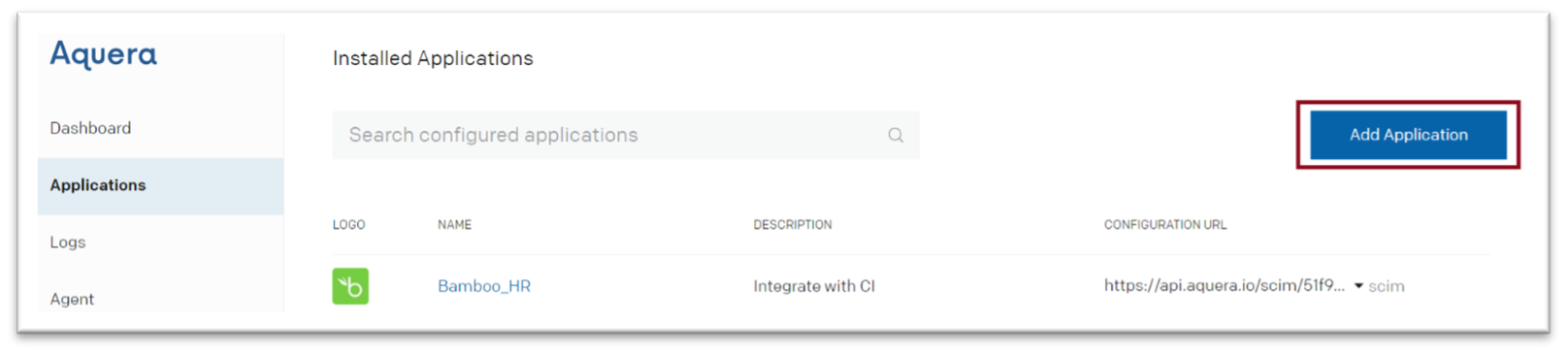

- Connectez-vous à votre compte Aquera en utilisant : https://<votre_domaine aquera.io.

- Cliquez sur "Applications"

- Cliquez sur "Ajouter une application"

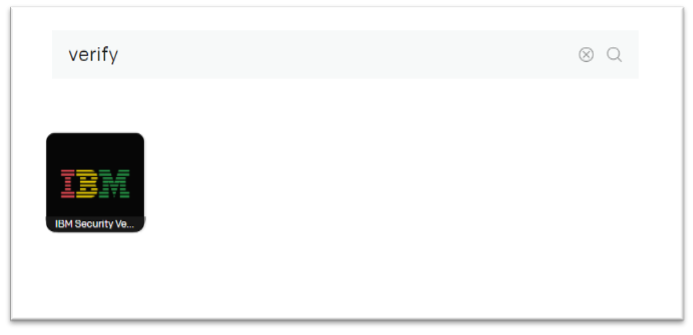

- Recherche de "Verify" dans le catalogue

- Cliquez sur l'icône " IBM Verify "

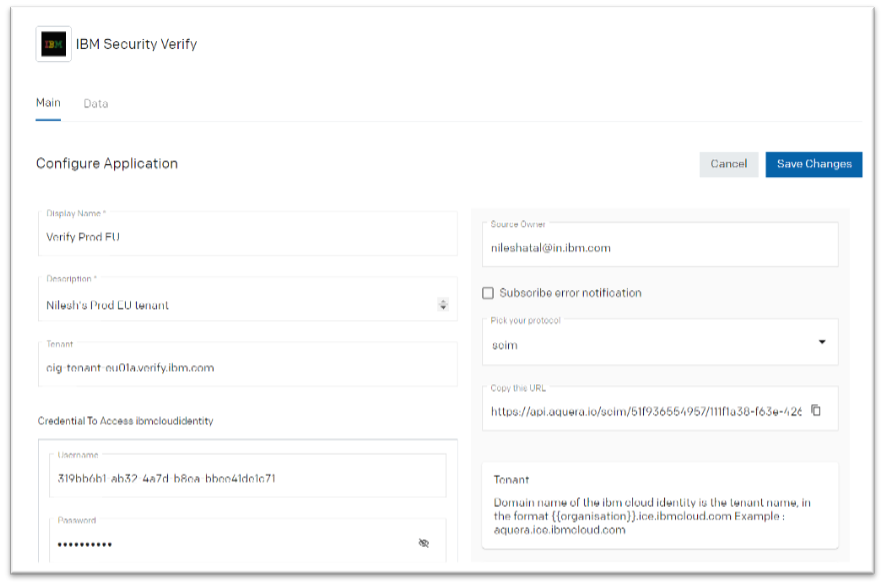

- Fournir les détails pour.

- Nom d'affichage : Nom de votre choix

- Locataire : Nom de domaine entièrement qualifié du locataire de Verify

- Nom d'utilisateur : ID du client de l'API

- Mot de passe : secret du client de l'API

- Cliquez sur "Enregistrer les modifications"

- Cliquez sur l'onglet Données.

Si les détails de la configuration sont corrects, les enregistrements des utilisateurs seront récupérés à partir du locataire IBM Verify.

Configuration d'une intégration RH entrante

Il existe de nombreuses solutions de SGRH populaires sur le marché aujourd'hui, telles que SuccessFactors, Workday, BambooHR, etc. Il est essentiel de pouvoir synchroniser les données des employés provenant des fournisseurs de SGRH avec IBM Verify. Cela peut se faire facilement en utilisant le pont d'intégration d'Aquera HR.

Cette section décrit en détail les étapes nécessaires à la configuration de BambooHR en tant qu'application SGRH source qui alimente IBM Verify en données sur les salariés.

Synchronisation des données des employés de BambooHR avec Verify via Aquera

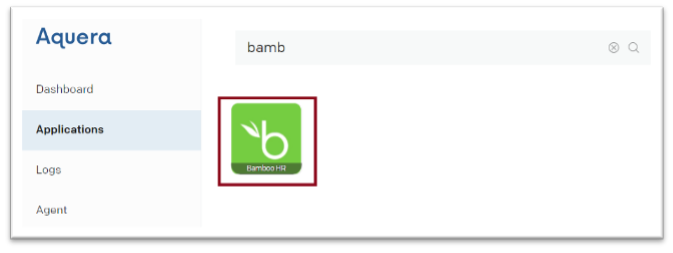

- Connectez-vous à votre compte Aquera en utilisant : https://<votre_domaine aquera.io.

- Cliquez sur "Applications"

- Cliquez sur "Ajouter une application"

- Recherche de “BambooHR” dans le catalogue

- Cliquez sur l'icône “BambooHR”

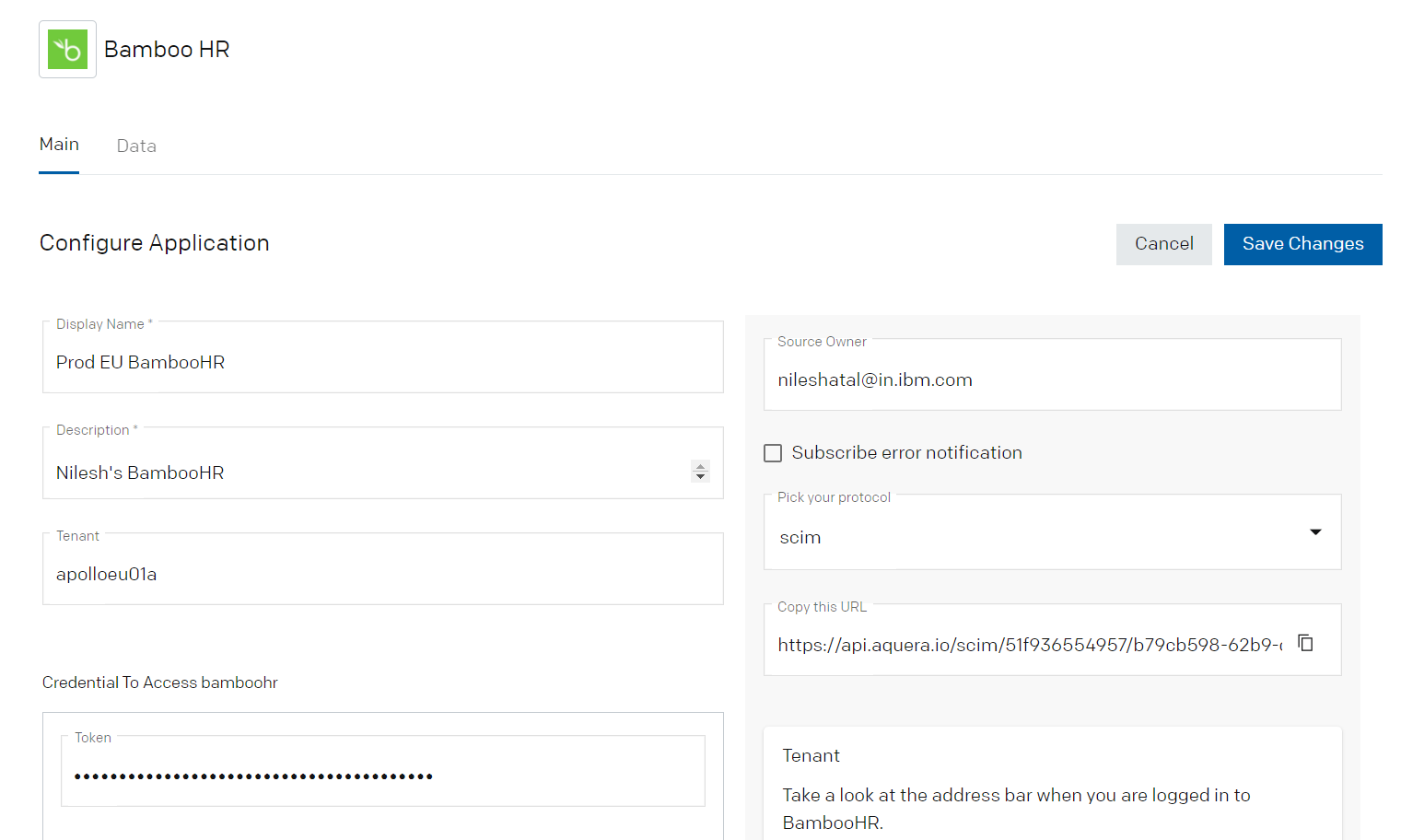

- Fournissez les détails concernant le nom, la description, le locataire et le jeton. Vous devrez obtenir le jeton à partir du portail BambooHR. Pour plus de détails, veuillez consulter la documentation d'Aquera pour BambooHR à l'adresse suivante : https://support.aquera.com/hc/en-us/articles/360020300534-BambooHR-Configuration-Guide.

- Enregistrer les modifications

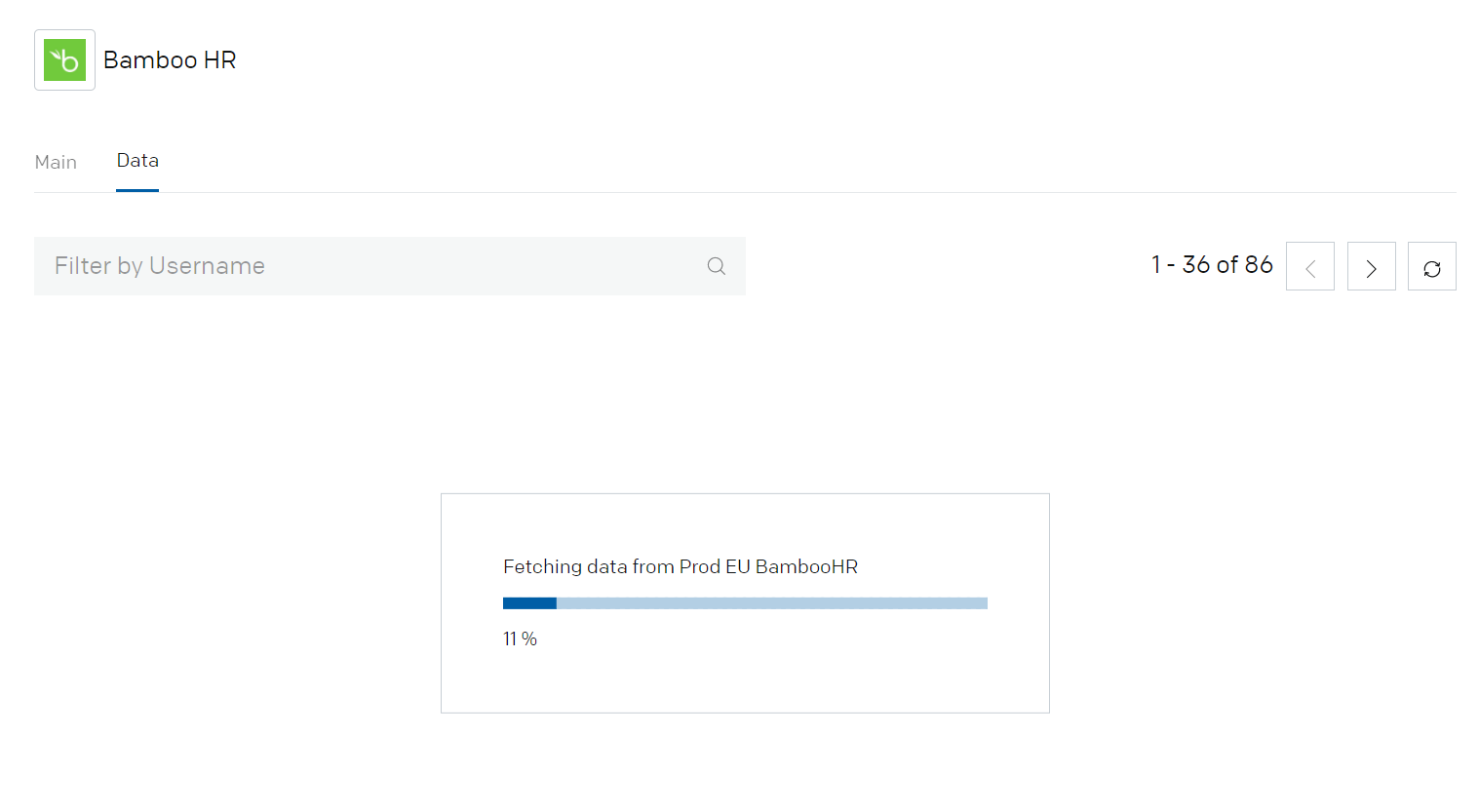

- Cliquez sur l'onglet Données.

Si le Token et les détails du locataire sont corrects, les détails de l'employé seront récupérés à partir de BambooHR.

- Valider l'importation réussie des employés dans le locataire Aquera

Configurer une orchestration Aquera avec Verify

Pour orchestrer la synchronisation des employés, suivez les étapes ci-dessous :

- Connectez-vous à votre compte Aquera en utilisant : https://<votre_domaine aquera.io.

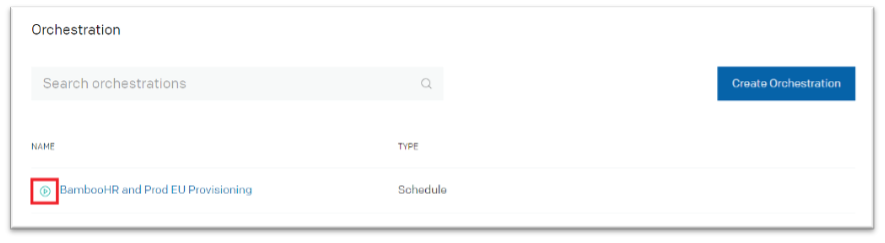

- Cliquez sur "Orchestration"

- Cliquez sur "Créer une orchestration"

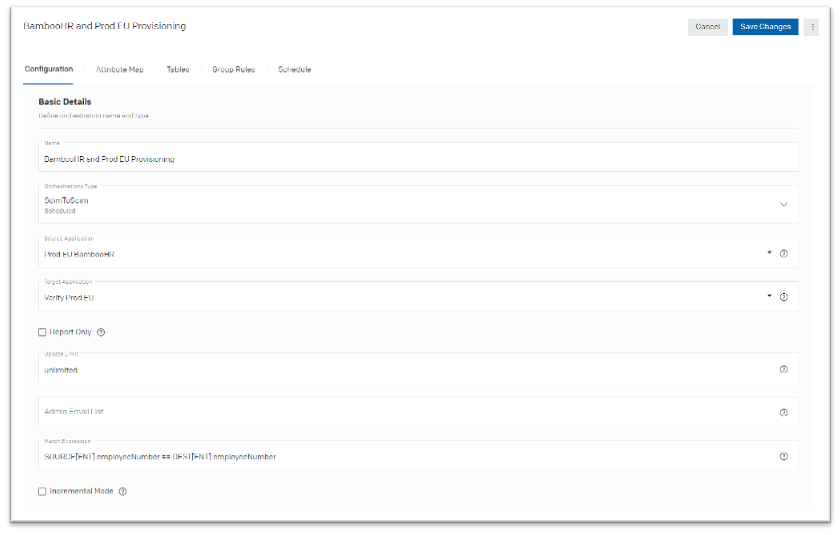

- Dans l'onglet "Configuration", fournir les "détails de base" tels que

- Nom

- Type d'orchestrations : ScimToScim

- Application source : Application BambooHR créée ci-dessus

- Application cible : IBM Verify application créée ci-dessus

- Décocher la case "Rapport uniquement"

- Limite de mise à jour : illimitée

- Expression de correspondance : [SOURCEENT].employeeNumber == [DESTENT].employeeNumber

- Limite d'importation : illimitée

- Veillez à activer la "gestion des groupes" afin de définir des "règles de groupe"

- Enregistrer les modifications

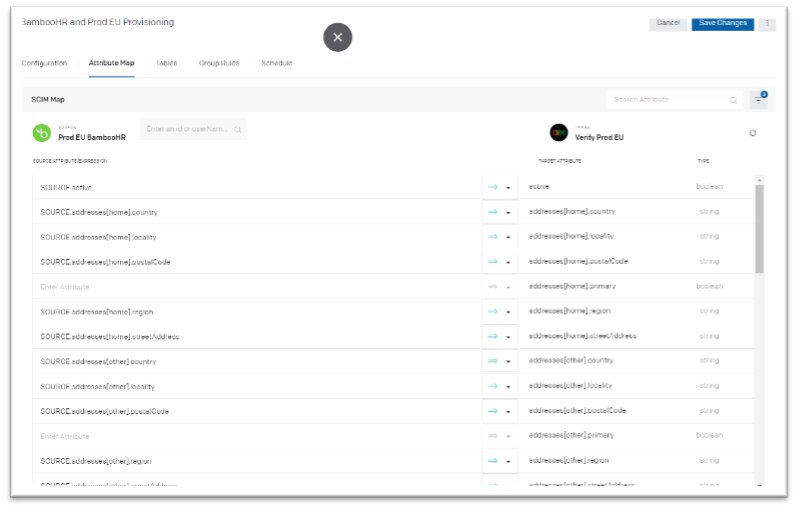

- Dans l'onglet "Attribute Map", validez la correspondance des attributs entre la source et la cible. Mettre à jour la cartographie si nécessaire.

Mappage d'attributs

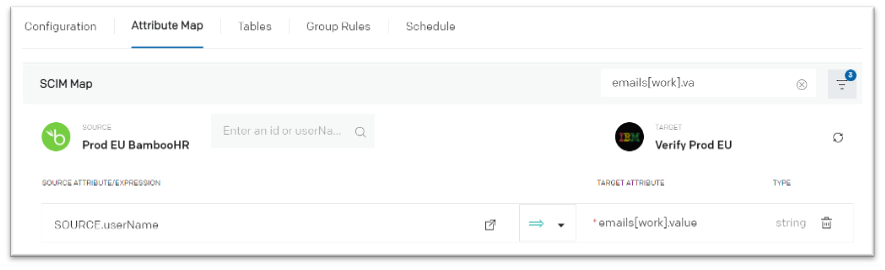

Veillez à associer l'attribut approprié à " [emailswork].value" afin que l'utilisateur nouvellement importé puisse recevoir un courrier électronique contenant son mot de passe initial.

- Enregistrer les modifications

- Les onglets "Tables" et "Règles de groupe" sont conservés par défaut

- Dans l'onglet "Schedule", définissez le calendrier de l'orchestration comme il se doit

- Enregistrer les modifications

Exécuter l'orchestration

Pour lancer l'orchestration Aquera avec IBM Verify:

- Connectez-vous à votre compte Aquera en utilisant : https://<votre_domaine aquera.io.

- Cliquez sur "Orchestration"

- Cliquez sur l'action "Exécuter" contre l'orchestration nouvellement créée

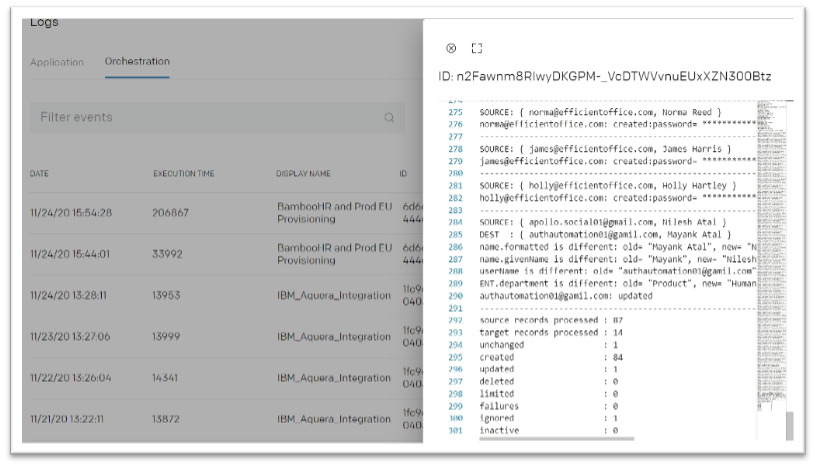

- Surveillez la progression de la synchronisation en vous rendant dans l'onglet Journaux > Orchestration

- Cliquez sur une ligne pour afficher les détails des enregistrements

- Valider les détails de l'enregistrement de l'employé créé / mis à jour / supprimé dans les journaux

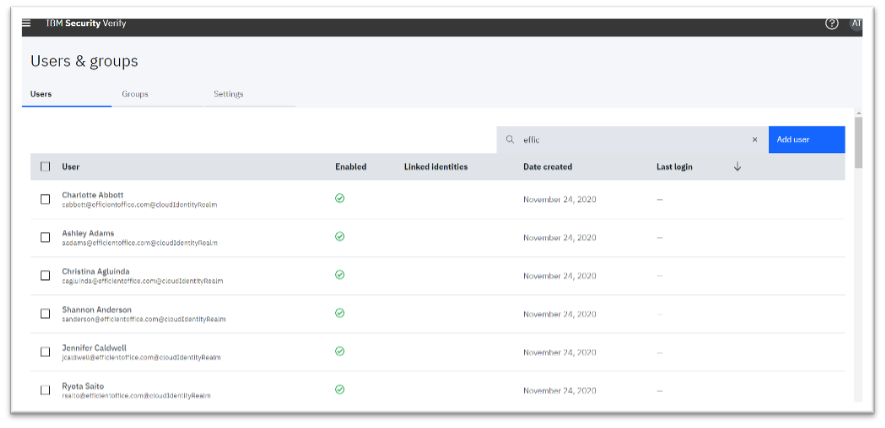

Valider l'importation de salariés dans Verify

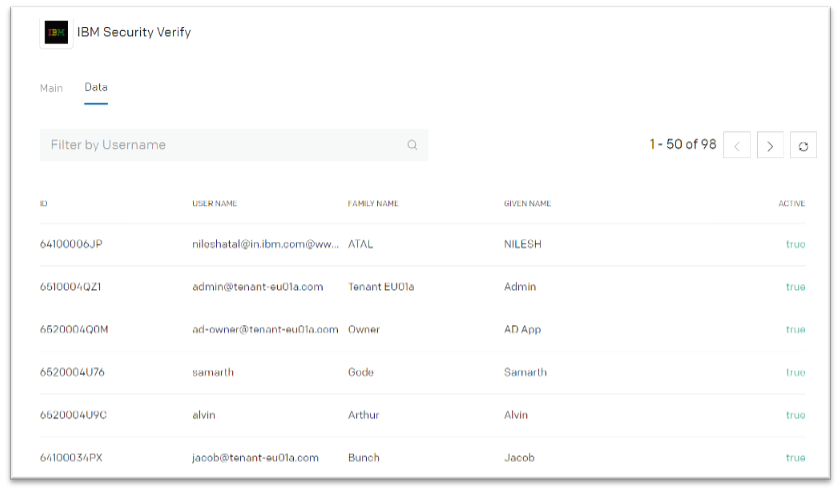

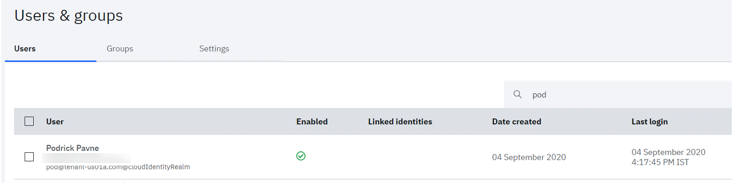

- Se connecter à IBM Verify en tant qu'administrateur

- Accès à la console d'administration

- Naviguer vers Utilisateurs et groupes

- Valider que les utilisateurs ont été importés dans la base de données Verify

- Vérifiez également que chaque utilisateur nouvellement créé reçoit l'e-mail contenant le mot de passe pour la connexion de vérification

Mot de passe email

Note : Le nouvel utilisateur recevra le mot de passe par courrier électronique uniquement si l'adresse électronique de l'utilisateur est valide et a été renseignée lors de la synchronisation des utilisateurs.

Cycle de vie des comptes utilisateurs sortants

IBM Verify prend en charge le provisionnement prêt à l'emploi pour de nombreuses applications telles que Active Directory, Salesforce, etc. Toutefois, certaines applications peuvent ne pas prendre en charge le cycle de vie des comptes à l'aide de Verify. Aquera peut combler le fossé du cycle de vie des comptes.

L'Account Provisioning Gateway d'Aquera traduit les demandes SCIM de IBM Verify en appels API basés sur REST, en appels API basés sur SOAP/webservice, en commandes SQL, en opérations LDAP, en automatismes robotisés, en appels de bibliothèque SDK et en messages de file d'attente à travers l'infrastructure informatique couvrant tous les endroits où les utilisateurs ont des comptes.

La passerelle crée, met à jour, supprime ou désactive des comptes à partir de n'importe quelle application, base de données, répertoire ou appareil. En outre, la passerelle synchronise les mots de passe dans vos applications qui utilisent l'authentification web sécurisée (SWA) ou dans vos applications client lourd.

Pour démontrer cette capacité, voici les étapes détaillées de la gestion du cycle de vie des comptes MySQL.

Installation et configuration du serveur MySQL

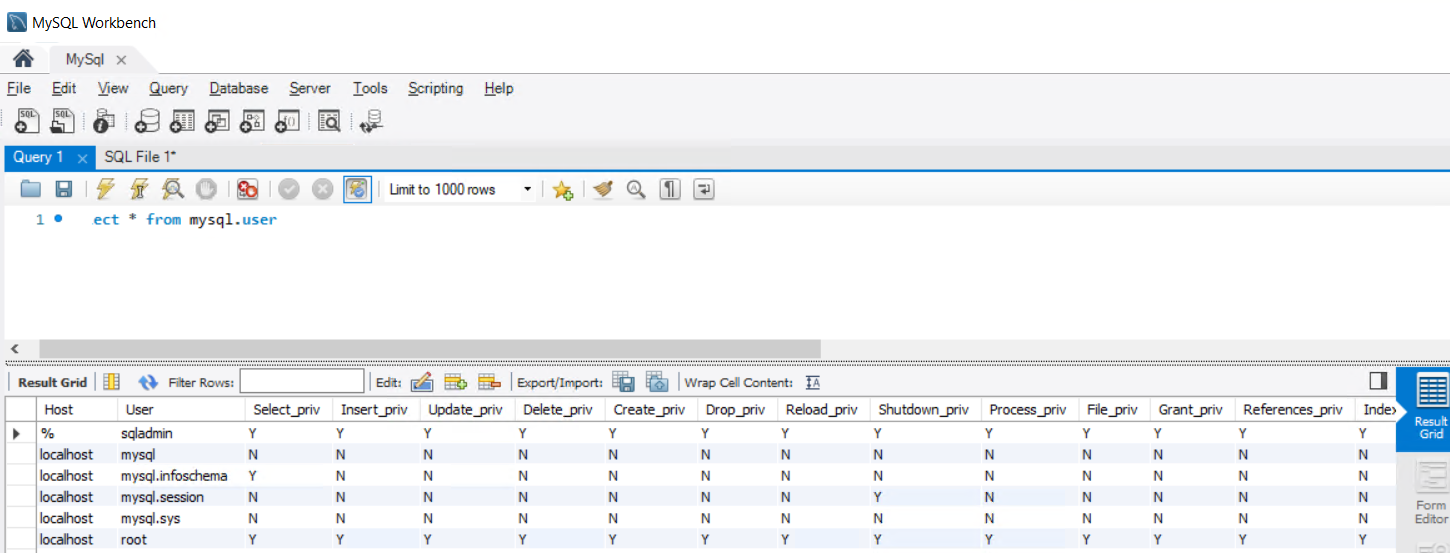

Installez le serveur MySQL sur votre système sur site qui se trouve derrière le pare-feu. Il est recommandé de créer un utilisateur admin qui a les privilèges d'administrer le serveur MySQL. Pour cette démonstration, un utilisateur "sqladmin" est créé et utilisé ci-après.

Validez que l'utilisateur admin peut se connecter à votre serveur MySQL et gérer les utilisateurs. Les autorisations de l'utilisateur peuvent être validées à l'aide d'une commande telle que :

select * from mysql.user

Installer l'agent Aquera

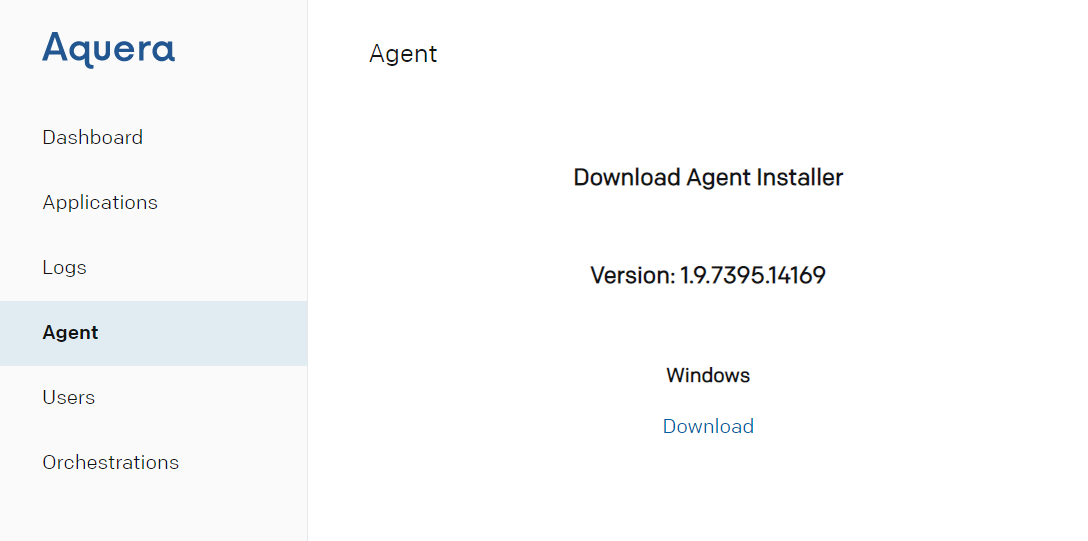

Se connecter au portail Aquera et télécharger l'agent qui doit être installé sur le serveur MySQL qui se trouve derrière le pare-feu de l'entreprise

Remarque : pour l'instant, Aquera ne prend en charge l'installation de l'agent que pour la plate-forme Windows.

Installez maintenant l'agent Aquera sur le serveur MySQL en utilisant le programme d'installation téléchargé à l'étape précédente.

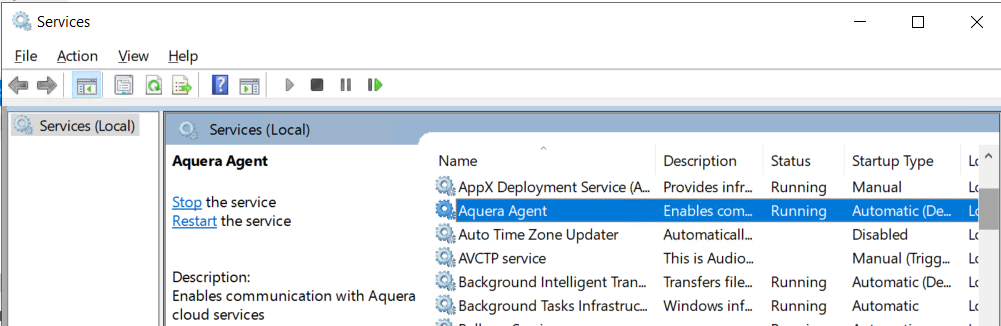

Une fois l'installation réussie, ouvrez les services Windows pour vérifier que le service "Aquera Agent" est en cours d'exécution.

Cycle de vie des comptes utilisateurs MySQL avec Verify via Aquera

Une fois que les applications requises sont disponibles, il est temps de les connecter ensemble pour gérer les différents comptes utilisateurs de MySQL.

Onboarding de l'application MySQL avec Aquera

- Connectez-vous à votre compte Aquera en utilisant l'URL suivante : https://<votre_domaine aquera.io.

- Cliquez sur "Applications"

- Cliquez sur "Ajouter une application"

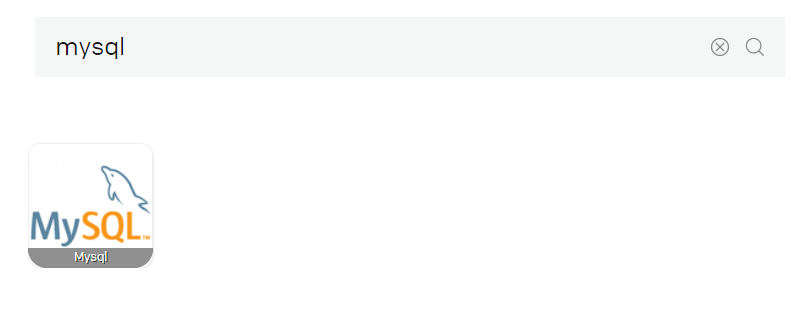

- Recherche de “MySQL” dans le catalogue

- Cliquez sur l'icône “MySQL”

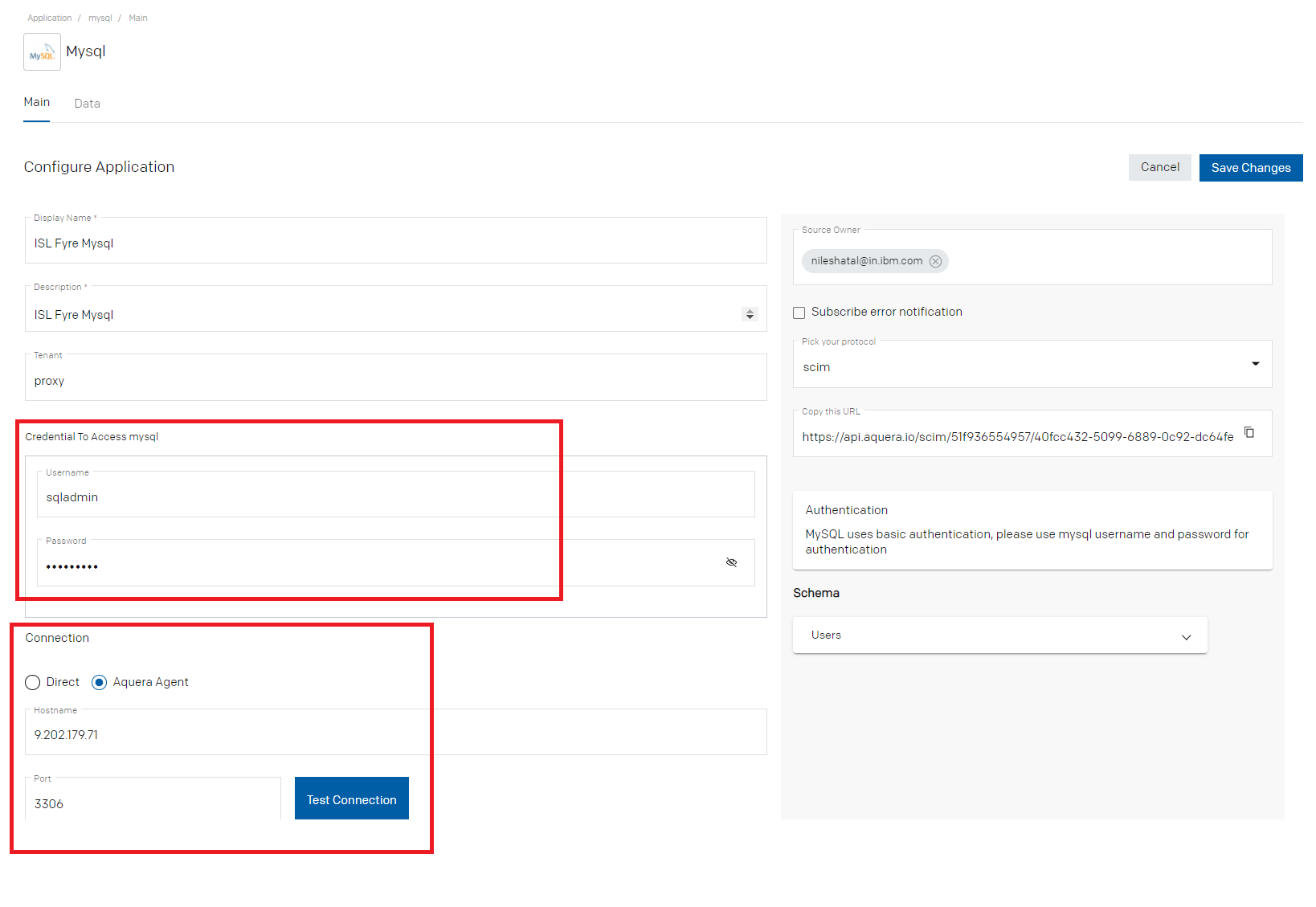

- Fournir les détails concernant le nom, la description, le locataire et le jeton

o Fournir le nom du locataire comme "proxy" si le serveur MySQL est au-delà du pare-feu

o Indiquer le nom d'utilisateur et le mot de passe sous "Credential To Access mysql"

o Sélectionnez "Connection" comme "Aquera Agent" car le serveur est au-delà du pare-feu

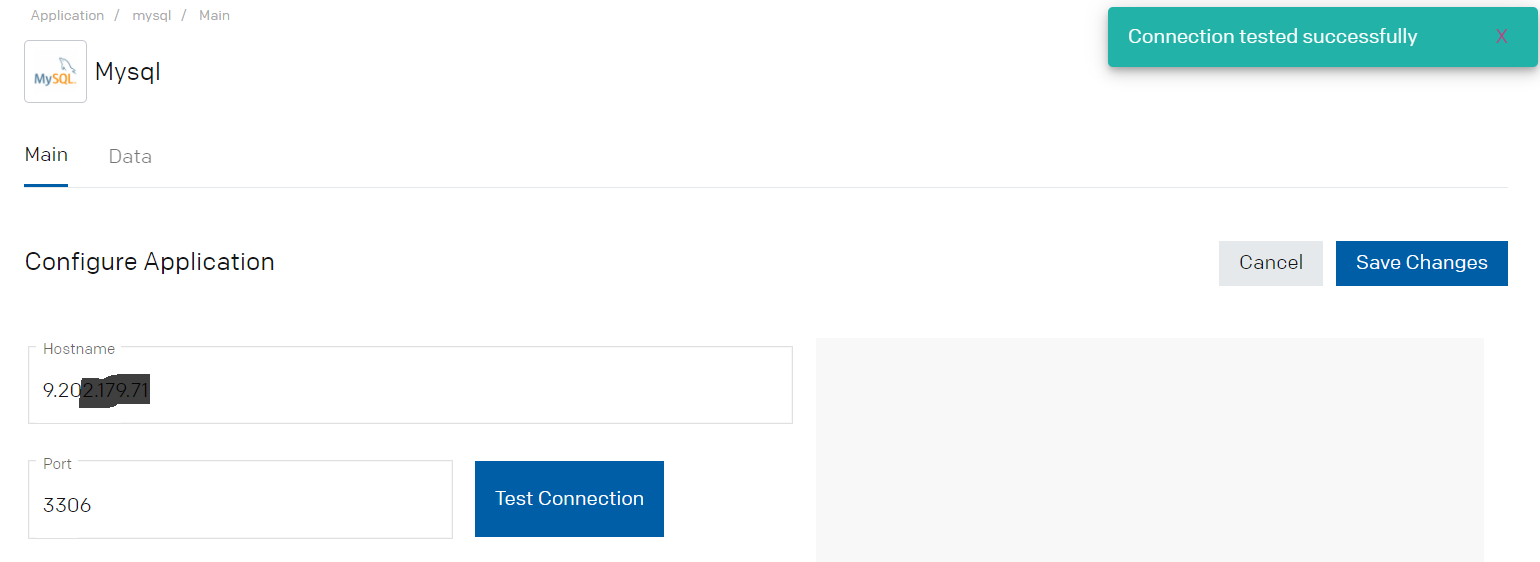

o Fournir les détails du "Nom d'hôte" et du "Port"

- Enregistrer les modifications

- Copiez l' URL du SCIM à partir de la page de configuration de l'application ci-dessus. Cette URL sera nécessaire lors de la configuration de l'application dans IBM Verify

- Cliquez sur "Tester la connexion"

- Valider que la connexion est réussie

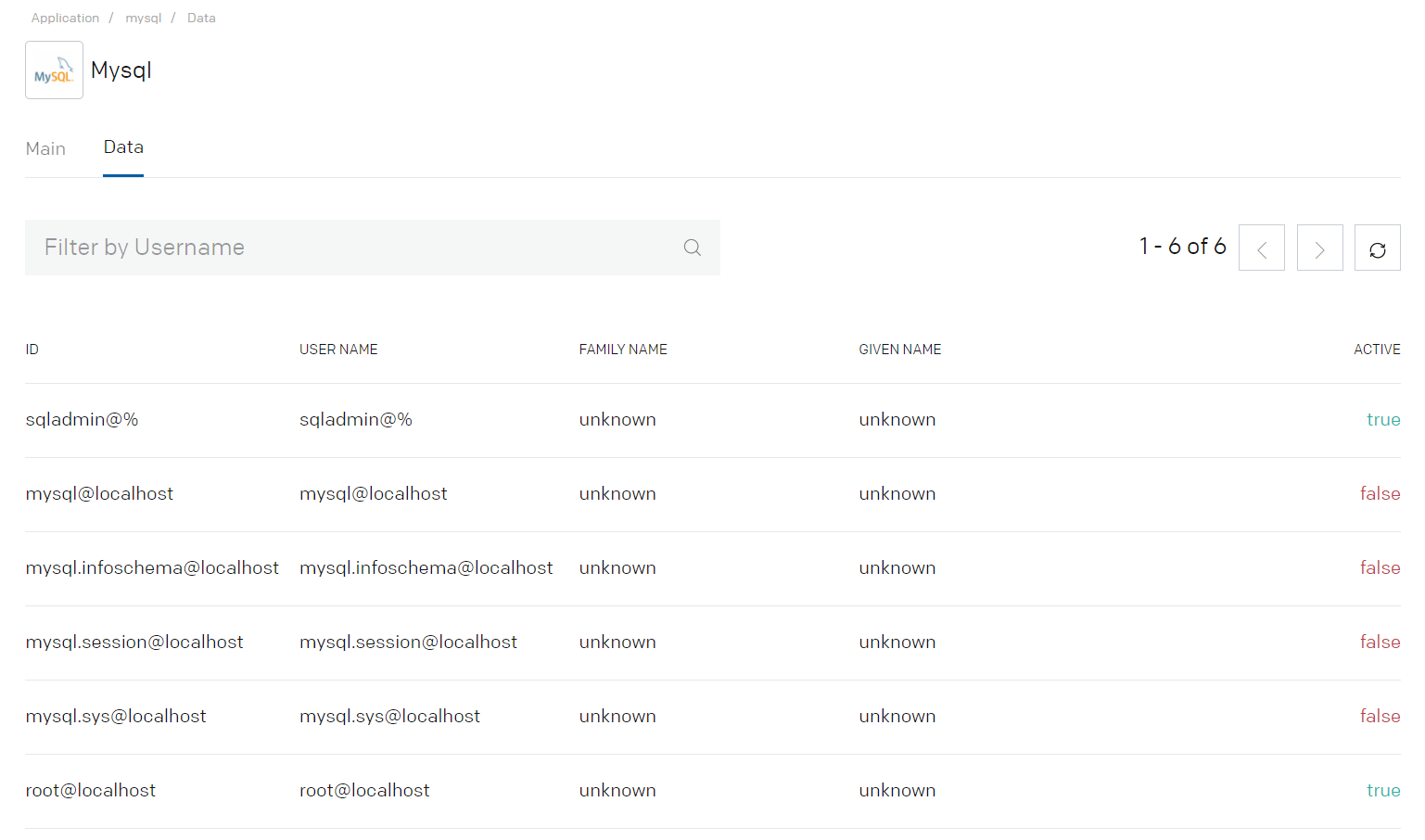

- Cliquez sur l'onglet Données. Si les détails de l'intégration sont corrects, les détails de l'utilisateur seront récupérés dans MySQL.

- Valider l'importation réussie des employés dans le locataire Aquera

Création d'une application personnalisée dans Verify

L'étape suivante consiste à créer une application dans IBM Verify qui sera utilisée pour le cycle de vie des comptes utilisateurs MySQL.

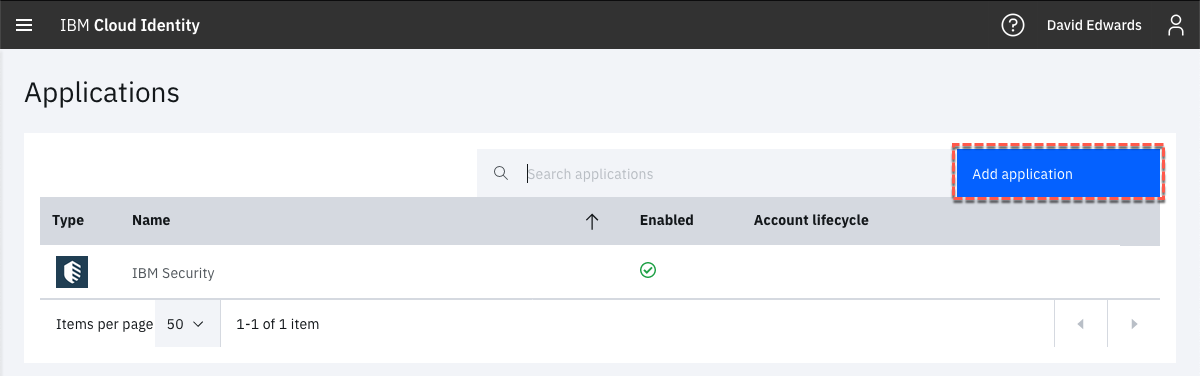

- Se connecter à IBM Verify en tant qu'administrateur

- Sur la page IBM Verify Applications, cliquez sur le bouton Ajouter une application

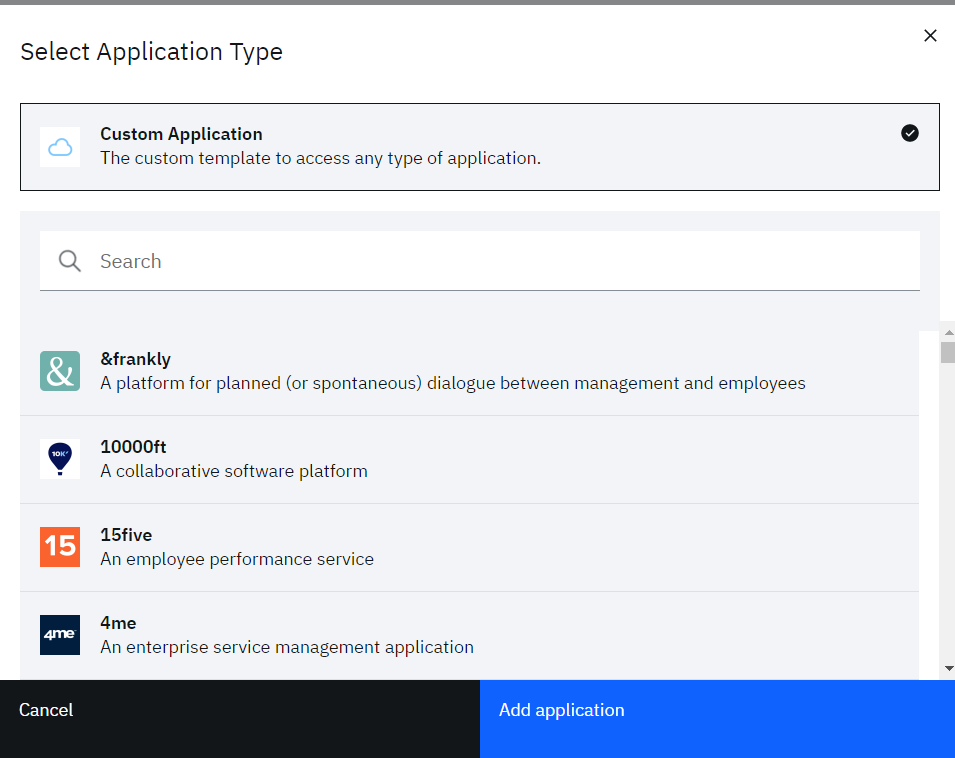

- Dans la boîte de dialogue Sélectionner le type d'application, cliquez sur "Application personnalisée"

- Cliquez sur "Ajouter une application"

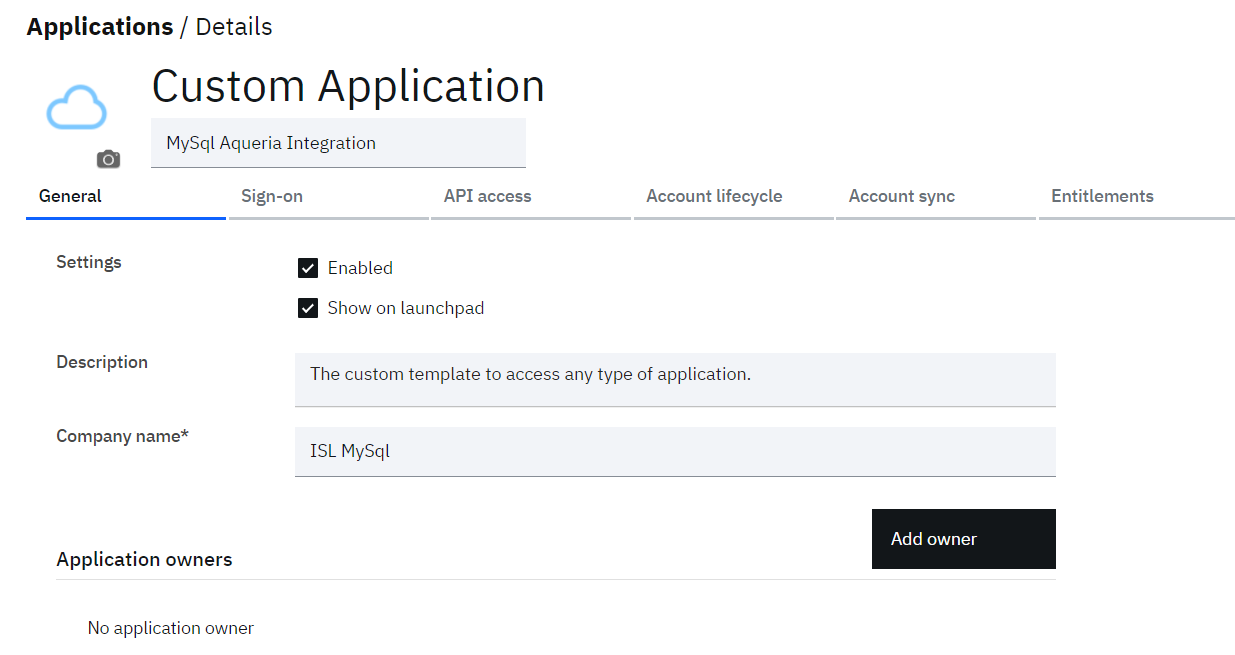

- Dans l'onglet "Général", indiquez "Nom de l'entreprise"

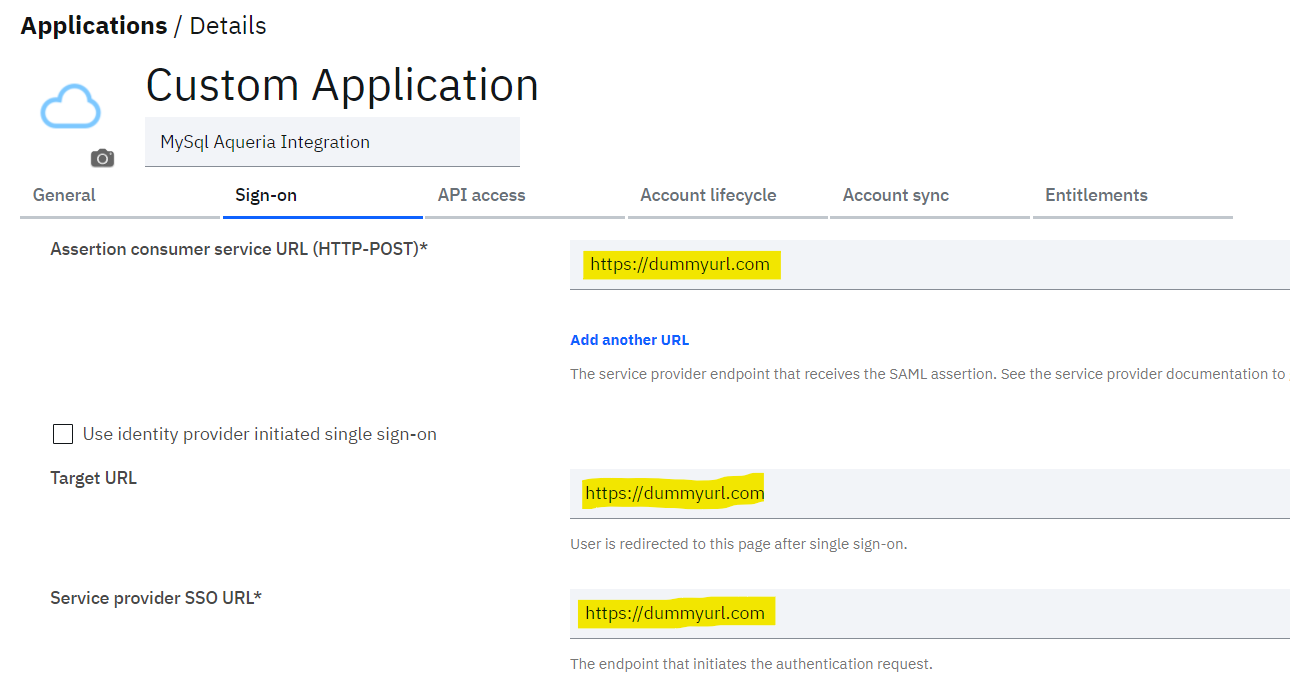

- Dans l'onglet "Sign-on", fournir des valeurs fictives pour les champs obligatoires. Pour l'instant, il s'agit d'une solution de contournement pour sauvegarder l'application personnalisée, car ces attributs ne sont pas nécessaires pour le cycle de vie du compte d'utilisateur.

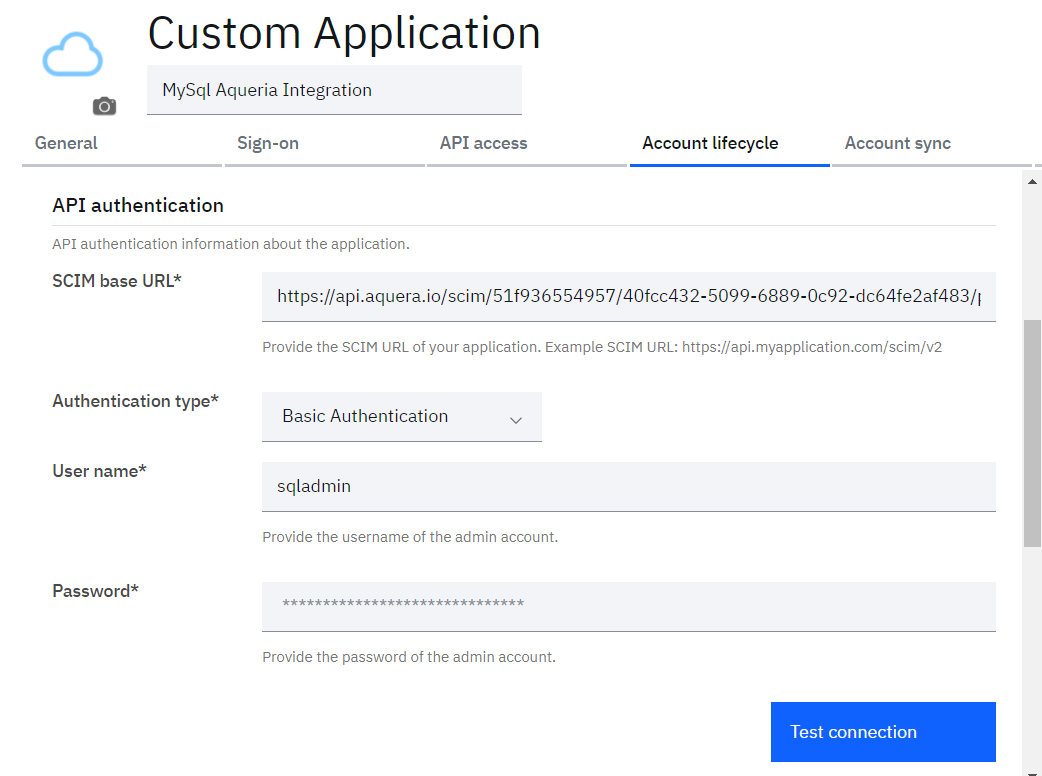

- Dans l'onglet "Cycle de vie du compte

o définir les "comptes provisionnés" et les "comptes déprovisionnés" comme "automatiques"

o Définir l'" URL base SCIM" comme l' URL copiée de l'application MySQL dans le portail Aquera

o Sélectionnez "Type d'authentification" comme "Authentification de base"

o Fournir le "Nom d'utilisateur" et le "Mot de passe" de l'administrateur MySQL

-

Cliquez sur "Test connection" pour valider la connectivité à travers le locataire Aquera

-

Si tous les composants sont en mesure de communiquer correctement, le message de réussite s'affiche :

"Le test de connexion a réussi" -

Enregistrer les modifications

-

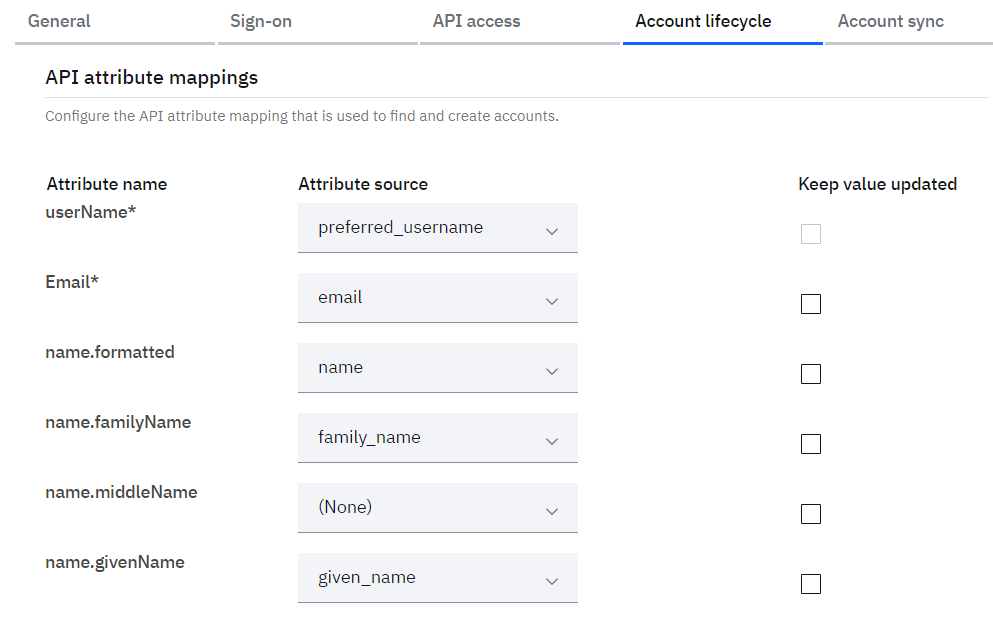

Faites défiler plus bas et validez les "mappages d'attributs API" comme suit

o userName = nom_utilisateur préféré

o name.givenName = prénom

o name.familyName = nom_de_famille

o employeeNumber = employee_id

o Courriel = courriel

o phoneNumbers = numéros de téléphone mobile -

Il est possible de cocher la case "Maintenir la valeur à jour" pour chaque attribut si la valeur de l'attribut doit être maintenue à jour avec les données sources

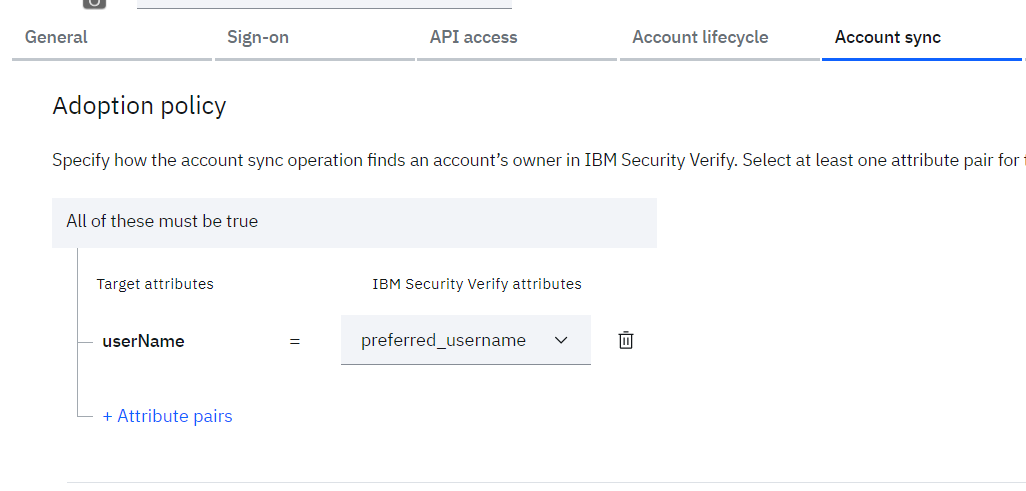

- Cliquez sur l'onglet "Synchronisation des comptes

- Cliquez sur "+ Paires d'attributs" pour ajouter la règle d'attribut à utiliser pour faire correspondre les utilisateurs de salesforce avec les utilisateurs existants dans IBM Verify. Les règles sont définies comme suit :

o userName = nom d'utilisateur préféré

- Cliquez sur le bouton Enregistrer

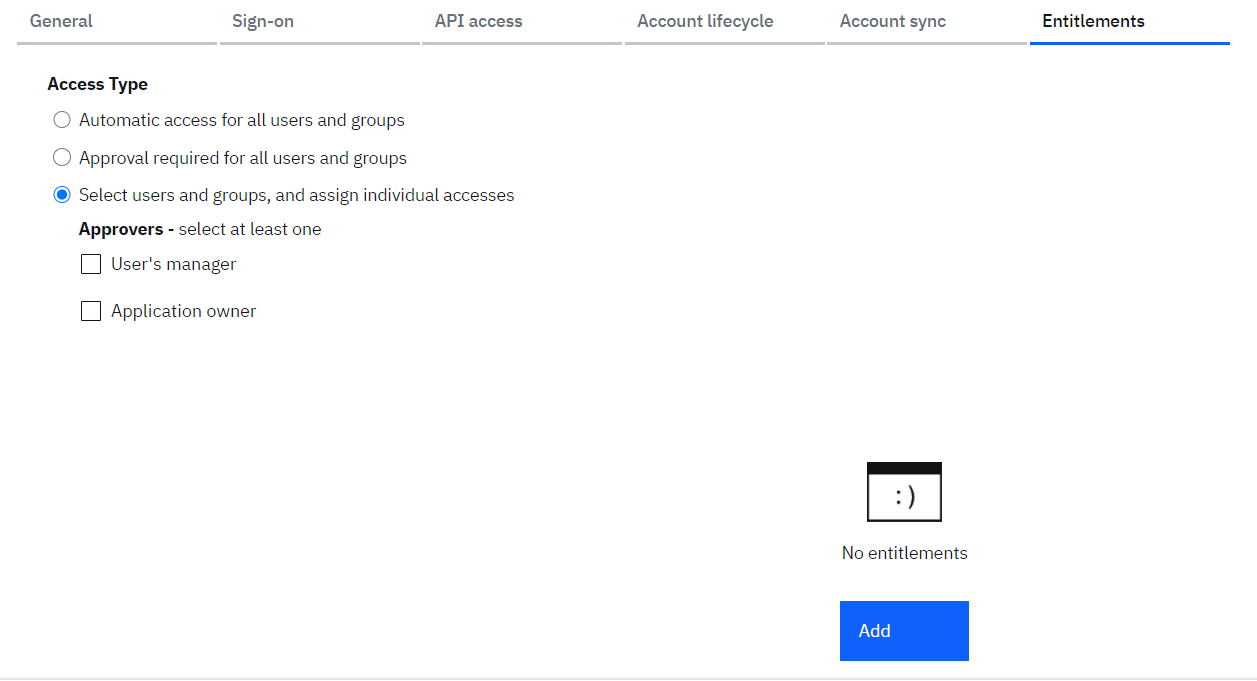

- Cliquez sur l'onglet "Droits"

- Sélectionnez "Type d'accès" comme "Sélectionner des utilisateurs et des groupes, et attribuer des accès individuels"

- Cliquez sur "Ajouter"

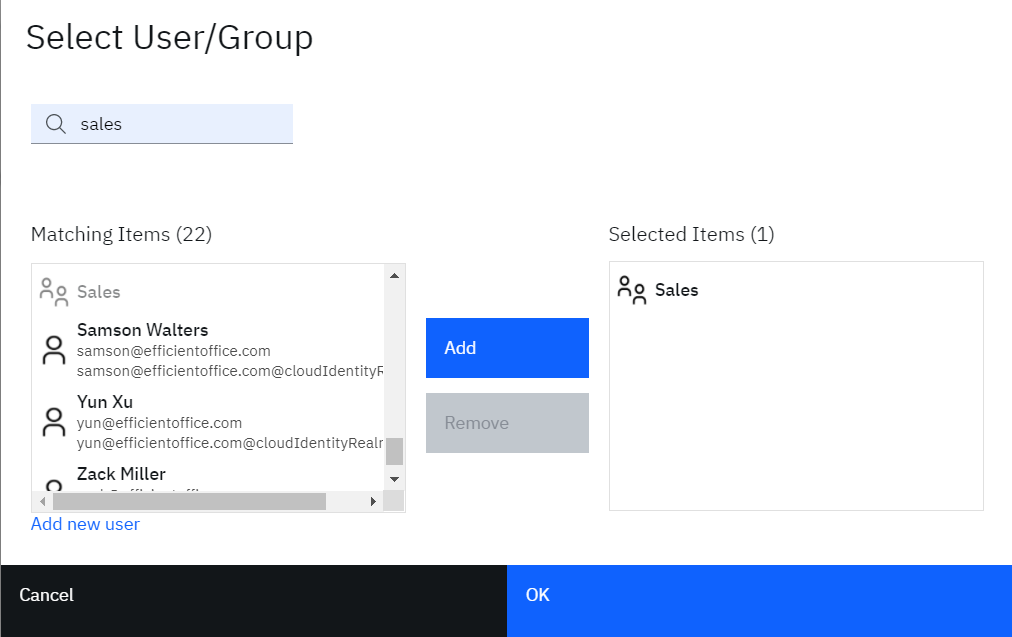

- Recherchez le groupe "Sales" dans la fenêtre contextuelle "Select User/Group"

- Sélectionner le groupe "Ventes" (qui doit avoir été créé auparavant)

- Cliquez sur "OK"

- Sauvegarder la demande

Créer un utilisateur avec le provisionnement du compte MySQL

- Connectez-vous à votre locataire IBM Verify en tant qu'utilisateur administratif

- Aller dans Utilisateurs et groupes

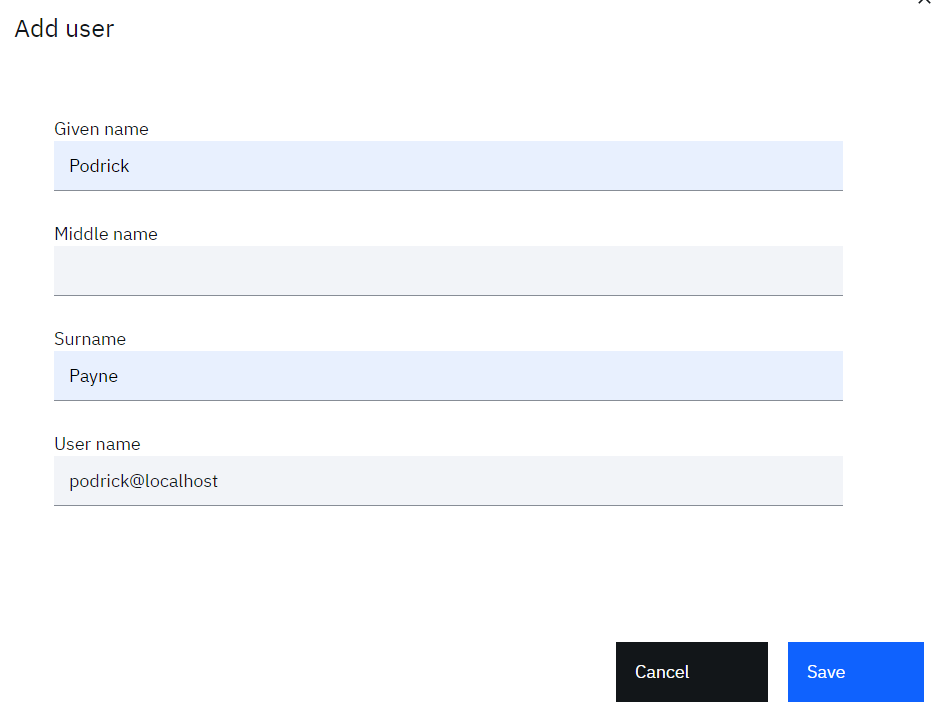

- Cliquez sur le bouton Ajouter un utilisateur

- Créez un utilisateur. Vous pouvez créer n'importe quel utilisateur (tant qu'il n'entre pas en conflit avec les utilisateurs existants). Par exemple :

o Source d'identité = annuaire du nuage

o Nom d'utilisateur = podrick@localhost

o Prénom = Podrick

o Nom de famille = Payne

o Email = une adresse email réelle valide (telle que l'email lié à l'utilisateur administrateur pour ce locataire IBM Verify )

- Cliquez sur le bouton Enregistrer pour créer l'utilisateur

L'utilisateur est maintenant créé.

Ajouter un utilisateur à un groupe de vente

Notez que nous avons donné au groupe "Ventes" le titre "Accès automatique" pour l'application MySQL. Maintenant, afin de fournir un nouveau compte MySQL à l'utilisateur nouvellement créé, nous pouvons faire en sorte que le nouvel utilisateur soit membre du groupe "Sales". Cela déclenchera le provisionnement automatique du compte MySQL.

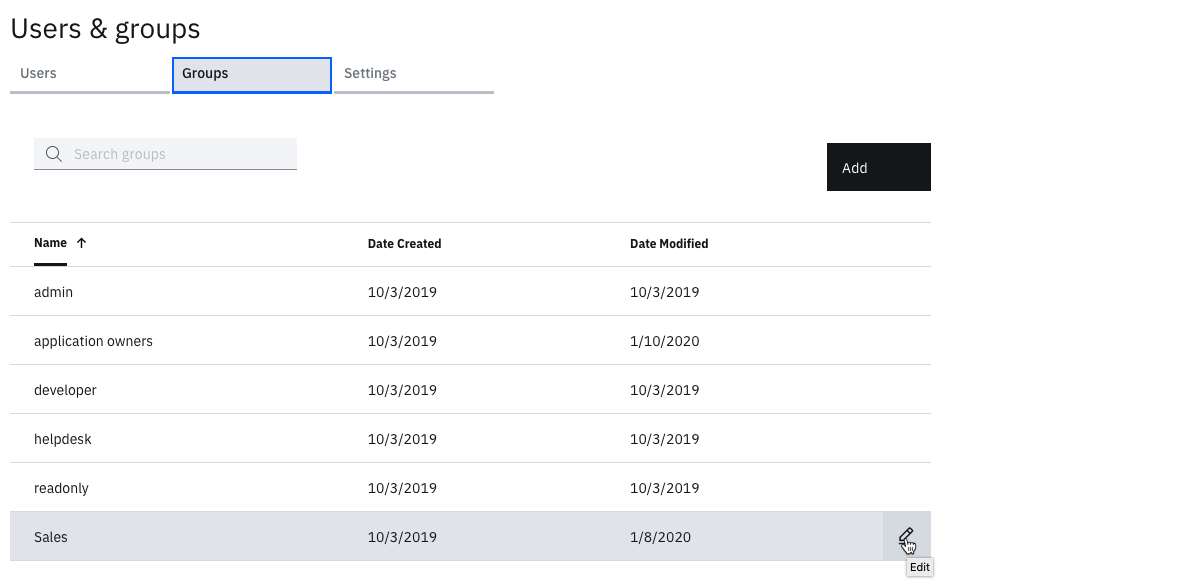

- Retourner à l'interface d'administration de IBM Verify en tant qu'utilisateur administrateur

- Dans la fonction Utilisateurs et groupes, cliquez sur l'onglet Groupes

- Survolez le groupe Ventes et cliquez sur l'icône Modifier

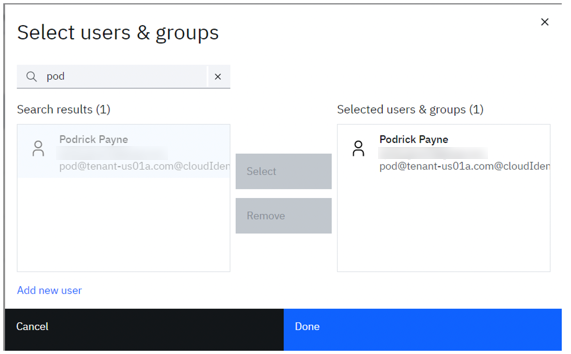

- Cliquez sur le bouton Ajouter en regard de Membres du groupe

- Recherchez le nom du nouvel utilisateur qui apparaîtra dans la liste des "Résultats de la recherche". Sélectionnez-le et cliquez sur Sélectionner, ce qui déplacera l'utilisateur dans "Utilisateurs et groupes sélectionnés":

- Cliquez sur le bouton OK pour les ajouter, puis sur Enregistrer dans la boîte de dialogue Modifier le groupe

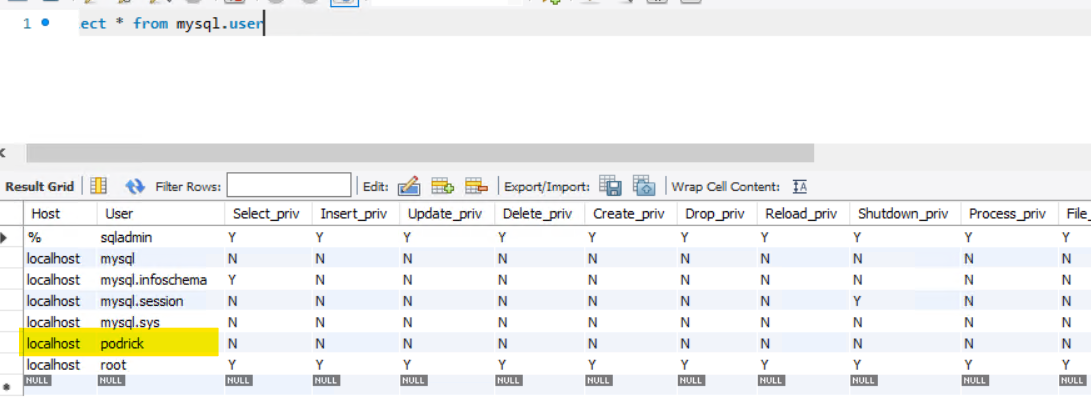

Vérifier le nouvel utilisateur dans MySQL

- Ouvrez l'atelier MySQL et connectez-vous au serveur MySQL en utilisant les privilèges d'administration

- Rechercher les utilisateurs disponibles par commande :

select * from mysql.user

- Valider que le nouvel utilisateur a été créé dans MySQL

- En outre, la tâche de provisionnement des utilisateurs peut être contrôlée par l'administrateur Verify à partir de la console d'administration

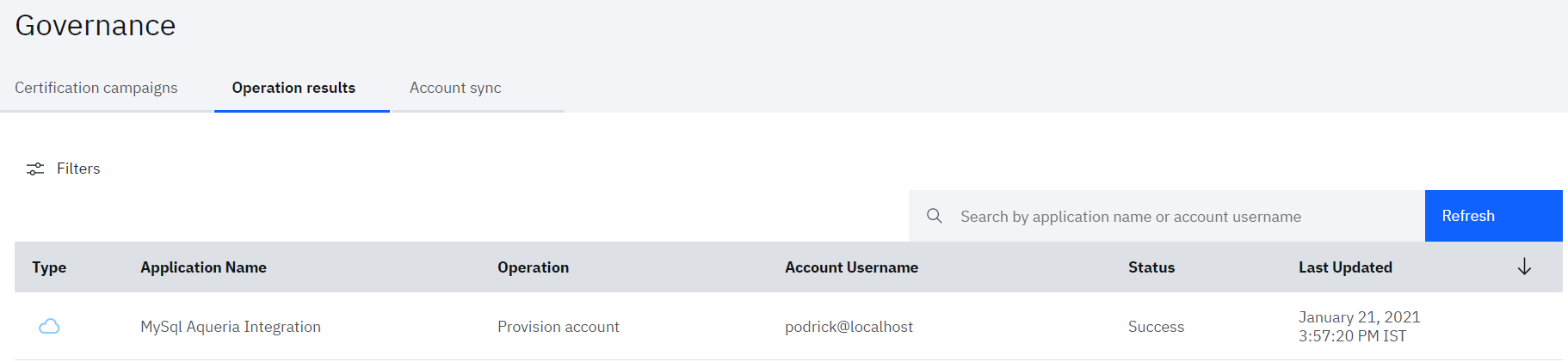

- Naviguer vers Gouvernance > Onglet Résultats de l'opération

Nilesh Atal, IBM Sécurité

Updated 5 months ago