Orchestrer la modernisation de l'identité à l'aide de IBM Security Verify

Orchestrer la modernisation de l'identité à l'aide de IBM Verify

Introduction

Une organisation doit gérer et transformer ses identités et ses référentiels d'utilisateurs. Les identités peuvent se trouver dans un référentiel d'utilisateurs sur site ou dans le nuage.

Voici les deux principaux cas d'utilisation :

-

La migration des identités de l'entreprise vers IBM Verify 's Cloud Directory permet aux organisations de commencer leur voyage dans le nuage et de s'épargner des efforts en matière de maintenance du matériel et de compétences pour certains référentiels d'utilisateurs comme LDAP ou AD.

-

Migrer le référentiel des utilisateurs vers un autre fournisseur, par exemple Ping Identity ou Okta.

L'article présente les étapes de configuration nécessaires pour migrer les utilisateurs de LDAP ou AD vers IBM Verify et pour migrer les utilisateurs LDAP ou AD vers un fournisseur d'identité tiers.

Migration des utilisateurs de LDAP/AD vers IBM Verify

La gestion d'un référentiel d'utilisateurs nécessite du temps et des compétences pour assurer une maintenance et une assistance continues.

Les organisations ont besoin d'une solution pour réduire les coûts internes liés à la gestion du référentiel et se concentrer sur l'aspect commercial de leurs applications.

IBM Verify dispose de son propre référentiel d'utilisateurs, appelé Cloud Directory, qui offre une voie de migration transparente pour déplacer les utilisateurs d'un annuaire sur site vers Cloud Directory.

Prérequis

Configuration du côté de IBM Verify:

-

Se connecter à la console d'administration

-

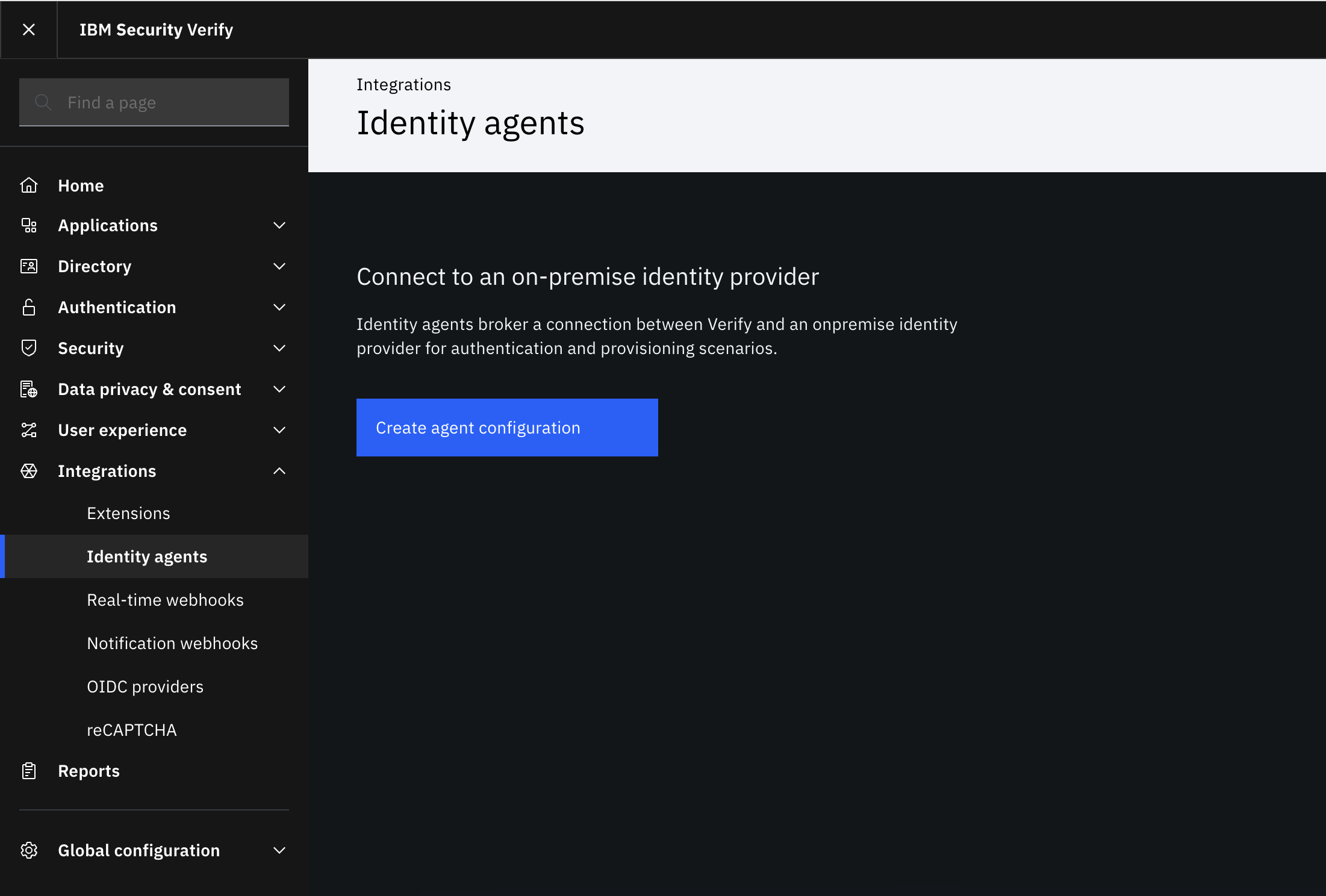

Allez dans Intégrations > Agents d'identité.

-

Sélectionnez Créer une configuration d'agent.

-

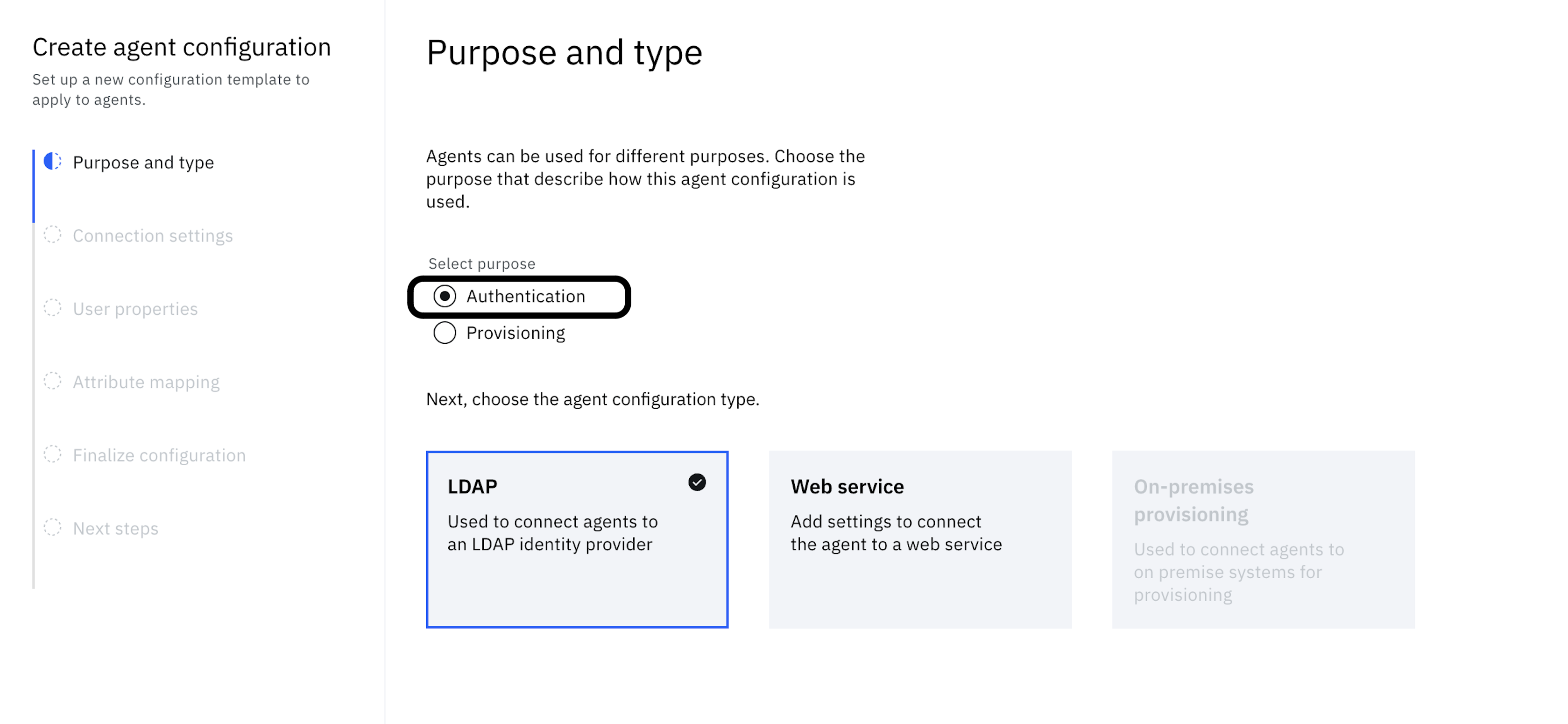

Sélectionnez Authentification comme objectif et sélectionnez la tuile LDAP.

Cliquez sur Suivant.

-

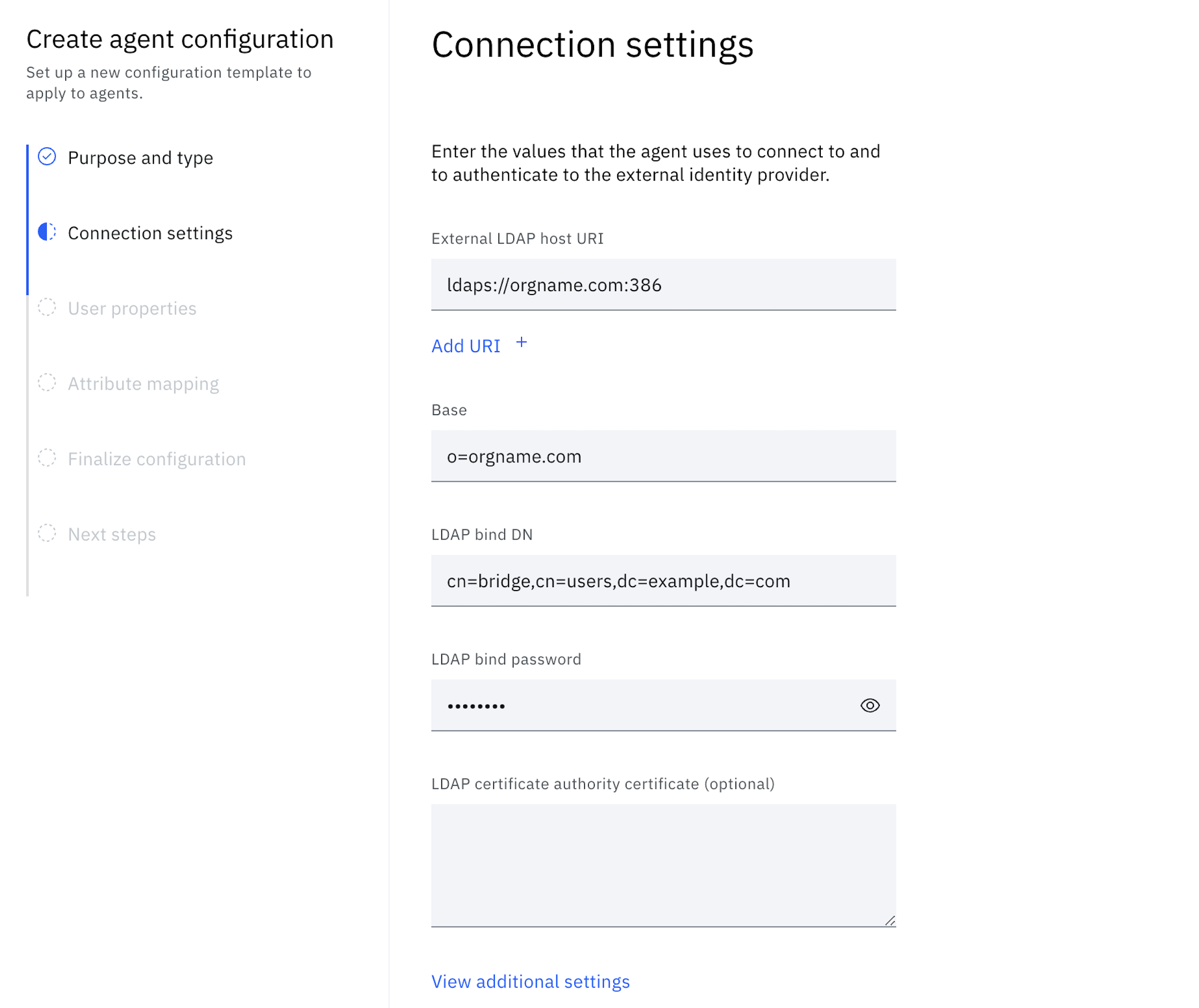

Sous Paramètres de connexion, indiquez les détails de la connexion LDAP.

-

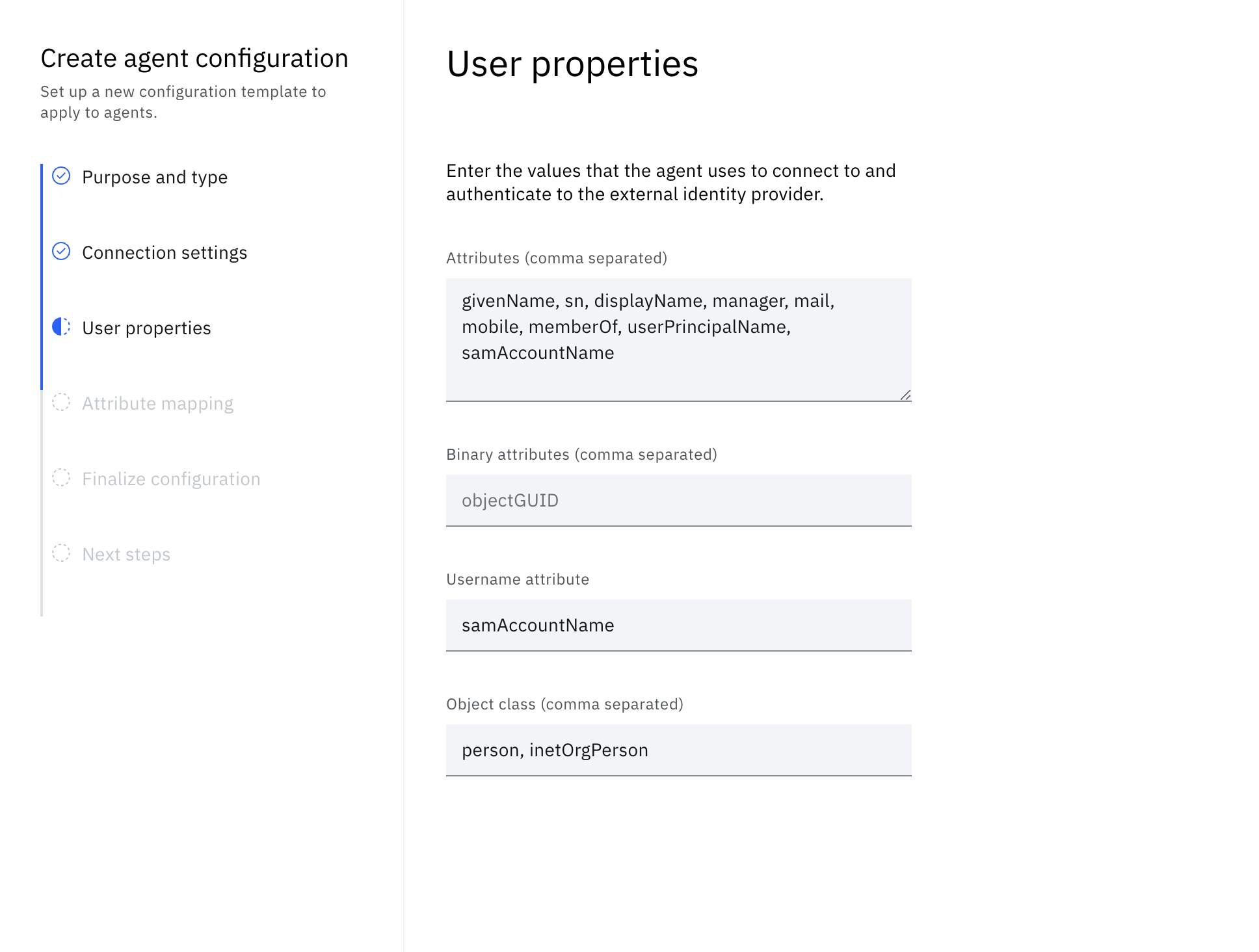

Sous Propriétés de l'utilisateur, entrez les attributs de l'utilisateur qui sont définis dans les propriétés de l'utilisateur et renvoyés lors d'une opération de vérification du mot de passe réussie.

-

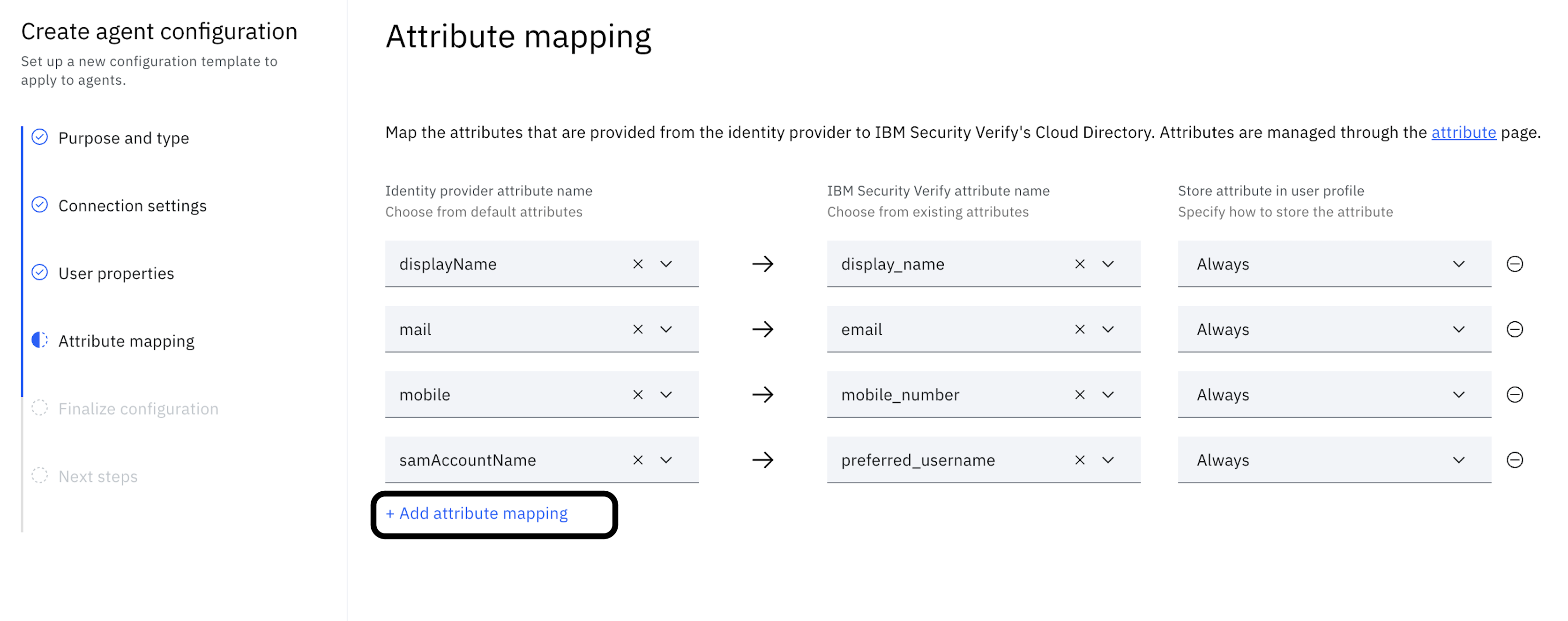

Sous Mappage d'attributs, mappez les attributs du fournisseur d'identité aux attributs de Verify Cloud Directory.

-

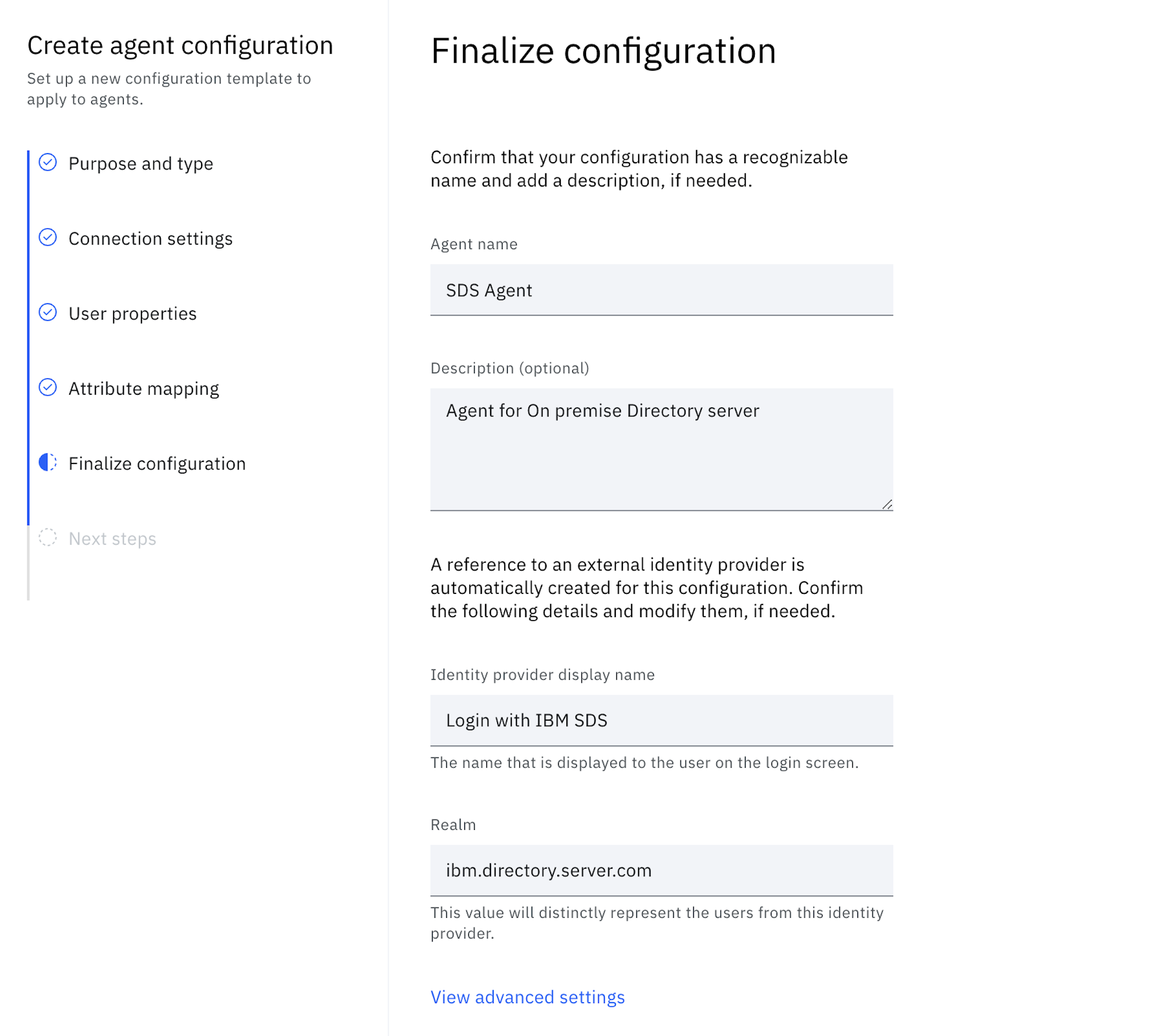

Dans la section "Prochaines étapes", les actions suivantes doivent être entreprises.

-

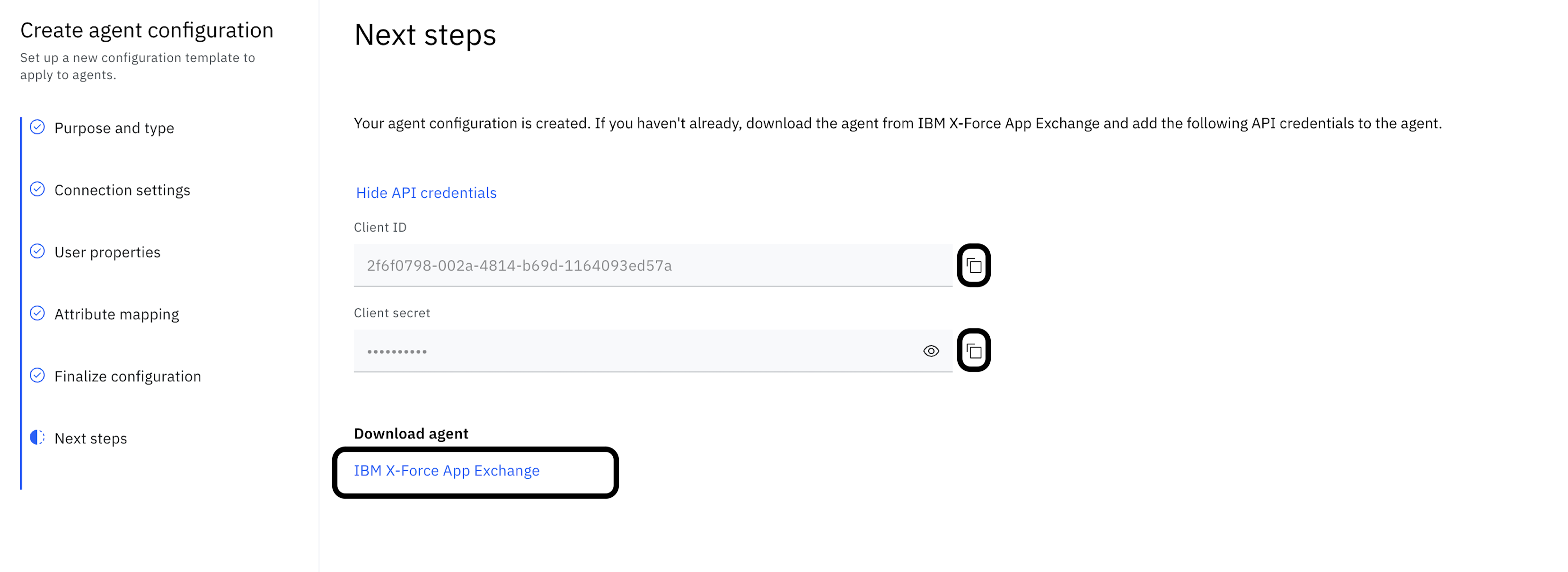

Sélectionnez View API credentials et utilisez l'icône de copie dans le presse-papiers pour copier et stocker l'ID du client et le secret du client.

-

. Téléchargez l'agent Bridge à partir du IBM Container Repository (ICR). Reportez-vous à la section Installation et configuration de Verify Bridge sur Docker pour plus de détails.

-

-

La configuration est ajoutée aux agents d'identité et le fournisseur d'identité est répertorié dans l'onglet Authentification > Fournisseurs d'identité.

-

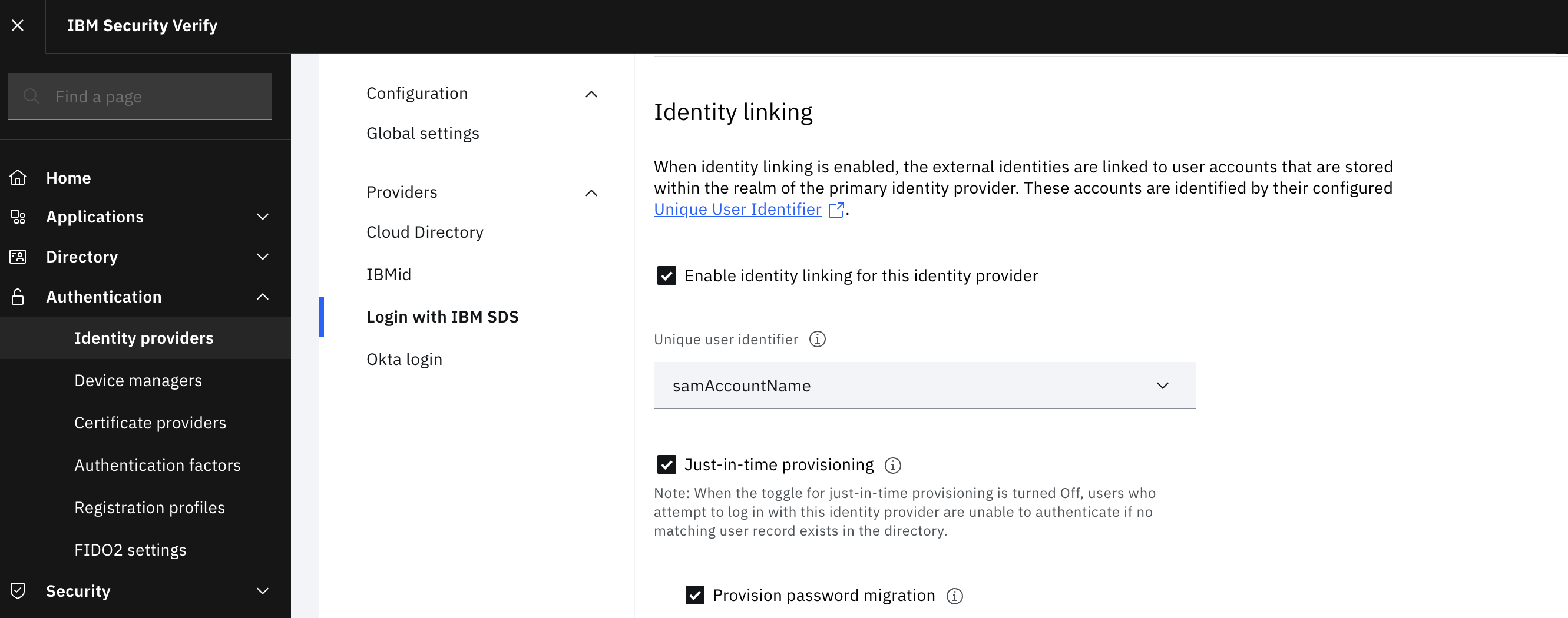

Nous allons maintenant activer la migration des utilisateurs pour le fournisseur d'identité nouvellement créé.

-

Dans la section Liaison d'identité, sélectionnez Activer la liaison d'identité pour ce fournisseur d'identité et sélectionnez un identifiant d'utilisateur unique dans la liste déroulante.

-

Activer l'option de provisionnement juste à temps.

-

Sous Just-in-time provisioning, cochez la case Provision password migration pour activer la migration des mots de passe des utilisateurs vers le Cloud Directory.

- La configuration est maintenant terminée, les prochaines étapes sont le flux de connexion et la validation.

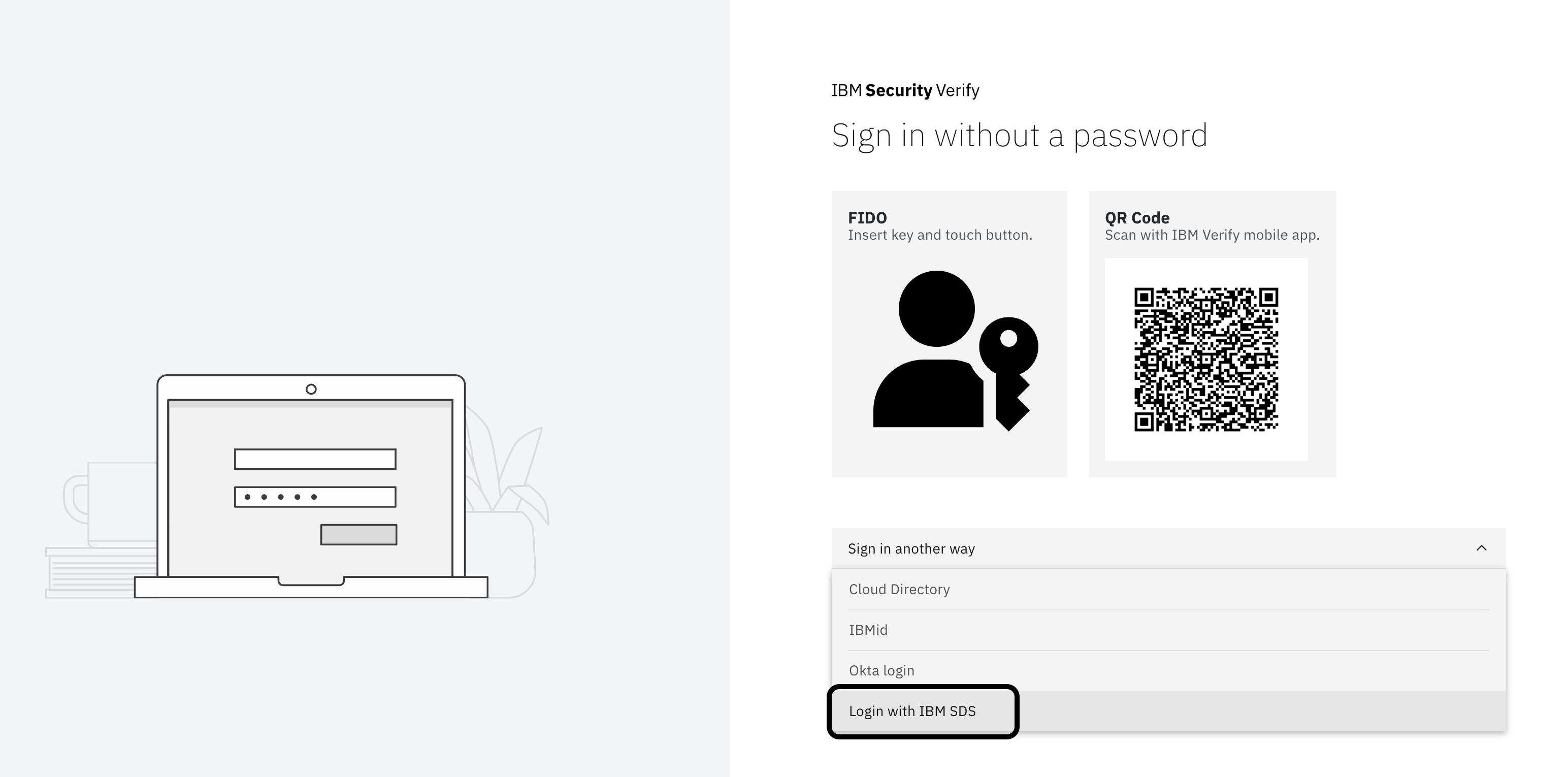

Connexion avec IBM SDS

Allez sur votre site IBM Verify et choisissez l'option de connexion à l'aide de IBM SDS. Fournir les détails concernant l'utilisateur qui sont présents dans la FDS.

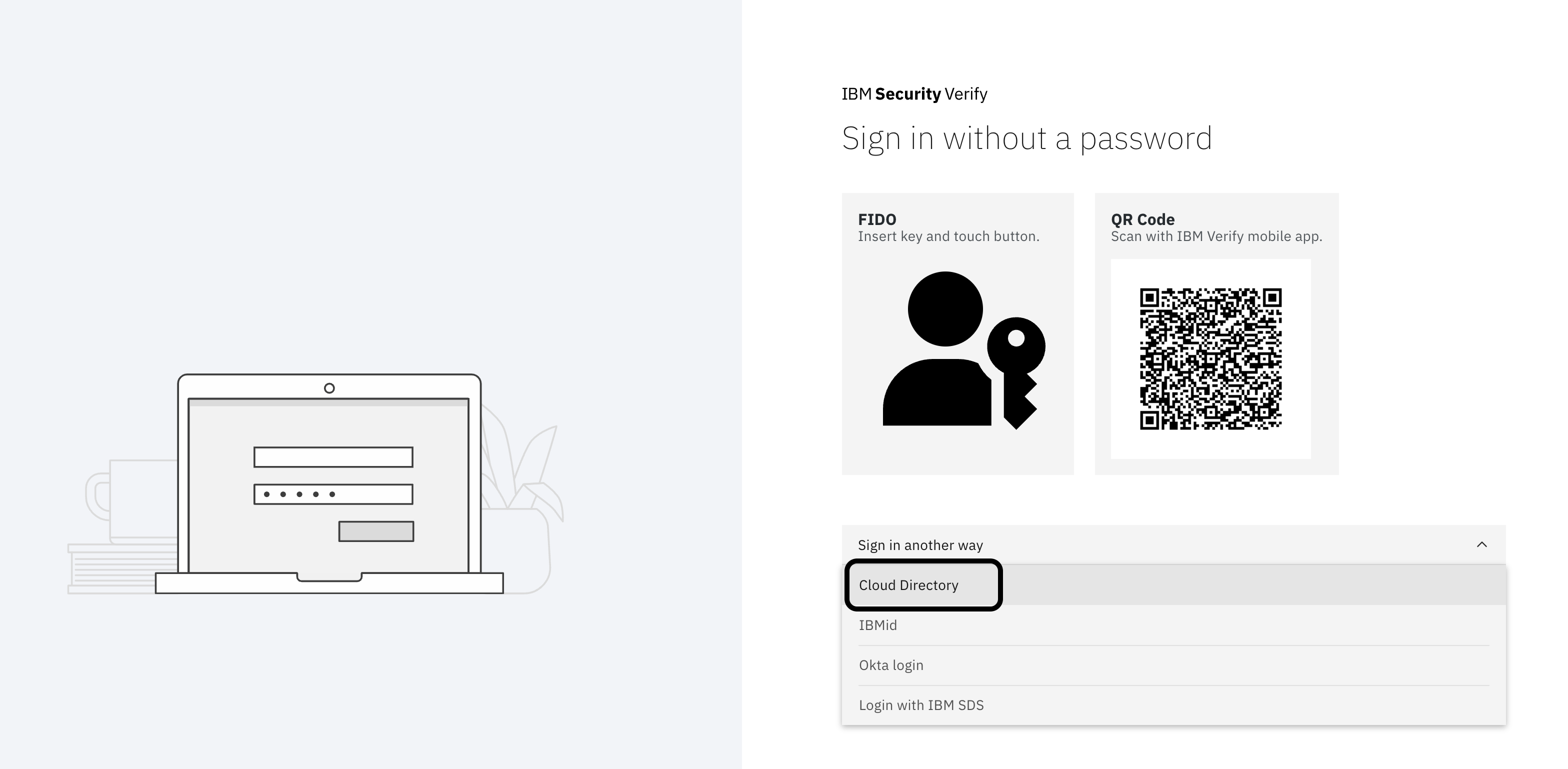

Se connecter avec Cloud Directory

Allez sur votre site IBM Verify et choisissez l'option de connexion à l'aide de Cloud Directory. Veillez à fournir les mêmes informations d'identification que celles que vous avez utilisées pour vous connecter à SDS. Essentiellement, l'utilisateur est maintenant migré vers Cloud Directory et il n'a plus besoin de changer son nom d'utilisateur ou son mot de passe.

Ceci conclut le premier cas d'utilisation de la migration des utilisateurs de LDAP vers IBM Verify 's Cloud Directory.

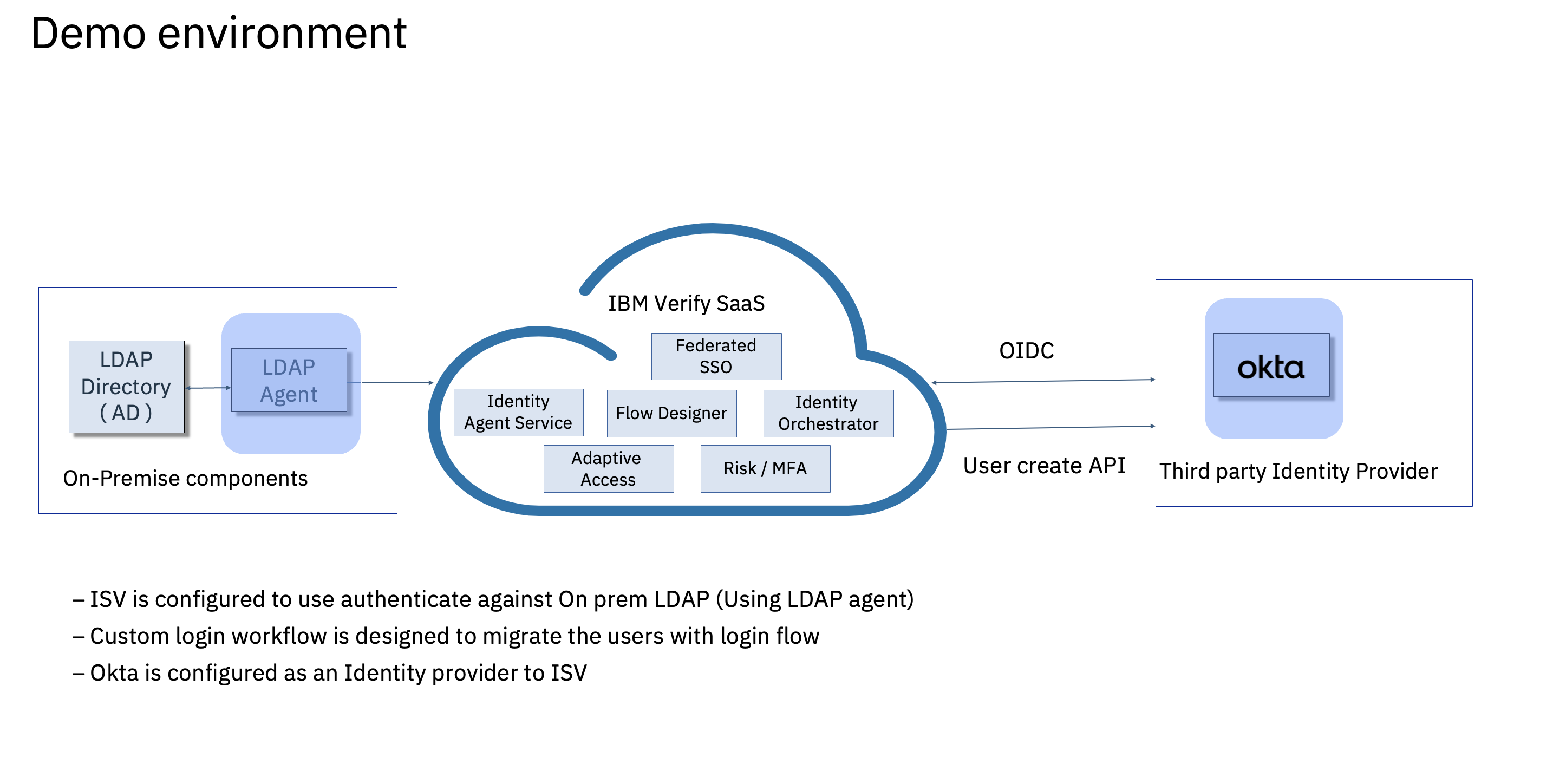

Migration des utilisateurs de LDAP/AD vers un fournisseur d'identité tiers

Examinons maintenant le deuxième cas d'utilisation, à savoir la migration d'utilisateurs de LDAP ou AD vers un fournisseur d'identité tiers. Dans le cas d'utilisation décrit, Okta est le fournisseur tiers, mais il peut s'agir de Ping ou d' Azure.

Prérequis

- IBM Verify locataire

- Le concepteur de flux est activé dans votre locataire

- Contenu des ressources IBM Verify SaaS téléchargé ou cloné sur votre machine. Reportez-vous à la page des parents pour plus de détails sur la manière d'y parvenir. Le dossier est désigné ci-après par le terme

$GIT_REPO. - LDAP ou AD sur site, qui est le référentiel d'utilisateurs actuel

- Locataire Okta

L'utilisation de la fonction Setup - permet d'obtenir les résultats suivants

- Utiliser Identity orchestrator comme mécanisme pour migrer les utilisateurs qui existent dans le registre des utilisateurs sur site.

- Migrer les utilisateurs avec une partie de l'expérience de connexion.

- Après la migration, les utilisateurs sont dirigés vers l'expérience d'authentification moderne.

- Enfin, il faut éliminer le référentiel des utilisateurs sur site.

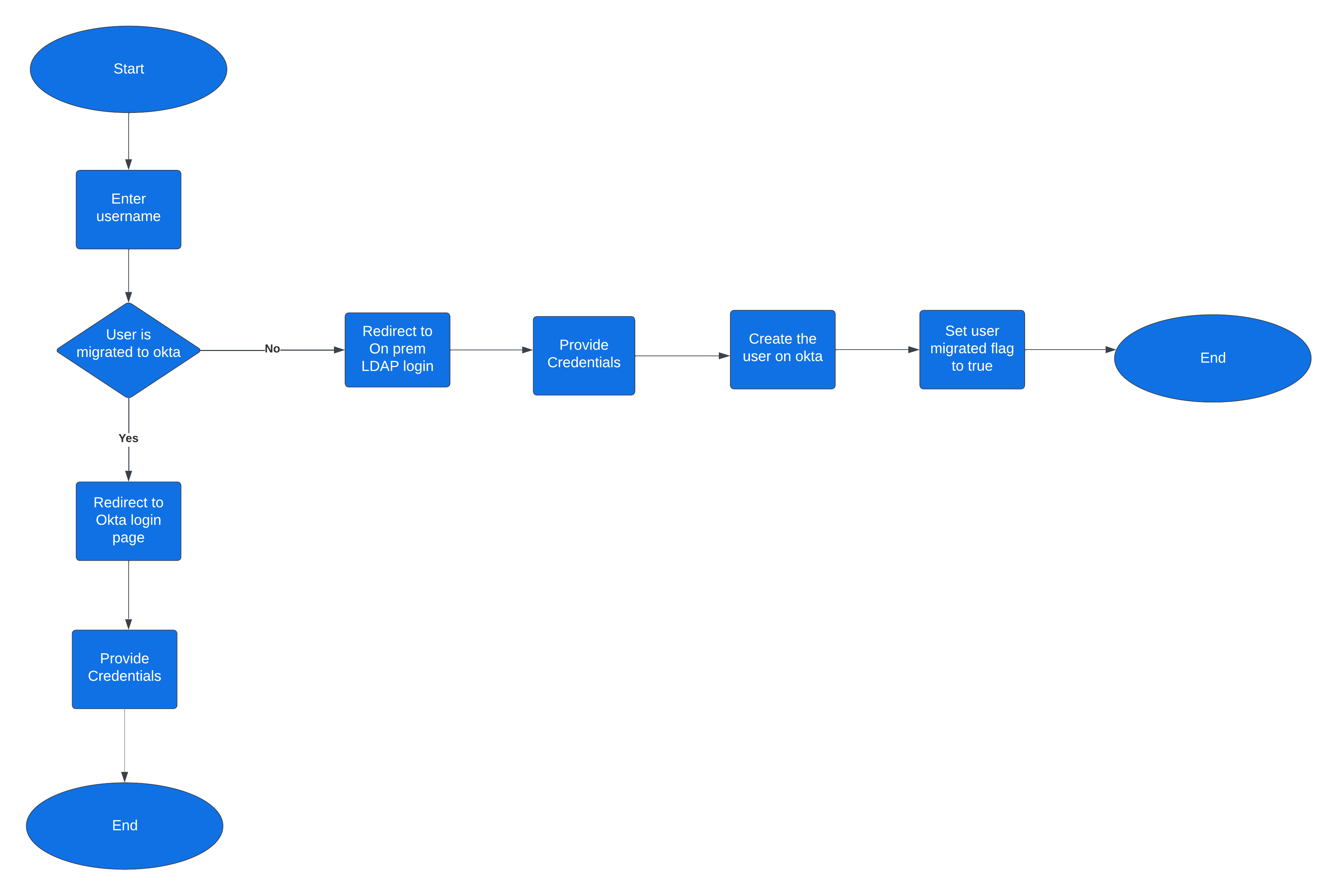

Vue d'ensemble du flux :

Configuration du côté d'Okta :

-

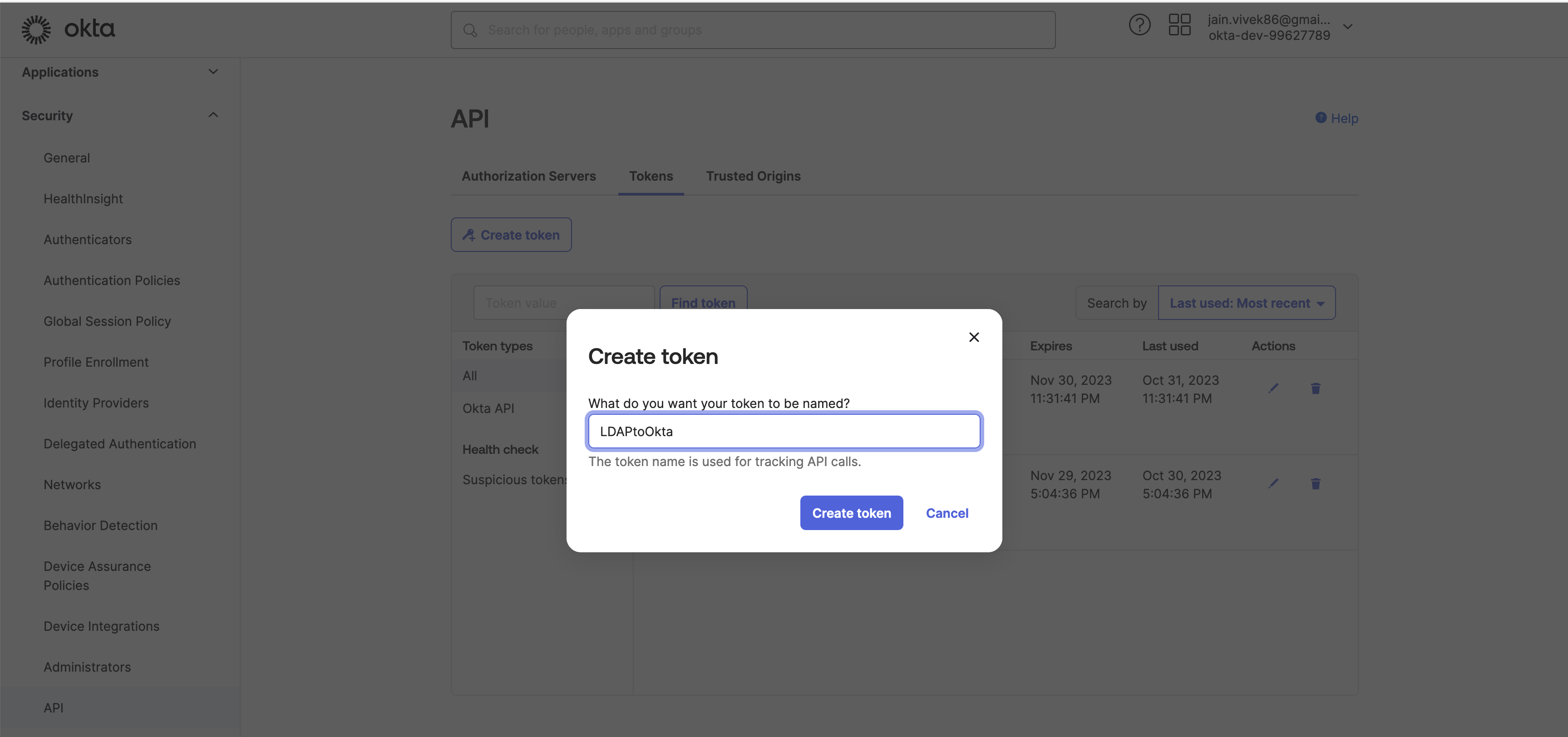

Générer un jeton pour que l'API puisse être exécutée sur votre locataire. Après vous être connecté, dans le menu de gauche, allez à Security-> API -> Create Token.

-

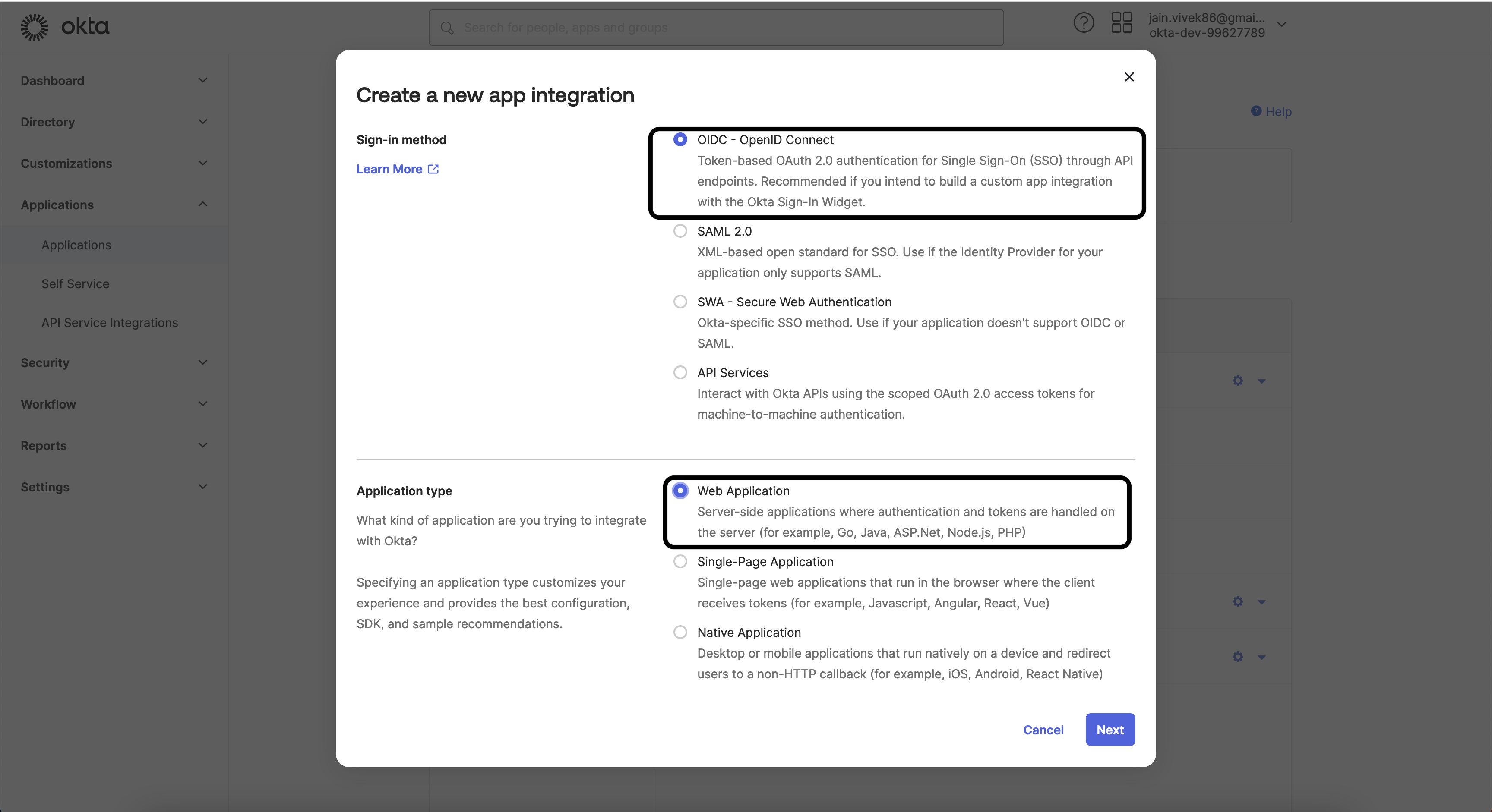

Configurer une application Web App pour établir la fédération entre Okta et IBM Verify.

-

Connectez-vous à la console d'administration -> Application (dans le menu de gauche)-> Application -> Créer une intégration d'application -> OIDC

-

Choisissez le type de subvention que vous souhaitez configurer - par défaut, le type de subvention Code d'autorisation est configuré.

-

Fournir des URI de redirection de connexion. Les valeurs proviennent de IBM Verify. Par exemple,

https://<your_verify_tenant>/auth/redirect. -

Saisissez l'identifiant et le secret du client, ils sont nécessaires au moment de la configuration dans IBM Verify.

Étapes de configuration sur le site IBM Verify:

Permettre à IBM Verify de s'authentifier auprès de LDAP ou AD sur site, voici les étapes pour y parvenir

Active Directory comme source d'identité

https://www.ibm.com/docs/en/security-verify?topic=providers-configuring-prem-ldap-provider

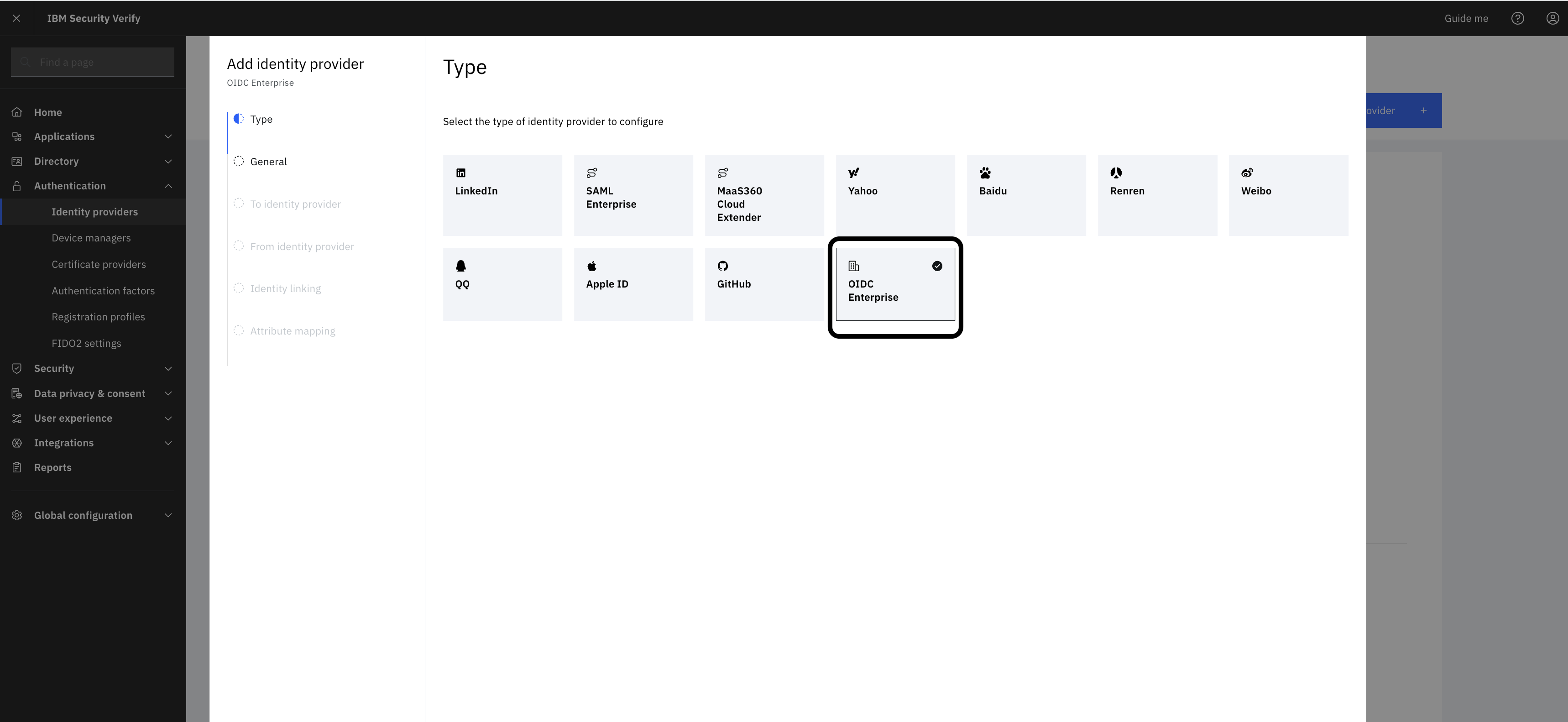

Okta doit être ajouté en tant que fournisseur d'identité pour IBM Verify

Chemin de configuration - Se connecter à la console d'administration -> Authentification -> Fournisseur d'identité -> Ajouter un fournisseur d'identité -> OIDC Enterprise.

Fournir le point de terminaison okta OIDC bien connu. Par exemple, https://<yourtenant>-admin.okta.com/.well-known/openid-configuration.

Définir le domaine et l'émetteur de la source d'identité nouvellement configurée. Le nom du locataire lui-même peut également être utilisé. Par exemple https://<yourtenant>-admin.okta.com.

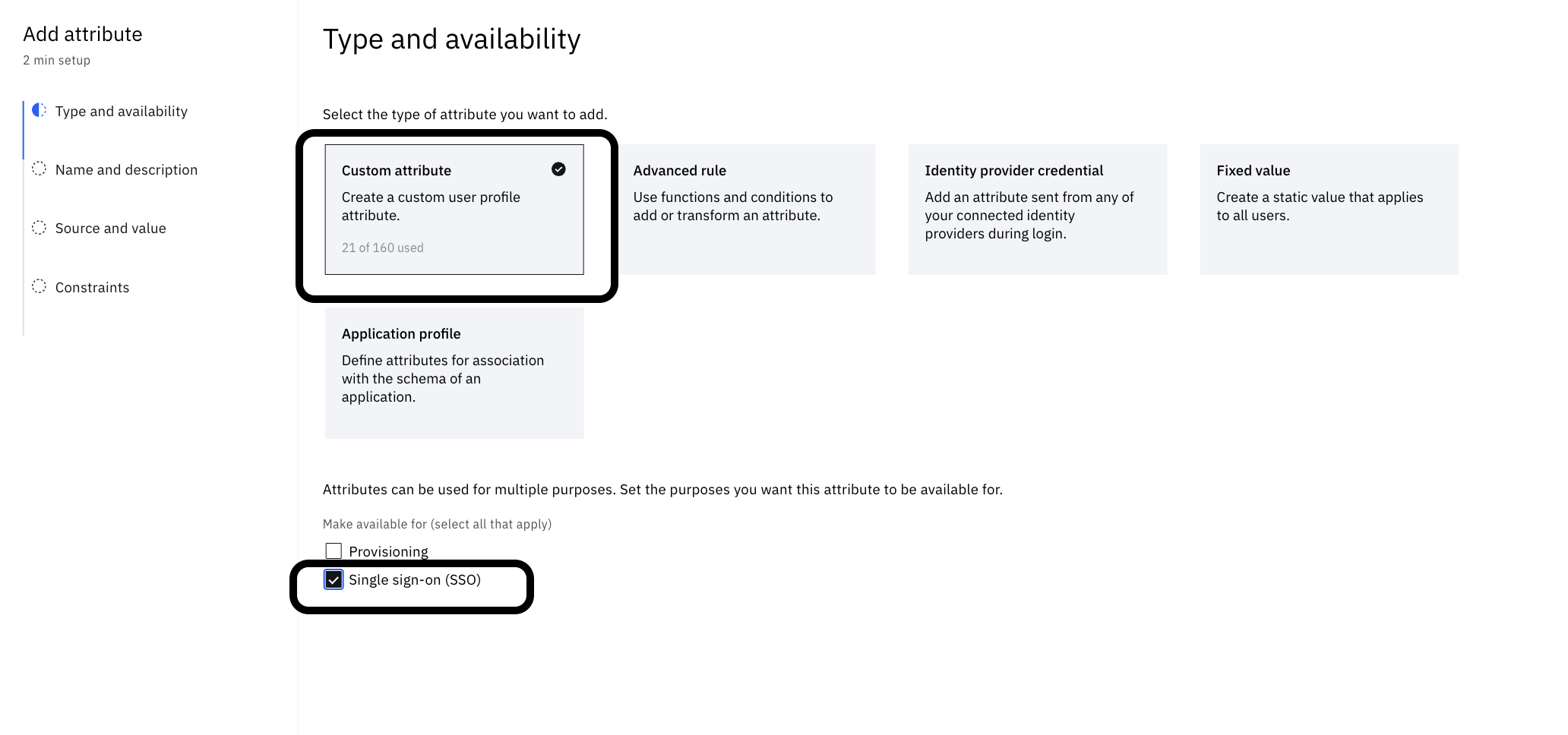

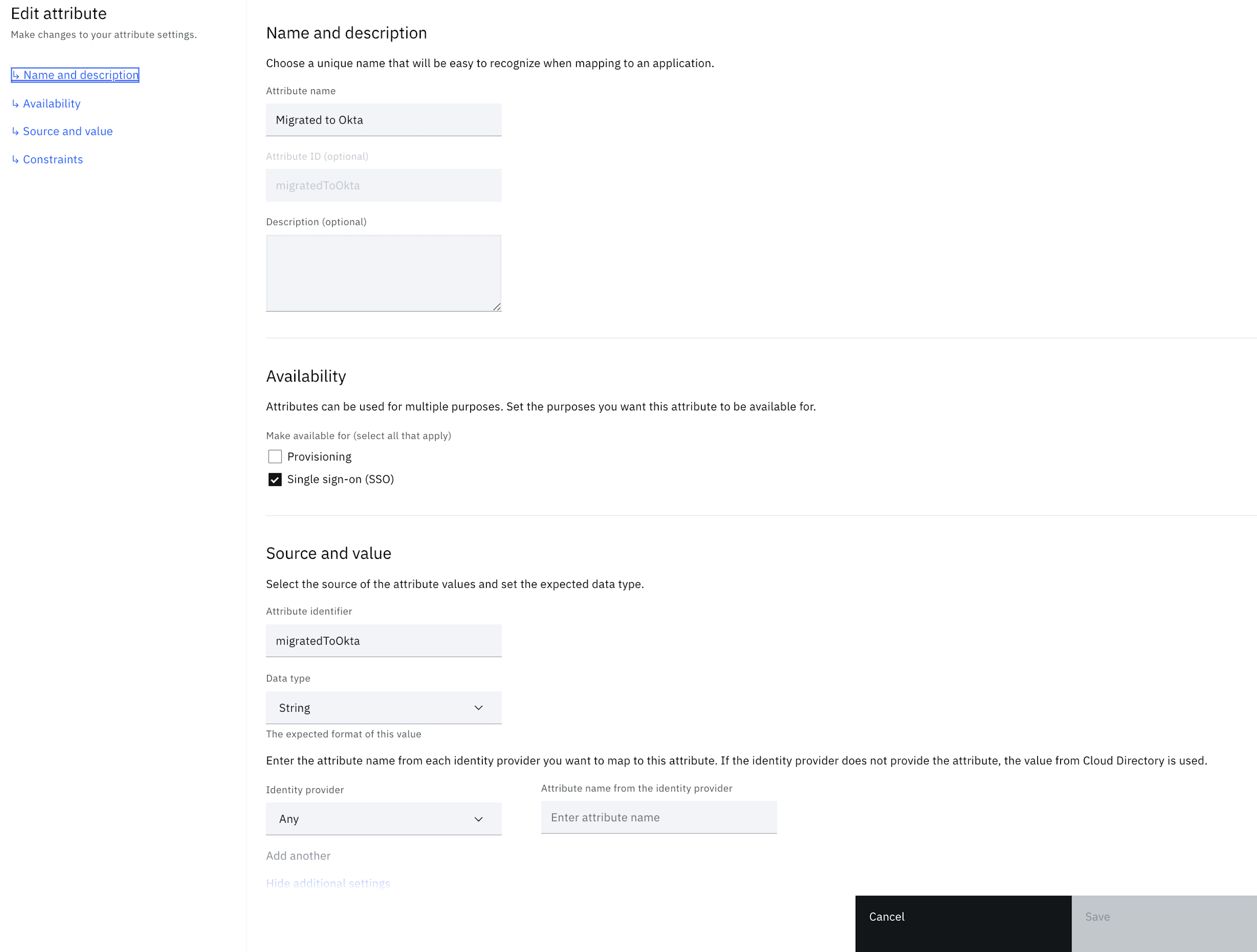

Créer un attribut personnalisé et lui attribuer une règle

Un indicateur est maintenant nécessaire pour stocker la valeur indiquant si l'utilisateur est migré ou non. Le drapeau peut être qualifié de Migrated to Okta.

Créer un attribut de profil personnalisé - Dans le menu de gauche, cliquez sur Répertoire > Attributs > Attribut personnalisé.

La capture d'écran suivante montre l'aspect après l'enregistrement.

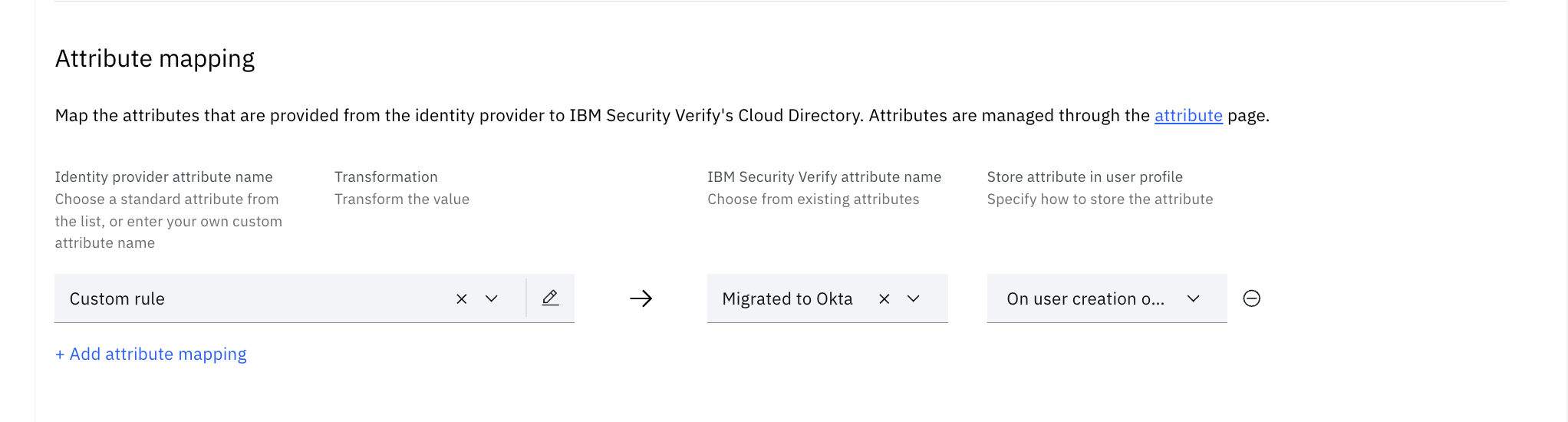

Pour attacher une règle, dans le menu de gauche, allez à Authentification -> Fournisseur d'identité -> Paramètres globaux -> Mappage d'attributs.

Copiez le script suivant et utilisez-le avec l'attribut personnalisé (migré vers Okta). La règle personnalisée consiste à créer l'utilisateur (juste à temps) avec le flux de connexion et à l'associer à un attribut personnalisé (migré vers Okta). De cette manière, il est possible de savoir quand l'utilisateur se connectera la prochaine fois et quelle expérience de connexion doit être proposée.

statements:

- context: >

oktaTenant := "https://<your-tenant>-admin.okta.com"

- if:

match: idsuser.getValue("JIT_realmName") != "<this is your On prem LDAP identity source realm name>"

return: "false"

- context: >

oktaToken := "<token>"

- context: >

r := hc.Post(context.oktaTenant + "/api/v1/users", {

"Accept": "application/json",

"Content-Type": "application/json",

"Authorization": "SSWS " + context.oktaToken

}, jsonToString({

"profile": {

"firstName": idsuser.getValue("givenName"),

"lastName": idsuser.getValue("sn"),

"email": idsuser.getValue("mail"),

"login": idsuser.getValue("mail")

},

"credentials": {

"password": { "value": idsuser.getValue("password") }

}

}))

- return: >

context.r.responseBody.status == "ACTIVE" ? "true": (context.r.responseBody.status)

Voici à quoi cela ressemble -

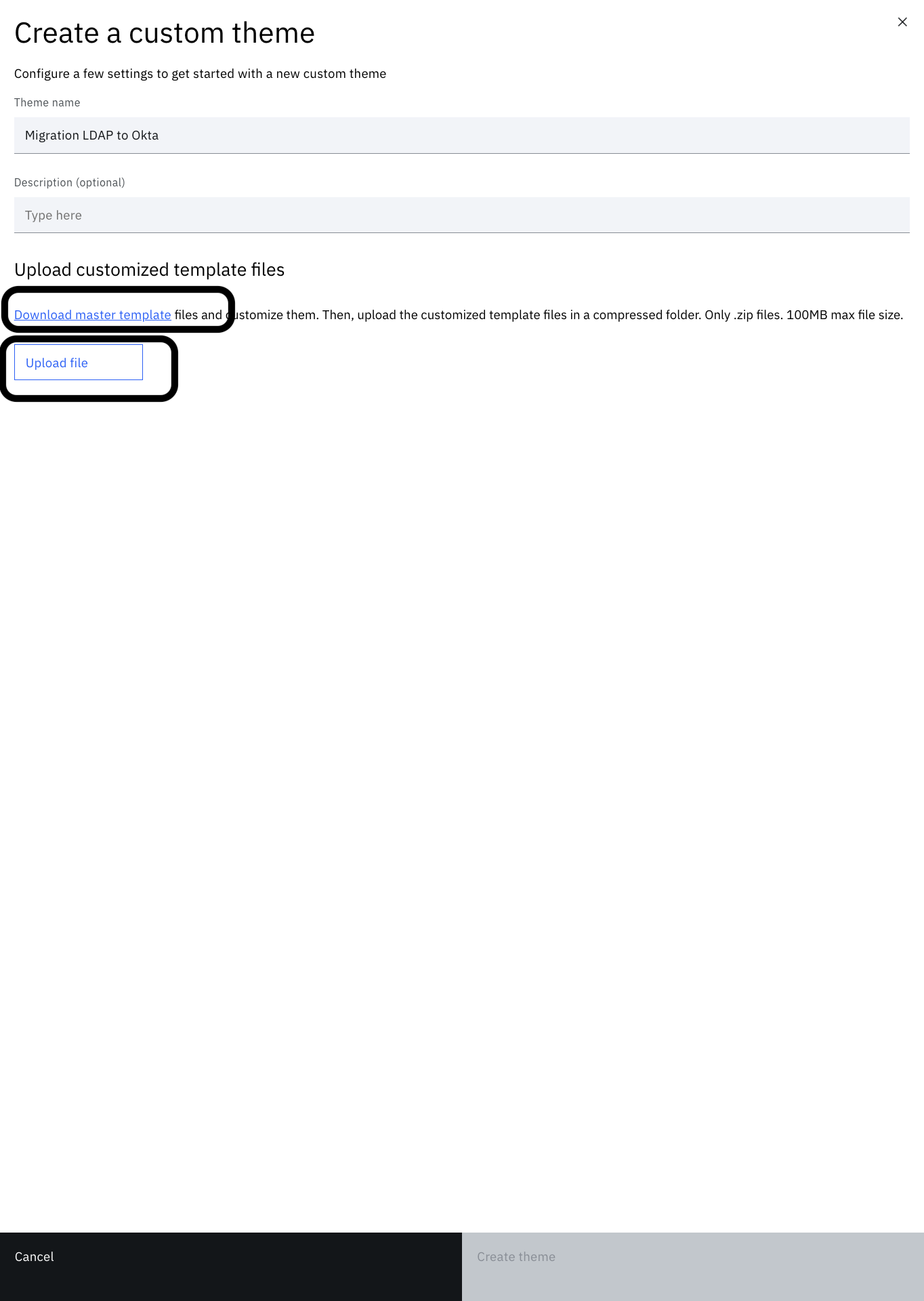

Thème de marque personnalisé

Ce flux présente des pages personnalisées et un thème doit donc être créé pour éviter d'affecter les flux utilisant le thème par défaut. Il existe deux fichiers personnalisés :

- custom_page1.html: Cette page demande le nom d'utilisateur.

- custom_page2.html: Cette page affiche une erreur en cas d'échec du flux.

Connectez-vous à la console d'administration de IBM Verify et suivez les étapes indiquées.

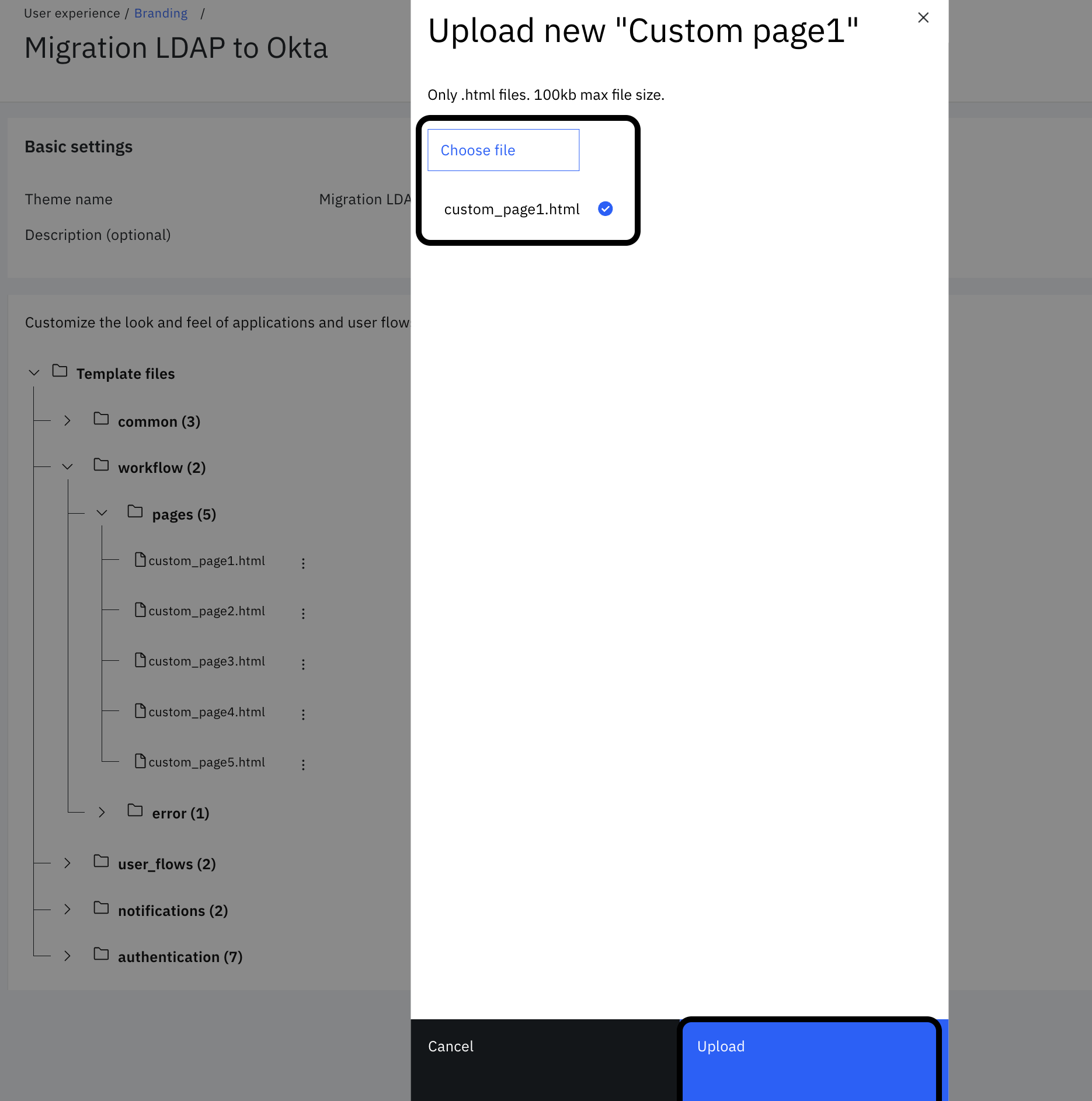

-

Dans le menu de gauche, sélectionnez Expérience utilisateur et cliquez sur Image de marque

-

Créez un nouveau thème de marque intitulé "Migration LDAP to Okta". Vous pouvez suivre les étapes mentionnées ici.

-

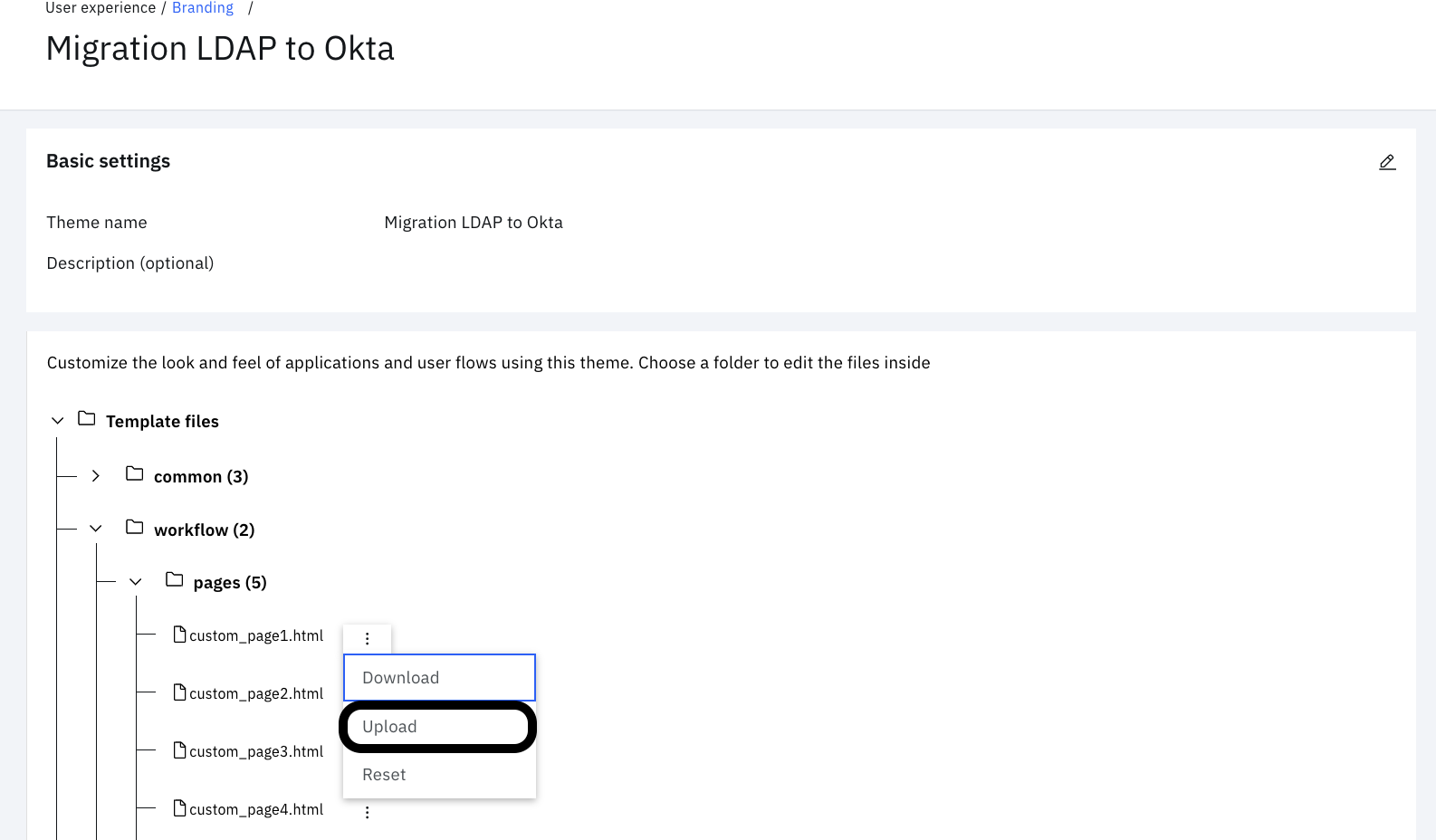

Cliquez sur la tuile du thème pour afficher l'arborescence des fichiers.

-

Développez "workflow" > "pages" et cliquez sur les trois points verticaux à côté de custom_page1.html ". Cliquez sur "Télécharger".

-

Choisissez $GIT_REPO/flows/ldap_to_okta_migration/pages/templates/workflow/default/custom_page1.html " dans le dossier local. Cliquez ensuite sur "Télécharger".

-

Comme à l'étape précédente, sous "workflow" > "pages", cliquez sur les trois points verticaux à côté de custom_page2.html ". Cliquez sur "Télécharger".

-

Choisissez $GIT_REPO/flows/ldap_to_okta_migration/pages/templates/workflow/default/custom_page2.html " dans le dossier local. Cliquez ensuite sur "Télécharger".

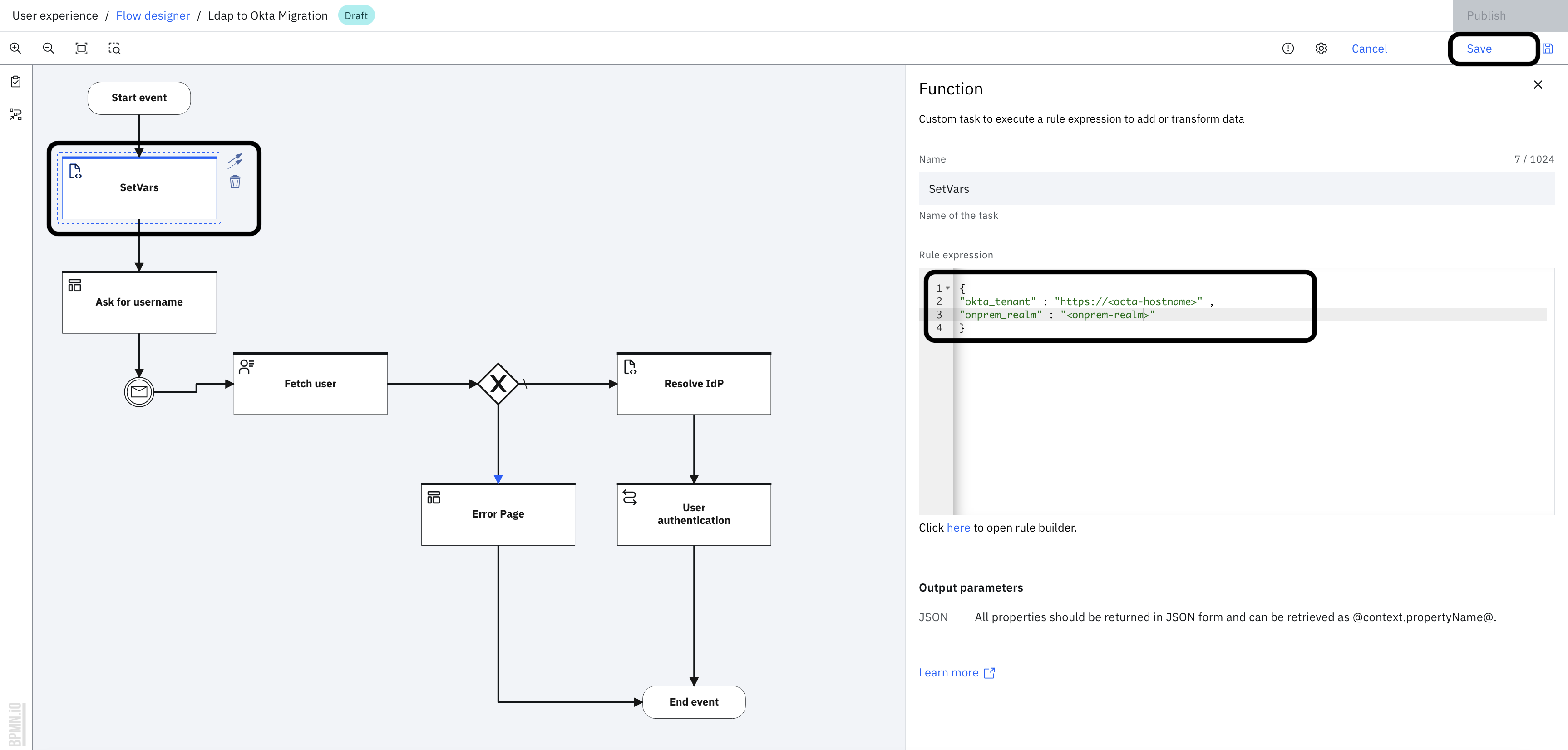

Importer le flux de travail

-

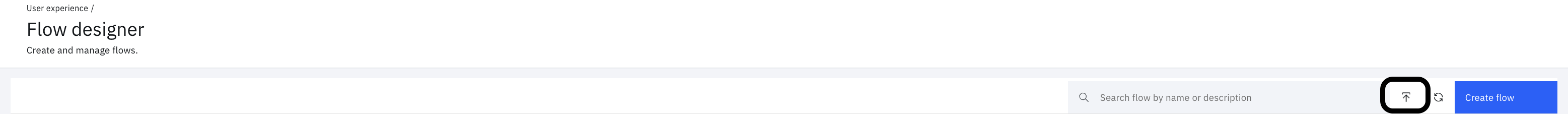

Dans le menu de gauche, sélectionnez Expérience utilisateur et cliquez sur Concepteur de flux.

-

Cliquez sur l'icône d'importation adjacente au bouton Créer un flux.

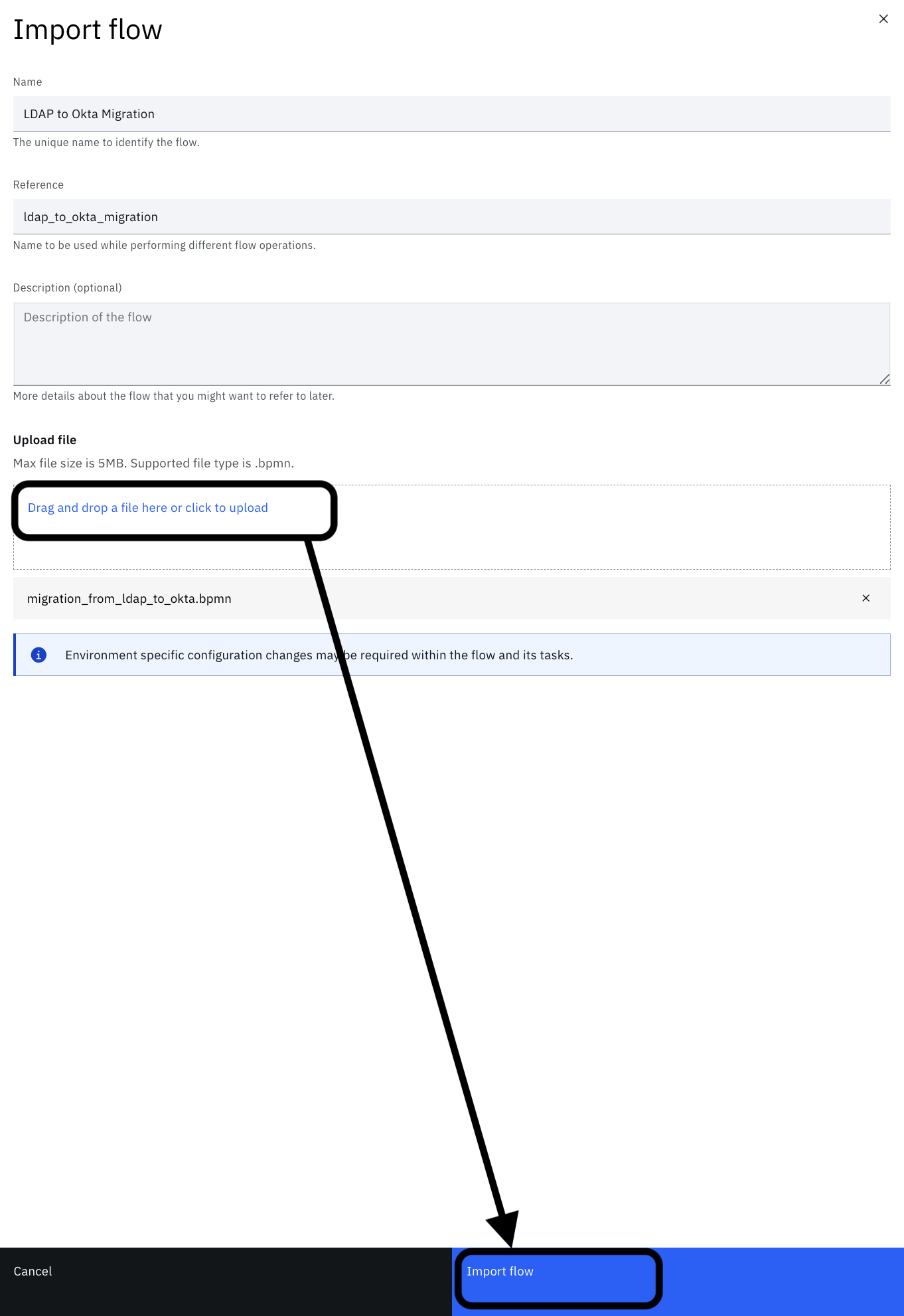

-

Entrez les détails et téléchargez le fichier situé à "$GIT_REPO/flows/ldap_to_okta_migration/ldap_to_okta_migration GIT_REPO/flows/ldap_to_okta_migration/ldap_to_okta_migration.bpmn ". Cliquez sur Importer le flux.

-

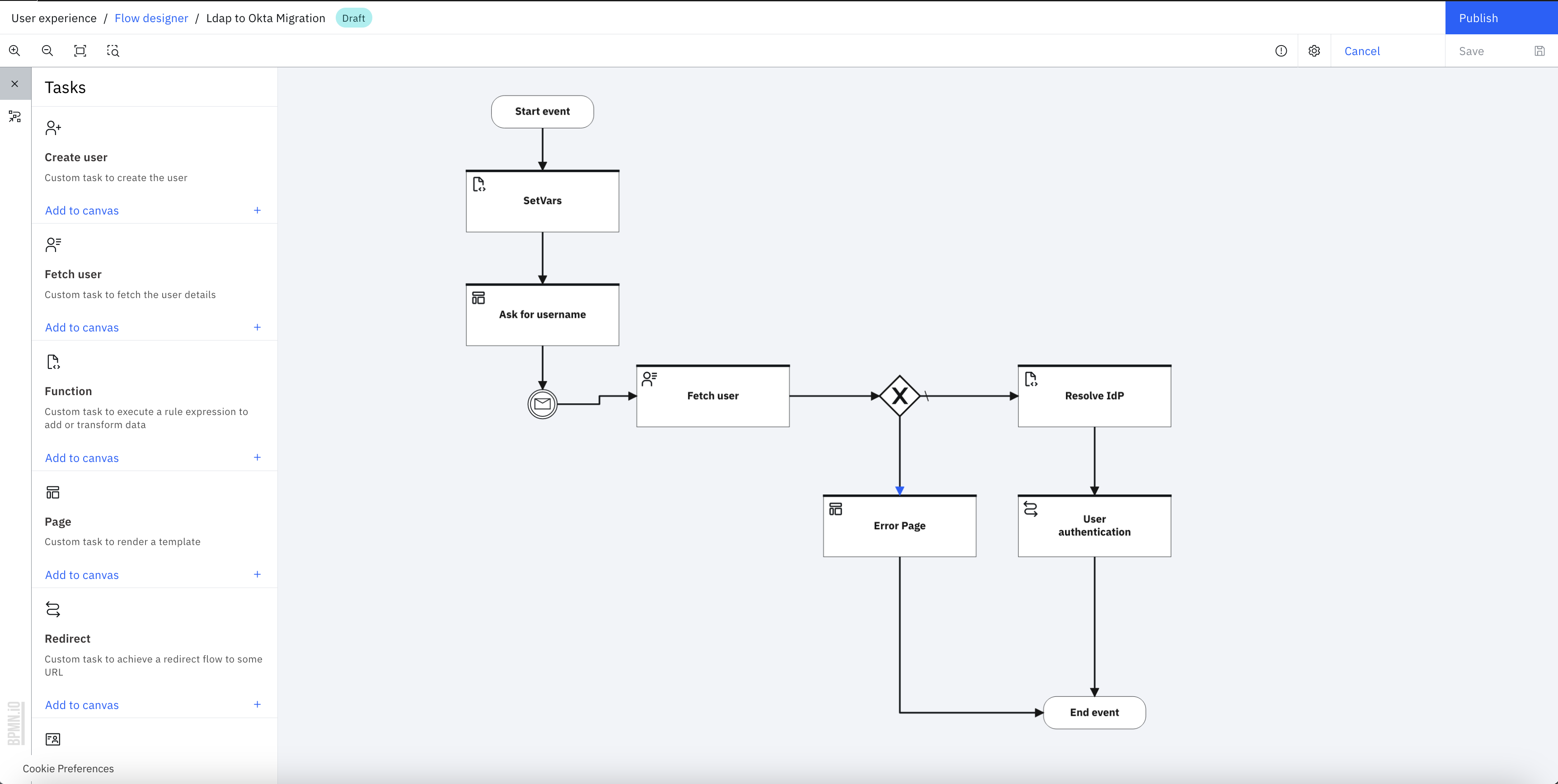

L'écran du concepteur s'ouvre.

-

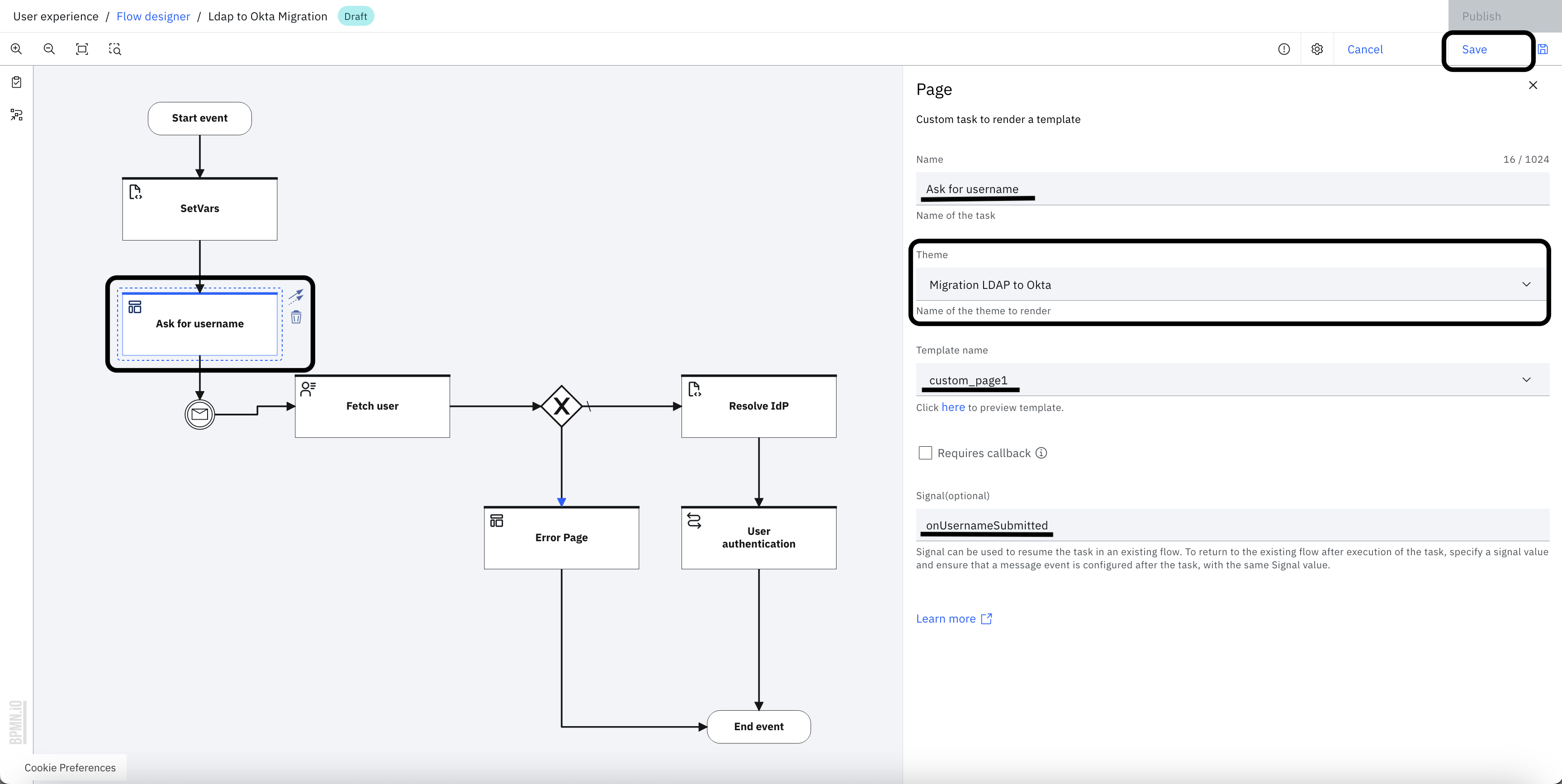

Sélectionnez la tâche "Set Vars" et modifiez les valeurs "okta_tenant" et "onprem_realm", onprem_realm est le nom de domaine de votre source d'identité LDAP ou AD.

-

Sélectionnez la tâche "Demander le nom d'utilisateur" et définissez le thème sur "Migration LDAP vers Okta".

-

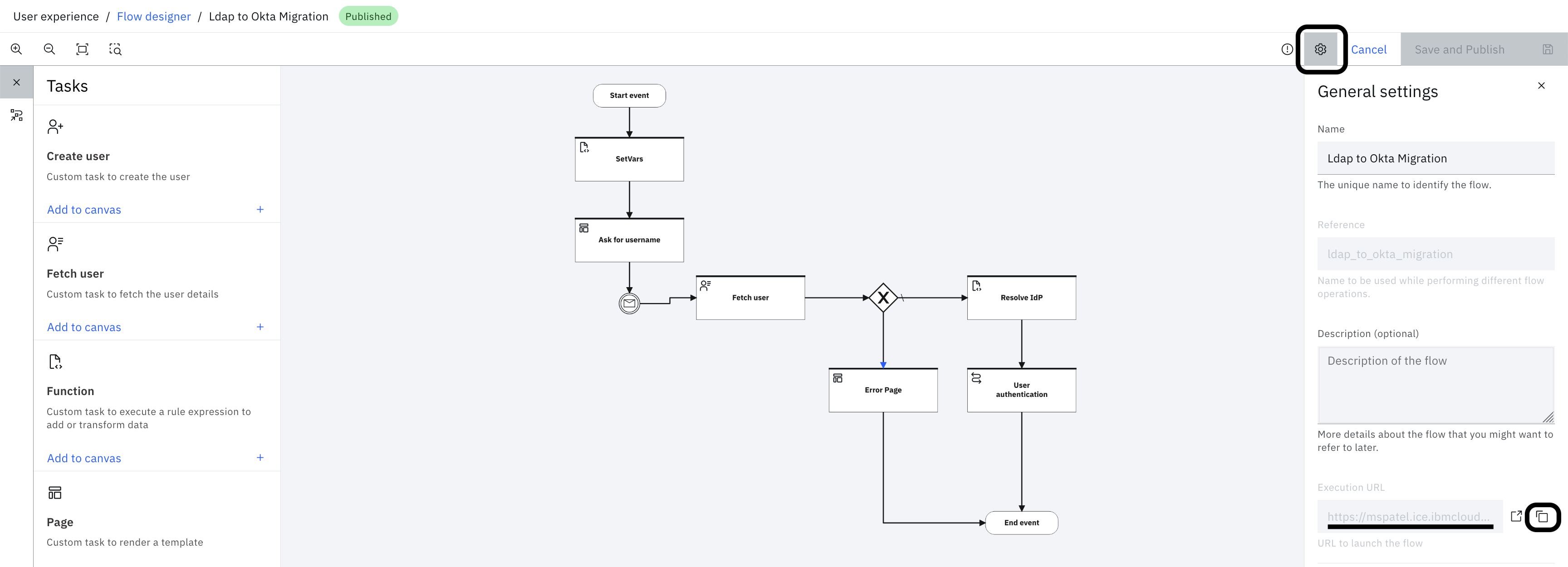

Cliquez sur Enregistrer les modifications et Publier.

Le flux d'eau est en marche

-

Dans l'onglet "Paramètres" du flux, copiez l'" URL exécution".

-

Ouvrez un onglet incognito ou un navigateur complètement différent et collez l' URL.

-

Saisissez le nom d'utilisateur et cliquez sur "Continuer".

-

L'utilisateur est redirigé vers la source d'identité LDAP sur site.

-

Déconnectez-vous et collez à nouveau l' URL. Cette fois, l'utilisateur est redirigé vers la connexion à l'aide d'okta.

L'enveloppe

Ces flux sont une combinaison de l'utilisation de plusieurs capacités puissantes fournies par IBM Verify

- Utilisation du concepteur de flux pour orchestrer un flux de migration complexe

- Fonctions permettant d'écrire des scripts logiques complexes

- Prise en charge prête à l'emploi des sources d'identité de l'OIDC Enterprise

- Migration prête à l'emploi des utilisateurs et des informations d'identification de LDAP vers Cloud Directory

Vivek Jain, IBM Sécurité

Updated 4 months ago