Vue d'ensemble et cas d'utilisation

Récapitulatif

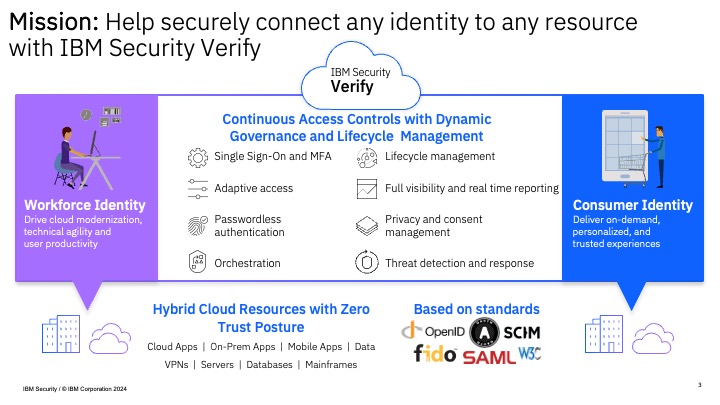

Les entreprises ont besoin de référentiels et de politiques d'identité unifiés pour assurer la transformation du cloud et la modernisation de l'informatique, tout en permettant la mise en place d'une main-d'œuvre à distance et en améliorant la productivité et la sécurité des utilisateurs. Alors que les consommateurs se tournent plus rapidement vers les canaux numériques, ces mêmes organisations doivent offrir à leurs prospects, clients et citoyens une expérience cohérente, sécurisée et sans friction à travers les canaux.

IBM Verify protège les utilisateurs et les applications à l'intérieur et à l'extérieur de l'entreprise, tout en offrant une agilité technique et une efficacité opérationnelle en tant que solution native dans le nuage. Au-delà de l'authentification unique et multifactorielle, Verify est un IDaaS modernisé et modulaire qui fournit un contexte approfondi basé sur l'IA pour l'authentification basée sur les risques et les décisions d'accès adaptatives, des expériences guidées pour le délai de rentabilisation des développeurs et des capacités IAM cloud complètes. De la gestion de la confidentialité et du consentement à la détection holistique des risques et à l'analyse des identités, Verify centralise l'IAM du personnel et des consommateurs pour tout déploiement de cloud hybride.

Livraison continue

IBM Verify fournit un flux continu de nouvelles fonctionnalités qui sont immédiatement mises à la disposition des clients. Toutes les fonctionnalités améliorent les abonnements existants et n'auront jamais d'impact sur les flux de travail ou les flux existants. Les fonctionnalités peuvent être activées par le biais d'interfaces utilisateur en libre-service dans la console d'administration.

Gestion centralisée des utilisateurs

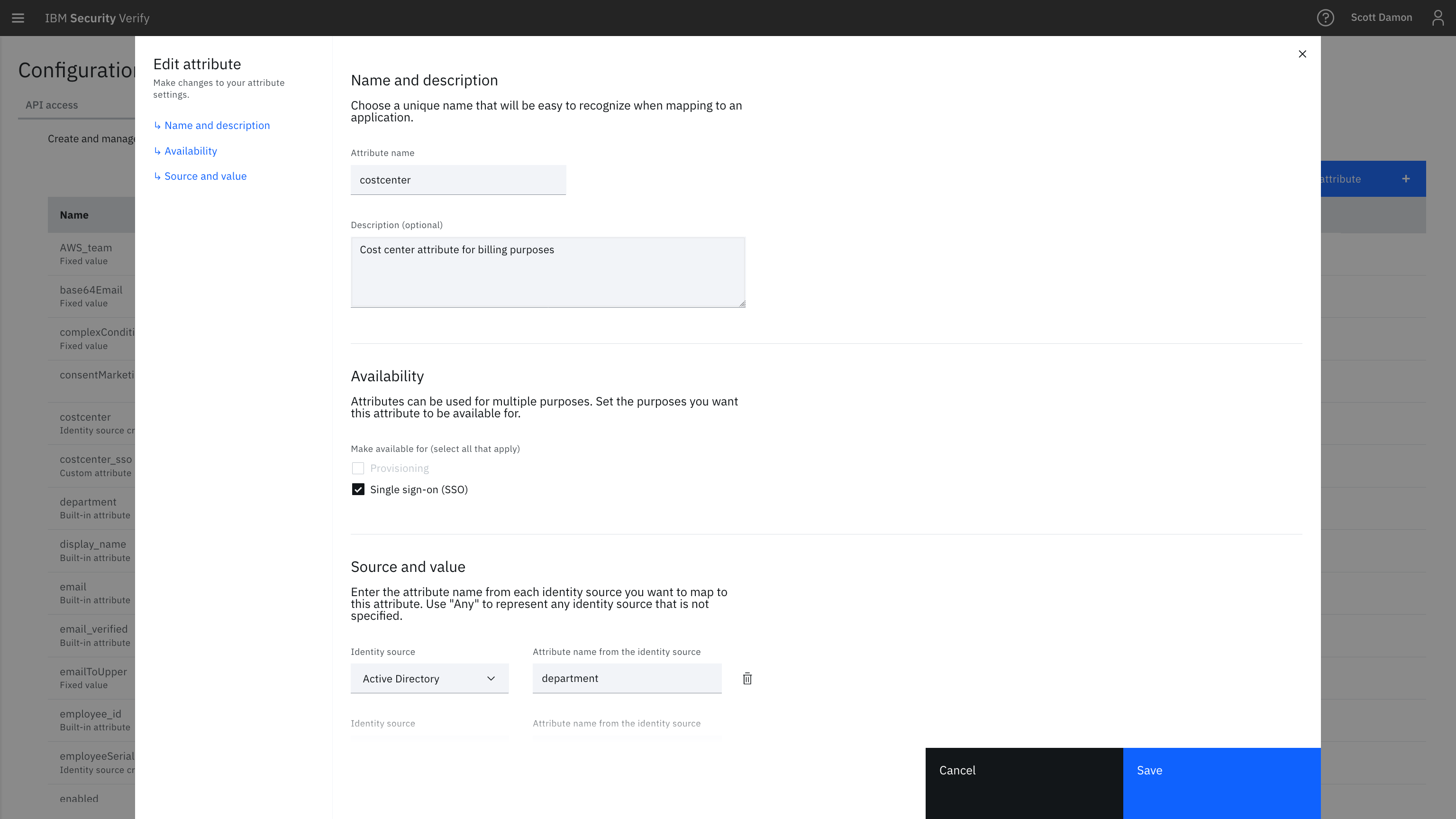

La gestion des utilisateurs, de leurs attributs, de leurs relations, de leurs applications, etc. est ce que IBM Verify fait le mieux. IBM Verify fournit une interface centralisée de gestion des utilisateurs qui peut être gérée par l'interface utilisateur ou automatiquement par les API REST.

La gestion complète des profils par le biais du système de gestion des identités interdomaines(SCIM 2.0) est prise en charge pour le provisionnement entrant à partir des systèmes de ressources humaines et sortant vers les applications et autres points de terminaison.

Lier plusieurs identités ensemble pour faciliter la migration des utilisateurs et pour offrir une expérience utilisateur flexible lorsque les comptes d'utilisateurs se trouvent dans plusieurs sources (comme l'authentification des fournisseurs sociaux ).

Authentification unique (SSO)

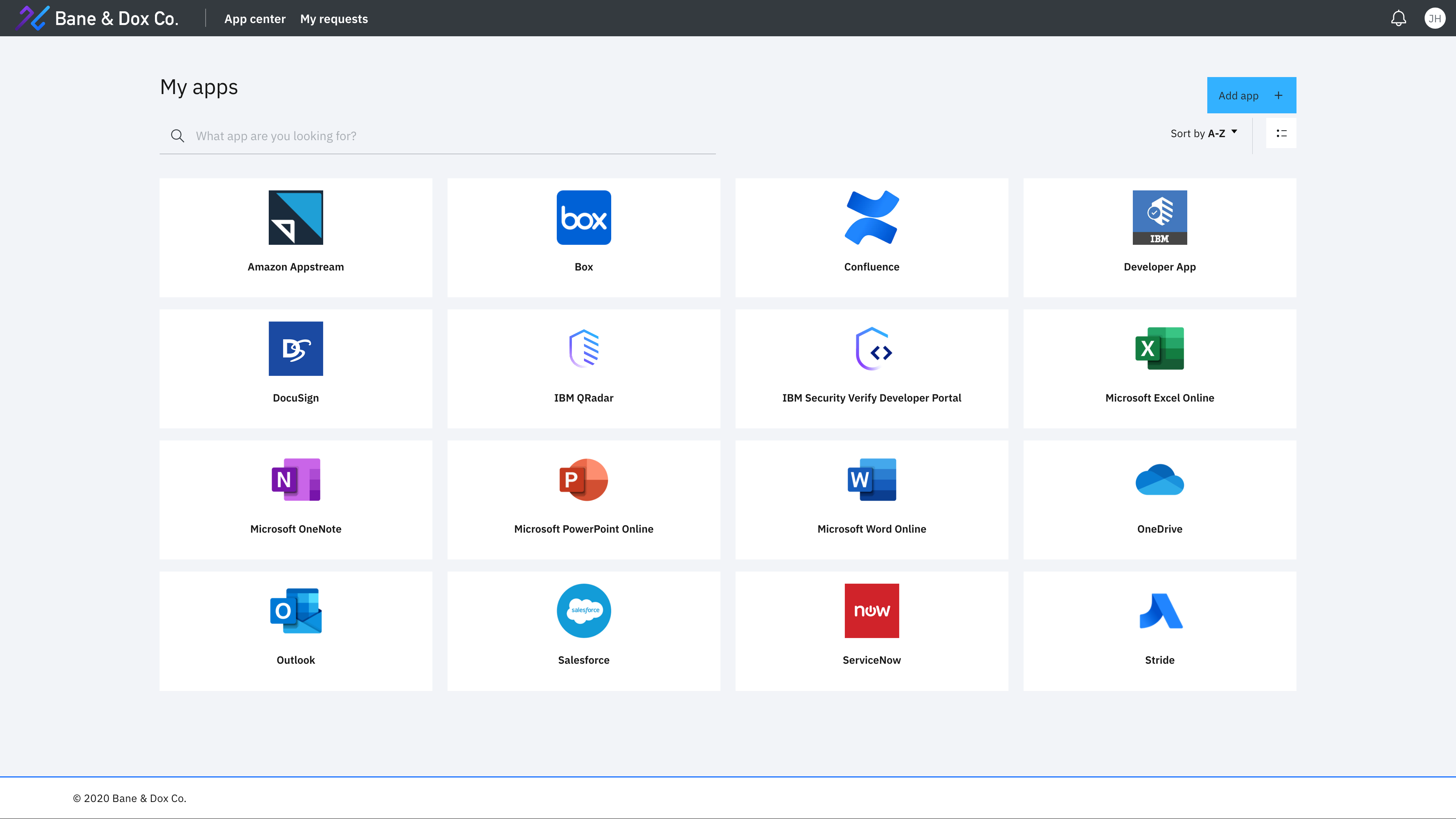

Configurez des applications en quelques minutes pour connecter les utilisateurs à leurs applications sans perdre de temps. Des centaines de connecteurs d'application sont fournis pour simplifier l'intégration des applications, avec une configuration et des instructions côte à côte pour que vous n'ayez jamais à passer d'une fenêtre à l'autre.

IBM Verify est fondé sur des normes ouvertes telles que OpenID Connect et SAML 2.0. Embarquez des applications développées sur mesure qui prennent en charge des applications web à page unique, des applications sans navigateur, et même des téléviseurs, des hubs intelligents, etc.

IBM Verify agit comme un courtier d'authentification connectant tous vos utilisateurs - où qu'ils soient - à toutes vos applications, quelle que soit la méthode d'authentification unique qu'elles prennent en charge.

authentification sans mot de passe

Authentifier les utilisateurs sans mot de passe pour améliorer la flexibilité des utilisateurs. Dans Verify, plusieurs méthodes sans mot de passe sont à votre disposition, notamment FIDO2 WebAuthn. Cela vous permet de contourner complètement les mots de passe et d'utiliser Windows Hello ou TouchID pour l'authentification de l'utilisateur.

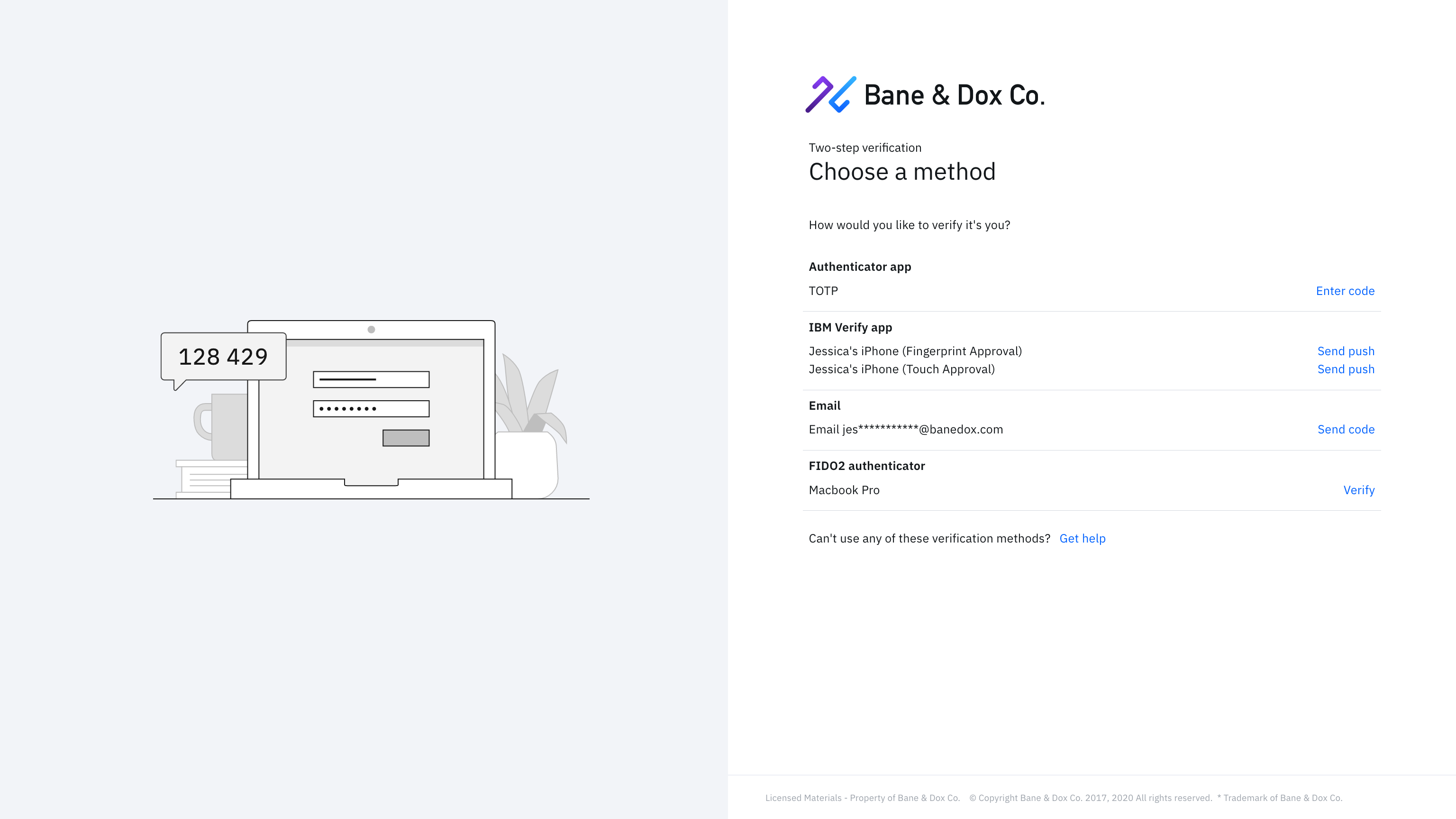

Vérification multi-facteurs

Vérifier les utilisateurs à l'aide de méthodes MFA prêtes à l'emploi, notamment :

- Questions/réponses

- SMS, courriel, rappel vocal code d'accès à usage unique (OTP)

- Code d'accès unique basé sur le temps (TOTP)

- Approbation par notification push IBM Verify app)

- Approbation biométrique pour la reconnaissance des empreintes digitales et des visages

Contrôlez et protégez les applications avec des politiques d'accès granulaires basées sur des conditions contextuelles telles que le réseau, l'emplacement géographique, l'empreinte digitale de l'appareil et les attributs de l'utilisateur et du groupe. Avec MaaS360, vous avez la possibilité de faire respecter la conformité des appareils.

Outre les applications web, utilisez un authentificateur unique pour vérifier les utilisateurs sur Linux (RHEL, Ubuntu, SLES, Power, etc.), AIX, IBM z, Windows Remote Desktop et RADIUS (VPN).

Vous ne souhaitez pas inscrire les utilisateurs ? Vous pouvez utiliser les fonctionnalités MFA de Verify sans que les utilisateurs aient à lever le petit doigt.

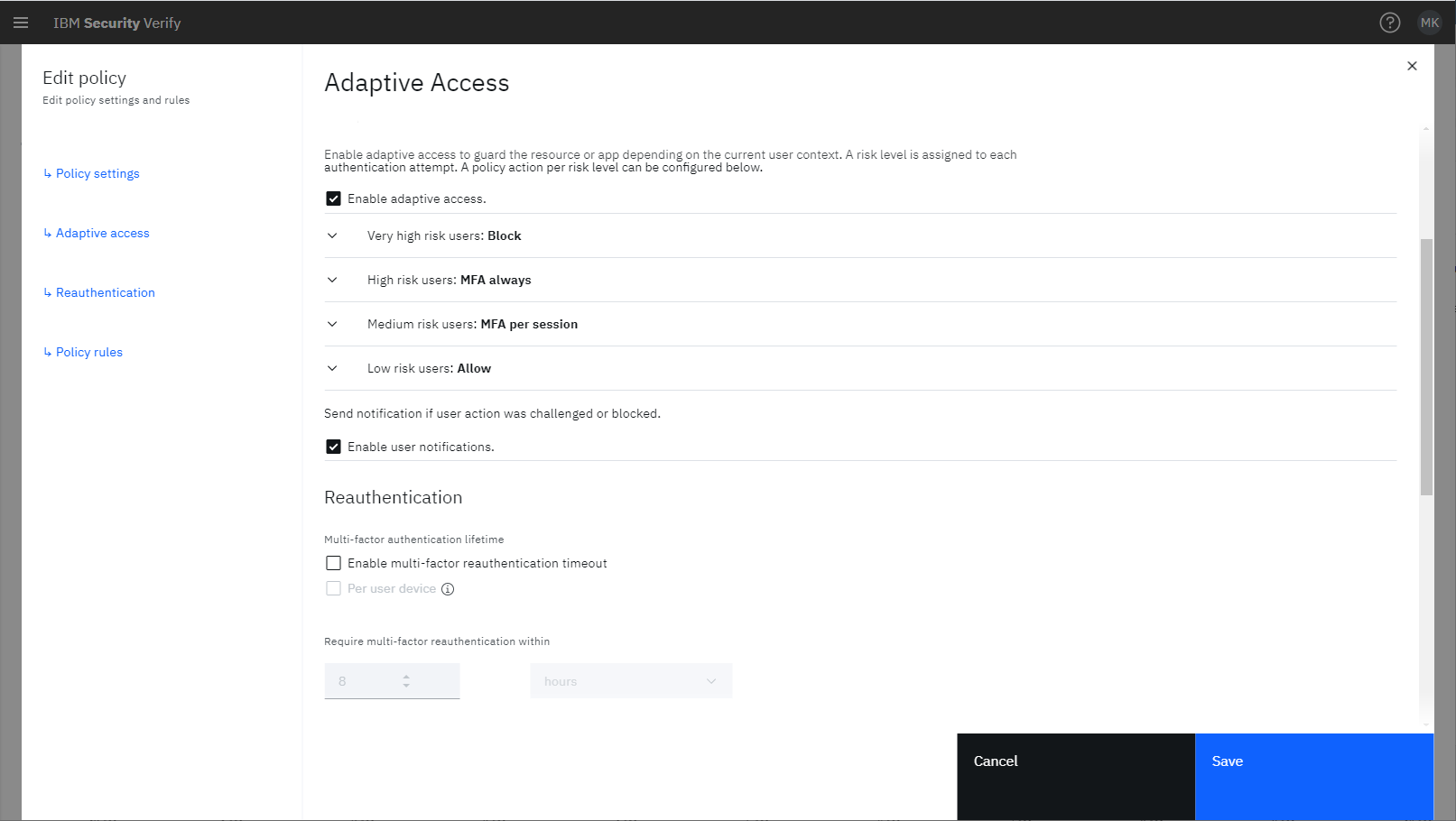

Authentification basée sur le risque et accès adaptatif

Réduire les frictions d'accès des utilisateurs aux applications web sans compromettre la sécurité. Créer des règles d'accès dans le gestionnaire de politiques Verify sur la base des informations sur les risques provenant d' IBM Trusteer, rassemblées dans une page web prédéfinie, sans code.

Grâce aux connaissances approfondies et bien établies de la plateforme Trusteer d' IBM Security, un score de risque est généré sur la base des informations contextuelles fournies par l'utilisateur, telles que l'empreinte digitale de l'appareil, les détails de connexion, la localisation et les anomalies comportementales. Sans aucun code, la protection proactive des applications est aussi simple que de cocher une case.

Gestion du cycle de vie des utilisateurs

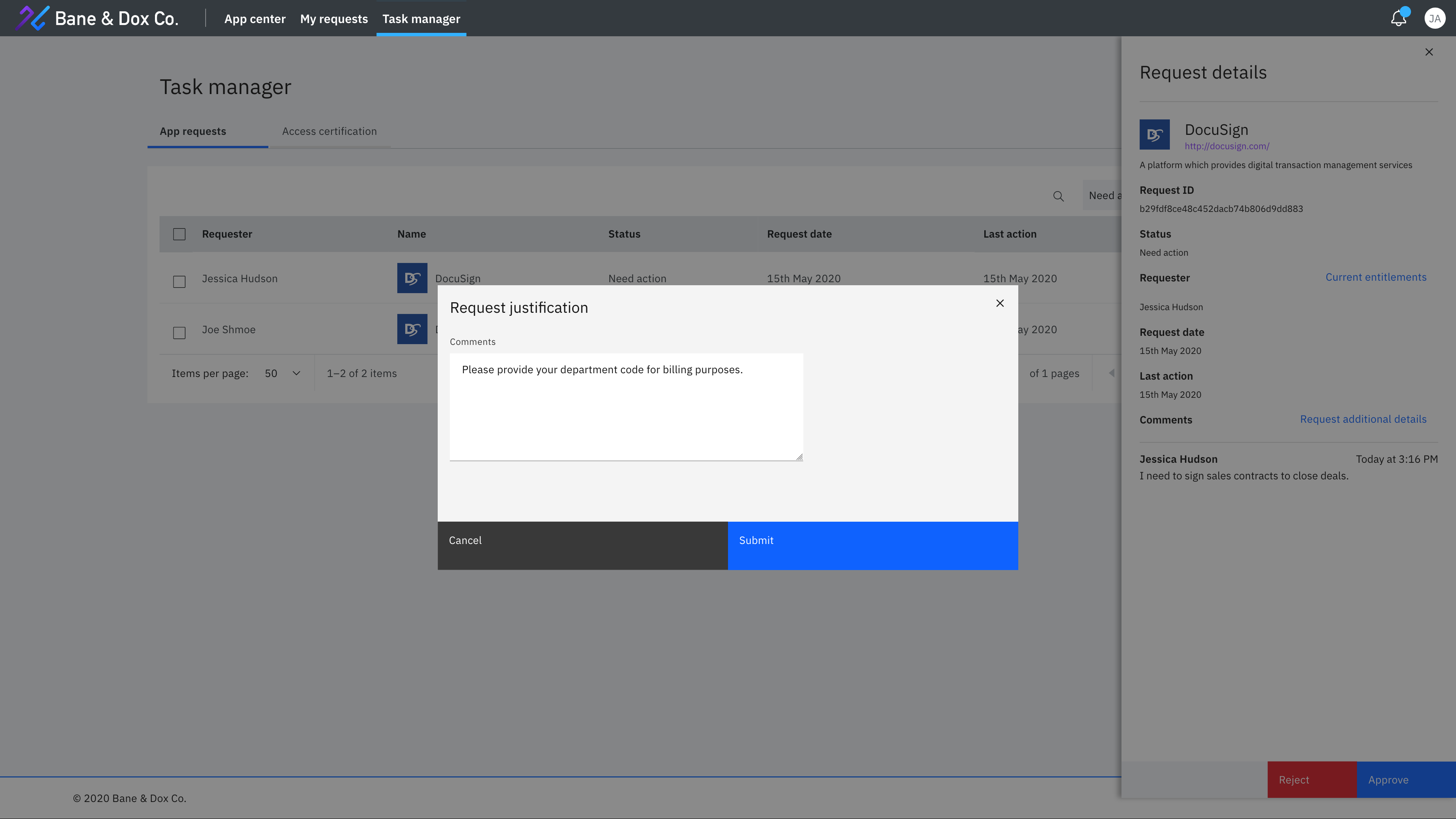

Avec Verify, reliez l'accès aux applications aux flux de travail de gouvernance de l'entreprise. Exigez une justification de la part des utilisateurs et demandez aux propriétaires ou aux gestionnaires d'applications d'approuver l'accès sans avoir recours à des éditeurs de flux compliqués.

Automatisez l'intégration et la désinsertion des utilisateurs grâce aux fonctionnalités de provisionnement de Verify. Gérer le provisionnement des utilisateurs vers des adaptateurs prêts à l'emploi tels que Google, Microsoft365Azure ), Box, Salesforce, ZenDesk,, et bien d'autres encore. Verify dispose également d'une option de connexion personnalisée pour les applications basées sur des normes prenant en charge SCIM2.0 pour le provisionnement et le déprovisionnement. Et lorsque les comptes des utilisateurs changent sur les applications, vous pouvez facilement réconcilier les changements grâce à la console d'administration de Verify.

Updated 5 months ago