Active Directory provisionnement

Introduction

Ce document fournit des instructions pour configurer IBM® Verify User Lifecycle Management pour un site Microsoft® Active Directory.

Plusieurs éléments doivent être mis en place pour gérer le provisionnement avec Active Directory:

- Adaptateur d'identité de sécurité IBM pour Windows Active Directory

- Composants onprem tels que Identity Brokerage, la base de données Postgres et l'agent Verify (à installer en tant que conteneurs)

- Profil de l'adaptateur LDAP pour le courtage d'identité

- Configurer l'agent d'identité dans IBM Verify

Se référer au provisionnement sur site afin d'installer les différents composants pré-requis

Installation de l'adaptateur d'identité de sécurité IBM pour Windows Active Directory

L'adaptateur Active Directory est conçu pour créer et gérer des comptes sur Microsoft® Active Directory. L'adaptateur communique avec les systèmes gérés à l'aide de Microsoft® ADSI API et de PowerShell. Cet adaptateur sera utilisé pour effectuer toutes les demandes de provisionnement via Verify Govern.

Les dernières informations sur les adaptateurs sont disponibles à l'adresse suivante

https://www.ibm.com/support/pages/ibm-security-verify-governance-adapters-v10x

Obtenez les détails de la dernière version et le numéro de référence de " IBM Security Identity Adapter for Windows AD 64-bit with optional Exchange and Lync Support " sur le site ci-dessus, puis téléchargez le programme d'installation sur le site IBM Passport advantage.

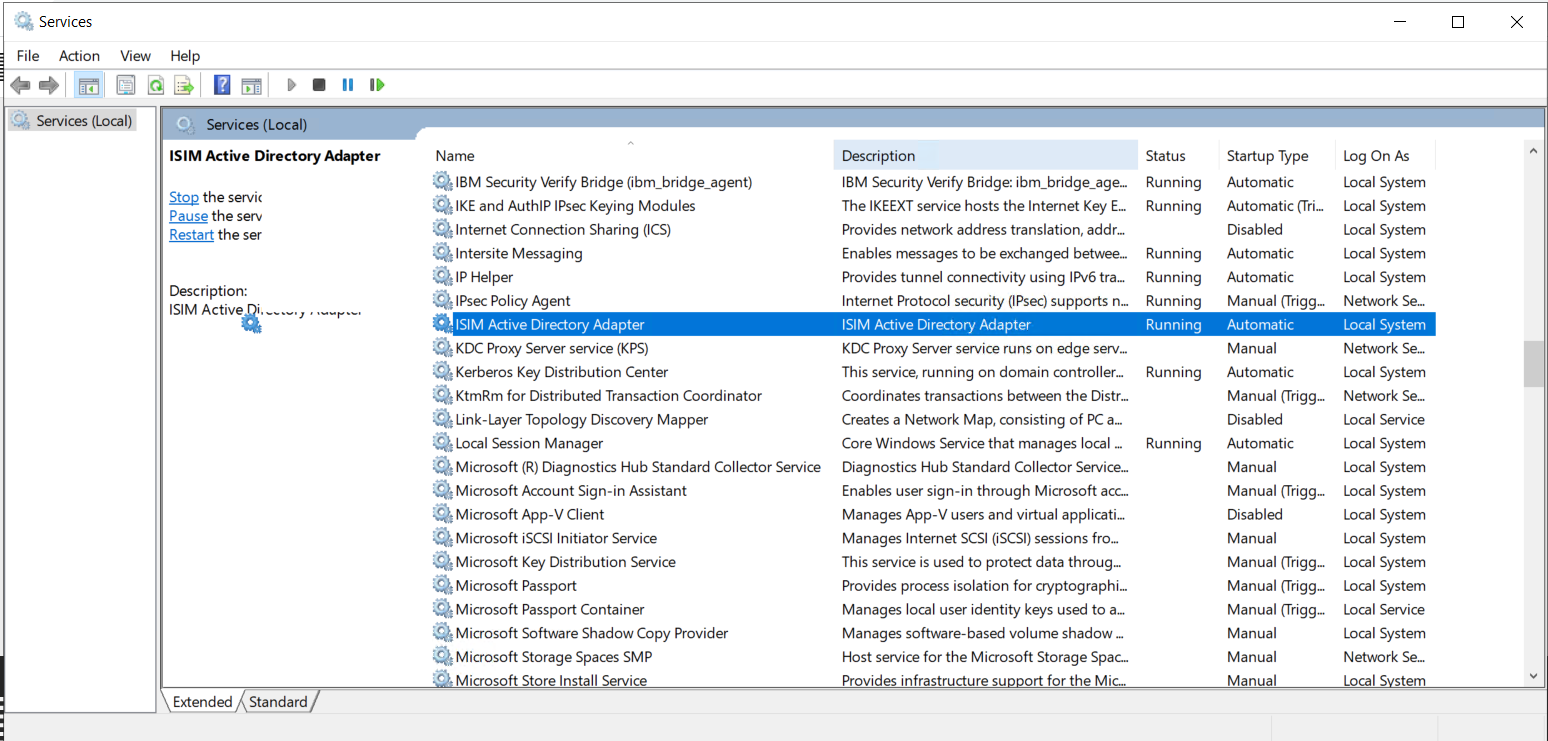

Installez l'adaptateur sur le serveur Microsoft®Active Active Directory sur site. Une fois que l'adaptateur Active Directory est installé avec succès, il crée le service " ISIM Active Directory Adapter " qui écoute le port 45580. Veillez à noter le numéro de port s'il a été modifié.

Vérifiez que le service " ISIM Active Directory Adapter " a été démarré avec succès et qu'il est en cours d'exécution dans la console des services Windows.

Configurer l'application Active Directory pour le provisionnement

Après l'installation des composants on-premise requis, Active Directory l'application doit être configurée sur IBM Verify.

Créer une application Active Directory

-

Se connecter à IBM® Verify en tant qu'administrateur du locataire (Scott)

-

Naviguer vers la page Applications, cliquer sur le bouton Ajouter une application

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/8c5d021-lifecycle-active-directory-AD_prov2.png",

"lifecycle-active-directory-AD_prov2.png",

1857,

423,

"#000000"

]

}

]

}

[/block] -

Dans la boîte de dialogue Sélectionner le type d'application, saisissez active dans la zone de recherche

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/fb53e0f-lifecycle-active-directory-AD_prov3.png",

"lifecycle-active-directory-AD_prov3.png",

957,

513,

"#000000"

]

}

]

}

[/block] -

Lorsque l'application Active Directory est affichée, sélectionnez-la et cliquez sur le bouton Ajouter une application

-

Dans l'écran Ajouter une application, indiquez le nom de l'entreprise et cliquez sur " Ajouter un propriétaire " pour attribuer un propriétaire à l'application

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/f6062bb-lifecycle-active-directory-AD_prov4.png",

"lifecycle-active-directory-AD_prov4.png",

1153,

698,

"#000000"

]

}

]

}

[/block] -

Dans la fenêtre contextuelle " Select User ", recherchez l'utilisateur Jacob (assurez-vous que cet utilisateur a déjà été créé par l'administrateur)

-

Sélectionnez l'utilisateur répertorié et cliquez sur " OK "

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/5fb980e-lifecycle-active-directory-AD_prov5.png",

"lifecycle-active-directory-AD_prov5.png",

1031,

545,

"#000000"

]

}

]

}

[/block]

Définir le cycle de vie du compte

-

Cliquez sur l'onglet Cycle de vie du compte

-

Activer le provisionnement et le déprovisionnement des comptes. Indiquez également la valeur de la période de grâce (jours) et de l'action de déprovisionnement

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/05cbd10-lifecycle-active-directory-AD_prov6.png",

"lifecycle-active-directory-AD_prov6.png",

1035,

712,

"#000000"

]

}

]

}

[/block] -

Faites défiler la liste ci-dessous et fournissez les détails de l'authentification de l'API

o Agent URL - URL accès à l'adaptateur Active directory (installé sur le serveur AD)

o ID utilisateur de l'agent- agent (utilisateur par défaut, en cas de changement, utiliser l'autre)

o Mot de passe de l'agent- agent (utilisateur par défaut, si modifié, utiliser un autre) -

Sélectionnez l'agent d'identité dans la liste déroulante

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/fa4dbce-lifecycle-active-directory-AD_prov7.png",

"lifecycle-active-directory-AD_prov7.png",

1065,

808,

"#000000"

]

}

]

}

[/block] -

Faites défiler la liste ci-dessous et fournissez les détails facultatifs pour le DN de base de l'utilisateur et le DN de base du groupe. Si vous ne fournissez pas les valeurs, c'est le DN racine du serveur Active Directory qui sera récupéré

-

Cliquez sur Tester la connexion pour valider que la configuration est correcte pour les différents composants

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/e3fc6da-lifecycle-active-directory-AD_prov8.png",

"lifecycle-active-directory-AD_prov8.png",

1111,

806,

"#000000"

]

}

]

}

[/block] -

Si tous les composants sont en mesure de communiquer correctement, le message de réussite s'affiche :

Le test de connexion a réussi -

Faites défiler plus bas et validez les mappages d'attributs de l'API comme suit

o sAMAccountName = nom d'utilisateur préféré

o givenName = prénom

o sn = nom_de_famille

o mail = email

o telephoneNumber = mobile_number -

Cochez éventuellement la case " Maintenir la valeur à jour " pour chaque attribut si la valeur de l'attribut doit toujours être mise à jour avec les données sources

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/af58758-lifecycle-active-directory-AD_prov9.png",

"lifecycle-active-directory-AD_prov9.png",

1077,

813,

"#000000"

]

}

]

}

[/block] -

Cliquez sur le bouton Enregistrer pour sauvegarder les modifications apportées à l'application

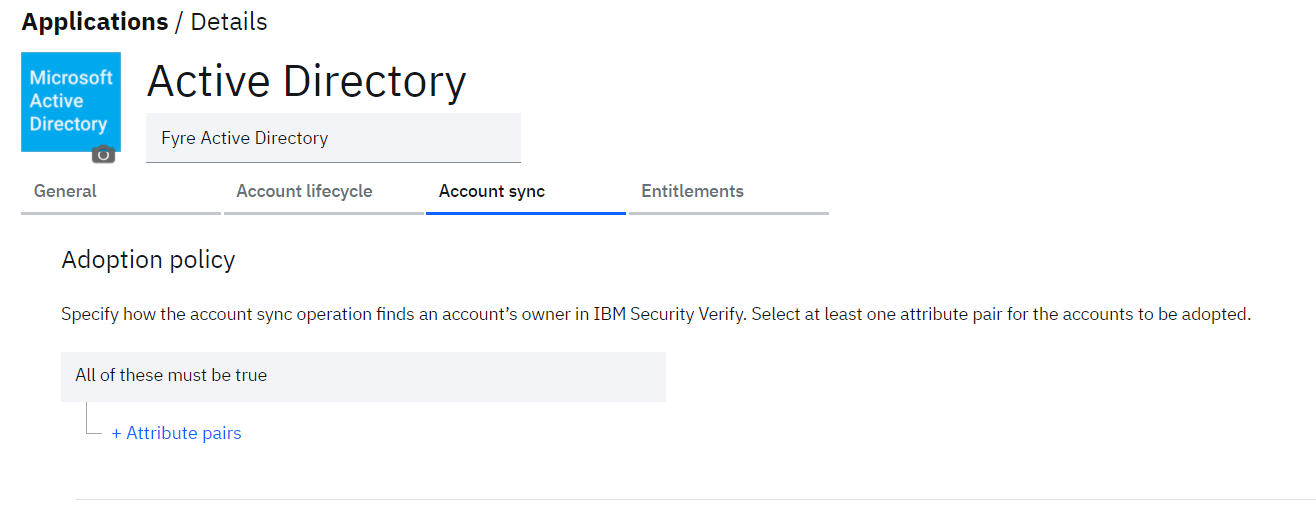

Définir une politique d'adoption pour la synchronisation des comptes

Comme nous avons testé avec succès la connexion avec le serveur Active Directory, définissons la politique d'adoption afin de synchroniser les utilisateurs et les groupes avec IBM® Verify. La politique d'adoption détermine comment les comptes sont appariés dans le cadre des opérations de synchronisation des comptes.

Afin de définir la politique d'adoption, cliquez sur l'onglet " Synchronisation des comptes " dans les détails de l'application Active Directory.

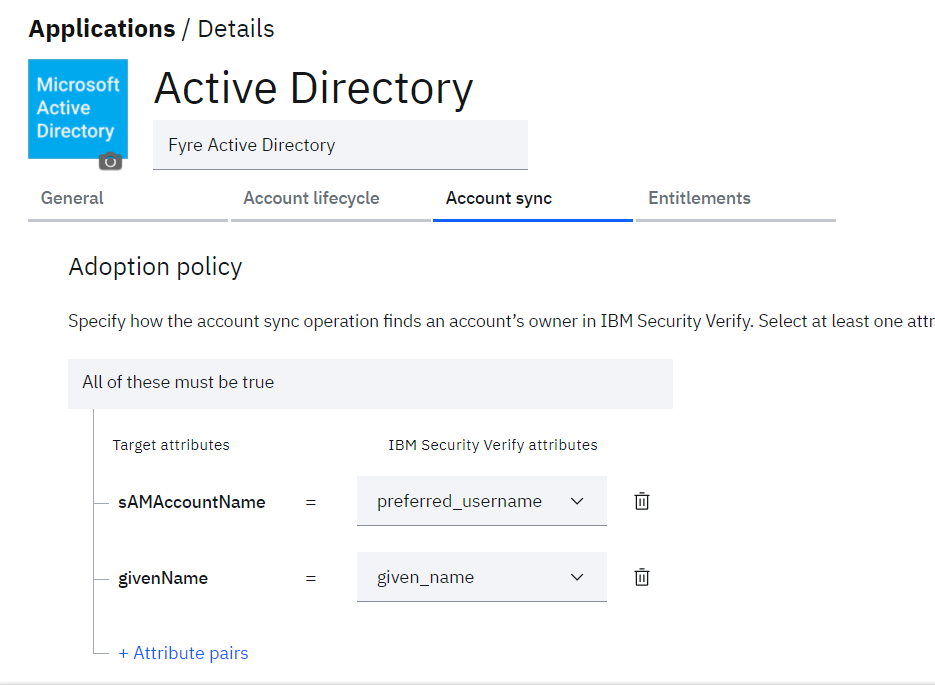

- Cliquez sur + Paires d'attributs pour ajouter la règle d'attribut à utiliser pour faire correspondre les utilisateurs de Active Directory avec les utilisateurs existants de IBM® Verify. Les règles sont définies comme suit :

o sAMAccountName = nom d'utilisateur préféré o givenName = prénom

Règle de synchronisation de compte

Les comptes seront synchronisés sur la base de la correspondance des attributs définie dans la politique d'adoption de l'application. L'administrateur doit donc faire preuve de prudence lorsqu'il définit la correspondance des attributs

- Cliquez sur le bouton Enregistrer

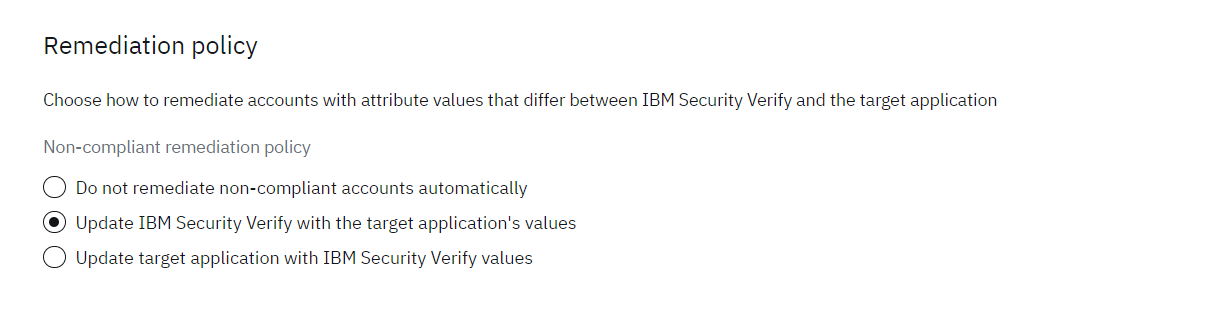

Définir une politique de remédiation pour la synchronisation des comptes

Définissez également la politique de remédiation dans l'onglet Synchronisation des comptes afin que des mesures soient prises pour les attributs qui diffèrent entre IBM® Verify et l'application cible.

Il existe différentes politiques de remédiation :

- Ne pas corriger les comptes non conformes automatiquement

- Mise à jour de IBM Verify avec les valeurs de l'application cible

- Mise à jour de l'application cible avec les valeurs de IBM Verify

- Sélectionnez la politique de mise à jour de IBM Verify avec les valeurs de l'application cible

- Cliquez sur le bouton Enregistrer

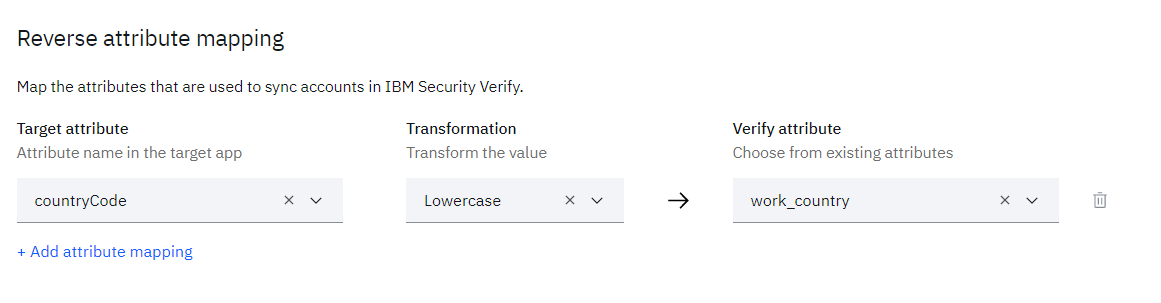

Définir le mappage d'attributs inversé

Les mappages d'attributs inversés déterminent la manière dont les valeurs d'attributs individuels sont transformées et stockées sur IBM® Verify après qu'un compte a été mis en correspondance avec succès. Il s'agit d'une configuration facultative qui peut être définie au niveau des attributs.

Cliquez sur + Add attribute mapping pour définir le mappage d'attributs inversé.

- Cliquez sur le bouton Enregistrer

Définir le propriétaire, les attributs et les droits de l'application

Lorsque vous avez sauvegardé les données ci-dessus, un nouvel onglet (Droits) a été créé.

Définissons l'habilitation de manière à ce que l'utilisateur puisse s'auto-approvisionner en compte.

-

Cliquez sur l'onglet Droits

-

Mettre à jour les droits pour l'application en tant qu' approbation requise pour tous les utilisateurs et groupes

-

Cochez également la case correspondant au propriétaire de la demande pour approbation

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/8f516b7-lifecycle-active-directory-AD_prov14.png",

"lifecycle-active-directory-AD_prov14.png",

852,

508,

"#000000"

]

}

]

}

[/block] -

Cliquez sur le bouton Enregistrer

La configuration de l'application Active Directory est maintenant terminée.

Synchronisation des comptes avec Active Directory

Une fois que le Active Directory est configuré avec succès comme indiqué dans la section précédente, l'administrateur du locataire (Scott) peut synchroniser les utilisateurs et les groupes d'Active Directory avec IBM® Verify.

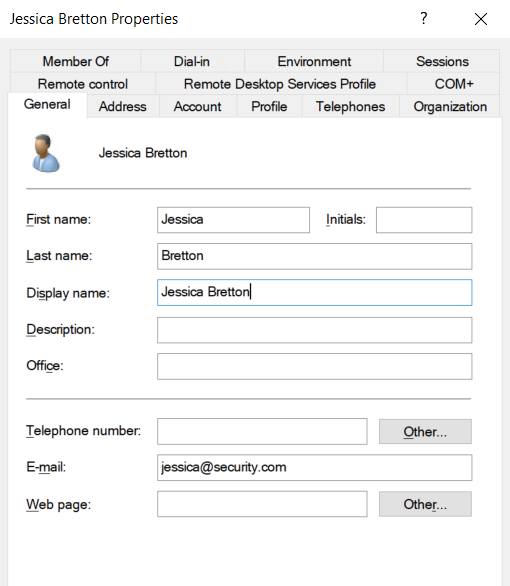

Lors de la synchronisation des comptes, les comptes Active Directory seront adoptés sur la base de la règle d'adoption définie lors de la configuration de l'application. Assurez-vous que l'administrateur du locataire (Scott) a créé un utilisateur dont le nom d'utilisateur est Jessica et le prénom Jessica dans IBM® Verify.

Veillez également à ce que Active Directory attribue à l'utilisateur le nom de sAMAccountName comme Jessica et givenName en tant que Jessica

Afin de synchroniser les comptes :

-

Se connecter à IBM Verify en tant qu'administrateur du locataire (Scott)

-

Dans la console d'administration, naviguez vers Applications

-

Sélectionnez Comptes dans le menu d'action à trois points de l'application Active Directory

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/e9afcc9-lifecycle-active-directory-AD_prov_acc2.png",

"lifecycle-active-directory-AD_prov_acc2.png",

1842,

557,

"#000000"

]

}

]

}

[/block] -

Cliquez sur Démarrer la synchronisation des comptes

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/4d27821-lifecycle-active-directory-AD_prov_acc3.png",

"lifecycle-active-directory-AD_prov_acc3.png",

1838,

476,

"#000000"

]

}

]

}

[/block] -

Afin de surveiller l'opération de synchronisation des comptes, naviguez dans le menu Gouvernance

-

Cliquez ensuite sur l'onglet Synchronisation des comptes

-

Cliquez sur le bouton Actualiser jusqu'à ce que le statut de l'opération de synchronisation des comptes devienne Terminé

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/c8864f5-lifecycle-active-directory-AD_prov_acc4.png",

"lifecycle-active-directory-AD_prov_acc4.png",

1453,

432,

"#000000"

]

}

]

}

[/block] -

Cliquez sur la ligne de synchronisation du compte pour afficher les détails de l'opération de synchronisation. Le volet de droite affiche les détails des comptes extraits de l' Active Directory. Il affichera également les détails du compte, tels que

Conforme - Comptes qui ont été adaptés et qui ont tous les attributs correspondants tels que définis dans l'application

Non conforme- Comptes qui ont été adaptés mais dont les données d'attributs ne correspondent pas

Non appariés- Comptes qui ne sont pas adoptés avec les utilisateurs Verify existants

Échec- Comptes dont la synchronisation a échoué

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/c109160-lifecycle-active-directory-AD_prov_acc5.png",

"lifecycle-active-directory-AD_prov_acc5.png",

1882,

583,

"#000000"

]

}

]

}

[/block]

Règle de synchronisation des comptes

Les comptes seront appariés sur la base de la correspondance des attributs définie dans la "politique d'adoption" de l'application. L'administrateur doit donc faire preuve de prudence lorsqu'il définit le mappage des attributs

-

Cliquez sur Résultat de la synchronisation des comptes pour afficher les résultats de l'opération de synchronisation

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/7e0756d9e3928cbb76c6e6dc98e8d604c84312c9adcc5f44d1752f09feafa738-lifecycle-active-directory-AD_prov_acc6.png",

"7e0756d9e3928cbb76c6e6dc98e8d604c84312c9adcc5f44d1752f09feafa738-lifecycle-active-directory-AD_prov_acc6.png",

1920,

1080,

"#f1f1f8",

null,

"68e033cb7d51cba33d56d2d8"

]

}

]

}

[/block]Le résultat de la synchronisation des comptes montre les détails des différents comptes récupérés dans l' Active Directory.

-

Cliquez sur la page Voir les comptes pour voir les détails des différents comptes

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/6568d5be0cfeb678d472f99b0ed3b2d97fd987b7c5406bac5c0b4cdc017529b1-lifecycle-active-directory-AD_prov_acc7.png",

"6568d5be0cfeb678d472f99b0ed3b2d97fd987b7c5406bac5c0b4cdc017529b1-lifecycle-active-directory-AD_prov_acc7.png",

1857,

816,

"#eaedf2",

null,

"68e033cc7d51cba33d56d2dc"

]

}

]

}

[/block] -

Cliquez sur le compte conforme de Jessica, ce qui ouvre les détails de l'utilisateur dans le volet de droite

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/4b7962716bb346011198e48dc1c18f33eaf7f90a193d4717f945db9055d74d27-lifecycle-active-directory-AD_prov_acc8.png",

"4b7962716bb346011198e48dc1c18f33eaf7f90a193d4717f945db9055d74d27-lifecycle-active-directory-AD_prov_acc8.png",

1833,

830,

"#e9eef3",

null,

"68e033cdbde96cc37b25e14d"

]

}

]

}

[/block] -

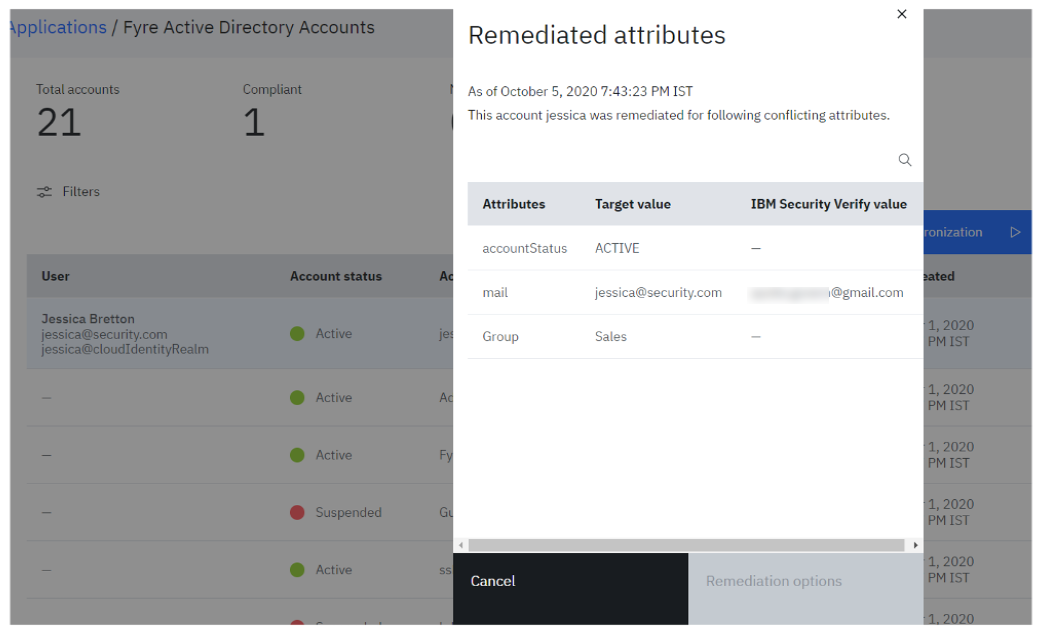

Cliquez sur View details pour afficher les détails de la remédiation (rappelez-vous la politique de remédiation définie pour l'application Active Directory dans l'onglet Account sync ")

La remédiation met à jour l'enregistrement de l'utilisateur IBM® Verify ou l'application cible en fonction de la politique de remédiation

Vous pouvez valider les détails de divers utilisateurs et effectuer l'action de remédiation en fonction de la politique de remédiation définie au niveau de l'application.

Une fois la synchronisation des comptes réussie, toutes les données relatives aux utilisateurs et aux groupes provenant d'Active Directory sont disponibles sur IBM® Verify et peuvent être utilisées pour la gestion des rôles ou l'adoption, etc. [block:api-header]

Provisioning with Active Directory

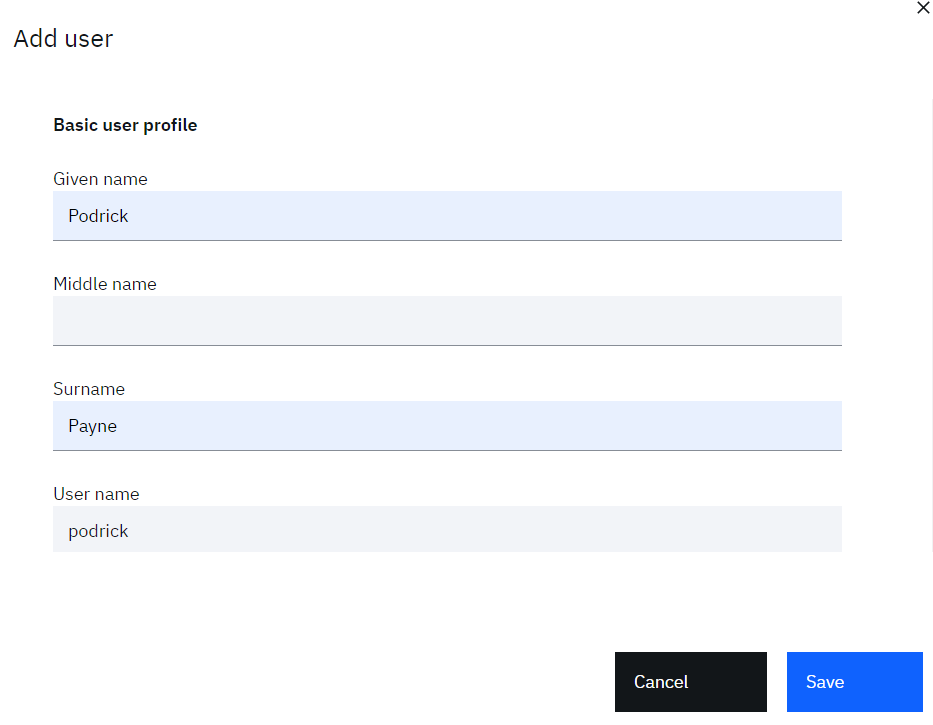

Tout d'abord, créons un nouvel utilisateur dans IBM Verify et assurons-nous qu'il peut se connecter.

Créer un utilisateur

- Connectez-vous au locataire IBM® Verify en tant qu'utilisateur administratif (Scott)

- Aller dans Utilisateurs et groupes

- Cliquez sur le bouton Ajouter un utilisateur

- Créez un utilisateur. Vous pouvez créer n'importe quel utilisateur (tant qu'il n'entre pas en conflit avec les utilisateurs existants).

Par exemple :

o Source d'identité = Cloud Directory

o Nom d'utilisateur = Podrick

o Prénom = Podrick

o Nom de famille = Payne

o Email = une adresse email réelle valide

-

Cliquez sur le bouton Enregistrer pour créer l'utilisateur

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/be13b47d0dd905ff6b3798afafba1ad7dd90f99b7a2cf76978347cbd2d861a05-lifecycle-active-directory-AD_prov_acc11.png",

"be13b47d0dd905ff6b3798afafba1ad7dd90f99b7a2cf76978347cbd2d861a05-lifecycle-active-directory-AD_prov_acc11.png",

1627,

312,

"#e9ecf1",

null,

"68e033ce7cf1c4f700fac423"

]

}

]

}

[/block]L'utilisateur devrait être créé et figurer dans la table des utilisateurs.

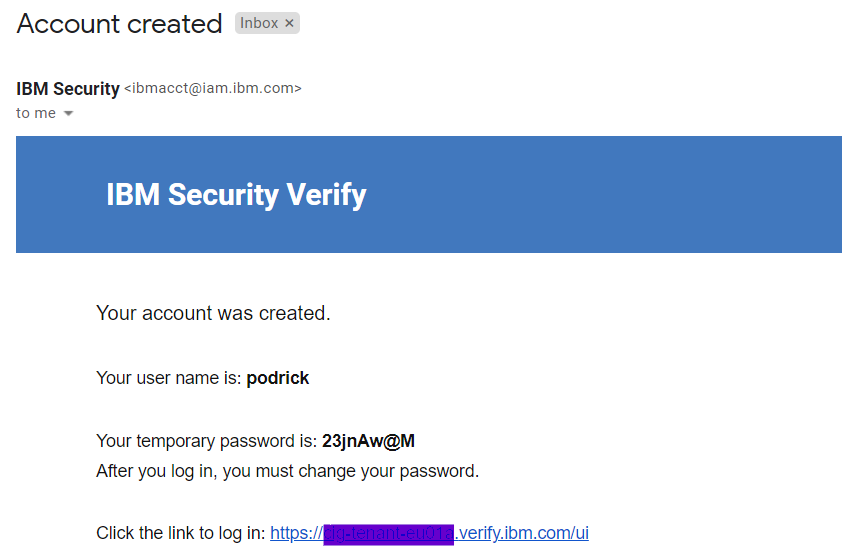

Tester que le nouvel utilisateur peut se connecter

Le nouvel utilisateur recevra le mot de passe initial par e-mail. Accédez au client de messagerie de l'utilisateur nouvellement créé et recherchez un message indiquant qu'un utilisateur a été créé

- Ouvrez une nouvelle session de navigation, copiez le lien figurant dans l'e-mail et connectez-vous avec le nom d'utilisateur et le mot de passe figurant dans l'e-mail

- Lorsque vous y êtes invité, saisissez un nouveau mot de passe et un mot de passe de confirmation, puis cliquez sur le bouton Modifier le mot de passe

- Valider que l'utilisateur est en mesure d'accéder à la rampe de lancement de Verify

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/277b0a8-lifecycle-active-directory-AD_prov_acc13.png",

"lifecycle-active-directory-AD_prov_acc13.png",

1911,

432,

"#000000"

]

}

]

}

[/block]

Cas d'utilisation du provisionnement

Lors de la création de l'application Active Directory, nous avons sélectionné l'habilitation Approbation requise pour tous les utilisateurs et groupes et l'approbateur "Propriétaire de l'application".

Il a donc mis en place un flux de travail dans lequel l'utilisateur peut demander un accès qui doit être examiné par le propriétaire de l'application- Jacob

Demander un nouveau compte

-

Se connecter au locataire IBM® Verify en tant qu'utilisateur final (Podrick )

-

Dans le pavé de lancement, cliquez sur Ajouter une application +

-

Cliquez sur Demander l'accès à l'application Active directory

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/d46fde5-lifecycle-active-directory-AD_prov_acc14.png",

"lifecycle-active-directory-AD_prov_acc14.png",

1898,

451,

"#000000"

]

}

]

}

[/block] -

Justifier l'accès et soumettre la demande

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/cb495ea-lifecycle-active-directory-AD_prov_acc15.png",

"lifecycle-active-directory-AD_prov_acc15.png",

958,

635,

"#000000"

]

}

]

}

[/block] -

Une fois la demande soumise, elle apparaît comme étant en attente

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/80917c1-lifecycle-active-directory-AD_prov_acc16.png",

"lifecycle-active-directory-AD_prov_acc16.png",

1862,

347,

"#000000"

]

}

]

}

[/block] -

Cliquez sur View Request pour voir les détails de la demande

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/e15043031ef4f80d46bbcd8e08d94b38dadc98356c77ecb58b13aa1061d3d369-lifecycle-active-directory-AD_prov_acc17.png",

"e15043031ef4f80d46bbcd8e08d94b38dadc98356c77ecb58b13aa1061d3d369-lifecycle-active-directory-AD_prov_acc17.png",

1857,

406,

"#eaedf2",

null,

"68e033cf7d51cba33d56d383"

]

}

]

}

[/block]La demande est maintenant en attente d'approbation par le propriétaire de la demande (Jacob)

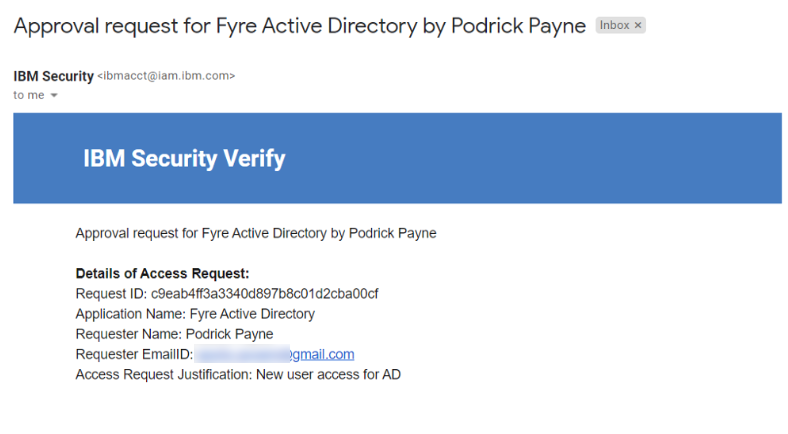

Approuver un nouveau compte

Pour la demande d'approbation d'un nouveau compte, le propriétaire / gestionnaire de l'application recevra un e-mail de notification :

-

Se connecter à IBM® Verify en tant que propriétaire de l'application (Jacob)

-

Dans le launchpad, cliquez sur l'onglet Gestionnaire de tâches, qui affichera les demandes d'application en attente

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/4f70fa4-lifecycle-active-directory-AD_prov_acc19.png",

"lifecycle-active-directory-AD_prov_acc19.png",

1871,

387,

"#000000"

]

}

]

}

[/block] -

Cliquez n'importe où sur la demande d'approbation en attente pour Podrick, ce qui ouvre les détails de la demande dans le volet de droite

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/90b675e-lifecycle-active-directory-AD_prov_acc20.png",

"lifecycle-active-directory-AD_prov_acc20.png",

887,

873,

"#000000"

]

}

]

}

[/block] -

Cliquez sur Approuver, ce qui ouvre la fenêtre contextuelle d'approbation

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/378fa6ed9e738855107eedaaeeb26857d7f5a8a1f6ca6a4ca6cca1094a92b159-lifecycle-active-directory-AD_prov_acc21.png",

"378fa6ed9e738855107eedaaeeb26857d7f5a8a1f6ca6a4ca6cca1094a92b159-lifecycle-active-directory-AD_prov_acc21.png",

950,

492,

"#f1f1f1",

null,

"68e033d07d51cba33d56db0e"

]

}

]

}

[/block] -

Apporter d'éventuels commentaires supplémentaires et cliquer sur Approuver

-

Lorsque la demande de compte est approuvée, le demandeur (Podrick) reçoit l'e-mail d'approbation

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/9e9f01203270ebd2316f083abded45f198400ae6b3603e40706fe7b7ac877d8d-lifecycle-active-directory-AD_prov_acc22.png",

"9e9f01203270ebd2316f083abded45f198400ae6b3603e40706fe7b7ac877d8d-lifecycle-active-directory-AD_prov_acc22.png",

851,

497,

"#437bbb",

null,

"68e033d07d51cba33d56db12"

]

}

]

}

[/block]

Valider le nouveau compte

Lorsque la demande de compte est approuvée, un nouveau compte Active Directory est approvisionné

-

Se connecter au locataire IBM® Verify en tant qu'utilisateur final (Podrick )

-

Valider que la tuile du nouveau compte pour Active Directory est affichée sur le launchpad

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/9181759-lifecycle-active-directory-AD_prov_acc23.png",

"lifecycle-active-directory-AD_prov_acc23.png",

1911,

545,

"#000000"

]

}

]

}

[/block] -

De plus, l'utilisateur Podrick recevra un courriel contenant les détails du mot de passe pour le nouveau compte Active Directory

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/27e72b2c6696e5a9575bed0c71118ef1baf393aed8a11517f381df31bf898fb5-lifecycle-active-directory-AD_prov_acc24.png",

"27e72b2c6696e5a9575bed0c71118ef1baf393aed8a11517f381df31bf898fb5-lifecycle-active-directory-AD_prov_acc24.png",

922,

422,

"#437bbb",

null,

"68e033d17d51cba33d56db16"

]

}

]

}

[/block] -

Valider que le nouvel utilisateur est provisionné dans Active Directory en tant que Podrick

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/40fadf080c01f73b3b9b0f243af5e8b39737eb3e4a9b271ab75a62e42048551c-lifecycle-active-directory-AD_prov_acc25.png",

"40fadf080c01f73b3b9b0f243af5e8b39737eb3e4a9b271ab75a62e42048551c-lifecycle-active-directory-AD_prov_acc25.png",

1031,

698,

"#dedede",

null,

"68e033d2e741f8c5d09d0d71"

]

}

]

}

[/block] -

Valider que les différents attributs de l'utilisateur sont fournis conformément à la correspondance d'attributs définie dans l'application Active Directory

L'administrateur du locataire (Scott) ou le propriétaire de l'application (Jacob) peut également valider les détails de la tâche de provisionnement du compte à partir de la console d'administration

- Se connecter à IBM® Verify en tant qu'administrateur du locataire (Scott) ou propriétaire de l'application (Jacob)

- Naviguer vers l'onglet Gouvernance > Résultats des opérations

- Valider les détails de l'opération Provisionner le compte

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/7c61df6-lifecycle-active-directory-AD_prov_acc26.png",

"lifecycle-active-directory-AD_prov_acc26.png",

1910,

932,

"#000000"

]

}

]

}

[/block]

Suspendre le compte d'un utilisateur

-

Connectez-vous au site IBM® Verify en tant qu'utilisateur administratif (Scott)

-

Naviguer vers Utilisateurs et groupes

-

Cliquez sur l'utilisateur Podrick

-

Cliquez sur le lien Afficher le profil complet sur la page de droite

-

Dans la page des détails de l'utilisateur, cliquez sur l'icône Modifier les informations de l'utilisateur

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/daeddd67bb48286c796a3931b8923c111108b22fde7b16f99e82b2e417f3b700-lifecycle-active-directory-AD_prov_acc27.png",

"daeddd67bb48286c796a3931b8923c111108b22fde7b16f99e82b2e417f3b700-lifecycle-active-directory-AD_prov_acc27.png",

1187,

547,

"#f2f2fa",

null,

"68e033d235a61e0b1e439510"

]

}

]

}

[/block] -

Mettre à jour le statut de l'utilisateur en désactivé et enregistrer les modifications de l'utilisateur

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/2e3925e7ba24f73e7b02499df00debe115d3f4ce37bd8c255e4645a4e8505e81-lifecycle-active-directory-AD_prov_acc28.png",

"2e3925e7ba24f73e7b02499df00debe115d3f4ce37bd8c255e4645a4e8505e81-lifecycle-active-directory-AD_prov_acc28.png",

1186,

601,

"#f2f2fa",

null,

"68e033d3f88aaece1fe7b8cb"

]

}

]

}

[/block] -

Se connecter à IBM® Verify en tant qu'administrateur du locataire (Scott) ou propriétaire de l'application (Jacob)

-

Naviguer vers Applications à partir de la console d'administration

-

Sélectionnez Comptes dans le menu à trois points de l'application Active Directory

-

Valider le compte d'utilisateur pour Podrick montre que le statut est Suspendu

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/a7b38c1-lifecycle-active-directory-AD_prov_acc29.png",

"lifecycle-active-directory-AD_prov_acc29.png",

1034,

312,

"#000000"

]

}

]

}

[/block]

Cas d'utilisation du déprovisionnement

- Se connecter à IBM® Verify en tant qu'administrateur du locataire (Scott)

- Naviguer vers Utilisateurs et groupes

- Cliquez sur l'utilisateur Podrick

- Cliquez sur l'icône Supprimer de la page de droite

- Confirmer l'action de suppression

- S'assurer que l'utilisateur est supprimé de la liste des utilisateurs

- Maintenant, naviguez vers l'onglet Gouvernance > Résultats de l'opération

- Validate user account for Podrick affiche le statut Scheduled pour l'opération Deprovision account

[block:image]

{

"images": [

{

"image": [

"https://files.readme.io/98f4b68-lifecycle-active-directory-AD_prov_acc30.png",

"lifecycle-active-directory-AD_prov_acc30.png",

1440,

416,

"#000000"

]

}

]

}

[/block]

Nilesh Atal, IBM Sécurité

Updated 5 months ago