Fournisseurs tiers

IBM Application Gateway (IAG) peut être utilisé comme partie prenante d' OpenID Connect (OIDC) avec de nombreux fournisseurs d'identité en tant que service IDaaS. Ce scénario explique comment configurer IAG pour différents fournisseurs tiers. Cette documentation couvre trois fournisseurs en particulier, mais les stratégies illustrées peuvent être appliquées à pratiquement n'importe quel autre fournisseur tiers.

Architecture

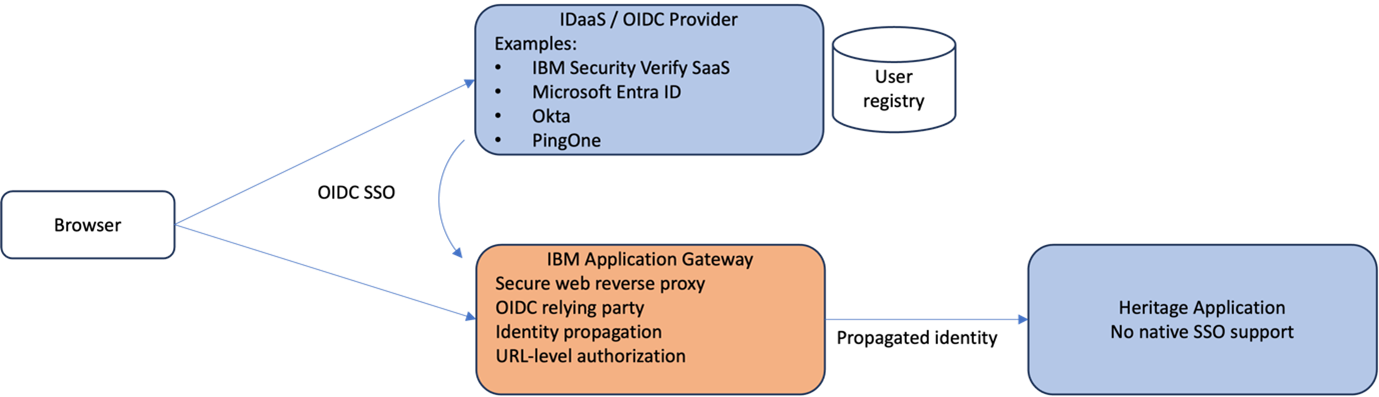

IAG fonctionne comme un proxy inverse placé devant les applications web patrimoniales qui ne prennent pas en charge les protocoles d'authentification unique fédérés tels que OIDC ou SAML. L'IAG n'authentifie pas directement les utilisateurs, mais agit en tant que partie se fiant à l'OIDC auprès d'un fournisseur d'identité tiers (fournisseur OIDC). L'IAG reçoit les attributs de l'utilisateur dans l'id_token de l'OIDC dans le cadre du protocole d'authentification unique.

Une session utilisateur authentifiée est établie entre un navigateur et l'IAG. Tous les attributs des utilisateurs reçus du fournisseur OIDC peuvent être transmis à l'application patrimoniale à l'aide de différents modèles d'intégration de transmission d'identité. Il peut s'agir par exemple d'en-têtes HTTP, de jetons LTPAv2, de Kerberos ou même de JWT.

L'IAG fournit une autorisation URL basée sur les valeurs de n'importe quel attribut de session utilisateur disponible.

Configuration courante de l'IAG

À titre d'illustration, ces étapes, qui sont axées sur la configuration du SSO, ne protègent aucune application, mais configurent plutôt l'application locale de visualisation des informations d'identification intégrées. Cette application permet l'introspection des attributs d'identification reçus dans l'id_token du fournisseur OIDC tiers.

Voir l'application Credential Viewer pour plus de détails.

L'application locale de visualisation des informations d'identification peut être configurée à l'aide du fichier YAML suivant :

server:

local_applications:

cred_viewer:

path_segment: "ivcreds"

enable_html: true

Le nom d'hôte www.mysp.ibm.com est utilisé pour accéder à IAG dans ces exemples. À des fins de démonstration, le serveur IAG a été exécuté sur le port par défaut de 8443.

Dans l'exemple de scénario :

- Le GIC est accessible à l'adresse suivante

https://www.mysp.ibm.com:8443/ - L'application "credential viewer" est accessible à l'adresse suivante :

https://www.mysp.ibm.com:8443/ivcreds.

L'IAG agit en tant que partie se fiant à l'OIDC, ce qui nécessite quelques informations de configuration clés de la part du fournisseur d'identité tiers. Ces valeurs varient d'un fournisseur à l'autre. L'intégration basée sur les normes de l'OIDC permet de s'assurer que le nom et l'objectif de ces paramètres sont les mêmes.

Ce fichier YAML contient les propriétés communes des fournisseurs OIDC qui doivent être configurées. Utilisez ce YAML comme modèle et fournissez les valeurs du fournisseur OIDC tiers.

identity:

oidc:

discovery_endpoint: "https://OIDC_PROVIDER_HOST_PATH/.well-known/openid-configuration"

client_id: "CLIENT_ID_PROVIDED_BY_OIDC_PROVIDER"

client_secret: "CLIENT_SECRET_PROVIDED_BY_OIDC_PROVIDER"

# Common scope values used for ODIC login - may vary between providers

scopes:

- "profile"

- "email"

L'IAG fournit des paramètres configurables supplémentaires lorsqu'il agit en tant que partie se fiant à l'OIDC. Dans la plupart des cas, il n'est pas nécessaire de définir explicitement ces paramètres supplémentaires et les valeurs par défaut peuvent être utilisées. Dans certains cas, comme la configuration par rapport à PingOne, paramètres supplémentaires sont nécessaires.

URI de redirection

Lorsqu'une partie utilisatrice OIDC est configurée chez le fournisseur OIDC partenaire, un paramètre obligatoire est le redirect_uri. Le redirect_uri est l'emplacement vers lequel un navigateur est redirigé avec le authorization_code dans le cadre du flux OIDC SSO. Pour IAG, cette URL est une URL statique https://<iag>/pkmsoidc.

Dans l'exemple des guides de scénario, le redirect_uri utilisé est https://www.mysp.ibm.com:8443/pkmsoidc.

Comportements par défaut des parties utilisatrices de l'IAG OIDC

Il est également utile de comprendre certains des comportements par défaut des parties utilisatrices de l'OIDC de l'IAG. La compréhension de ces comportements permet d'orienter les choix nécessaires à la configuration avec des fournisseurs OIDC tiers.

| Propriété de l'OIDC | Comportement par défaut de l'IAG |

|---|---|

| Méthode d'authentification client | client_id et client_secret avec l'authentification de base (pas les paramètres post-corps) |

| response_type | Le type de réponse code est demandé. Le type de réponse code est tout ce qui est nécessaire pour une connexion standard à l'OIDC. |

Ce guide de scénario se poursuit maintenant pour trois fournisseurs d'identité tiers différents. Chaque guide fournit des exemples de configuration avec les services tiers et des capacités de configuration supplémentaires spécifiques au fournisseur.

Updated 9 months ago