Sources d'identité

Introduction

Une source d'identité est un référentiel d'informations sur l'utilisateur qu'un fournisseur d'identité référence pour l'authentification de l'utilisateur et le provisionnement des comptes. Vous pouvez configurer plusieurs sources d'identité. Toutes les sources d'identité configurées et activées sont affichées en tant qu'options dans la page Vérifier l'ouverture de session. Les utilisateurs peuvent se connecter à Verify avec n'importe laquelle de ces sources d'identité.

Gestion des sources d'identité

Pour créer des sources d'identité, les administrateurs se rendent dans Configuration, puis sélectionnent Sources d'identité. La création d'une nouvelle source d'identité implique l'échange d'informations sur la vérification avec le partenaire.

Types de sources d'identité pris en charge :

| Type | Méthode | Description |

|---|---|---|

| SAML Enterprise | SAML2.0 | Un moyen pour les utilisateurs de s'authentifier auprès de Verify en utilisant les fournisseurs d'identité existants pris en charge par SAML2.0. |

| LDAP Note : Cette méthode nécessite d'abord un agent d'identité. | Voir Connexion à Active Directory | Une façon de permettre aux utilisateurs d'utiliser les informations d'identification LDAP / Active Directory existantes pour s'authentifier auprès de Verify. |

| Social (Facebook, Linkedin, etc.) | OAuth / OpenID | Une façon de permettre aux utilisateurs de se connecter à des applications en utilisant des fournisseurs sociaux existants. En savoir plus sur l'utilisation des fournisseurs sociaux. |

| MaaS360 Cloud Extender Note : Les clients doivent avoir déjà intégré un locataire MaaS360 existant et Verify. | API integration | Une façon d'utiliser une configuration existante de MaaS360 cloud extender pour l'authentification des utilisateurs. |

Qu'est-ce qu'un "royaume"

Un domaine identifie la source de l'utilisateur qui existe et s'authentifie dans Verify. Les royaumes sont uniques dans le répertoire de chaque client. Cela permet de séparer les données de l'utilisateur si plusieurs sources d'identité sont utilisées. En règle générale, les domaines sont des noms de domaine (ex. www.ibm.com) ou représentent le domaine de l'annuaire (ex. org.customer.com), mais ils peuvent être tout ce qui est défini par un utilisateur.

Les utilisateurs sont identifiés dans Verify par le nom d'utilisateur @realm. Cela signifie qu'un nom d'utilisateur "[email protected]" et un domaine "CSEBANK" seraient représentés par [email protected] @CSEBANK. Dans les déploiements plus complexes, les clients ont plusieurs répertoires et peuvent partager des noms d'utilisateur, mais le domaine permet de séparer les choses

Sélection de la source d'identité

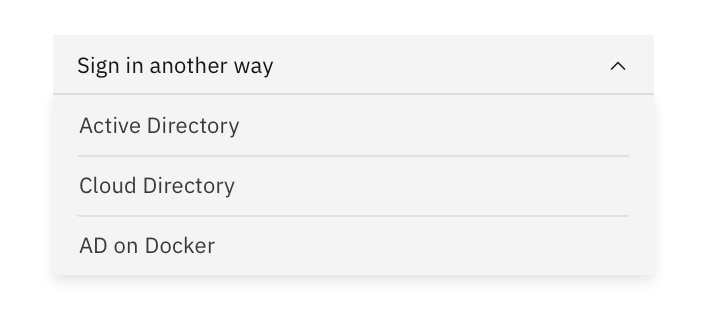

Lorsque plusieurs sources d'identité sont activées pour l'authentification de l'utilisateur ou par application, les utilisateurs obtiendront un menu de sélection dans l'expérience de connexion par défaut. Les clients peuvent les présenter de différentes manières grâce à la stratégie de marque.

Scénarios avancés

Pour la personnalisation avancée de la marque et les personnalisations, dans chaque page de connexion, il y a une variable dans la balise head qui inclut toutes les sources d'identification possibles et les URL de connexion. Chaque source d'identification possède son propre identifiant qui vous permet de créer un login URL pour chaque source d'identification.

{

"type": "ONPREMLDAP",

"displayName": "Active Directory",

"passwordless": {

"qr": false,

"fido": false

},

"loginUrl": "https://tenant.verify.ibm.com/authsvc/mtfim/sps/authsvc?PolicyId=urn:ibm:security:authentication:asf:onpremldap&Target=${appURL}&identity_source_id=5a8084b2-0729-490d-bb16-8a7ba874012b",

"id": "5a8084b2-0729-490d-bb16-8a7ba874012b",

"realm": "ONPREMREALM",

"displayLabel": "Sign in with Active Directory"

},

Updated 8 months ago