Connecter un exemple d'application

Introduction

Nous savons qu'il est difficile d'obtenir une demande de test et que la coordination avec les propriétaires d'applications n'est pas plus facile. IBM fournit une application prête à l'emploi à laquelle vous pouvez connecter votre instance Verify pour tester l'authentification unique. Bien que cette application ait été conçue pour être utilisée avec IBM Verify, elle peut également être utilisée pour IBM Verify Access et toute autre partie tierce IdP.

Avec cette application, vous pouvez tester la fonctionnalité SSO, diverses politiques d'accès, l'authentification sans mot de passe, etc.

Prérequis

La seule condition est de disposer d'un fournisseur d'identité SAML. Si vous n'avez pas d'essai ou d'instance IBM Verify, inscrivez-vous pour un essai gratuit ci-dessous.

Avant de commencer

Si vous souhaitez bénéficier d'une expérience guidée dans l'application, vous pouvez cliquer sur "Guidez-moi" en haut à droite de l'en-tête dans votre console d'administration. Cliquez sur "Show me how to...", puis sur "Connect a sample application".

Créer une application

Dans votre console d'administration, naviguez vers Applications et ajoutez une nouvelle application personnalisée. Indiquez le nom de l'entreprise, puis passez à l'onglet Sign on. Assurez-vous que le type de connecteur est réglé sur SAML2.0.

Pourquoi utilisons-nous une application personnalisée ?

Pour permettre des tests et une validation complète de SAML, nous vous encourageons à utiliser le connecteur personnalisé avec cette application pour obtenir la plus grande variété de paramètres à utiliser.

Collecte d'informations pour le fournisseur de services (application)

Sur le côté droit du connecteur se trouvent les instructions pour la mise en place d'une application générique SAML2.0 Nous devons obtenir quelques informations à partir de ce panneau latéral :

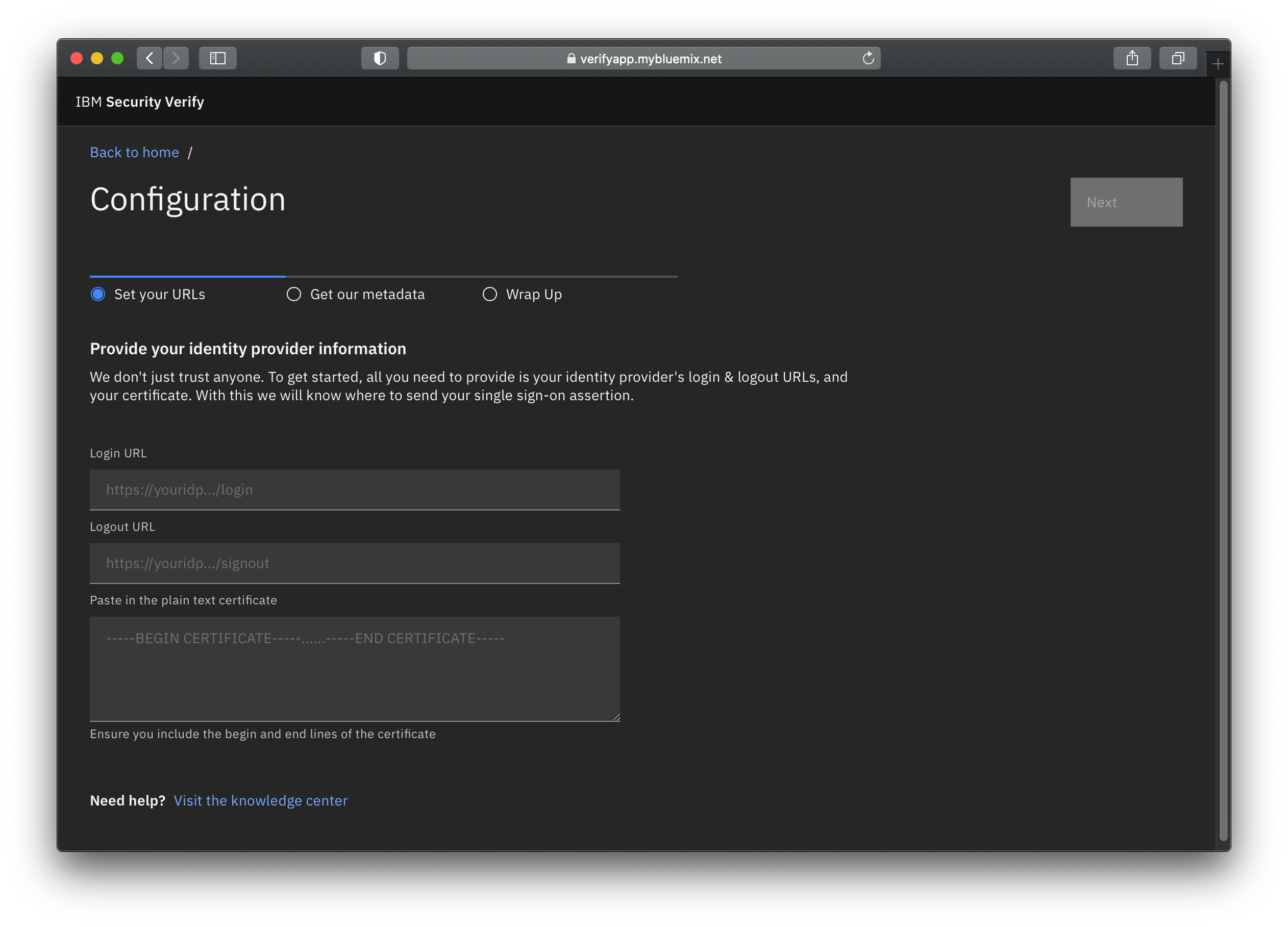

Configurer l'application exemple

Dans la page d'accueil de l'application exemple, cliquez sur Configuration. Copiez et collez le login, le logout et le certificat que vous avez obtenu à l'étape précédente dans les champs correspondants. Une fois que c'est fait, cliquez sur Suivant pour passer à l'étape suivante.

Exemple d'application SAML pour tester le SSO avec IBM Verify

Configurer IBM Verify

Dans l'exemple d'application, trois éléments sont fournis : L'ID du fournisseur, l' URL l'ACS et l' URL connexion SSO.

Dans le connecteur personnalisé Verify, insérez les informations suivantes dans les champs correspondants

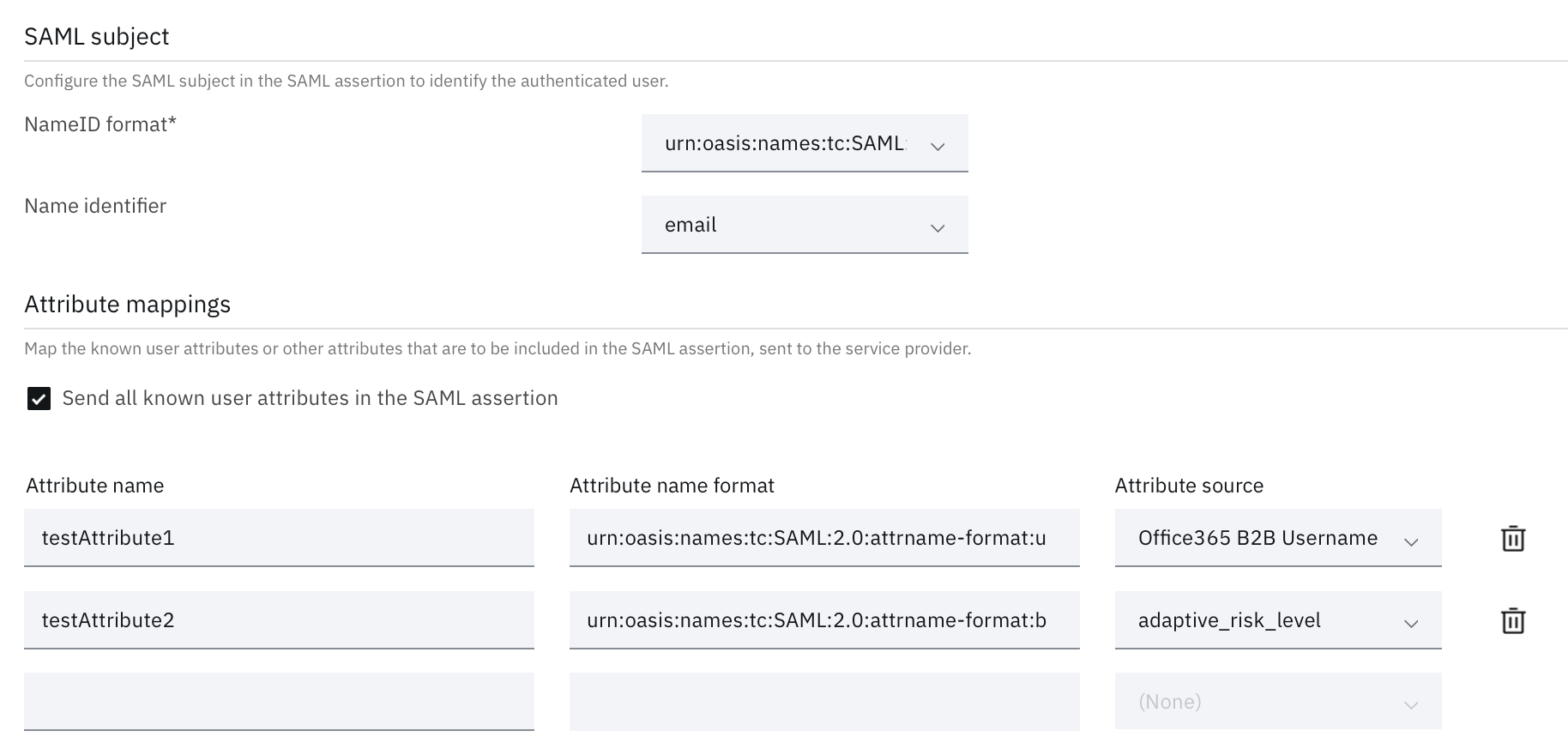

Configuration optionnelle

Au cours de cette étape, vous pouvez jouer avec différents paramètres, par exemple en essayant différents mappages d'attributs.

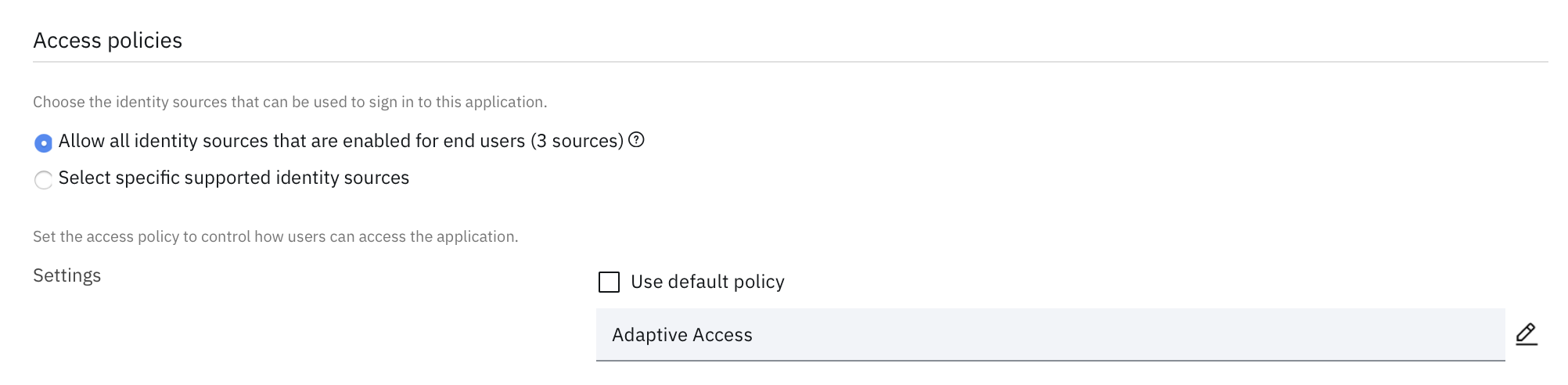

Appliquer une politique d'accès différente pour tester l'authentification multifactorielle.

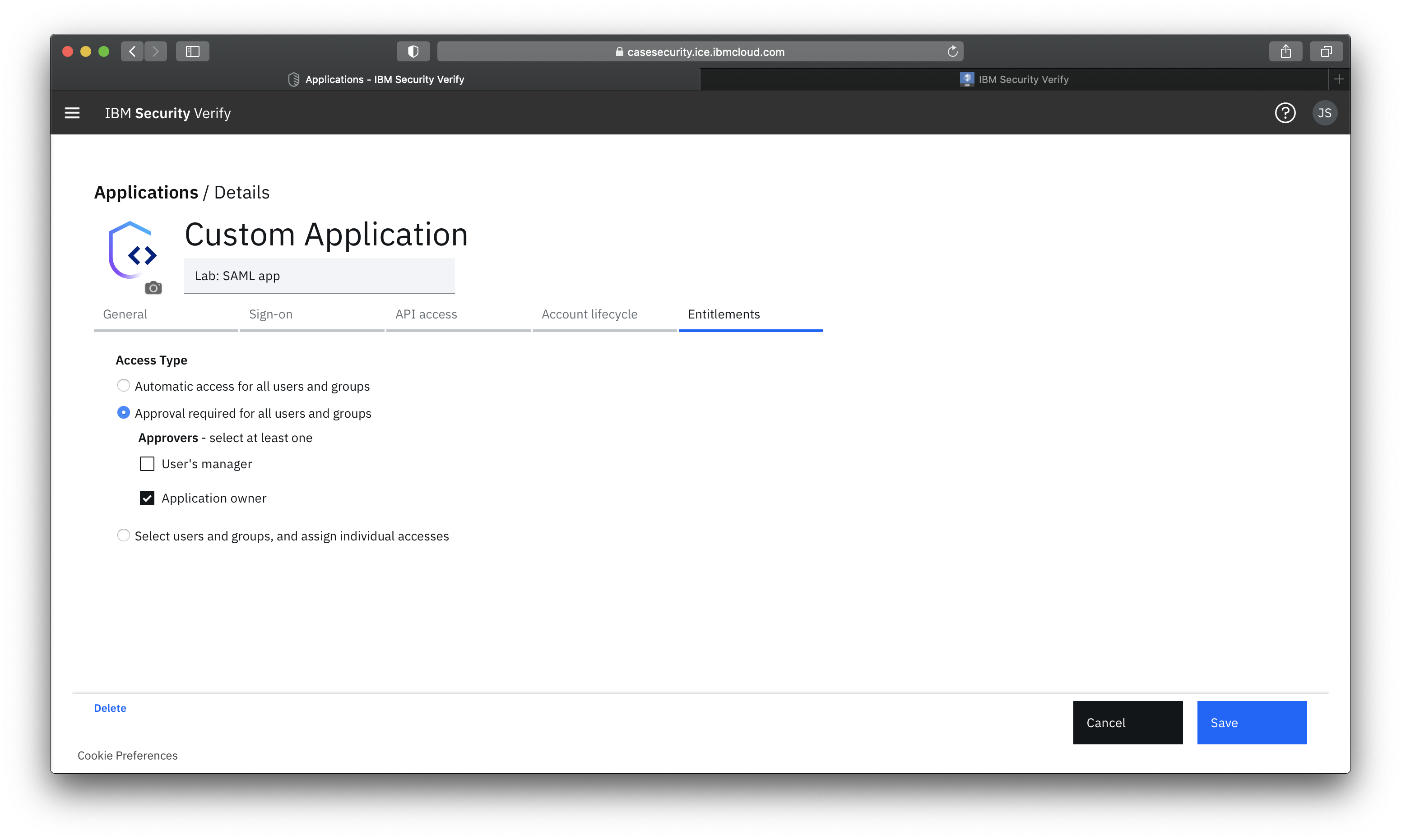

Fournissez un accès de droit aux utilisateurs et aux groupes, ou faites en sorte que cette application puisse être demandée à partir de la palette de lancement en libre-service de l'utilisateur, avec l'approbation du gestionnaire ou du propriétaire de l'application.

Lorsque vous avez terminé, cliquez sur Enregistrer. La configuration de IBM Verify est terminée.

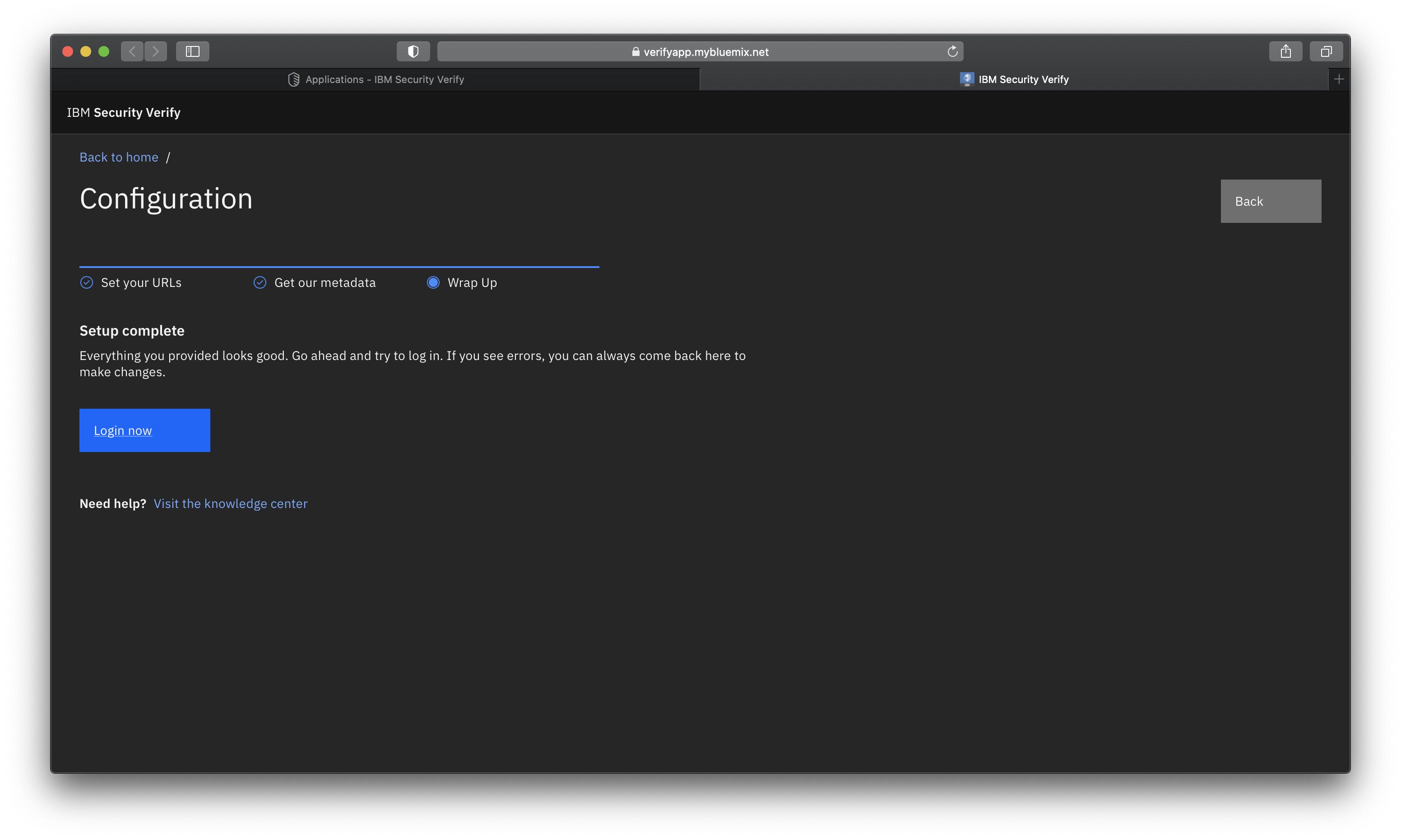

Enregistrer l'exemple d'application

Pour compléter et enregistrer la configuration afin de tester le SSO avec cette application, vous devez également cliquer sur Enregistrer dans l'application exemple si vous ne l'avez pas encore fait.

Login to your sample application hosted by IBM Verify

Tester l'exemple d'application

Lancez l'application d'exemple pour vous connecter en accédant à partir de votre pavé de lancement Verify ou du lien ci-dessous.

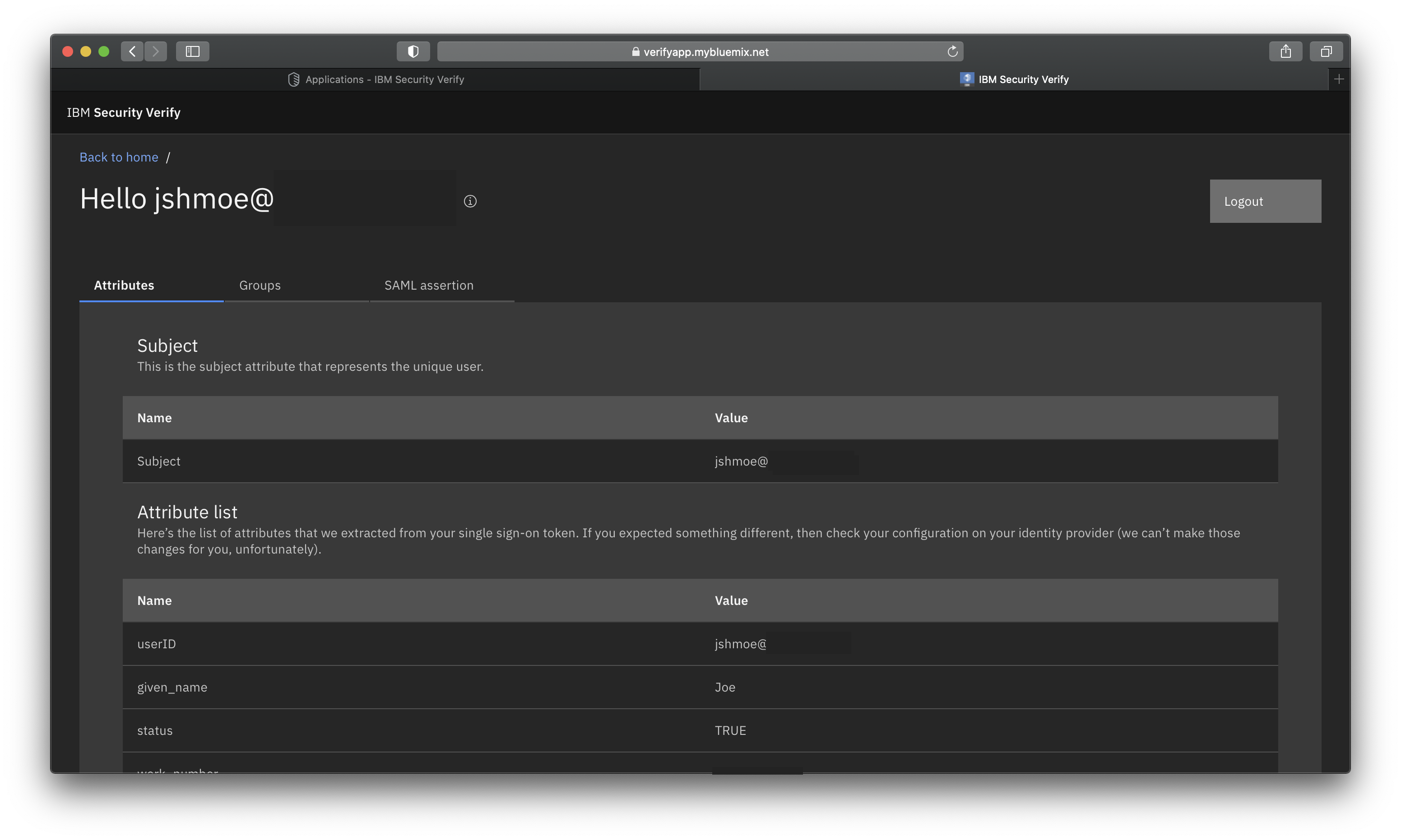

Vous devriez vous connecter avec succès et recevoir un message de bienvenue sur l'application. Dans cette application, vous pouvez voir la liste des attributs analysés, y compris les groupes (qui sont fournis si vous avez choisi d'envoyer tous les attributs). Pour un dépannage ou une analyse plus poussés, l'assertion SAML complète est analysée et fournie sans qu'il soit nécessaire d'utiliser des extensions de navigateur.

Exemple de visualiseur d'attributs d'application affiché après une connexion réussie

Ajouter un signet à l' URL SSO

La configuration que vous venez de réaliser est liée à votre navigateur. Si vous videz le cache ou si vous accédez à l'application d'exemple à partir d'un autre navigateur, vous verrez à nouveau le processus d'installation. Cependant, l' URL qui a été fournie pour le SSO est également liée de manière unique à votre configuration et peut être mise en signet et accessible même en cas de nettoyage du cache du navigateur ou si vous souhaitez la fournir à un autre collègue à des fins de test. Cette fonction est également très utile lorsque l'accès se fait à partir d'une fenêtre privée ou incognito.

Récapitulation

Verify fournit cette application pour que vous puissiez l'utiliser et la tester. Fournir cette application aux développeurs ou à d'autres administrateurs pour former les utilisateurs à la configuration de SAML dans Verify. Il est recommandé d'essayer différentes configurations sur cette application avant de passer aux applications de production.

Updated 5 months ago